Security Week 2252: сложная история взлома LastPass

22 декабря гендиректор LastPass Карим Тоубба поделился новой информацией о взломе инфраструктуры компании и последовавшей за этим утечке данных. Все оказалось несколько сложнее, чем было объявлено ранее: в руках взломщиков предположительно оказался не только некий исходный код, но и пользовательские данные. По утверждению компании, получить доступ к ним нелегко, поскольку они зашифрованы. Тем не менее определенный риск для клиентов LastPass существует, в частности они могут стать жертвой атак с использованием украденной информации.

Вся эта история началась еще в августе этого года: тогда LastPass отчиталась о компрометации аккаунта разработчика и, как теперь стало понятно, серьезно недооценила последствия инцидента. Взлом LastPass произошел практически одновременно с массовой атакой с использованием фишинговых SMS на сотрудников множества компаний. Был скомпрометирован сервис Twilio, предоставляющий инфраструктуру двухфакторной авторизации многим другим компаниям. Через него атакующие получили доступ к некоторым учеткам в мессенджере Signal, пострадала компания Okta, сервис доставки еды DoorDash. Инцидент в LastPass, возможно, не связан с этой масштабной атакой, но характеристики у него похожие: получение доступа к учетке сотрудника, оперативные попытки развития атаки внутри корпоративной сети. Благодаря относительной открытости LastPass все это время мы могли наблюдать за тем, как достаточно подкованная в сфере защиты данных компания борется с настойчивым организатором кибератаки.

Попробуем восстановить историю атаки. 25 августа LastPass сообщила о взломе аккаунта одного из разработчиков. Через него атакующие получили доступ к части инфраструктуры компании, в которой хранился исходный код и некая техническая документация. На тот момент компания уверенно говорила, что никакая пользовательская информация в руки взломщиков не попала. 15 сентября вышел новый бюллетень по результатам расследования. В нем сообщалось, что у организаторов атаки был доступ к учетной записи разработчика в течение четырех дней в середине августа 2022 года. Вновь говорилось о том, что пользовательская информация не пострадала благодаря строгому отделению инфраструктуры разработки от производственной среды. Была проведена проверка на целостность исходного кода, каких-либо вредоносных изменений не обнаружилось.

30 ноября LastPass сообщила, что пользовательские данные все же попали в руки злоумышленников. Те же самые атакующие смогли получить доступ к серверу, на котором хранились данные как LastPass, так и компании GoTo (обе организации входят в материнский холдинг LogMeIn). Наконец, 22 декабря LastPass более-менее подробно рассказала, что именно за данные были украдены. Как выяснилось, августовский инцидент действительно не позволил атакующим получить данные клиентов LastPass. Но какая-то информация позволила им атаковать другого сотрудника, у которого как раз был доступ к серверам с данными пользователей. Злоумышленникам не только удалось получить доступ к облачной инфраструктуре (скорее всего, размещенной на мощностях Amazon), но и добыть ключи для расшифровки томов данных.

Компания настаивает, что атакующие получили доступ не к производственной среде, а к неким резервным копиям. Расшифровка данных повлекла за собой утечку пользовательской информации: имен, логинов, адресов электронной почты и почтовых, номеров телефонов и IP-адресов, с которых осуществлялся доступ к учетным записям. Сколько именно пользователей пострадало от утечки, не раскрывается. Дальше утекли и бэкапы пользовательской информации, в которых хранились как зашифрованные, так и незашифрованные данные. К последним относятся, например, адреса веб-сайтов, на которых клиенты LastPass сохраняли введенные данные. Сами данные форм (например, логины, пароли, номера кредитных карт и так далее) зашифрованы с использованием мастер-пароля, который LastPass не хранит.

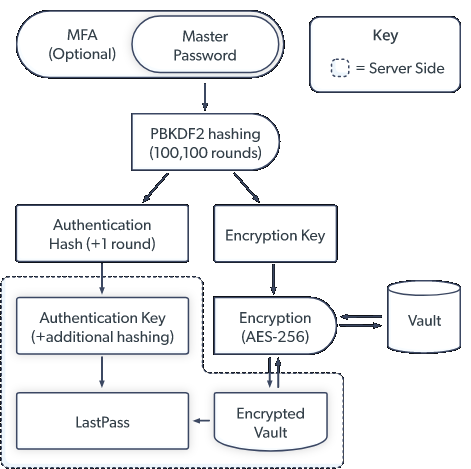

Если коротко и просто описать подлинные последствия атаки на инфраструктуру LastPass, то получится следующее. Утекли все данные пользователей, но непосредственно хранимые в менеджере LastPass пароли вне опасности при соблюдении некоторых условий. Все это время представители LastPass не устают напоминать о достаточно надежном механизме защитных пользовательских данных. Подробно он описан здесь, а схема защиты с этой страницы приведена в начале статьи. LastPass использует методику Zero Knowledge, которая предполагает, что ни при каких обстоятельствах компания (или киберпреступники в случае взлома инфраструктуры) не получит доступ к сохраненным паролям. Надежная схема шифрования, по словам LastPass, потребует миллионы лет для расшифровки данных методом перебора всех возможных комбинаций ключей. Возможно, это действительно так, но есть пара важных оговорок.

Во-первых, пароли пользователя, сохраненные в LastPass, могут быть расшифрованы, если мастер-пароль использовался где-то еще и был украден из этого стороннего сервиса. Во-вторых, теоретически есть шанс на расшифровку данных, если пользователь ввел слишком простой мастер-пароль. Шанс этот небольшой, так как с 2018 года LastPass требует от пользователей установки как минимум 12-символьных паролей. Правда, это требование не распространяется на корпоративных клиентов. Часть из них (3%, по данным LastPass) получила дополнительные инструкции от вендора по усилению защиты. В-третьих, полученный организаторами атаки большой объем информации о клиентах (не путать с «клиентской информацией», то есть содержимым защищенного хранилища) делает возможной кибератаку уже на самих пользователей — по почте, SMS, через подготовленные фишинговые веб-сайты и так далее.

Можно теоретически представить ситуацию, что в технологии шифрования допущена какая-то ошибка и у взломщиков теперь есть достаточный объем данных, чтобы ее обнаружить. Пока об этом речи не идет, но данная история напоминает нам, что в индустрии защиты данных важны не только технологии, но и доверие к поставщику. Инциденты так или иначе это доверие подрывают: выходит, что часть проблем по защите информации перекладывается на пользователей, которым предстоит оценить сложность мастер-пароля и его использование где-то еще. Открытость в описании инцидентов идет на пользу всем, но в LastPass явно недооценили последствия первоначальной атаки в августе. В итоге сервис пошел на радикальные меры и объявил о том, что собирается переделать инфраструктуру разработки с нуля, внедрив принципиально новые методы защиты.

Что еще произошло:

Bleeping Computer сообщает о любопытном баге в клавиатурах Corsair K100. Ошибка в контроллере приводила к случайной вставке ранее набранного текста, иногда через несколько дней после того, как он был напечатан. Заподозрить в такой ситуации заражение вредоносной программой или наличие встроенного кейлоггера в клавиатуре было бы вполне логичным шагом. Но нет: представители компании говорят именно о программном баге, который на момент подготовки статьи еще не был закрыт.

Производитель IP-видеокамер Hikvision пропатчил серьезный баг в веб-интерфейсе ряда устройств. Уязвимость позволяет получить полный доступ к камере наблюдения.

Исследователи из Microsoft нашли способ полного обхода Gatekeeper, системы предотвращения запуска неавторизованных программ в компьютерах Apple.