Security Week 14: ShadowHammer и supply chain

Главная новость прошлой недели — таргетированная атака на владельцев устройств Asus через взломанную утилиту Asus Live Update. Исследователи «Лаборатории Касперского» обнаружили атаку в январе этого года: зараженная утилита для обновления драйверов на ноутбуках и компьютерах с компонентами Asus была подписана легитимным сертификатом и распространялась с серверов производителя. Модификация утилиты предоставляла взломщикам полный доступ ко всем пострадавшим системам, но они пользовались этой возможностью, только когда MAC-адрес одного из сетевых адаптеров системы совпадал со списком систем, представлявших интерес.

В таком случае с сервера, созданного в марте 2018 года и прекратившего работу до обнаружения атаки, загружалось дополнительное вредоносное ПО — с пока неизвестными целями. Атака примечательна как своей сложностью, так и скрытностью. Скорее всего, ей предшествовали более широкомасштабные мероприятия с целью сбора информации и идентификации «перспективных» жертв. Хотя о точной атрибуции атаки пока рано говорить, есть данные, связывающие ее с более ранними инцидентами с утилитой CCleaner 2017 года. Полное исследование атаки будет опубликовано на следующей неделе и представлено на конференции «Лаборатории Касперского» Security Analyst Summit. В этом посте — краткое описание инцидента и некоторые выводы.

Первоисточники: новость, выдержки из исследования «Лаборатории Касперского», подробная статья на сайте Motherboard, официальное заявление компании Asus. Проверить MAC-адрес своего устройства Asus можно с помощью этого онлайнового сервиса.

Что произошло

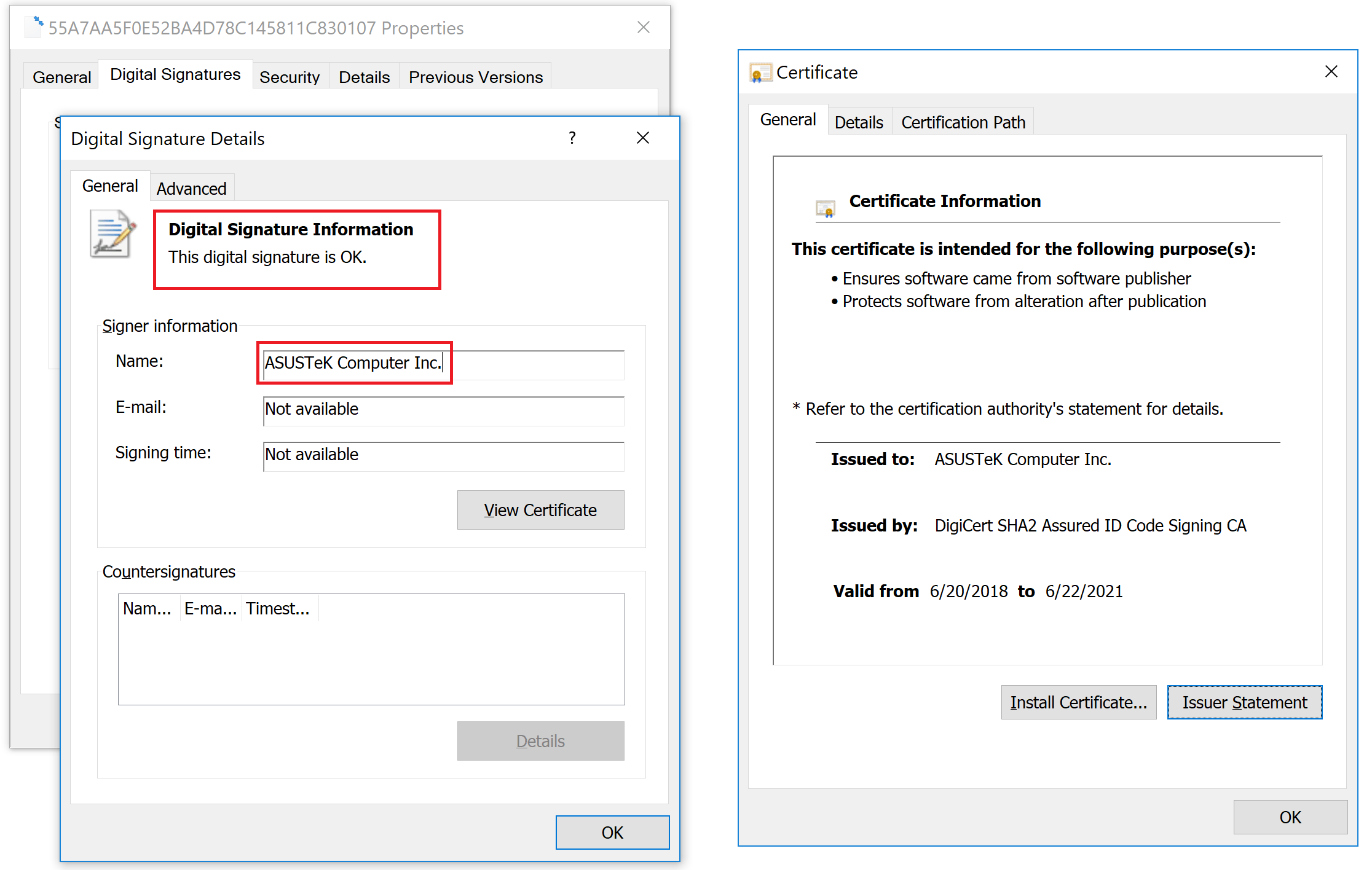

С июня по ноябрь 2018 года с серверов Asus раздавалась зараженная версия утилиты Asus Live Update. Программа предустанавливается на ноутбуки этого производителя, но доступна также для владельцев компьютеров на базе материнских плат Asus. Она позволяет загружать свежие версии BIOS, прошивок и драйверов устройств и устанавливать их автоматически. Вредоносное приложение было загружено на серверы вендора, подписано легитимными сертификатами компании, оно распространялось как обновление программы. На Reddit есть обсуждение странного поведения утилиты, хотя пока не установлено, связан ли упомянутый в треде инцидент с данной атакой.

Хотя утилита и «обновлялась», на самом деле это была устаревшая версия программы с дополнительной вредоносной функциональностью (разбор вредоносного кода, выполненный независимым исследователем, есть тут). Можно сделать вывод, что инфраструктура компании Asus была скомпрометирована частично: у атакующих был доступ к серверу обновлений и цифровым сертификатам, но не к исходному коду приложения и серверам сборки. Обнаружение вредоносной утилиты стало возможно благодаря тестам новой технологии, направленной на детектирование атак в производственно-сбытовой цепи (по-английски — supply chain) — когда злоумышленники либо так или иначе атакуют софт или железо до поставок конечному потребителю-жертве, либо компрометируют инструменты обслуживания и управления устройствами в процессе эксплуатации — те, которым принято доверять.

Кто пострадал

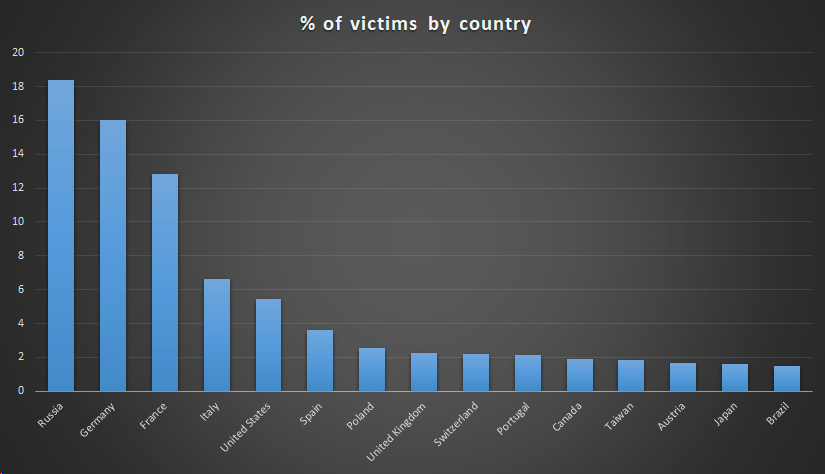

Если считать всех, кому прилетела утилита «с довеском», то пострадали десятки тысяч пользователей, большинство из них из России, Германии и Франции. Но это только по данным «Лаборатории Касперского». Позднее собственные данные предоставила компания Symantec — они насчитали 13 тысяч зараженных систем, с большей долей пользователей из США. Это явно не все пострадавшие, скорее всего вредоносное ПО оказалась на сотнях тысяч систем. Но на большинстве атакованных компьютеров утилита ничего не делала, только сверяла MAC-адреса с собственной базой данных. В случае совпадения с командного сервера (для него был зарегистрирован домен asushotfix[.]com) загружалось дополнительное ПО. В некоторых случаях триггером была комбинация из MAC-адресов проводного и беспроводного сетевых модулей.

In some cases, the #shadowhammer backdoor checks both the NIC and WiFi adapter MACs to identify the victim for further exploitation. Second stage is deployed only if both addresses match. It was really that targeted.

— Costin Raiu (@craiu) March 26, 2019

Из двухсот сэмплов зараженной утилиты удалось извлечь около 600 MAC-адресов систем, на которые атака ShadowHammer была реально нацелена. Что с ними потом делали — пока не ясно: командный сервер прекратил работу до обнаружения атаки исследователями. Известные факты на этом заканчиваются, начинаются выводы.

Сложностью атаки сейчас вряд ли кого-то можно удивить — существуют примеры таргетированных атак с гораздо более серьезными вложениями в R&D. Важная особенность операции ShadowHammer заключается в том, что это успешная атака на цепочку поставок. Зараженный софт раздается с серверов производителя, подписан сертификатом производителя — на стороне клиента нет никаких оснований не доверять такому сценарию. В данном случае мы имеем дело с предустановленной утилитой, но ранее успешно атаковались и другие программы, которые пользователь обычно устанавливает самостоятельно. У экспертов «Лаборатории Касперского» есть основания предполагать, что свежая атака ShadowHammer связана с двумя инцидентами двухлетней давности.

В первом случае была модифицирована уже упомянутая выше утилита CCleaner, она также раздавалась с серверов производителя. Во втором случае был атакован производитель ПО для управления устройствами в корпоративной сети NetSarang. Не исключено, что были и другие атаки, в ходе которых злоумышленники собрали MAC-адреса представляющих интерес компьютеров жертв. В этой истории есть намек на одну из реальных причин массового заражения IoT-устройств — IP-камер, роутеров и подобных им. Через зараженное устройство не всегда можно добраться до представляющих интерес данных, но можно собрать достаточно информации для использования в следующей, более таргетированной операции.

It’s not just any supply chain, it’s the software update supply chain, which is vital for distributing patches. If people start distrusting patches, we’re TOAST. https://t.co/IeDTHM8vBJ

— Steven Bellovin (@SteveBellovin) March 25, 2019

Конечно, встает вопрос доверия к производителям железа и программного обеспечения: если от вендора прилетает обновление ПО или драйвер, оно безопасное или не очень? Пожалуй, доверять все-таки надо, иначе точка уязвимости может просто переехать в другое место. Оперативная реакция на такие инциденты со стороны производителя также приветствуется. В случае с Asus, по данным «Лаборатории Касперского», с первого уведомления (конец января) до официального подтверждения проблемы (26 марта) прошло почти два месяца. Интересно, какие технологии будут применены для оперативного детектирования подобных атак? Тут есть над чем поработать как производителям защитного ПО, так и вендорам. Случаи использования легитимного сертификата для подписи вредоносного ПО пока единичные, но простое наличие цифровой подписи больше не может служить единственным критерием оценки софта.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.