Security Week 04: что делать с паролями

Безусловно, самой главной новостью прошлой недели стала утечка «Коллекции #1» — базы данных, состоящей из 2,7 миллиардов пар «email: пароль», или 773 миллионов уникальных записей. Утечку уже подробно осветили и здесь на Хабре, и в блоге, пожалуй, самого известного коллекционера небезопасных паролей Троя Ханта. Не будем повторяться, лучше давайте поговорим о том, что делать-то?

Безусловно, самой главной новостью прошлой недели стала утечка «Коллекции #1» — базы данных, состоящей из 2,7 миллиардов пар «email: пароль», или 773 миллионов уникальных записей. Утечку уже подробно осветили и здесь на Хабре, и в блоге, пожалуй, самого известного коллекционера небезопасных паролей Троя Ханта. Не будем повторяться, лучше давайте поговорим о том, что делать-то?

Пароли уже давно признаны ненадежным средством защиты учетных записей в сети. С высокой вероятностью все ваши пароли десятилетней давности уже доступны злоумышленникам благодаря массе крупных и мелких утечек из Linkedin, Вконтакте, Twitter, Tumblr и MySpace и, конечно, Yahoo. Спойлер: какого-то простого решения проблемы нет, но есть набор действий, который поможет снизить риск взлома важных аккаунтов.

Если вы подписаны на сервис HaveIBeenPwned Троя Ханта, на прошлой неделе вы с вероятностью 34% получили похожее сообщение:

Окей, ваш e-mail оказался в базе, что дальше? Можно зайти на сайт и посмотреть, где этот адрес засветился ранее. И другой адрес проверить. И вон тот. В случае давно используемых адресов дорогая редакция наблюдала список из десятка разных утекших баз паролей. Возникает логичный вопрос: какие именно пароли утекли? На каких сервисах надо менять пароль? В случае инцидента с конкретным сервисом можно ответить хотя бы на второй вопрос. В случае с утекшей «Коллекцией #1» вы и такой ответ не получите. Новая утечка — это компиляция из разных источников непонятного происхождения.

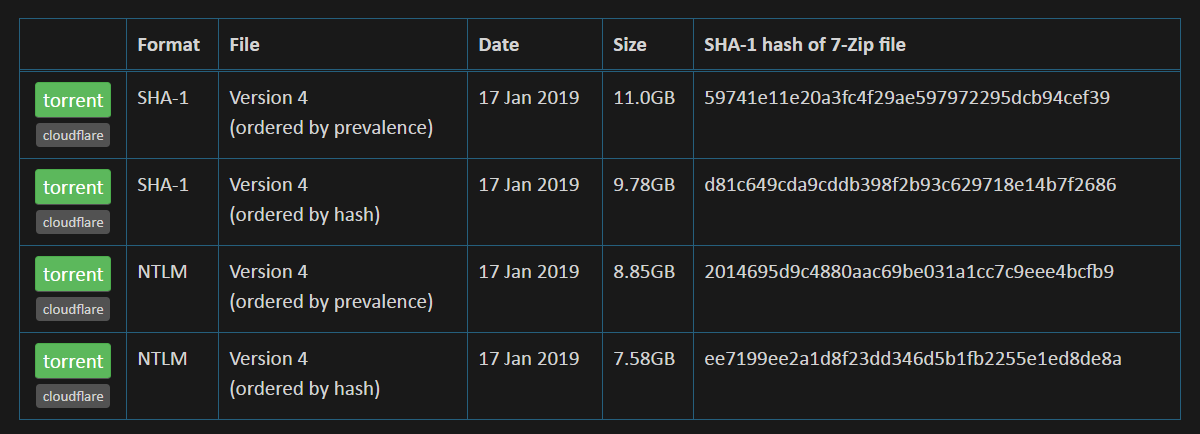

Хорошо, на том же сервисе можно проверить собственные пароли. Если вы не доверяете Трою Ханту, можно скачать базу хешированных паролей и проверить свои пароли оффлайн. Либо просто решить, что хоть кому-то в этом мире иногда доверять надо.

Можно воспользоваться мутными сервисами, за деньги возвращающими строчку из утекшей базы данных, но вот им доверять как раз не надо. Тем более не стоит качать саму утекшую базу данных, которая, похоже, разлетелась по всему Интернету. Если в новой утечке оказался уникальный пароль от единственного сервиса, то это, конечно, проблема. А вот если этот пароль также подходит вообще ко всем вашим учетным записям — это потенциальная катастрофа.

Кто виноват в том, что ваш пароль оказался доступен злоумышленникам? Здесь тоже может быть много вариантов ответа. Очевидный — утечка базы данных паролей какого-то сетевого сервиса. В списке баз данных, составляющих «Коллекцию #1», есть огромное количество небольших сайтов и форумов, которые в разное время были взломаны. Примерно раз в пару лет происходят утечки данных из крупных сервисов. Но проблема не только в них.

Скриншот взят из этого поста Троя Ханта в ответ на подозрения в краже базы паролей у музыкального сервиса Spotify. Сервис оказался не виноват: используя уже известные из других утечек пары логин-пароль, злоумышленники смогли взломать довольно много учетных записей Spotify, включая аккаунты с платной подпиской. Это явное следствие многократного использования одного и того же пароля. Но и это не все. Ваши пароли хранятся в браузере, вы вводите их на разных компьютерах и мобильных устройствах. Эти данные могут быть похищены и на вашей стороне. Наконец, многие сайты не то что имеют слабую защиту от кражи личной информации пользователей — они даже не используют HTTPS, а значит, ваш пароль к такому сервису пересылается открытым текстом и может быть перехвачен. Вы также могли стать жертвой фишинга в какой-то момент и даже не заметить этого («ну, не смог залогиниться, потом еще раз попробую»).

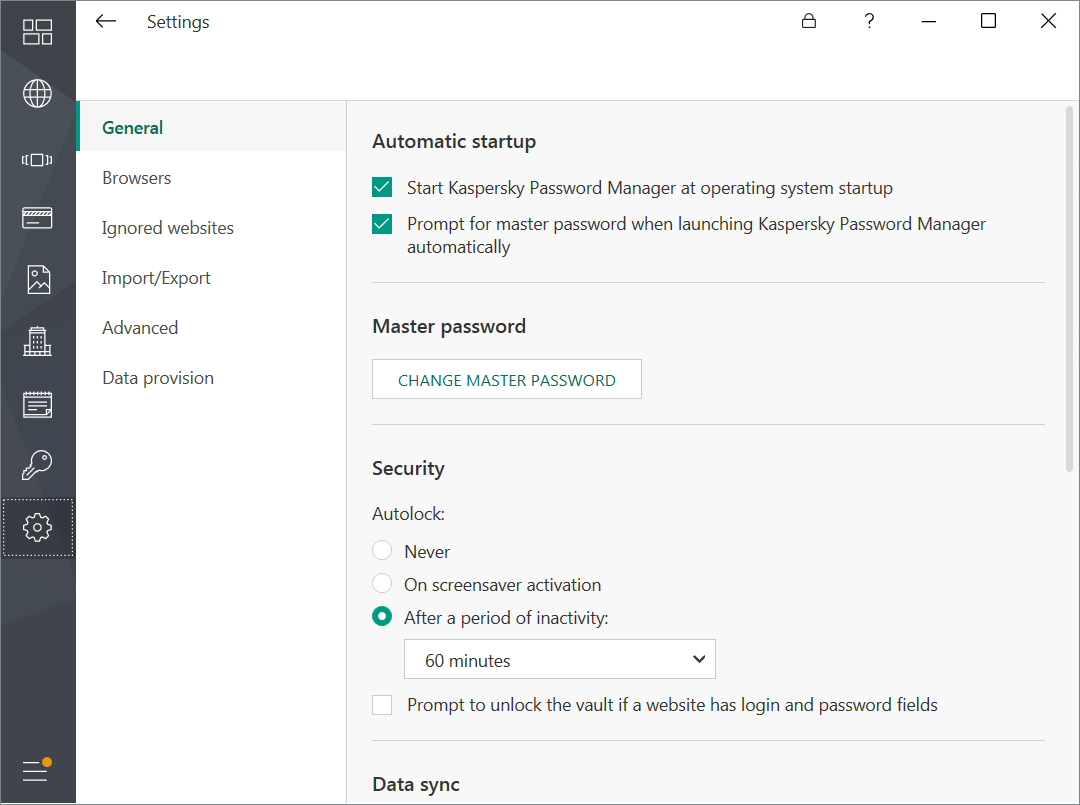

Все это создает достаточно неприятную обстановку для обычного пользователя, когда нет четкого понимания, что и где произошло и какие от этого будут последствия. Утечка паролей из одного сервиса может привести к взлому другого, с использованием того же пароля. Вас (или, еще хуже, ваших технически неподготовленных родственников) могут пытаться шантажировать, приводя в качестве аргумента реальный пароль одной из ваших учетных записей. Через взломанные сервисы платежей и сайты, сохраняющие данные вашей кредитки, могут похищать реальные деньги. Здесь, наверное, можно побыть Капитаном Очевидность и порекомендовать какой-нибудь менеджер паролей, чтобы решить основную проблему — повторное использование. Но на самом деле не все так просто.

История с очередной крупной утечкой паролей — это история про операционную безопасность (термин, позаимствованный у военных). Смысл OPSEC в том, что защита ваших данных — это непрерывный процесс. Тут нет какого-то единственного надежного метода, решающего сразу все проблемы раз и навсегда. Допустим, вы используете менеджер паролей. Вы точно поменяли пароль на всех сайтах? А что насчет давно забытых форумов? Можно ли обойти менеджер паролей или любую другую защиту с помощью фишинга? Да, вполне.

Двухфакторная авторизация добавляет еще один уровень защиты вашей учетной записи. Можно ли ее обойти? Можно. Примеров обхода авторизации по SMS, с использованием, например, социальной инженерии для клонирования SIM-карты было достаточно. Совсем недавно был показан proof-of-concept перехвата данных, вводимых пользователем во время 2FA-авторизации. В декабре была обнаружена троянская программа для хищения средств из PayPal, которая вообще не крадет пароли или токены 2FA, а дожидается логина в легитимное приложение и перехватывает управление.

Правильный подход — это использование комбинации технических средств для защиты учетных записей, таких как менеджер паролей и двухфакторная авторизация, плюс ориентированное на безопасность использование софта и устройств. Не пытаясь составить исчерпывающий список методов, приведем примеры. Наверное, не стоит привязывать учетки рабочих инструментов к личному e-mail. Точно стоит завести отдельную электронную почту для слабозащищенных сервисов — старых, но полезных форумов без https и подобного. Или наоборот, можно завести почтовый аккаунт для самых важных сервисов, не светить его в Интернете, не вести с него переписку и максимально защитить его всеми доступными средствами. В случае утечки злоумышленники получат адрес электронной почты для «небезопасных» сервисов и не смогут применить его для атаки на ваши критически важные учетные записи. Главное — не запутаться в собственных opsec-штанах.

Добавим сюда отказ от установки сомнительных приложений на смартфон и десктоп или, еще лучше, установку антивирусного ПО, которое тоже все проблемы не решает, но вносит в общую копилку безопасности ощутимый вклад. Телефон вообще стоит беречь, так как он, как правило, содержит ключи ко всем дверям. Даже эти меры не исключают регулярной смены паролей хотя бы на часто используемых сервисах с определенной периодичностью. Частота такой процедуры зависит от вашей личной степени паранойи: раз в полгода должно быть более чем достаточно. Заведите список важных сервисов, поставьте напоминалку, не сохраняйте платежные данные, когда вам это предлагают, даже если это eBay или Aliexpress. Дают ли все эти методы стопроцентную гарантию защиты ваших данных? Нет, не дают, в сфере защиты чего угодно так вообще не бывает. Но они в достаточной степени защитят вас не только от метода credential stuffing, когда утекшие пароли из списка пробуют применить к любым сервисам, но и от некоторых более хитрых методов. В таком случае, когда вы получите следующее письмо от HaveIBeenPwned, это уже будет не повод для паники, а триггер для выполнения привычной процедуры проверки собственных нематериальных активов.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.