Security Operation Center (SOC) на пальцах: из чего состоит и кому нужен

В современном мире технологии информационной отрасли развиваются с огромной скоростью, с каждым днем увеличивается количество обрабатываемых данных. Большинство предприятий и организаций изо дня в день занимаются обработкой данных разного рода, которые несут огромную значимость не только для самого предприятия, но и для сотрудников, клиентов. Поэтому информационная безопасность является одной из наиболее актуальных проблем в сфере IT-технологий.

Центр информационных технологий Татарстана в статье рассказывает об основных компонентах центра мониторинга информационной безопасности для оперативного мониторинга IT-среды и реагирования на инциденты кибербезопасности.

Рассмотрим некоторые нормативные акты и стандарты Российской Федерации в области информационной безопасности, в которых есть пункты, говорящие о необходимости и важности выполнения мониторинга событий и инцидентов информационной безопасности:

Приказ ФСТЭК России от 18.02.2013 N 21 (ред. от 14.05.2020) «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных». Пункт 8.14. гласит, что «меры по выявлению инцидентов и реагированию на них должны обеспечивать обнаружение, идентификацию, анализ инцидентов в системе, а также принятие мер по устранению и предупреждению инцидентов».

ФЗ № 187 «О безопасности критической информационной инфраструктуры Российской Федерации» — «ст. 9, п. 2. 1» гласит, что: «Субъекты критической информационной инфраструктуры обязаны незамедлительно информировать о компьютерных инцидентах федеральный орган исполнительной власти, уполномоченный в области обеспечения функционирования государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации, в установленном указанным федеральным органом исполнительной власти порядке».

Для подключения к инфраструктуре национального координационного центра по компьютерным инцидентам (НКЦКИ) субъект критической информационной инфраструктуры (КИИ) может использовать собственную сеть или воспользоваться услугами центра мониторинга (центр ГосСОПКА), заключившего соглашение с НКЦКИ. Во втором случае вся информация о выявленных НКЦКИ уязвимостях стекается в службу специально выделенных аналитиков угроз, которая является частью центра мониторинга информационной безопасности.

Далее рассмотрим основные компоненты, из которых состоит типичный центр мониторинга информационной безопасности.

Центр мониторинга информационной безопасности (SOC) — структурное подразделение организации, отвечающее за оперативный мониторинг IT-среды и реагирования на киберинциденты.

С технической точки зрения, SOC проверяет все события безопасности, которые система получает из ряда источников, и при обнаружении подозрительной активности принимает меры для предотвращения атаки.

Такими источниками являются:

Журналы ОС (Операционная система);

Антивирусное ПО (Программное обеспечение);

ПО, анализирующее защищенность инфраструктуры;

Сетевое оборудование.

Создание SOC продиктовано необходимостью защитить ключевые информационные активы, минимизировать возможные потери за счет раннего выявления и оперативного реагирования на инциденты ИБ, не только внешние, но и внутренние.

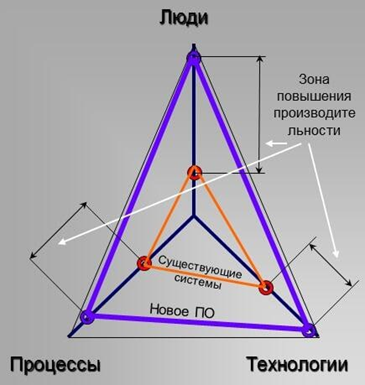

Классическая триада SOC представлена на рисунке ниже/

Процессы SOC — это совокупность организационных и технических процедур, которые охватывают четыре направления:

Поддержка инфраструктуры SOC (infrastructure support);

Мониторинг событий безопасности (monitoring);

Расследование инцидентов (incident investigetion / responce);

Развитие (service development).

Все составляющие направлены на обнаружение и предотвращение киберугроз. Формирование SOC также включает в себя найм команды профессионалов, настройку процессов мониторинга сервера и/или всей сети и комплекс мер реагирования при возникновении инцидентов.

Основные технологии SOC:

Система сбора и корреляции событий (SIEM);

Автоматизированная система управления инцидентами ИБ (Информационная безопасность) (IRP);

Автоматизированная система ведения БД (База данных) знаний SOC;

Автоматизированная система ведения индикаторов компрометации;

Разработка автоматизированных процедур реагирования на инциденты ИБ (playbook);

Разработка коннекторов и правил корреляции событий;

Автоматизированные средства проверки файлов на наличие вредоносного содержимого.

Функциональная схема взаимодействия компонентов SOC представлена ниже.

Основным компонентом любого центра мониторинга является SIEM — класс программных продуктов, предназначенных для сбора и анализа информации о событиях безопасности.

Технология SIEM собирает и упорядочивает данные из различных источников. Источниками выступают: журналы сообщений, логи операционной системы, конечных устройств, файерволов/IDS (Intrusion Detection System) или сети. SIEM анализирует весь поступающий объем данных и удаляет нерелевантную информацию. Осуществляемая операция называется нормализацией. После первоначальной обработки SIEM использует правила умной корреляции для подсвечивания связей между событиями, которые затем анализируются командой IT-поддержки.

SIEM предоставляет организациям полную картину происходящего в корпоративной сети и помогает оперативно реагировать на возможные кибератаки.

В соответствии с функциональной схемой, информация поступает в модуль SIEM из последовательно внедренных компонентов сканирования и фильтрации потоков данных.

Межсетевой экран — это программа или программно-аппаратный комплекс (аппаратный межсетевой экран), который служит для контроля сетевых пакетов. МЭ отслеживает сетевые пакеты, блокирует или разрешает их прохождение с помощью установленных специальных правил. Основное назначение межсетевых экранов — ограничить транзит трафика, установку нежелательных соединений и т.д. за счет средств фильтрации и аутентификации.

Политика безопасности firewall содержит правила, которые приводят в действие программный код устройства, анализируя каждый фрейм и пакет, пришедший и исходящий с firewall. В правилах firewall задаются критерии проверки (квалификаторы), по которым принимается решение пропускать или блокировать трафик.

Примерами квалификаторов в правилах являются: адрес, порт, приложение, пользователь, зона. Межсетевой экран последовательно, правило за правилом, сверху вниз по списку просматривает критерии, и, если входящий трафик соответствует всем критериям правила, то применяется указанное действие: заблокировать или пропустить. Действие выполняется как для первого пакета, так и для всех последующих пакетов одного TCP/IP (Transmission Control Protocol/Internet Protocol) соединения.

В настоящее время все большее количество специалистов в сфере ИБ отдает предпочтение Next Generation Firewall (NGFW). Межсетевой экран для глубокой фильтрации трафика, работающий на сетевом уровне модели OSI, интегрированный с IDS или IPS, и обладающий возможностью контролировать и блокировать трафик на уровне приложений.

NGFW также позволяет реализовать микросегментацию сети, выделив в отдельные сегменты приложения, а не только группы портов и/или IP-адресов. Чаще всего NGFW поставляется в виде отдельного устройства, однако существуют также межсетевые экраны нового поколения в форме виртуальной машины или облачного сервиса.

Основные характеристики NGFW:

Все возможности стандартного брандмауэра;

Возможность быстрой интеграции (bump-in-the-wire) в существующую инфраструктуру;

Встроенный механизм обнаружения и предотвращения вторжений (IDS/IPS);

Возможность анализа трафика и применения политик безопасности на уровне отдельных приложений;

Возможность получать данные об угрозах из внешних источников;

Возможность при необходимости добавлять новые защитные функции.

Один из самых популярных способов защиты и предотвращения атак на веб-приложения — использовать WAF (Web Application Firewall).

Web Application Firewall — файервол веб-приложений, это программа, которая анализирует поступающие на веб-сервер запросы и на основе правил отфильтровывает потенциально опасные для веб-сайта.

Система защиты веб-приложений предназначена для:

Высокого уровня защиты при минимальном количестве ложных срабатываний;

Моментальной реакции на угрозы с помощью виртуальных обновлений до устранения уязвимости;

Виртуального устранения уязвимости в реальном времени;

Блокирования современных атак, таких как HPP, HPC и XXE;

Противодействия брутфорс-атакам, защита от фрода и роботов;

Быстрого обучения на основе журналов событий;

Анализа журналов веб-сервера при расследовании инцидентов;

Защиты от атак нулевого дня;

Обнаружения DDoS-атак (Distributed Denial of Service) на уровне приложения.

WAF осуществляет защиту на седьмом, прикладном уровне по модели OSI и анализирует запросы, которые не контролирует ни обычный файервол, ни NGFW. Помимо сайта, WAF защищает веб-серверы приложений и контролирует интеграции со сторонними сервисами. У каждого WAF есть набор модулей защиты, по которым проходит весь трафик. Обычно всё начинается с базовых уровней — модулей защиты от DDoS-атак и блоков сигнатурного анализа.

Уровнем выше стоит возможность разработки своих собственных политик безопасности, а также подсистема математического обучения. На одном из последних этапов обычно появляется блок интеграции со сторонними системами.

Ещё одной важной частью WAF является пассивный или активный сканер, который на основании ответов сервера и опроса конечных точек может выявлять уязвимости. Некоторые файерволы способны детектировать мошенническую активность на стороне браузера.

Решения класса IPS/IDS позволяют обеспечить комплексную защиту современной сетевой инфраструктуры.

Intrusion Detection System (IDS) — система обнаружения вторжений — программный продукт или устройство, предназначенные для выявления несанкционированной и вредоносной активности в компьютерной сети или на отдельном хосте. IDS — предназначена для сканирования сетевого трафика, регистрации подозрительной активности в сети и оповещения при срабатывании определенных правил.

Обычно IDS просматривает трафик и журналы, ищет в данных признаки вредоносной активности и в случае атаки уведомляет специалиста по безопасности. IDS умеют регистрировать разнообразные виды атак (DDoS, внедрение SQL (Structured Query Language) инъекций и т.п.), выявлять попытки повышения привилегий и несанкционированного доступа, обнаруживать активность вредоносного софта (черви, трояны) отслеживать сканирование портов и их открытие.

Intrusion prevention system (IPS, система предотвращения вторжений) — это защитное решение, предназначенное для обнаружения и пресечения потенциально опасной активности в компьютерной сети или на отдельном устройстве, следующий шаг в развитии систем сетевой защиты. IDS способны лишь уведомить ответственное лицо о нежелательной активности.

Специалисту придется самостоятельно перенастроить файервол во время просмотра отчетов. Но зачастую нужно среагировать в реальном времени, предотвратив вторжение на ранней стадии. Для этого используют уже системы предотвращения атак. Они способны автоматически пресекать вредоносные действия, например, прервать сеанс или перенастроить пакетный фильтр.

По сравнению с традиционными средствами защиты — антивирусами, спам-фильтрами, файерволами — IDS/IPS обеспечивают гораздо более высокий уровень защиты сети, анализируя данные и сетевое поведение.

Для обеспечения антивирусной защиты на удаленные сервера с помощью сервера администрирования устанавливается антивирусное программное обеспечение.

Сервер администрирования выполняет следующие функции:

хранение структуры групп администрирования;

хранение информации о конфигурации клиентских устройств;

организация хранилищ дистрибутивов программ;

удаленная установка программ на клиентские устройства и удаление программ;

обновление баз и модулей антивирусных программ;

управление политиками и задачами на клиентских устройствах;

хранение информации о событиях, произошедших на клиентских устройствах;

формирование отчетов о работе антивирусных программ;

распространение лицензионных ключей на клиентские устройства, хранение информации о ключах;

отправка уведомлений о ходе выполнения задач (например, об обнаружении вирусов на клиентском устройстве).

Чтобы повысить эффективность борьбы со злоумышленниками и оперативно принимать решения, необходимо перейти к автоматизации определённых задач и процедур. С этой целью были созданы платформы Incident Response (IRP).

IRP — это вид программных продуктов, предназначенных для автоматизации реагирования на инциденты информационной безопасности.

Использование IRP помогает службам информационной безопасности и SOC сэкономить время и ресурсы при столкновении с кибератаками, а также повысить эффективность сдерживания, расследования и ликвидации последствий инцидентов, обеспечивает реагирование на киберинциденты в режиме онлайн.

Законодательными требованиями ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» от 26.07.2017 N 187-ФЗ установлено, что субъекты КИИ обязаны осуществлять взаимодействие с ГосСОПКА путем передачи отчетности о компьютерных инцидентах. При взаимодействии с ГосСОПКА необходимо составление официального отчета по инциденту, особенно если он был серьезным или затронул важные данные, например, информацию по компьютерным инцидентам в критической информационной инфраструктуре. Для таких целей в некоторых IRP-системах есть как API (Application Programming Interface) для работы с ГосСОПКА, так и возможность автоматизированного составления отчетов по инцидентам на основе заранее созданных шаблонов.

Сканер безопасности предназначен для обеспечения контроля защищенности и соответствия стандартам безопасности информационных систем. В основе сканера безопасности лежат механизмы тестирования на проникновение, системных проверок и контроля соответствия стандартам. Это позволяет получать объективную оценку состояния защищенности IТ-инфраструктуры в целом, а также отдельных подразделений, узлов и приложений, что необходимо для своевременного обнаружения уязвимостей и предотвращения атак с их использованием.

Упоминая понятия событий и инцидентов информационной безопасности, важно понимать различия этих терминов.

События в информационной безопасности — идентифицированное возникновение состояния системы, услуги или сети, указывающее на возможное нарушение политики информационной безопасности, отказ защитных мер, а также возникновение ранее неизвестной ситуации, которая может быть связана с безопасностью.

Легитимные события — это события, которые соответствуют ожидаемому поведению систем и пользователей, и не нарушают политики ИБ.

Нелегитимные события — это события, которые отклоняются от ожидаемого поведения систем и пользователей, и могут свидетельствовать о возникновении инцидента ИБ.

Инцидент информационной безопасности — одно или серия нелегитимных событий в системе информационной безопасности, которые имеют большой шанс скомпрометировать деловые операции и поставить под угрозу защиту информации.

Инциденты в SOC требуют разного уровня анализа и реагирования со стороны специалистов по защите информации. Для этого в SOC и имеются несколько линий реагирования, которые имеют разный уровень квалификации, роли и ответственности.

Операторами первой линии SOC работают аналитики, осуществляющие первичную обработку киберинцидентов и анализ ложно/положительных срабатываний систем защиты. Операторы первой линии реагирования работают по плейбукам — наборам стандартизированных инструкций и процедур для обработки различных типов инцидентов. Плейбуки оптимизируют процесс реагирования на инциденты и снижают вероятность ошибок со стороны операторов.

На вторую линию SOC передаются следующие инциденты:

Инциденты, для которых не разработаны плейбуки;

Инциденты, которым требуется более глубокий анализ;

Инциденты, которые в связи с загруженностью не успевают обрабатываться сотрудниками первой линии.

Аналитики и администраторы второй линии реагирования пишут плейбуки для первой линии на основании своего опыта и знаний о типичных сценариях атак и методах защиты. Таким образом, вторая линия реагирования обеспечивает непрерывное обучение и совершенствование первой линии реагирования. Аналитики на позиции второй линии работают от года и более. На этой линии аналитики задерживаются дольше по сравнению с аналитиками первой линии из-за отсутствия сменного графика и наличия более сложных, разносторонних, уникальных и интересных задач.

Третья линия занимается проактивным поиском и изоляцией сложных угроз и скрытой активности, которые не выявили существующие средства защиты. Большинство происшествий разрешается аналитиками первой и второй линий, и только инциденты с признаками существенных отклонений от нормального поведения передаются на третью линию.

Что в результате?

Создание собственного центра мониторинга и реагирования на киберугрозы актуально для крупных компаний, которые достаточно зрелы с позиции ИБ, достаточно знакомы с инструментами защиты, а главное — имеют четкие представления о том, сколько ресурсов и времени потребуется на создание собственного центра с достаточным штатом и оснащением.