Positive Technologies: заражение буткитами угрожает отечественным госучреждениям и промышленности

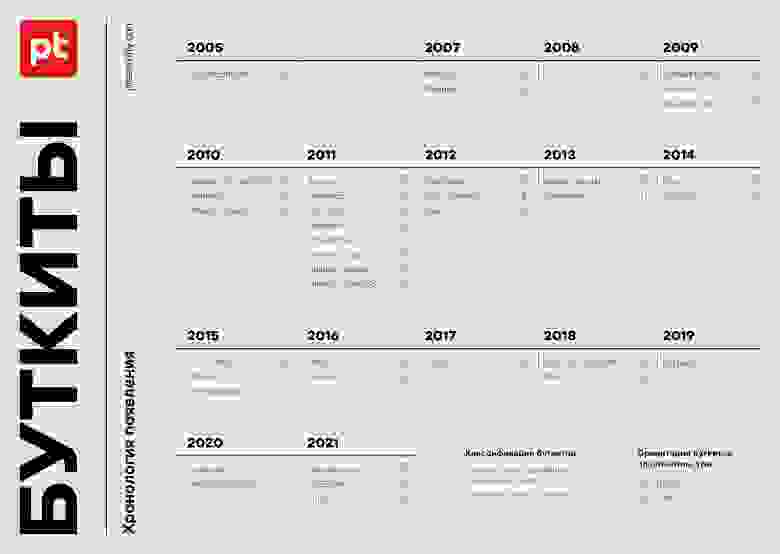

Специалисты Positive Technologies изучили все 39 известных семейств буткитов, существующих в формате Proof of Concept и использующихся в реальных атаках с 2005 по 2021 год. Как показал анализ, каждый второй буткит используют для целевых атак, и, несмотря на высокую стоимость, их стали использовать и в массовых атаках.

Что такое буткит

Буткит — вредоносный код, который запускается до загрузки операционной системы (ОС). Его основная задача — помочь другому вредоносному программному обеспечению (ПО) закрепиться в системе до ее запуска. Поскольку большинство систем защиты, например антивирусных программ, запускается одновременно с ОС, вероятность обнаружения буткита уменьшается. Ещё недавно была распространена точка зрения, что буткиты, внедряемые на стадии запуска низкоуровневого ПО BIOS или UEFI, практически не встречаются в реальных атаках, однако это миф. Из 39 проанализированных семейств буткитов как минимум 70%, 27 семейств, использовались в кибератаках, причем половина из них, 14, — APT-группировками, например Careto, Winnti (APT41), FIN1 и APT28.

Росту популярности буткитов способствует регулярное обнаружение уязвимостей в прошивках. Например, только в 2021 году для UEFI в национальной базе уязвимостей (NDV) появилось 18 записей, в 2020 году их было 12, в 2019 — всего 5. На текущий момент функции буткитов добавляются к разным вредоносам, таким как шифровальщики (например Satana и Petya) и ботнеты (например Trickbot).

76% изученных специалистами буткитов разработаны под устаревший небезопасный BIOS, поддержку которого Intel прекратила ещё в 2020 году. Тем не менее, некоторые компании не могут обновить свою инфраструктуру или используют гипервизоры, где по умолчанию рекомендовано использование BIOS. Поэтому буткиты для заражения BIOS всё ещё не теряют актуальность. По оценке компании, в России с такой проблемой чаще сталкиваются госучреждения и промышленность. С 2020 года встречающиеся в реальных атаках буткиты были ориентированы на UEFI, например, Mosaic Regressor, Trickboot, FinSpy, ESPEcter, MoonBounce. Несмотря на большую защищённость UEFI и добавленный протокол безопасной загрузки (Secure Boot), существует несколько возможных вариантов заражения прошивки UEFI: от атак на цепочки поставок — до удалённого внедрения с помощью повышения привилегий для установки полезной нагрузки на уровне ядра ОС.

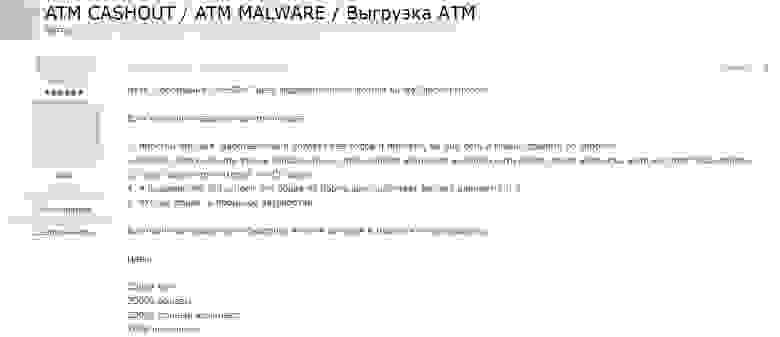

Разработка буткитов сложна, из-за чего они имеют высокую стоимость на теневом рынке. Средняя стоимость аренды буткита составляет $4,9 тысяч, в то время как аренда руткита может обойтись около $100–200. Проанализировав специфические русскоязычные форумы и telegram-каналы, эксперты выяснили, что за $10 тысяч киберпреступник может купить исходный код для буткита, за $2 тысячи — получить образ для запуска. Разработка буткита стоит до $5 тысяч. Максимальная цена за буткит для прошивки UEFI составляет $2 млн.

Злоумышленники используют буткиты для целевых и массовых атак. Например, Rovnix распространяли в рамках фишинговой кампании, использующей в качестве повестки информацию о новой инициативе Всемирного банка в связи с пандемией коронавируса. Буткит Adushka был нацелен на обычных пользователей и применялся среди прочего для кражи данных из личных аккаунтов в онлайн-играх. Oldboot также использовался в массовых атаках на Android-устройства, где создавал условия для внедрения загрузчика и шпионского ПО, помогавшего собирать и удалять SMS-сообщения. Злоумышленники инфицировали более 350 тысяч мобильных устройств.

Для доставки буткитов в инфраструктуру организаций в основном используется целенаправленный фишинг через электронную почту, например, для буткитов Mebromi и Mosaic Regressor. Также вектором доставки становятся сайты, в том числе техника Drive-by Compromise, например для вредоносов Pitou и Mebroot. Распространяющие Mebroot злоумышленники взломали более 1500 веб-ресурсов для размещения вредоносного кода. Буткит FispBoot попадал на устройство после заражения трояном Trojan-Downloader.NSIS.Agent.jd, который жертва загружала под видом видеоролика.

»Самый действенный способ обнаружить буткит, в том числе разработанный под такую сложную подсистему, как UEFI, — сделать это при помощи решений класса Sandbox до его внедрения в прошивку или первые разделы жесткого диска. Например, песочница PT Sandbox позволяет детектировать как буткиты старого образца, так и современные, с учетом известных на настоящий момент векторов атак злоумышленников. Детектирование буткита в песочнице предполагает возможность зафиксировать заражение на стадии обыкновенного анализа и получить более детальное поведение вредоноса — инфицирование в результате перезагрузки ОС после включения компьютера. Особенность кастомизированного PT Sandbox состоит в том, что оператор может выбрать режим анализа с перезагрузкой системы. После перезапуска он продолжает наблюдать за стадией перезагрузки. И на этой стадии, если произошло инфицирование, оператор сможет получить информацию о том, как именно действует буткит. Это позволяет нивелировать шанс пропуска буткита, если он выполнит заражение незаметно для нас на начальной стадии работы», — комментирует Алексей Вишняков, руководитель отдела обнаружения вредоносного ПО экспертного центра безопасности компании Positive Technologies (PT Expert Security Center).

В качестве превентивных мер эксперты рекомендуют:

отслеживать потенциально опасные операции в системе (получение прямого доступа к жесткому диску, установка драйвера, чтение прошивки);

включить режим Secure Boot для UEFI;

не производить загрузку ОС с использованием недоверенных носителей;

при обновлении версии ОС и прошивки проверять, не появлялась ли информация о компрометации вендоров.

для смартфонов на базе Android рекомендуется не приобретать устройства в недоверенных магазинах и не загружать прошивки, полученные из ненадёжных источников.

С полной версией исследования можно ознакомиться на сайте Positive Technologies.