PAM: Когда нужно запустить безопасную работу с чем-то действительно очень важным

Привет, Хабр! Сегодня мне хотелось бы поговорить о том, как можно контролировать облачного провайдера или внешних подрядчиков, если речь идет о работе с действительно важными и даже критически важными ИТ-системами. В этом посте речь пойдет про решение категории PAM, а также о сценариях его использования, которые становятся все популярнее.

Потребность в системах Privileged Access Management (PAM) возникает не всегда, и далеко не у всех. Но именно в тех случаях, когда мы говорим о доступе к критически важным системам, использование PAM позволяет решить сразу очень много задач, связанных с надежностью и доверием.

Продуктивные системы, доступ к которым должен быть ограничен, а цена простоя может составлять миллионы рублей в минуты, требуется тщательно защищать, в том числе и от администраторов.

Облачные сервисы становятся все популярнее даже для продуктивных нагрузок и размещения критически важных для деятельности организаций систем. Для их защиты от провайдера также используется PAM.

Удаленная работа — это отдельная жесть с точки зрения организации доступа, особенно когда речь идет об удаленных администраторах. Да и других привилегированных пользователей лучше все-таки контролировать.

Аутсорсинг — специалисты, работающие на аутсорсинге, часто работают с почасовой схемой оплаты. Но сколько в действительности они работали, какой объем сделали за свою сессию с 8 утра до 6 вечера?

Защита от атак — в последнее время в российском сегменте сети увеличилось количество атак с использованием аккаунтов привилегированных пользователей. Таким образом, даже хороший и проверенный администратор может сам того не желая предоставить брешь для доступа злоумышленников к критически важным ИТ-системам.

PAM — наш ответ лентяям и вредителям

Чтобы решить эту проблему мы используем систему PAM от российского разработчика, компании Infrascope. Наверное, сейчас вообще не имеет смысла рассматривать что-то зарубежное, но дело даже не в этом. Мы начали пользоваться Infrascope еще в 2021 году, потому что решение полностью закрывает те потребности, которые у нас были.

Сервер PAM стоит на границе, открывая каналы доступа к целевым системам. То есть мы получаем своего рода proxy. После подключения через VPN доступен только сервер PAM, а весь остальной доступ происходит через него.

Работа пользователей идет через портал самообслуживания, они логинится и проваливается через контролируемые сеансы для работы на защищаемых серверах.

Сервер Infrascope устанавливается как отдельная виртуальная машина или в виде отдельного сервера и настраивается отдельно под каждого клиента.

Как все это выглядит?

Главным в такой системе является офицер безопасности компании-заказчика. В своей консоли он настраивает права доступа и аккаунты, через которые будет происходить подключение к критически важным ресурсам.

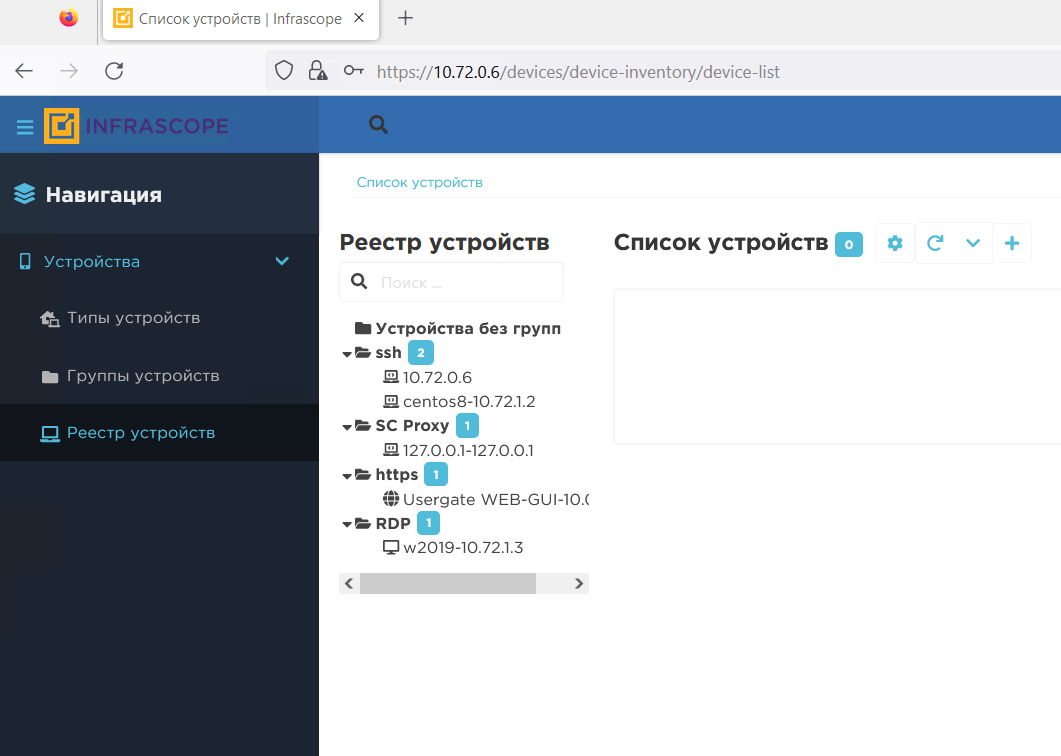

На скриншоте консоли вы видите, что офицер безопасности может выбрать доступные ресурсы и детально настроить их параметры.

Для пользователей работа с PAM от Infrascope выглядит очень просто. Каждый привилегированный юзер заходит на портал через браузер — просто вводит адрес или переходит по ссылке. Далее вводит логин, пароль и OTP для второго фактора аутентификации. Двухфакторную аутентификацию можно настроить и для входа на целевые ресурсы.

форма ввода логина/пароля

В консоли видны те ресурсы, к которым предоставлен доступ

Посмотрим, как организовано управление ВМ. Подключимся к системе с Windows.

Здесь на скриншоте есть выбор — зайти с правами администратора или пользователя. В зависимости от настроек вход пользователю может быть доступен одной или несколькими учетными записями.

Сессии глазами офицера безопасности

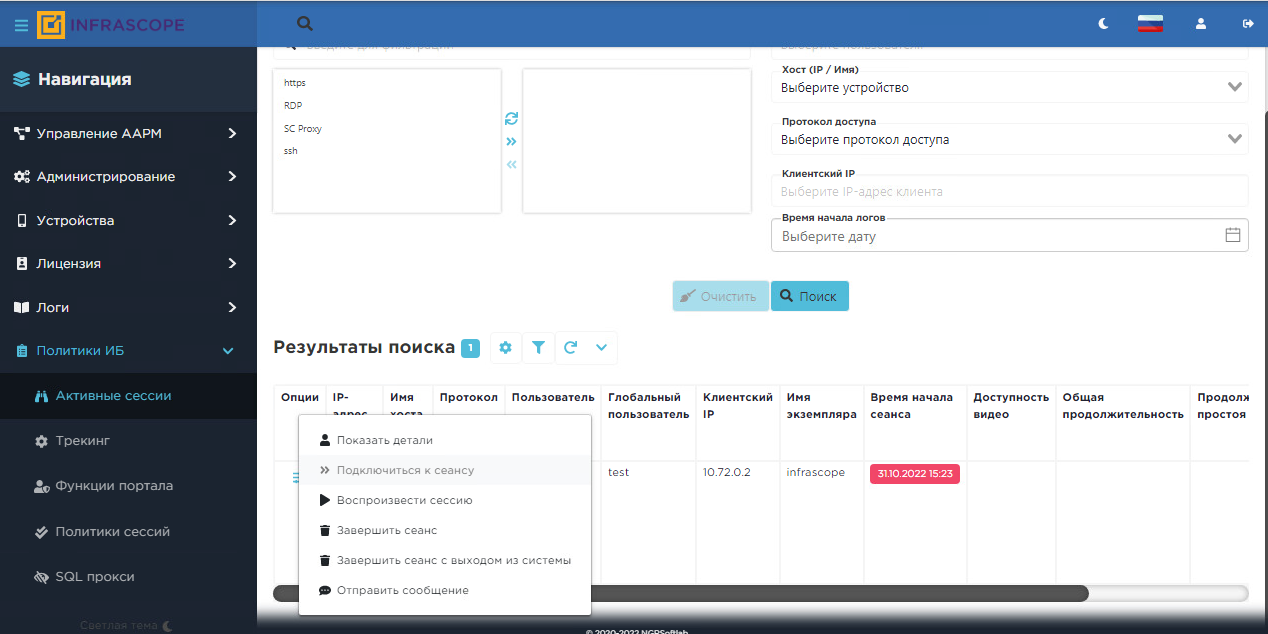

Помимо записи и протоколирования сессий в PAM есть разные функции, которые позволяют прервать нежелательные действия или не допустить их. Так, имеется возможность ограничить выполнение определенных команд. Также подключиться можно к активной сессии пользователя и перехватить управление.

В окошке справа на скриншоте видно, что идет активная сессия, видны IP-адрес, время работы, целевая система и другие параметры.

Офицер ИБ может выполнить различные действия — подключиться к системе, прервать сессию принудительно…или просто отправить пользователю сообщение.

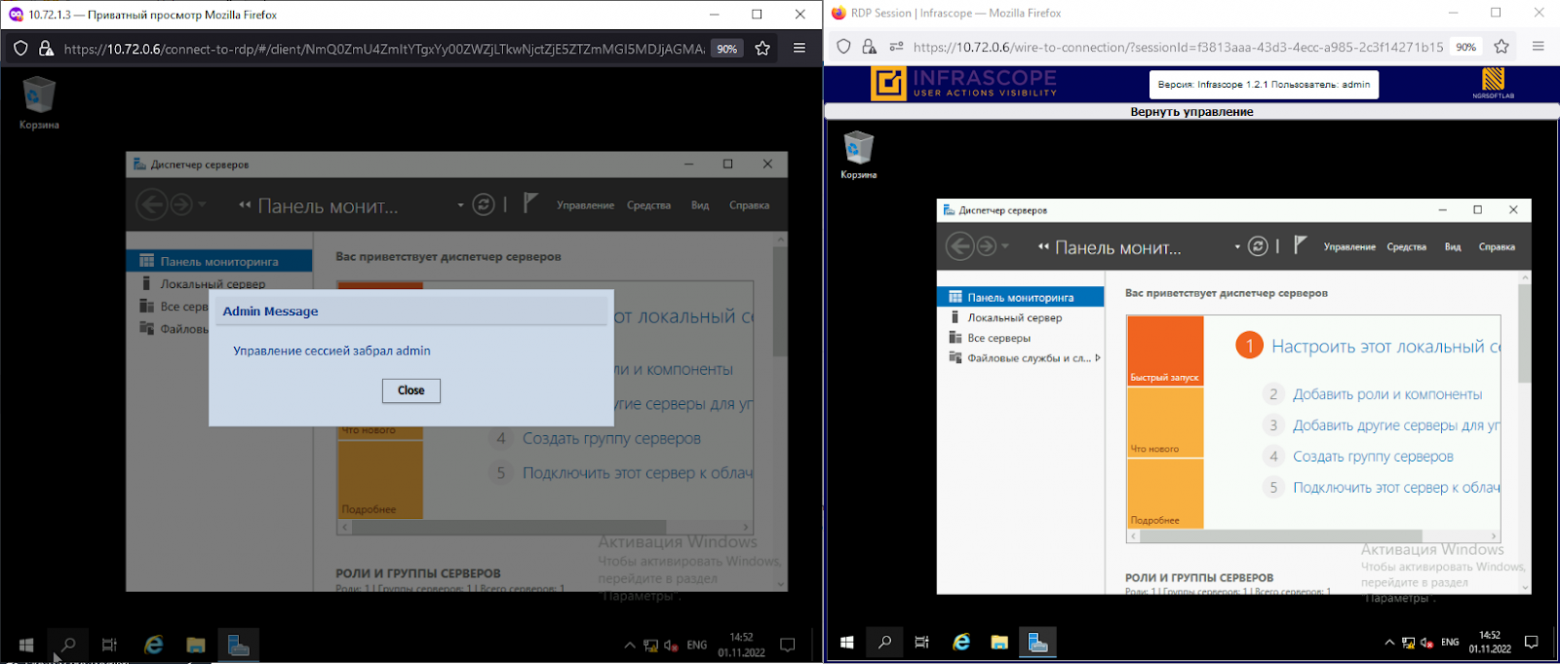

В случае, если пользователь ведет себя подозрительно, можно перехватить управление, тогда на своем экране пользователь увидит следующее

Задавая параметры работы протоколов, можно запретить некоторые команды. Например, вы можете препятствовать перезагрузке машины по SSH. При попытке сделать коверное действие пользователь получает соответствующее сообщение о запрете.

На скриншоте выше можно увидеть, как именно устроена панель администратора. Вы видите все активные окна пользователя, а рядом находится кнопочка keylogger. Она позволяет включить отслеживание консольных команд, которые выполняет пользователь.

Дополнительная безопасность

Поскольку наша (или того, кто внедряет PAM) финальная цель защитить данные, я упомянул бы еще несколько интересных возможностей решения Infrascope:

Маскирование данных — при подключении админа для работы с СУБД можно настроить маскировку хранящихся в ней данных. Админить можно, скачать ничего нельзя.

Журналирование и оповещения — запись всех действий и возможность скрыть данные прямо в реальном времени, если твориться что-то подозрительное

Безагентное подключение и отсутствие jump-серверов — никаких дополнительных компонентов, необходимых для подключения — повышение надежности решения и исключение лишних узких и уязвимых мест

Сколько это стоит?

Стоимость PAM зависит от количества привилегированных пользователей, которых необходимо контролировать, а также от характеристик и набора целевых систем, а также от спектра поддерживаемых функций. Но главное, что возможности контроля и записи сессий имеются в любых, даже самых базовых комплектациях.

В среднем по рынку контроль 5–10 пользователей на уровне PAM стоит порядка 5 миллионов рублей + расходы на поддержку и сопровождение. Поэтому за эшелон защиты PAM чаще всего выводятся контроллеры доменов, критически важные СУБД, интерфейсы для платежных сервисов и банковских систем, хранилища 1С и так далее. И, конечно, реализовать такую инфраструктуру имеет смысл в том случае, если риски недоступности системы оказываются дороже внедрения и эксплуатации PAM.

Отказоустойчивость

Стоит учесть, что инфраструктура PAM должна быть организована таким образом, чтобы ее обход был невозможен. Иначе сама концепция теряет смысл. Поэтому необходимо не только использовать защищенные подключения, но и гарантировать тот уровень доступности самого узла PAM, который предусмотрен требованиями к работе админстраторов/аутсорсеров.

Поэтому на самых ответственных проектах мы разворачиваем сразу два сервера PAM, Это очень важно, если необходимо обеспечить обслуживание инфраструктуры в режиме 24×7, но при этом не идти на компромисс с требованиями безопасности.

Когда стоит сделать PAM?

Все это, конечно, выглядит очень сложно, но зато позволяет компаниям, использующим аутсорсинг, переводящим админов на удаленку или переносящим нагрузки в облако, сохранить высокий уровень безопасности и полностью контролировать процесс со стороны ИБ.

К слову, недавно Infrascope прислали нам информацию про свою акцию: разработчик предлагает скидки на свое решение до 31.12.2022. Мы, конечно, не будем заниматься рекламой, но скажем кратко, что сейчас стоимость контроля до 5 привилегированных пользователей с этой системой стоит меньше, чем обычно, и некоторые наши клиенты уже воспользовались таким предложением, оценив риски потери доступа или нанесения ущерба критически важным системам аутсорсерами. К тому же мы на своем опыте убедились в том, что наличие PAM на границе ответственности даже между нашими инженерами и клиентом позволяет создать хорошую зону доверия, снимая напряженность от работы с критически важными системами, от которых зависит бизнес наших клиентов.