Отчёт о кибербитве Standoff 10, прошедшей осенью

Информационная служба Хабра 22 ноября и 23 ноября 2022 года посетила юбилейную десятую кибербитву Standoff между этичными хакерами и специалистами по информационной безопасности, среди которых также присутствуют этичные хакеры. Есть две стороны — одна атакующая (Red Team), другая защищающая (Blue Team). Последние две кибербитвы «защищающаяся» сторона не защищается, а расследует инциденты. Это сделано для большего приближения к реальным условиям. То есть Blue Team находит недопустимое событие и расследует его причины, а потом предоставляет отчёт.

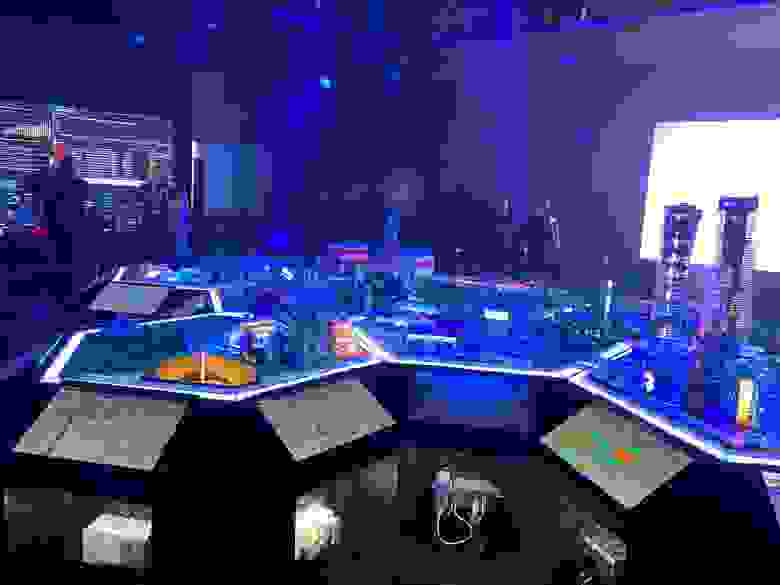

Всё это происходит практически в реальных условиях и отображается на стенде, изображающем государство. На стенде созданы прототипы различных отраслей: чёрная металлургия, нефтегазовая промышленность и электроэнергетика, транспорт, ЖКХ и банковский сектор. Ну и, конечно же, всё это реализовано на реальных контроллерах и программном обеспечении, используемых в озвученных отраслях. Я слегка запоздал с обзором, но также, как и в прошлый раз, пришлось смотреть все видеоматериалы для полноты этого обзора.

Забегу вперёд, всего на битве было реализовано 19 недопуcтимых событий, причём 8 из них были уникальные. Всего надо было реализовать 96 недопустимых событий.

В кибербитве участвовало десять атакующих команд и шесть команд защитников, наблюдавших за атакующими и расследовавшими потом реализованные инциденты. Причём в последний день кибербитвы одна из атакующих команд Stun запустила вирус-шифровальщик в банковской системе.

В целом итоги киберучений следующие: атакующие реализовали мошенничество в системе продаж железнодорожных билетов (семь раз за всю битву), в управляющей компании City, в транспортной компании Heavy Logistics, в нефтегазовой компании Tube, банковской в системе и электроэнергетике. Защитники же расследовали 17 атак, то есть около 90% всех событий и подготовили 198 отчётов об инцидентах.

Среди атакующих места распределились так: первое место заняла команда Hexens Academy, второе место закрепилось за распространителями вируса-шифровальщика командой Stun, а третье — за командой Straw Hat, реализовывавшей больше всего недопустимых событий. Они реализовали пять недопустимых событий в трёх сегментах Государства F.

По защитникам — две команды, отвечающие за безопастность ЖКХ и транспорта, расследовали семь из восьми событий, реализованных в их сегментах, три команды расследовали по одному событию, с которыми столкнулись их отрасли. Больше всех у защитников отличилась команда имени Гендальфа Серого под названием Your shell not pass. Она сделала почти треть всех отчётов (27%). Среднее время расследования у всех команд составило 6 часов 21 минуту.

Но кроме самой битвы были офлайн и онлайн активности. Для тех, кто был на битве, можно было послушать различные тематические лекции, а для онлайн-зрителей было несколько прямых эфиров Standoff Talks.

Начнём с офлайн-активностей. Из самого запоминающегося для меня — это была пресс-конференция, на которой Positive Technologies объявили о собственной программе баг баунти с вознаграждением в ₽10 млн за реализацию недопустимого события, а именно кражи до 2499 рублей со счета компании на любой подконтрольный себе счет и должен быть предоставлен полный отчёт по краже. Подробности можно найти на странице программы.

Также мне очень понравилась лекция Магамы Базарова про сетевую безопасность. Это то, что было запоминающегося в принципе за два дня из офлайн-мероприятий. Возможно потому, что мне первый день запомнился больше для специалистов и СМИ, а второй — для инвесторов. Оффлайн дней было два, а онлайн и кибербитвы три.

Что же касается различных онлайн-активностей, кроме основной, а именно кибербитвы, я могу предложить свою подборку видео Standoff Talks, как и в прошлый раз. Это не значит, что эти видео лучше или хуже, просто они лично мне запомнились. Если у вас есть время, мой совет — посмотреть всё и выбрать самим из трёх плейлистов: раз, два, три. Но если нет времени, надеюсь, моя подборка вам подойдёт.

Начнём с основной темы кибербитвы, а именно мифы о профессии этичных хакеров «Mythbusters: развенчиваем мифы о профессии специалиста по ИБ». Я думаю, большинство пользователей Хабра знают, чем занимаются этичные хакеры, специалисты по ИБ и другие, связанные с этой темой работники. Но чтобы лишний раз не рассказывать, чем ИБ-специалисты занимаются, это видео можно скидывать для понимания озвученных профессий.

Вслед за видео о мифах в профессии специалиста по кибербезопасности предлагаю посмотреть два коротеньких видео под названием «Экскурсия в SOC Innostage». В них рассказывается про все dashbord«ы, выведенные на видеостену и следящие за работой этичных хакеров во время кибербитвы. Просто ознакомительные видео, если не охота погружаться глубоко в саму кибербитву, но при этом хочется понимать, что происходит на ней.

Также хочется отметить видео «Кибератаки на российские компании. Опыт 2022 года». Видео скорее проводит некую черту об итогах кибератак в 2022 году, о том как они увеличились, почему и как реагировали на это профильные подразделения компаний. Насколько возросла актуальность ИБ-подразделений в компаниях и как приходиться перестраиваться в условиях серьёзных массовых кибератак.

Далее следует видео, мимо которого я пройти никак не мог — «Можно ли взломать Dota? Информационная безопасность в геймдев». Во-первых, потому что ведущим в нём выступает Владимир Кочетков, у которого я брал интервью. А во-вторых, потому что тема этого интервью была как раз о безопасности в компьютерных играх и непосредственно геймдеве. Поэтому советую посмотреть ещё одну точку зрения по поводу проблем кибербезопасности в гейминге и геймдеве.

Далее очень насущная тема во всём программировании и вообще информационных технологиях, когда машинное обучение заменит человека. Видео так и называется — «Когда ML заменит человека». Тут скорее просто рассуждения о машинном обучении, его прогрессе и возможных последствиях для некоторых профессий из сферы IT, а также о возможном обучении ИИ. Скорее научно-популярное видео-дискуссия, чем что-то тяжелое.

Ещё одно видео, актуальное в этом году, — это дискуссия под названием «Указ № 250, что происходит с точки зрения обучения». В нём представители ведомств объясняют, какие есть подвижки в сфере ИБ, обучения в сфере ИБ и как идёт работа по этому вопросу.

Перед этим видео ещё можно посмотреть видео под названием «Куда идёт пентест (и причем здесь 250 й указ)», но это по желанию. Однако, некоторые темы об указе 250 с точки зрения пентестера оно рассказывает.

Также в продолжение темы образования в ИБ меня заинтересовало видео под названием «ИБ и высшее образование: что происходит в вузах, как учат студентов». Я понимаю, что странная подборка, но актуальность воспитания кадров для ИБ была сквозной нитью предыдущего майского мероприятия от Positive Technologies. Поэтому как дела обстоят в профильных вузах, пусть и не от всех, но от некоторых, хотелось бы услышать.

Ну и последнее видео, тоже больше научно-популярное, оно продолжает тему ИИ и мозга человека «Мозг и искусственный интеллект». Это скорее философские рассуждения о мозге человека, искусственном интеллекте и смежных понятиях.

Возможно, моя подборка удивит кого-то или не заинтересует, ведь всё таки кибербитва — это про информационную безопасность, а у меня тут не все видео об информационной безопасности. Однако, я так понимаю, эти видео служат для развлекательной цели и цели популяризации как IT, так и ИБ, поэтому я решил сделать максимально разноплановую подборку.

В целом актуальность таких кибербитв в 2022 году, по моему разумению, должна увеличиться. Причём интерес вырастет и будет расти как у бизнеса, так и у госструктур.

Это даже не связано с уже озвученным Указом № 250, а в силу того, что кибератаки на российские частные и государственные структуры всё увеличиваться, как и растёт их качество. Поэтому бизнес ИБ в РФ только будет укрепляться, но это только по моим соображениям. Понятно — он и до этого укреплялся, но в связи со сложившейся ситуацией ИБ будет быстрее прогрессировать в силу большей востребованности. Но это только мои соображения, возможно, я не прав. Прогнозы на то и прогнозы, чтобы не всегда сбываться.

Эльман Бейбутов

Эльман БейбутовДиректор по развитию продуктового бизнеса Positive Technologies, специально для Хабр

«Цель Positive Technologies — предложить клиентам масштабируемую экосистему кибербезопасности, как для крупного энтерпрайза, чтобы иметь возможность её подстраивать и кастомизировать под задачи опытной службы ИБ, так и для средних по величине компаний, которые хотят управлять безопасностью с помощью двух-трех человек и минимизировать затраты (в этом случае мы можем предложить по сути готовую экосистему со вложенной в нее нашей обновляемой экспертизой)».

Возвращаясь к Standoff добавлю, что на кибербитве была озвучена ещё одна интересная инициатива. Для участников мероприятия на площадке Standoff создали секретный лаунж. Это была демонстрация нового пространства для IT-сообщества, которое должно открыться в Москве. Об этом в одном из прямых эфиров рассказала руководитель креативного отдела, партнёр VOX Architects Мария Ахременкова. Лаунж создан архитектурным партёером проекта VOX Architects совместно с Sila Sveta и при поддержке Statio, Light Buro, Florista и ГК Smart.

Итогов каких-то по посещенному мероприятию не будет, тут и так понятно, Standoff менее масштабное мероприятие, чем Positive Hack Days. Но, с другой стороны, оба мероприятия имеют немного разные цели. Только повторюсь, что и на этом мероприятии сквозной линией шла актуальность воспитания кадров для отраслей IT и ИБ, возросшая нагрузка на существующее ИБ-подразделения, ИБ-системы и, в особенности, на отечественные решения и ИБ-компании, так как из-за мировой ситуации и ухода зарубежных компаний в России всё быстрее и всё большее ИБ выделяется в отдельный бизнес, отдельную отрасль, хоть и связанную с IT, но все больше отходящую в параллель с ней.

Дмитрий Гадарь

Дмитрий ГадарьДиректор департамента ИБ Тинькофф Банка, в рамках дискуссии «Технологическая независимость. Как выжить в эпоху кибершторма»

«Шквал атак последнего года состоял в основном из массовых угроз, включая фишинг. Это связано среди прочего с уходом средств защиты с российского рынка. Компании, не имеющие сильной эшелонированной защиты, могут заражаться, а через них уже происходит проникновение в более защищенные организации, например финансовые, если интеграции с партнерами и подрядчиками недостаточно защищены».