NetApp AutoSupport On Demand

Устроено это так: AOD конектиться к облаку NetApp и запрашивает команды на выполнение от техподдержки — всё секьюрно, дыр в файерволе открывать не нужно, соединение всегда происходит только от СХД на сайт support.netapp.com, а не наоборот.

Команды которые запрашивает техподдержка не могут что-то менять на СХД, а только просматривать состояние вольюмов, лунов, контроллеров и т.д. Естественно содержимое вольюмов и лунов не может быть скопировано в облако NetApp. В облако NetApp отправляются только логи системы.

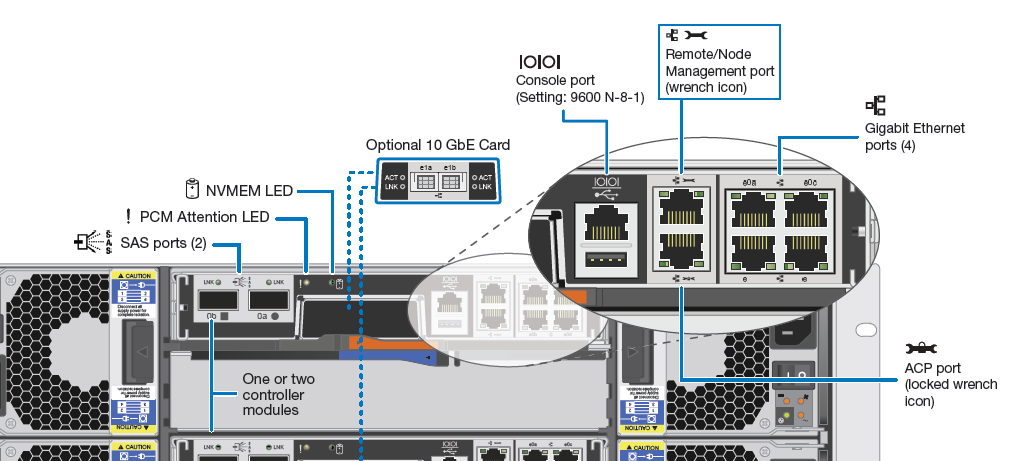

Внутреннее устройство Management подключения в FAS платформах

Каждый контроллер NetApp FAS имеет на борту менеджмент-порт с изображением ключика, который так и называется Wrench port. Не путать с ACP (ключик + замочек).

Этот физический порт имеет два MAC адреса. Один для менеджмент-интерфейса и управления ONTAP, он называется e0M и доступен только когда OS загружена и работает нормально. Второй MAC адрес это интерфейс для Service Processor (SP), аналог iLO и IP KVM. SP доступен даже когда OS перезагружается, лишь бы было подано питание на контроллер. Естественно как у e0M, так и у SP есть свои собственные IP адреса. У каждого SP порта всегда только один IP, а вот у e0M на одном MAC адресе может жить несколько IP (Node Management, Cluster Management, VSM Management).

Console

Консольное соединение к SP или внутрь ONTAP может быть осуществлено как напрямую при помощи консольного Roll-Over кабеля, так и по SSH.

RSA

Так было раньше, до ONTAP9:

RSA жил на каждой ноде в SP, и по сети осуществлял обращение через интерфейс e0M к IP адресу OS ONTAP, далее затягивал состояние системы, запускал нужные команды и копировал их вывод к себе. Дальше RSA подключался к support.netapp.com, выгружал всю только что собранную информацию и запрашивал новый набор команд на исполнение. Цикл повторялся если техподдержка поставила на исполнение новые команды. Requirements for RSA

Естественно RSA должен мочь связаться по IP с OS ONTAP, для этого нужно или использовать одинаковую IP подсеть для e0M и SP, или разные, но тогда настроить «маршрутизатор на палочке». С одной стороны RSA должен мочь выполять подключение к ONTAP и с другой к support.netapp.com по HTTPS. На самой OS ONTAP нужно настроить протокол доступа, а также пользователя, с которым RSA будет подключаться и выполнять запросы.

RSA может вытягивать даже Core Dump, если контроллер ребутнулся в панике.

Документ по настройке Remote Support Agent Configuration Guide можно найти зайдя по ссылке и выбрав вашу версию ONTA (All Documents). Для доступа к документации на support-сайте может понадобится NetApp NOW ID логин.

Requirements for RSA- Необходимо включить AutoSupport

- AutoSupport должен быть сконфигурирован для отсылки сообшение технической поддержке

- AutoSupport должен быть настроен для работы по HTTPS

AOD

AOD выполняет точно туже функцию RSA, но находится не в SP, а в ONTAP на каждой ноде кластера. Начиная с версии ONTAP 9 функционал RSA был перенесен из SP (теперь RSA нет в SP), внутрь ONTAP. Это позволит пользоваться преимуществами AOD не только владельцам аппаратных FAS плафформ, но и его виртуальных собратьеы ONTAP Select и ONTAP for Cloud, а также существенно упрощает настройку функционала.

Выводы

AOD и RSA конечно же не устраняют необходимость участия владельца СХД в разрешении каких-либо вопросов. Но сильно упрощает и ускоряет этот процесс, особенно это важно, в те моменты, когда скорость реакции техподдержки действительно очень востребована. Использование RSA/AOD особенно удобно когда, системы разбросаны по стране и нет локальных админов, которые их обслуживают. Я часто настраиваю RSA, а теперь уже AOD у заказчиков, даже если есть хорошая компетенция по NetApp, рекомендую и вам всегда их включать. Настройте AOD заранее;)

Сообщения по ошибкам в тексте прошу направлять в ЛС.

Замечания, дополнения и вопросы по статье напротив, прошу в комментарии.