Не ок, Google: мошенники используют Looker Studio для фишинговых рассылок

Специалисты компании F.A. C.C.T. зафиксировали использование в России новой мошеннической схемы, позволяющей злоумышленникам отправлять фишинговые ссылки клиентам банков от имени популярного сервиса компании Google. Впервые об этой проблеме сообщили исследователи из компании Checkpoint в сентябре 2023 года. И вот полгода спустя этот инструмент взяли на вооружение мошенники, работающие по России. Все подробности — у Антона Афонина, руководителя отдела анализа сетевого трафика и машинного обучения компании F.A. C.C.T.

Как две капли воды

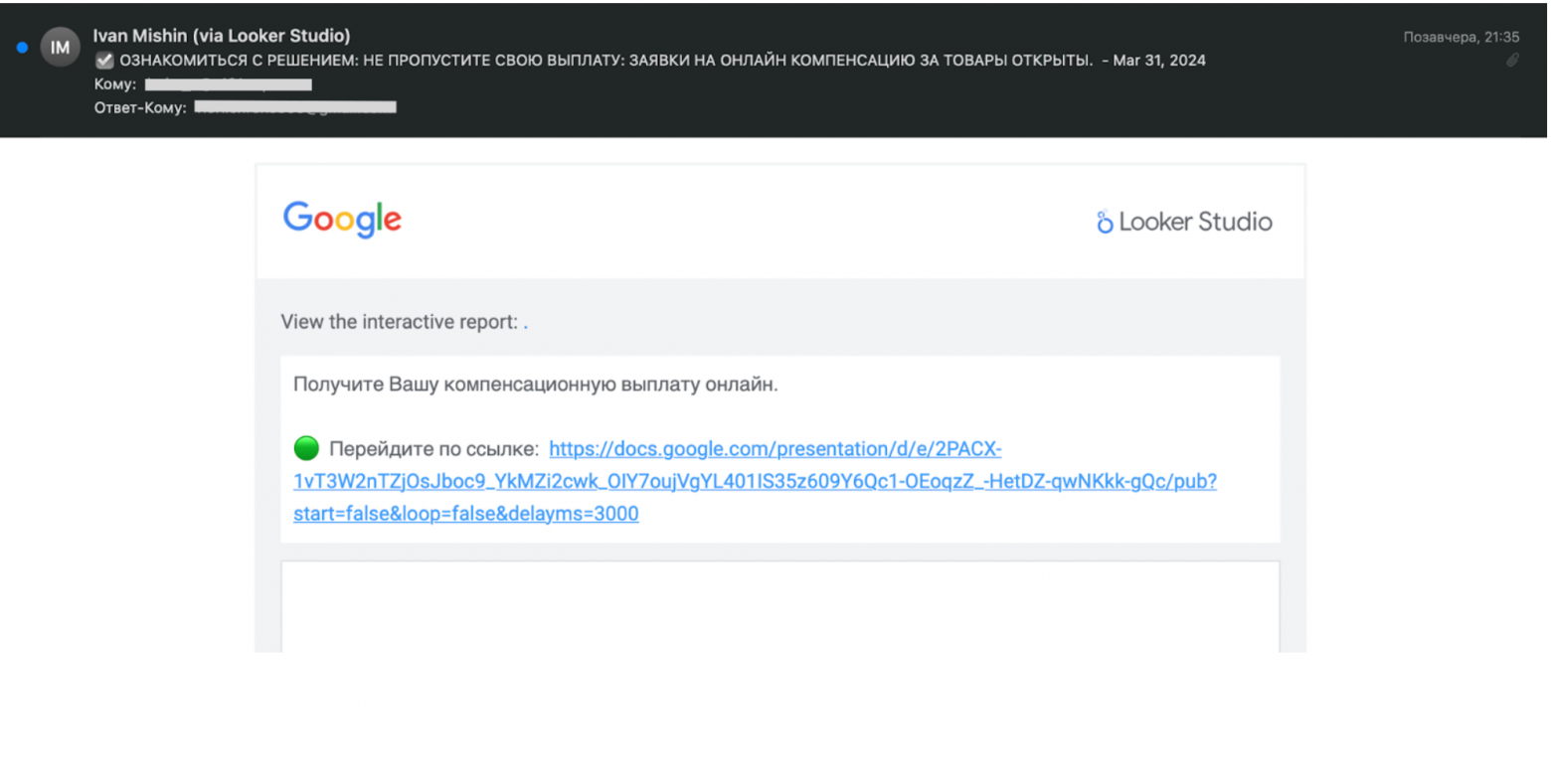

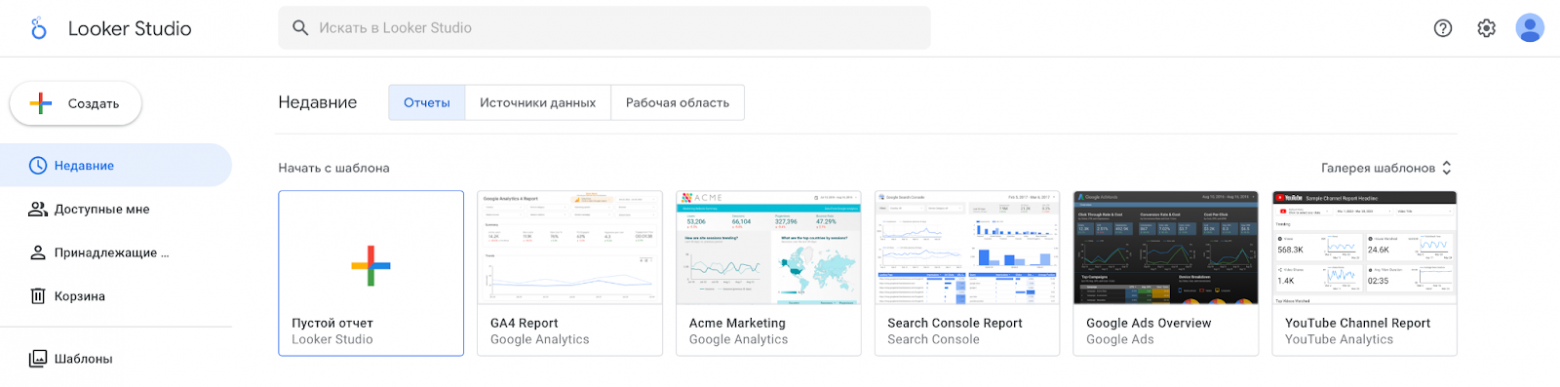

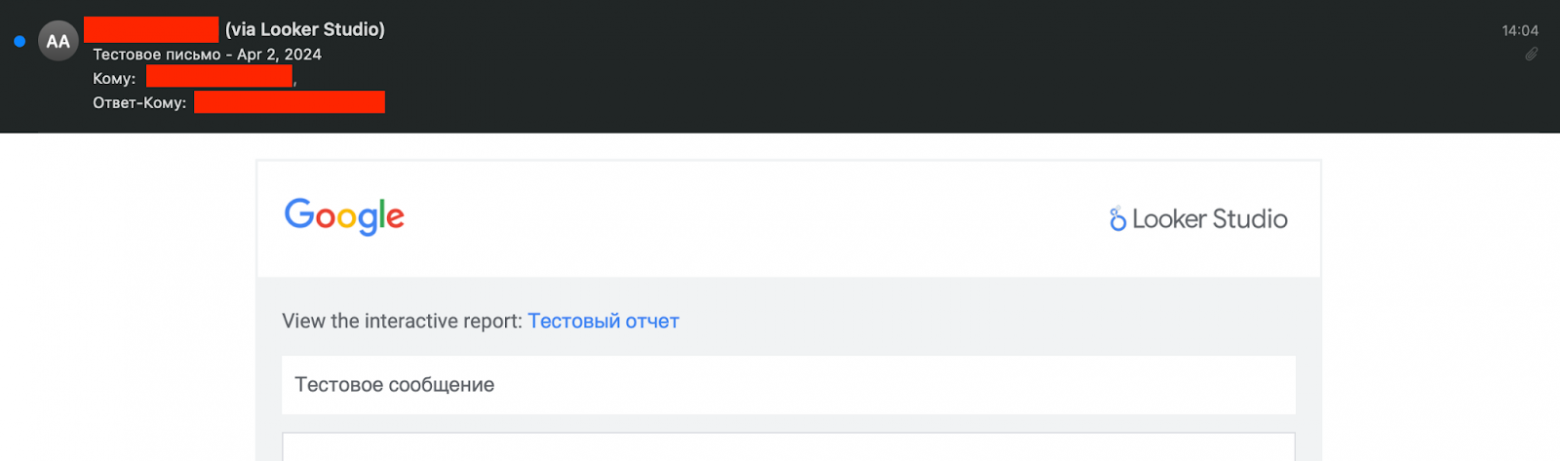

Внешне письмо, отправленное злоумышленниками, ничем не отличается от того, что мы привыкли видеть в рассылке, сделанной в сервисе Google Looker Studio — это популярный онлайн-инструмент для преобразования данных в настраиваемые информативные отчеты:

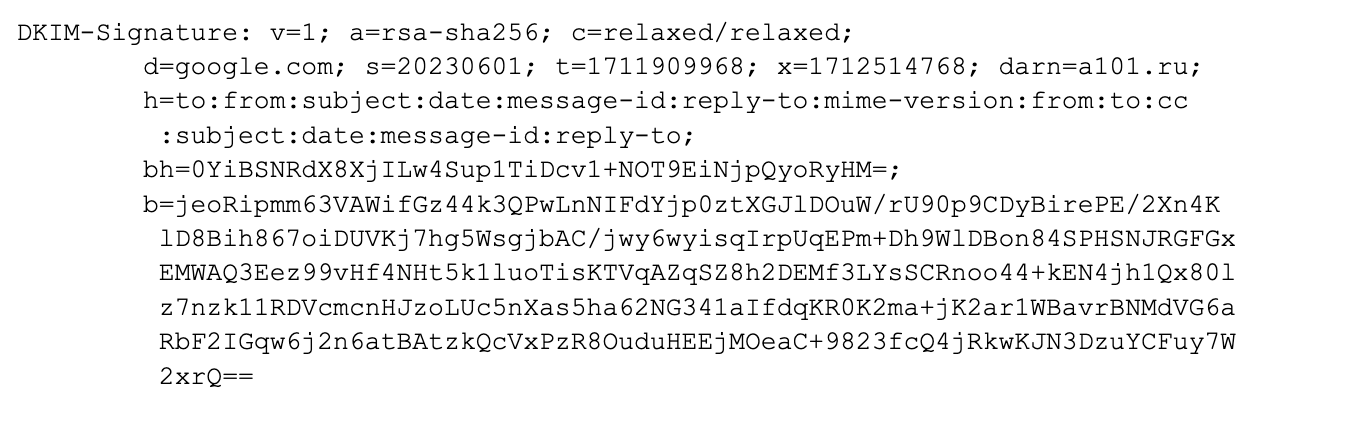

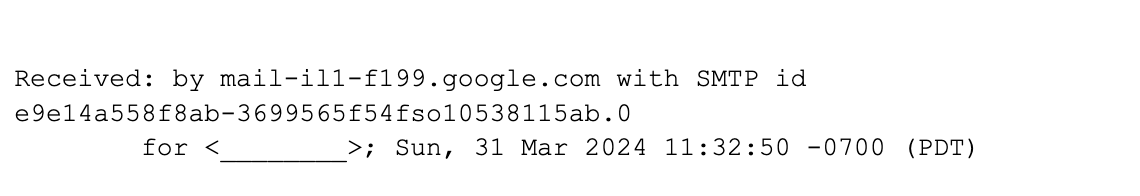

В качестве отправителя письма указано имя пользователя, а в качестве почтового адреса отправителя — looker-studio-noreply@google.com. Конечно, почту отправителя можно легко подделать, и аналитики F.A. C.C.T. уже не раз рассказывали о техниках, позволяющих это сделать. Однако электронная почта имеет механизмы защиты, такие как SPF и DKIM, позволяющие установить подлинность письма. В данном случае SPF была проверена успешно, а DKIM-подпись google.com подтверждена:

Более того, маршрут письма подтверждает, что его первоисточником был именно сервер компании Google.

Все это означает, что письмо, действительно, было сформировано одним из сервисов компании и не было кем-либо подделано.

Однако тема сообщения про выплаты и онлайн-компенсации намекает внимательному пользователю о том, что мы столкнулись с мошенниками. Да, и сама ссылка в тексте данного письма совсем не безобидная. Она ведет на Google-презентацию, содержащую единственный слайд, являющийся ссылкой на мошеннический ресурс.

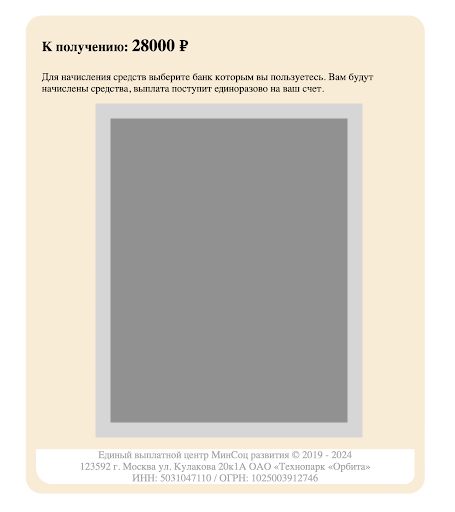

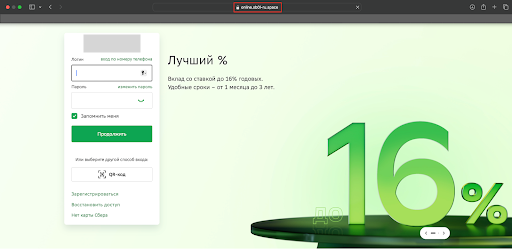

Это пример классического мошеннического сайта, где пользователю предлагают получить 28 000 рублей, воспользовавшись услугами одного из популярных банков. Страницы всех представленных банков являются фишинговыми и созданными исключительно для кражи средств с карточек граждан. В этом легко убедиться, просто взглянув на домены, на которых размещаются сайты.

Но как же так вышло, что компания Google отправила фишинговое письмо пользователю?

Разумеется, никакого злого умысла сотрудники международной IT-корпорации не преследовали. Все дело в лазейке, которая присутствует в одном из ее продуктов, а именно в Google Looker Studio. Она-то и позволяет злоумышленникам отправить письмо с любым содержимым от имени IT-гиганта. И происходит все это — внимание, дальнейшие шаги описаны исключительно в исследовательском контексте — таким образом:

Злоумышленники регистрируют Google-аккаунт.

Открывают инструмент создания отчетов Looker Studio (lookerstudio.google.com).

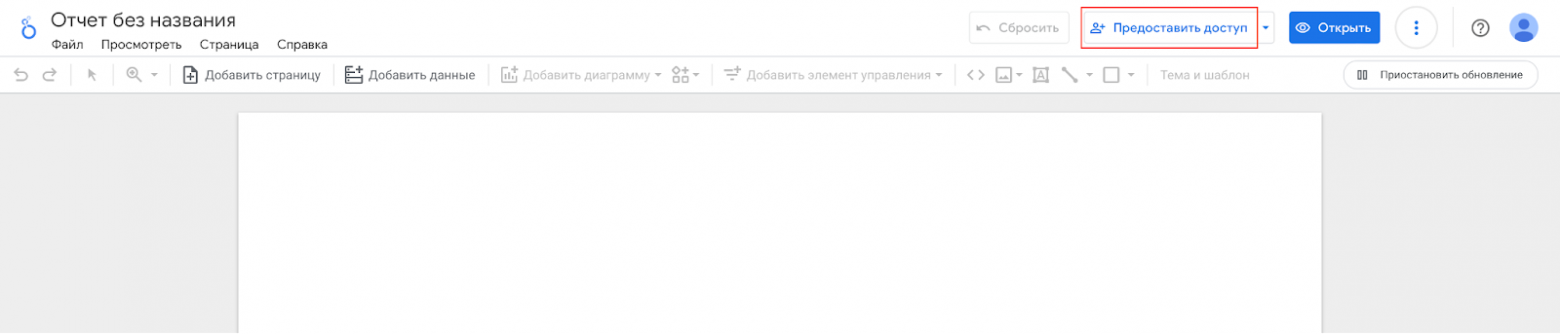

Создают новый пустой отчет.

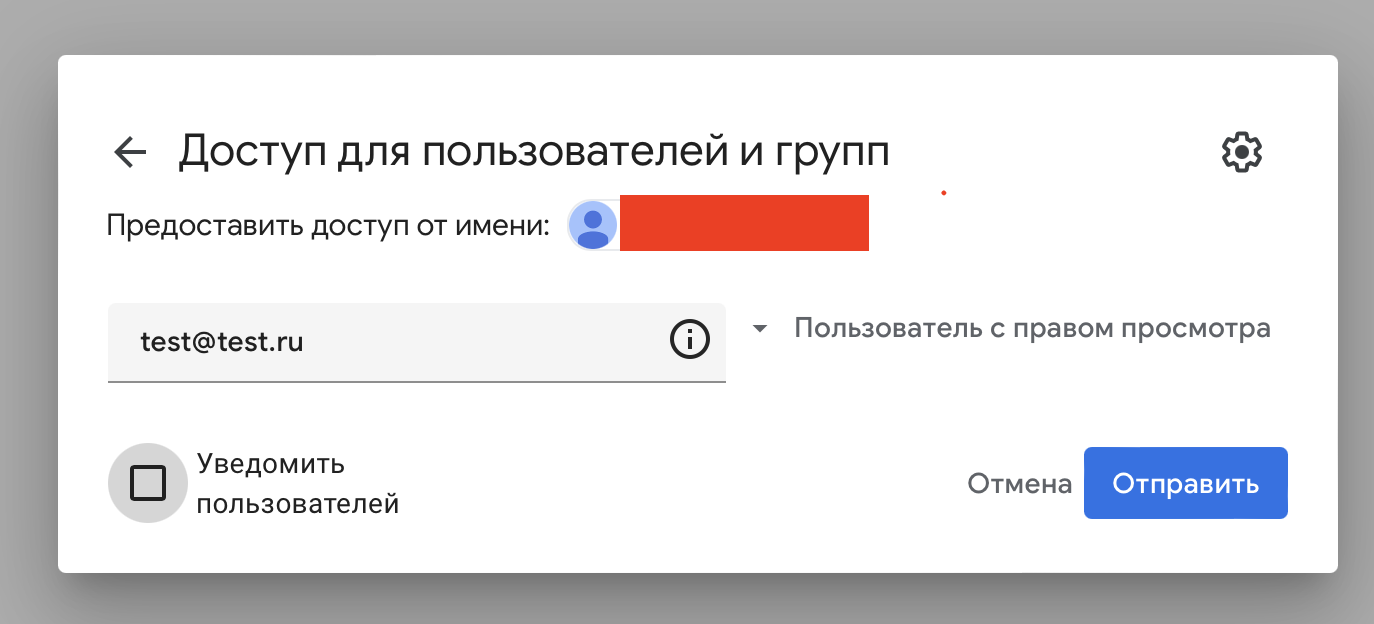

Можно не давать отчету название и не выбирать для него источники данных. Он же не настоящий. Сразу открывают окно предоставления доступа. (Этот и следующий этапы можно пропустить, однако ограничение доступа позволяет содержимое отчета сделать практически невидимым для решений ИБ). Все, что они увидят — отчет в формате PDF.

В окне предоставления доступа вводят email-адрес жертвы и снимают галочку об отправке уведомления. Так жертва не узнает о добавлении в какой-либо документ.

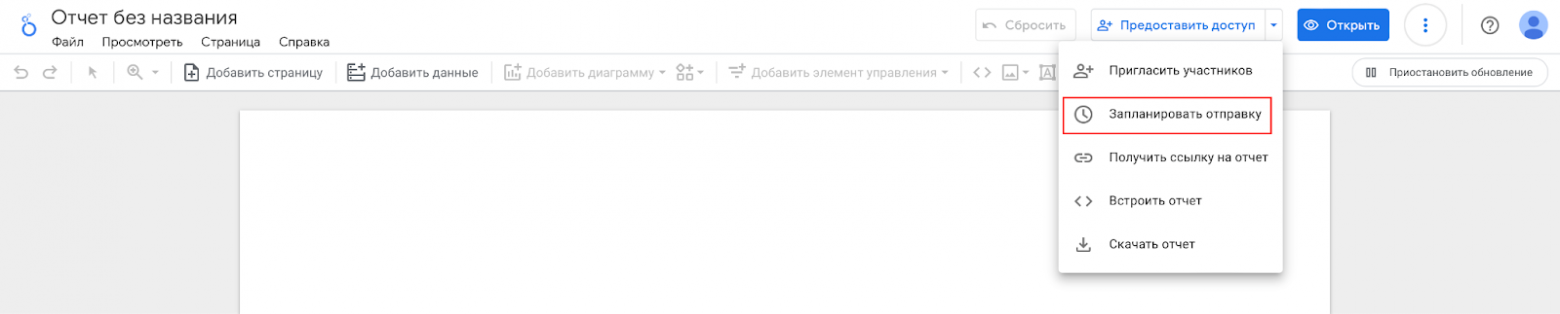

Затем мошенники вызывают контекстное меню и выбирают пункт «Запланировать отправку».

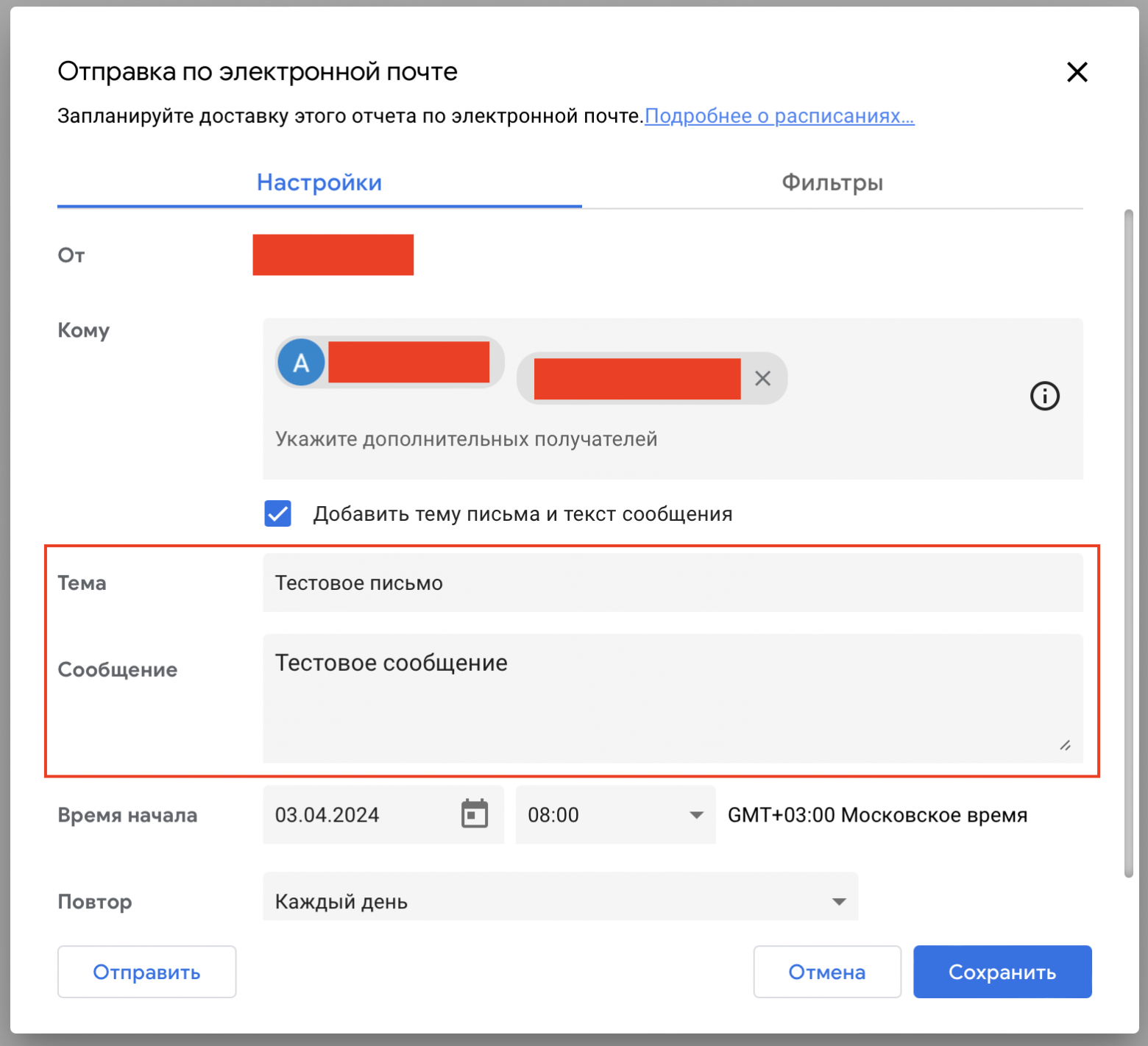

В модальном окне планирования рассылки добавляют пользователя, которому только что предоставили доступ, вводят тему письма, сообщение, содержащее фишинговую ссылку и выбирают желаемую дату отправки.

В результате проделанных манипуляций в почтовом ящике жертвы оказывается письмо, пришедшее от компании Google и содержащее любые потенциально опасные ссылки.

Несколько выводов напоследок

Опасность данной тактики заключается в том, что вендоры информационной безопасности часто доверяют приложениям и сервисам Google и других крупных и именитых компаний, а благодаря уловкам вроде той, которую мы описали сегодня, злоумышленники могут эксплуатировать вполне легитимные сервисы для рассылки фишинга и скама.

Если же решение, защищающее почту, попытается честно проанализировать такое письмо, оно не сможет получить доступ к фишинговому вложению, поскольку доступ к отчету Looker Studio мог быть предоставлен только учетным записям потенциальных жертв.

Пользователям стоит проявлять бдительность: даже когда источник письма не вызывает никаких сомнений, всегда помните о том, что мошенники постоянно совершенствуют арсенал инструментов для совершения преступлений. Никогда не пренебрегайте правилами цифровой гигиены.