Настройка LDAP в Oracle BI

В статье описана простая настройка LDAP для аутентификации и авторизации пользователей.

1. Перейдете по ссылке Oralce bi которая открывает console (http://адрес: порт/console), используя учетную запись администратора (по умолчанию weblogic). Нажмите на Security Realms → myrealm

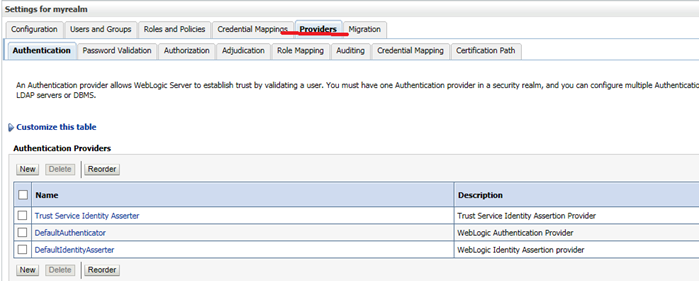

2. Перейдите на вкладку «Providers». Здесь вы увидите следующие три «Authentication Providers» по умолчанию.

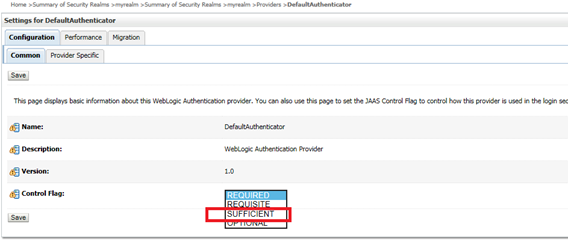

3. Нажмите «DefaultAuthenticator». Нажмите «Lock and Edit» → «Изменить флаг управления» с «Required» на Sufficient и затем нажмите «Сохранить».

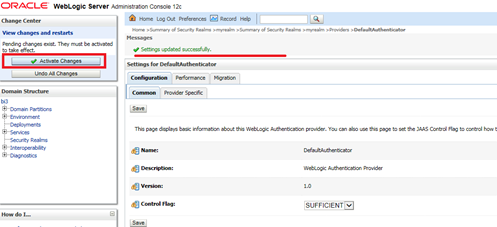

4. После того, как появится сообщение об обновлении настроек, нажмите «Activate Changes».

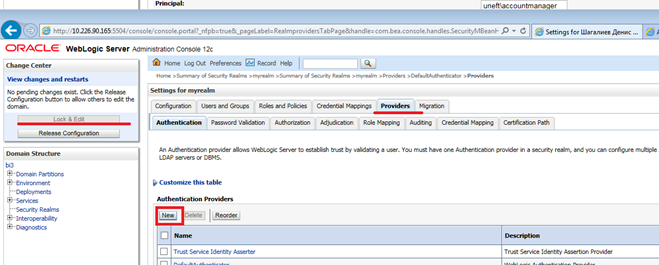

5. Перейдите на вкладку «Providers» → «Lock and Edit» и нажмите «New».

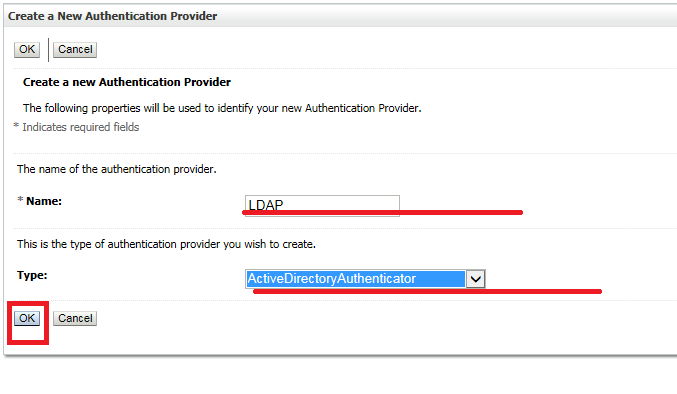

6. Назовите его например «LDAP». Выберите тип Active Directory Authentication. Нажмите «ОК».

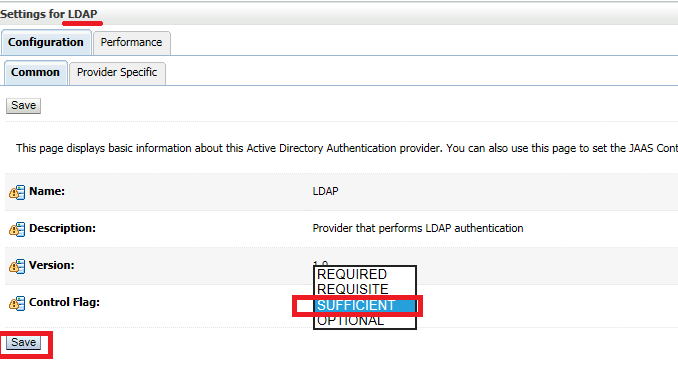

7. После этого снова откройте провайдер LDAP и измените флаг управления на «Sufficient». Сохрани это.

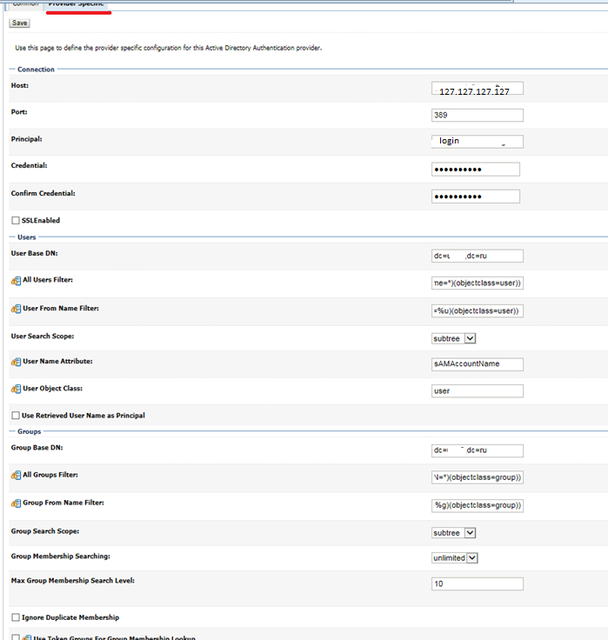

8. Введите данные от своего active directory на вкладке Provider Specific.

Host: localhost /*адрес AD*/

Port: 389 /* по умолчанию 389*/

Principal: login /*учетка которая имеет доступ к AD*/

Credential: password /*пароль от учетки которая имеет доступ к AD*/

Users

User Base DN: dc=domen,dc=ru /* указываем в какой ветке будем искать пользователей*/

All Users Filter: (&(sAMAccountName=*)(objectclass=user)) /*фильтруем пользователей, берем только тех у кого objectclass user и есть sAMAccountName*/

User From Name Filter: (&(sAMAccountName=%u)(objectclass=user))

User Search Scope: subtree /* не меняем */

User Name Attribute: sAMAccountName /* по этому атрибуту пользотвалеи будут осуществлять вход в наше приложение*/

User Object class: user /* не меняем */

Groups

Group Base DN: dc=domen,dc=ru /*фильтруем группы*/

All Groups Filter: (&(CN=*)(objectclass=group))

Group From Name Filter: (&(CN=%g)(objectclass=group))

Group Search Scope: subtree /* не меняем */

Group Membership Searching: unlimited /* не меняем */

Max Group Membership Search Level: 10 /* максимальная глубина поиска по подгруппам*/

General

Connect Timeout: 30

Connect Retry Limit: 1 /* не меняем */

Parallel Connect Delay: 0/* не меняем */

Result Time Limit: 0/* не меняем */

выглядеть будет примерно так:

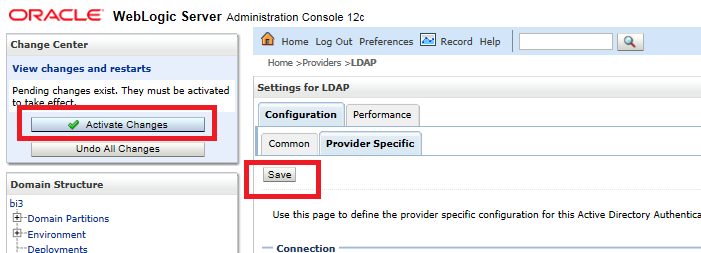

9. Нажать save и active changes

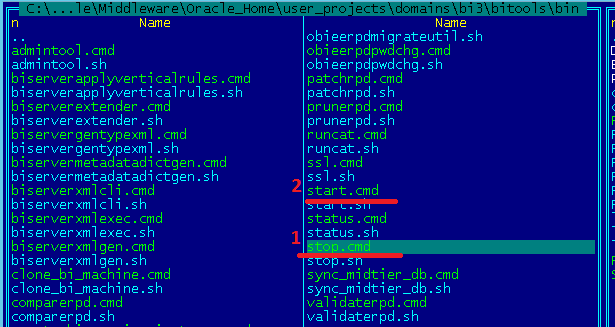

10. Перезапустить инстанс BI в данном случае BI3

(C:\Oracle\Middleware\Oracle_Home\user_projects\domains\bi3\bitools\bin)

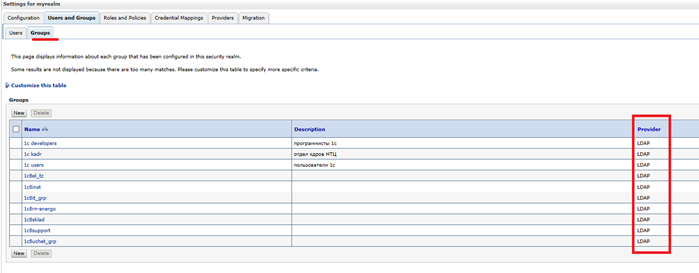

11. Когда перезапустится BI, выполните поиск определенного идентификатора пользователя, вернувшись в weblogic console→ «mysecurityrealm» >> Users and Groups>> Group

Видно что группы подгрузились.

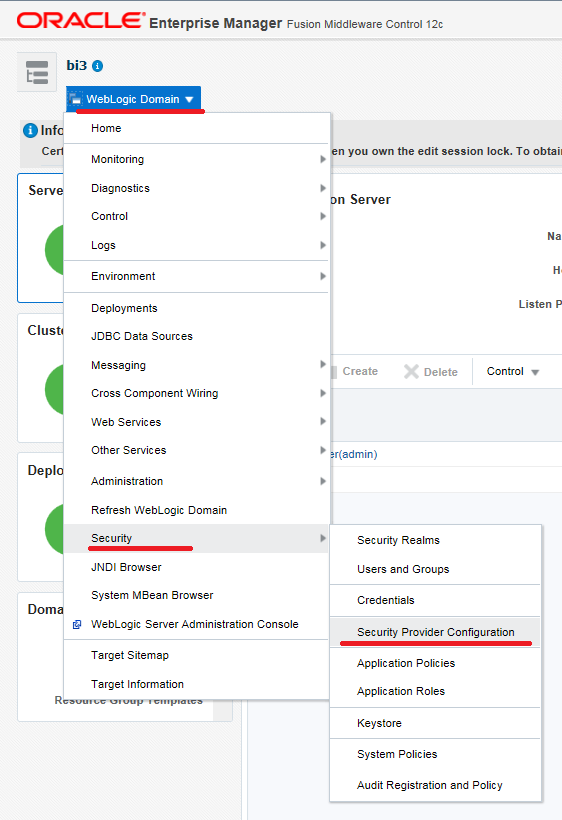

12. Следующим шагом является настройка OBIEE, чтобы видеть пользователей от вашего нового поставщика LDAP в дополнение к пользователям внутреннего каталога веб-журнала. Для этого вам нужно войти в Enterprise Manager (http://адрес: порт/em) с учетной записью администратора (weblogic).

После входа в систему из раскрывающегося меню «Weblogic Domain» выберите «Security» → «Security Provider Configuration»

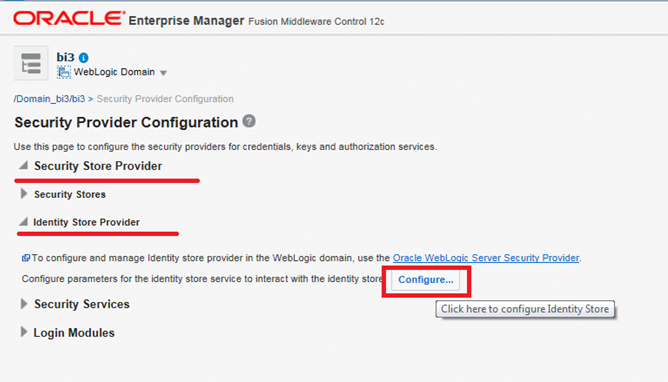

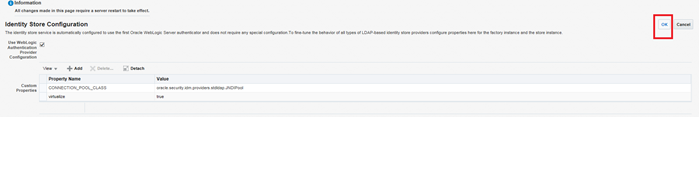

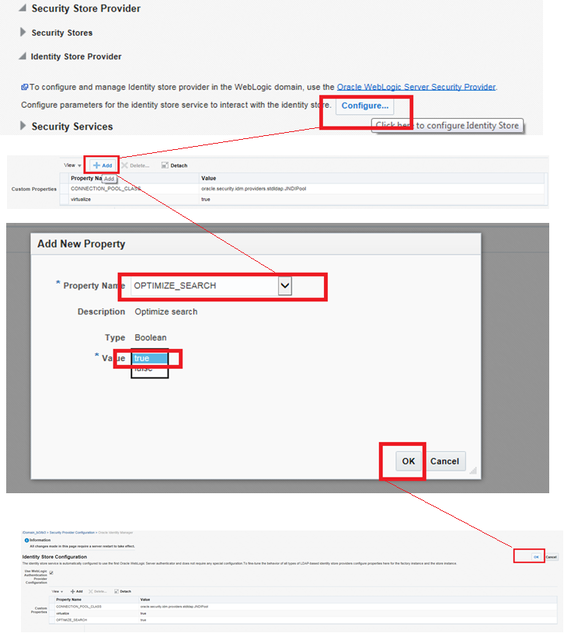

13. На экране «Security Provider Configuration» разверните «Security Store Provider», затем разверните узел «Identity Store Provider» и, наконец, нажмите «Configure»

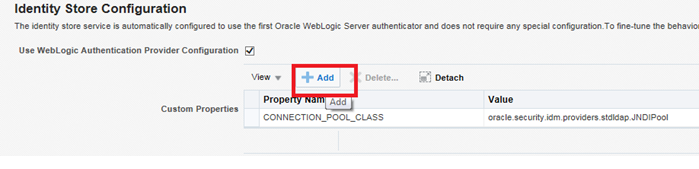

14. На этом экране нам нужно добавить новое пользовательское свойство. Нажмите кнопку + add.

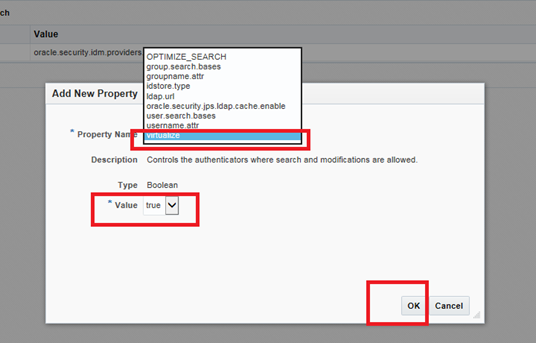

15. Затем введите имя свойства «virtualize» и значение «true». Затем нажмите «ОК» еще раз, чтобы сохранить:

16. Еще раз нажмите OK.

17. Аналогичным образом добавьте еще одно свойство OPTIMIZE_SEARCH = true.

18. Перезапустить инстанс BI в данном случае BI3

(C:\Oracle\Middleware\Oracle_Home\user_projects\domains\bi3\bitools\bin)

19. Попробуйте зайти под своей учетной записью.