Насколько эффективны решения ИБ «следующего поколения»

В последнее время все чаще говорят о решениях безопасности «следующего поколения», построенных на Больших данных с применением искусственного интеллекта. Но насколько такие решения эффективны? И каким образом необходимо их оценивать? Попытаемся разобраться на примере Adaptive Defense 360.

Искусственный интеллект и Большие данные — это сейчас модные слова, которые используются при описании различных продуктов в сфере информационных технологий, в том числе и в области информационной безопасности. Все более широкое применение этих технологий объясняется тем, что, с одной стороны, требуется обрабатывать огромные массивы информации (а эти объемы будут постоянно расти) для сопоставления и сравнения данных, выявления причинно-следственных связей и пр. под различными срезами, а с другой стороны, требуется научить машины думать, мыслить и анализировать «как человек». Последнее, среди прочего, требуется для того, чтобы более гибко оценивать те или иные ситуации — это позволит адаптировать работу решения безопасности под конкретные нужды (и конкретного пользователя) и, скорее всего, повысить эффективность работы такого решения.

Постепенно решения, использующие искусственный интеллект и Большие данные, стали формировать некий класс решений «следующего поколения». Стоит ли игра свеч?

Кто сильнее: атака или защита?

Этот вопрос будет актуален, пожалуй, всегда, потому что наш мир пребывает в состоянии постоянного развития, а закон «на каждую силу действия есть сила противодействия» никто еще не отменял. Кибер-преступники совершенствуют техники и способы взлома и заражения систем, а производители решений ИБ совершенствуют свои продукты, чтобы обеспечивать высокий уровень безопасности в новых реалиях. В общем, это непрекращающаяся война.

Мы все чаще видим различные примеры усовершенствованных угроз, когда они всевозможными способами «маскируются» среди других, вполне легитимных процессов. Бывали случаи, когда для атаки вообще не использовалась ни одна вредоносная программа. Более того, атаки (особенно направленные атаки) становятся «шедеврами» боевого искусства, когда компрометация системы осуществляется не мгновенно, а сам процесс представляет собой огромное количество итераций (на первый взгляд, кстати, вполне легитимных) со всевозможными «ложными» помехами. Так что в конечном итоге уже невозможно разобрать, что откуда пошло…

А ведь есть еще шифровальщики, которые также не стоят на месте. Ведь, казалось бы, операция архивирования файлов с применением пароля — вполне легитимная операция. Только в том случае, если ее осознанно осуществляет сам пользователь ПК. И хорошо бы, чтобы машина понимала, кто запускает этот процесс — сам человек за клавиатурой, или это результат цепочки каких-то программных действий.

Получается, что необходимо анализировать не столько сами файлы и запускаемые ими процессы, сколько всю цепочку взаимосвязанных между собой событий с учетом особенностей работы пользователя ПК и запускаемых им приложений. Т.е. защита должна быть адаптирована под предприятие.

Нужны ли сигнатуры?

На этот вопрос можно ответить двояко: и ДА, и НЕТ.

С одной стороны, сигнатуры нужны для того, чтобы можно было еще до момента запуска однозначно идентифицировать вредоносный файл, заблаговременно сообщив об этом пользователю (в момент скачивания, копирования, попытки запуска). Но давайте не будем забывать, что сигнатуры существуют только для известных угроз. А что делать с неизвестными угрозами? Ведь главная проблема как раз и заключается в том, чтобы защититься от них.

Хорошо, добавим эвристику и поведенческий анализ. Но их традиционная реализация, опять же, анализирует только конкретный процесс в отрыве от всех других взаимосвязанных с ним процессов. Тем более, что делать в том случае, если атака не использует ни одной вредоносной программы? Если нет ни одного вредоносного поведения?

Есть еще «песочницы». Но опять же, современные угрозы научились их распознавать. В результате этого, угроза, попадая в песочницу, не проявляет своего вредоносного характера. А уж потом после запуска в реальном окружении…

Можно сделать белые списки разрешенных программ (приложений, исполняемых файлов, библиотек), а остальное все запретить. И убрать права администратора. Но далеко не всегда такое можно реализовать, т.к. это может очень негативно сказаться на работе определенных групп сотрудников (ИБ-решения должны помогать безопасно работать, а не мешать работать в принципе). Плюс белые списки, в идеале, должны быть динамическими и автоматически реклассифицироваться при необходимости.

Хорошо, как же тогда обеспечить эффективную и автоматизированную защиту от неизвестных угроз?

Новая модель безопасности

В дополнение к вышеперечисленным технологиям, решить поставленную задачу без искусственного интеллекта и анализа огромного объема информации, кажется, нереально. Именно по этой причине решения «следующего поколения» базируются на новой модели безопасности, которая основана на трех основных принципах: непрерывный мониторинг всех запущенных процессов на устройстве, автоматическая корреляция всех процессов и их классификация с точки зрения вредоносности, и при необходимости глубокий анализ поведения техническим экспертом. Т.е. сочетание искусственного и человеческого интеллекта.

В качестве примера приведем первое и, кажется, единственное SaaS-решение «следующего поколения», объединившее на единой платформе EPP- и EDR-системы, использующие данные технологии — это Adaptive Defense 360, появившийся на рынке в 2015 году. Так вот, сотни его сенсоров, работающих на каждом защищаемом компьютере, в реальном времени собирают требуемую информацию по каждому активному процессу и передают ее в облачную платформу Больших данных, где она с помощью технологий искусственного интеллекта тщательно анализируется. Сопоставляя данные по каждому процессу, система автоматически устанавливает причинно-следственную связь: появление каждого процесса (т.е. что ему предшествовало), суть самого процесса и запускаемые им другие процессы. Таким образом, можно определить весь жизненный цикл большого процесса, состоящего из множества самостоятельных, но, оказывается, взаимосвязанных процессов. Кроме того, искусственный интеллект старается еще учитывать и особенности защищаемого объекта и некоторые нюансы его использования.

Если же автоматически классифицировать процесс не удается (а количество таких случаев ничтожно мало), то подключаются эксперты по информационной безопасности.

В результате этого пользователю предлагается три режима работы модуля расширенной защиты от неизвестных угроз:

— Audit: решение только осуществляет мониторинг всех процессов без какой-либо блокировки

— Hardening: решение блокирует все неклассифицированные процессы исполняемых файлов и приложений, загруженных из Интернета

— Lock: решение блокирует все неклассифицированные процессы любых исполняемых файлов и приложений

В данной статье мы не будем останавливаться подробно на «внутренностях» системы: более подробно о модели безопасности Вы можете прочитать тут, а о том, какая информация передается в облако, — тут.

Нас интересует другое: какова реальная эффективность данного решения и насколько оно дороже.

Что делать с новыми шифровальщиками?

В качестве примера приведем случай со Spora. В январе наши коллеги из G-Data опубликовали интересный анализ нового шифровальщика Spora. Вроде бы впервые он был замечен ребятами из ID Ransomware, и в основном его зона распространения — Россия. На форуме была опубликована ссылка с подробным результатом анализа одного из образцов, отправленных на VirusTotal. Это — HTA-файл, который ни один из антивирусных движков, представленных там, на тот момент не обнаруживал: ни Panda Security, ни G-Data, ни кто-либо другой.

Означает ли это, что все 53 участника в VirusTotal не способны обнаружить и заблокировать эту новую угрозу? Не совсем так. Это означает, что на момент анализа никто не создал сигнатуру для обнаружения файла, который, на самом деле, «живет» крайне мало времени. Но ведь главное — это защитить пользователей и предотвратить их заражение. И оказывается, что совершенно не обязательно создавать сигнатуры для защиты пользователей, как и в данном рассматриваемом случае.

Проверив информацию в нашем облаке, мы увидели, что система смогла наблюдать за действиями Spora и при необходимости блокировать этого нового «зловреда» с первого момента его появления, при этом не создавая под него какие-либо сигнатуры. Мы можем подтвердить, что действительно, подавляющее большинство случаев обнаружения Spora было в России, хотя мы видели несколько случаев и в Японии.

Кстати, вот список хэшей, которые мы видели на тот момент:

• 312445d2cca1cf82406af567596b9d8c

• acc895318408a212b46bda7ec5944653

• c1f37759c607f4448103a24561127f2e

• c270cf1f2cfeb96d42ced4eeb26bb936

Прежние методы оценки не эффективны

Всякий раз, когда заходит речь об эффективности того или иного антивируса, чаще всего она оценивается при попытке запуска вредоносного файла на компьютере. Если он блокируется, то антивирус эффективен, если нет — значит, не эффективен. Кстати, для таких экспресс-тестов часто используются такие проекты как VirusTotal. Мы ничего не имеем против данного проекта, он нужен и полезен как один из инструментов такого экспресс-теста. Но все чаще бывают случаи, когда тест на том же VirusTotal показывает, что такой-то антивирус не обнаруживает данную угрозу, хотя в реальности он все же блокирует вредоносные действия, запускаемые этим файлом.

Все дело в том, что защита проверяется в момент попадания угрозы на компьютер, и если решение безопасности не обнаруживает ее в этот момент (скачивание, копирование), то это вовсе не означает, что решение неэффективное. Пользователи хотят останавливать вредоносные файлы до их запуска, но в этом ошибка самого подхода в современных реалиях. Увы, но невозможно знать все файлы. Сейчас уже недостаточно обнаруживать угрозы на файловом уровне, опираясь только на сигнатуры, песочницу и ограниченный набор проактивных правил.

Adaptive Defense 360, отслеживая, сопоставляя, коррелируя и анализируя всю цепочку процессов, которые «родились» на этом компьютере после запуска какого-либо исполняемого файла или приложения, сможет заблокировать те из них, что неклассифицированы. При этом система будет знать, какие из файлов стали прародителями этих вредоносных процессов, а потому сможет в реальном времени корректно переклассифицировать эти изначальные файлы, повышая эффективность будущих сканирований. Опять же, система работает динамически, и если в будущем такие вредоносные процессы исчезнут, то и сами файлы будут классифицированы иначе.

В конечном итоге, если атака состоит из множества операций, то при блокировке отдельных подозрительных и вредоносных операций, входящих в ее состав, в целом вся атака не достигнет поставленных перед ней целей.

Тестирование Adaptive Defense 360 в AV-Comparatives

Через полтора года после появления на рынке Adaptive Defense 360, в декабре 2016 года независимая тестовая лаборатория AV-Comparatives провела собственное тестирование Adaptive Defense 360 с целью изучения эффективности его работы в реальных условиях. Каковы же результаты?

Руководствуясь рекомендациями производителя, эксперты AV-Comparatives установили небольшого агента Adaptive Defense 360 на «подопытные» компьютеры, за которыми в течение некоторого периода времени сотрудники работали в привычном ежедневном режиме. Таким образом, продукт, чья расширенная защита работала в это время в режиме аудита, смог узнать «обычное» поведение на всех компьютерах, классифицируя все запускаемые процессы.

По истечении адаптационного периода (Panda рекомендует 2–3 недели) был проведен тест на эффективность против неизвестных угроз. Для этого использовалось 177 новых вредоносных веб-сайта, на которых находились неизвестные шифровальщики, бэкдоры, похитители паролей, черви, вирусы, трояны и пр. Adaptive Defense 360 заблокировал 176 угроз, а последняя неизвестная угроза (похититель паролей) была автоматически заблокирована по ходу тестирования в результате анализа ее процессов. Также в конечном итоге были заблокированы все 43 неизвестные потенциально нежелательные программы. Ложных срабатываний за период тестирования обнаружено не было. Ниже представлен график из отчета AV-Comparatives.

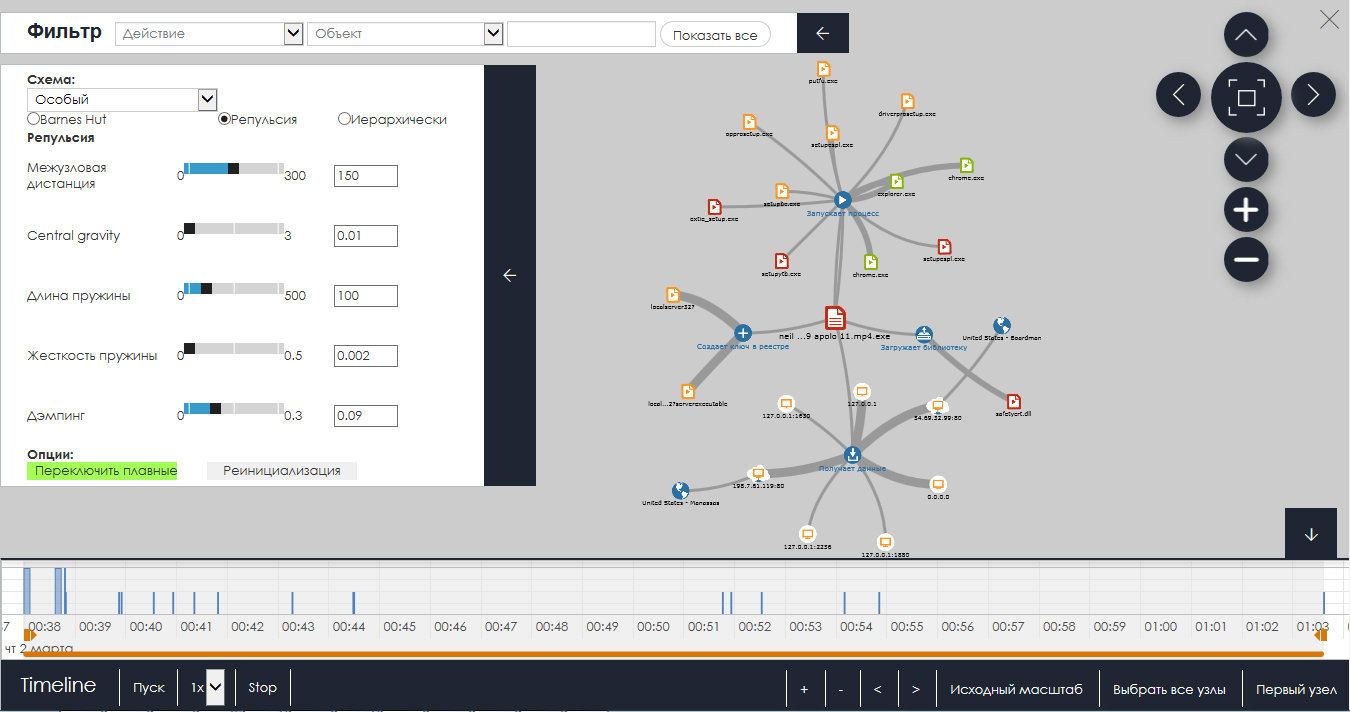

Помимо высокой эффективности Adaptive Defense 360 против неизвестных угроз эксперты AV-Comparatives отметили также возможность просмотра экспертной информации по каждому из инцидентов. В частности, в консоли продукта в реальном времени показывается жизненный цикл каждого инцидента, позволяя администратору увидеть все процессы, связанные с данным инцидентом, и результаты их классификации. Ниже представлен скриншот с информацией по жизненному циклу угрозы и результатами блокировки.

Данная информация также дополняется графиком активности регистрируемых процессов. В частности, график показывает все взаимосвязи между различными событиями и их участниками в рамках инцидента. Более того, можно ознакомиться со всей хронологией инцидента, просмотрев в анимированном виде развитие инцидента.

Кроме того, в своем отчете эксперты AV-Comparatives упомянули также и о дополнительной утилите Advanced Reporting Tool, которая в некотором смысле является упрощенной моделью SIEM-системы и доступна пользователям соответствующей лицензии Adaptive Defense 360. В свое время мы уже писали подробно об этом инструменте, который позволяет получить детальный экспертный анализ о каждом процессе и о том, кто и как использует компьютеры и к каким данным пытается получить доступ.

Более подробно с отчетом AV-Comparatives Вы сможете познакомиться здесь.

Цена вопроса

Решения защиты «следующего поколения», безусловно, дороже традиционных антивирусных решений, особенно, если они (как в примере с Adaptive Defense 360) сочетают в себе и традиционные EPP-технологии, и EDR-технологии с функциями расширенной защиты.

Для сравнения, если традиционная корпоративная антивирусная защита стоит в пределах 500 — 1500 рублей за 1 устройство на 1 год (в зависимости от количества лицензий, функционала продукта и других условий поставки), то новые решения могут быть в 2–3 раза дороже.

Например, у Adaptive Defense 360 стоимость варьируется от 1000 до 2500 рублей.

Но разница в цене намного меньше, чем возможные потери от заражения неизвестными угрозами и утечки данных, а также расходы на восстановление зашифрованной информации и/или устранение брешей безопасности.

Немного цифр

• Adaptive Defense 360 представлен на рынке около 1,5 лет и защищает свыше 1 миллиона компьютеров и серверов.

• За все время не было заражено ни одного устройства в режиме Lock

• Ежедневно анализируется свыше 2,5 миллиардов событий

• 99,98% процессов классифицируются автоматически

• Скорость классификации новых приложений — от 0 до 24 часов

• В 2016 году заблокировано свыше 2,3 миллионов брешей безопасности

• Adaptive Defense 360 обнаружил угрозы во всех сетях, где был установлен, вне зависимости от используемой защиты

Заключение

Существующие подходы при оценке эффективности решений «следующего поколения» выявляют некоторое непонимание пользователей новых реалий: мы ожидаем блокировку неизвестных угроз ДО момента их запуска, но, к сожалению, это уже маловероятно. Новые решения основаны на глубоком анализе и мониторинге именно активных процессов, т.е. тех процессов, которые запущены или пытаются запуститься.

Современные вредоносные программы очень сложны, и не стоит их недооценивать. Различные способы маскировки, изощренность подходов и современные техники неизвестных угроз способны запутать любое традиционное антивирусное решение. Чтобы эффективно бороться с ними, необходимо анализировать все события в контексте всех взаимосвязанных процессов, которые по отдельности могут и не представлять опасности, но в совокупности преследовать вполне конкретные вредоносные цели.

По мнению специалистов Gartner, к 2019 году многие традиционные EPP-решения будут усилены функционалом EDR-решений. И рынок действительно идет в этом направлении: многие производители уже заявили о том, что будут внедрять в ближайшем будущем Большие данные, искусственный интеллект и другие современные технологии в свои платформы и решения.

Adaptive Defense 360 сделал этот шаг в 2015 году, чтобы предоставлять непрерывную защиту от всех типов атак, а также предлагать инструменты экспертного анализа, способные отслеживать каждое предпринимаемое на конечной точке действие для устранения и предотвращения настоящих и будущих атак.

Предлагаем Вам оценить возможности Adaptive Defense 360 с помощью демо-консоли (без необходимости установки продукта).

Демо-консоль предназначена для демонстрации Panda Adaptive Defense 360, в котором уже имеется определенная информация по настройкам пользователей, профилей и т.д., что позволяет оценить консоль в режиме, максимально приближенном к реальной работе.

Доступ к демо-консоли

Логин: DRUSSIAN_FEDERATION_C14@panda.com

Пароль: DRUSSIAN#123

Примечание: Сброс изменений в настройках продуктов, которые осуществлены при просмотре демо-консоли, происходит ежедневно.