NAC под санкциями – чем заменить Cisco ISE?

Мы в К2Тех 15 лет занимаемся внедрением NAC-решений, и имеем, как нам казалось, большой опыт в этом вопросе. Но даже с нашим опытом 2022-й год стал неожиданностью. Оказалось, что необходимо срочно и в неоптимальных условиях проводить импортозамещение NAC для десятков крупных компаний, которые на нас полагались.

Опыт незабываемый и очень ценный. Поэтому решили сделать статью про текущую ситуацию на рынке решений Network Access Control и то, как мы искали альтернативный NAC для клиентов — достойную замену ушедшим аналогам. Под катом расскажем про то, как проводили испытания альтернатив, какие шишки набили и почему остановились на этом варианте. Он не идеальный, но свои задачи выполняет.

Что такое NAC-решения и где они востребованы?

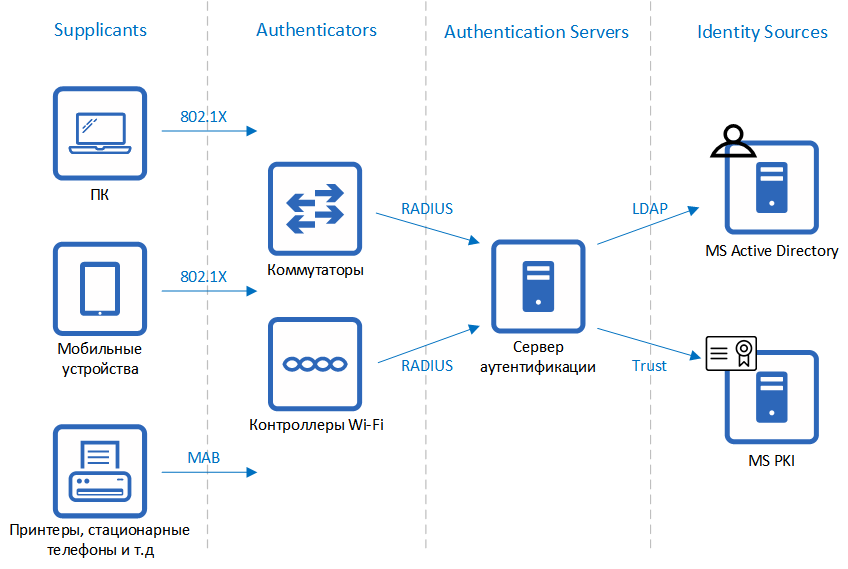

Network Access Control (NAC) — класс решений, обеспечивающих контроль доступа к сети пользователей и конечных устройств, — важная часть защиты Enterprise-сетей. В широком смысле — это комплекс средств, как программных, так и аппаратных. В него входят 4 компонента:

Клиент/Супликант (тот, кого мы проверяем: ПК, смартфон, принтер и т. д.);

Network Access Server (NAS), он же Authenticator (устройство, куда подключается клиент: коммутатор, точка доступа Wi-Fi, VPN-шлюз);

Сервер аутентификации (тот кто проверяет, RADIUS и/или TACACS+ сервер — программное решение, о котором мы сегодня говорим);

Identity Source, или база данных (устройств или пользователей, может быть как внутри сервера аутентификации, так и снаружи — скажем, в Microsoft Active Directory или FreeIPA).

Архитектура NAC

Ключевые задачи NAC:

Защита сети на уровне доступа (проводной и беспроводной доступ, VPN) посредством аутентификации, авторизации и аккаунтинга устройств и пользователей, подключающихся к сети;

Защита и контроль административного доступа к сетевому оборудованию с различным уровнем доступа в зависимости от привилегий администратора сети и с логированием их действий.

Решения этого класса достаточно широко распространены в крупном Enterprise-сегменте. NAC снижает риск несанкционированного доступа к сетевой инфраструктуре, повышает прозрачность контроля доступа. Что стало очень актуально в прошлом году. В то самое время, когда проверенных NAC-решений на рынке для российских компаний почти не осталось.

Кто ушел из РФ в прошлом году. Почему импортозамещение NAC стало пусть и не срочной, но тем не менее важной задачей

Раньше наиболее популярным решением в крупном Enterprise-сегменте среди наших заказчиков была платформа Cisco ISE. Реже встречались HPE Aruba ClearPass и Huawei iMaster NCE-Campus. Все они в 2022 году ушли с рынка.

Пускай у Cisco большинство лицензий и были перманентными, но даже там требовались подписки для доступа к расширенному функционалу. Да и доступа к обновлениям больше нет. А вот компании, приобретавшие NAC чисто по подписной модели, оказались в огне первыми.

Cisco ISE. К сожалению, все

В итоге даже те клиенты, у которых были перманентные лицензии, приняли стратегию о переходе с иностранных решений на российские (или, по крайней мере, нормально работающие в РФ) аналоги.

Этот сектор рынка сейчас активно развивается: идет много пресейлов и пилотов, активно внедряются новые продукты. Такие решения однозначно востребованы, но сложно выбрать подходящее.

Про то, как мы искали замену Cisco ISE

Мы рассматривали как open-source продукты, так и доступные иностранные варианты из дружественных стран. Ну и, конечно, российские аналоги. Для начала изучали продукты по открытым источникам, сравнивали по фичам (как обычно, при помощи эксельки с ключевыми параметрами).

Надо сказать, это не такой простой этап, как кажется. Скажем, у китайского вендора Maipu на сайте доступна только страничка А4 с поверхностным описанием их NAC решения. Без детальных Design и Configuration гайдов, как мы привыкли видеть у Cisco. Прояснили ситуацию только сами китайские инженеры, благо мы давно и регулярно общаемся с ними в рамках других проектов. И так у многих: даже простое полное описание функций того или иного продукта не всегда есть в открытом доступе.

И наоборот. Один из open-source NAC на бумаге был (может быть, даже специально) очень похож на Cisco ISE и этим привлек наше внимание. Но выбыл из соревнования, как только мы перешли к лабораторному тестированию.

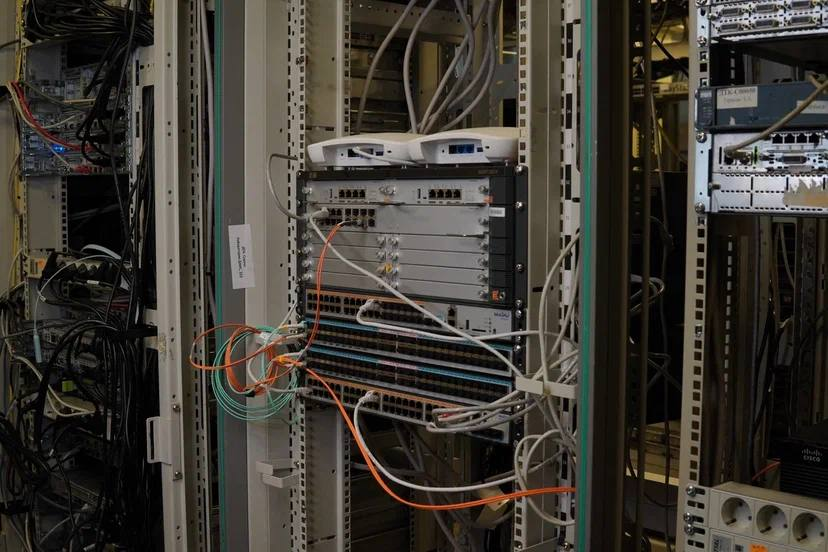

Как устроена методика тестирования и наша лаборатория

Нам нужно было убедиться в том, что заявленные фичи работают как надо, учитывая, что продукты не широко известные и незнакомые. Также нужно было проверить совместимость решений с вендорами телеком-оборудования.

Лаборатория К2Тех

Мы разворачивали тестируемые NAC-продукты и сопутствующие инфраструктурные системы (Microsoft Active Directory, Microsoft Certification Authority), а затем проверяли по типовому набору требований, который предъявляет среднестатистический заказчик.

По сути получается глубокое функциональное тестирование. Мы начинаем с тестирования наиболее популярных сценариев работы NAC: проверяем, как работает аутентификация различных клиентских устройств по TLS-сертификатам и доменным учетным записям, аутентификация по MAC-адресу, динамическое назначение VLAN и списков доступа (ACL). И так сотни раз с десятками устройств разных производителей в различных сочетаниях.

Далее тестируем функционал, связанный с контролем доступа к административному интерфейсу телеком-оборудования. Многие заказчики предъявляют достаточно сложные требования к политикам административного доступа к сетевым устройствам, корректность работы которых тоже необходимо проверить.

Так мы проверяли всю заявленную функциональность, совместимость с оборудованием (коммутаторами, маршрутизаторами, контроллерами беспроводных сетей, VPN-шлюзами) от разных вендоров, а еще субъективно оценивали, насколько приятно работать с продуктом, читали документацию, отмечали баги, с которыми столкнулись. В среднем на такую проверку каждого NAC решения уходила неделя.

Тестовые образцы, если продукт открытый, качали из репозиториев. Если проприетарный — запрашивали у вендоров триальные лицензии.

Результаты тестирования NAC-решений

По итогам лабораторных тестов образовался шорт-лист решений, в которых мы уверены и с которыми нам не стыдно было бы пойти к заказчикам. Таких решений, по сути, три:

Maipu AAS;

Netams WNAM;

GIS Efros ACS.

У каждого из этих решений свои преимущества и недостатки. Под каждую задачу нужно подбирать наиболее подходящий продукт, ориентируясь на поддерживаемый функционал. Сегодня мы расскажем про Efros ACS от компании Газинформсервис. Для этого у нас есть четыре причины:

Наиболее зрелый продукт для применения в Enterprise-сегменте из протестированных нами.

Поддержка ключевых производителей сетевого оборудования.

100% российская разработка, с рынка точно не уйдет.

Очень похож на Cisco ISE (не нужно переучиваться, интерфейс и процесс настройки будет понятен тем, кто работал с ISE).

Разработчики прислушиваются к нашему мнению и учитывают пожелания рынка. Ведется разработка обновленного продукта с нововведениями и исправлениями недочетов текущей версии.

Это не идеальное решение (о замеченных нами проблемах — чуть позже), но более стабильной и полновесной NAC-платформы для корпоративной аутентификации на рынке РФ сейчас не найти.

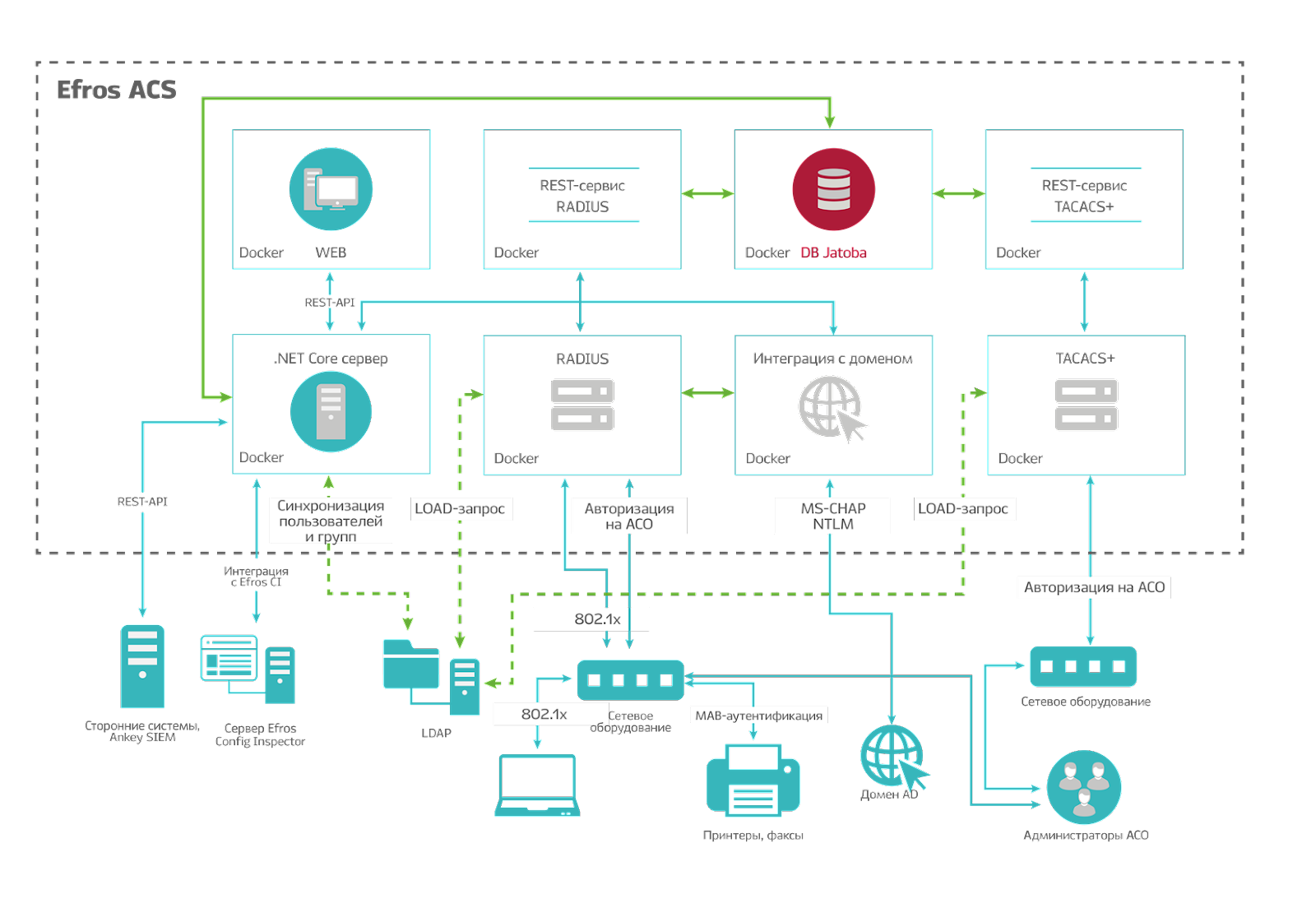

Архитектура и особенности установки Efros ACS

Efros ACS — это программный комплекс из серверной платформы с возможностью конфигурирования параметров при помощи веб-интерфейса и базы данных Jatoba или PostgreSQL Версии 10.2 и выше.

Серверная часть устанавливается на виртуальной машине под управлением ОС Astra Linux Special Edition (можно и на бесплатном Common Edition в тестовой среде). База данных либо встроена в основной сервер, либо должна быть развернута на отдельной виртуальной машине для большей отказоустойчивости.

Архитектура Efros ACS

Процесс настройки сильно напоминает Cisco ISE. Добавляем сетевые устройства в качестве аутентификаторов, подключаем AD, нарезаем политики аутентификации и авторизации, указываем действия по итогу успешной авторизации. Политики создаются привычным drag-and-drop«ом с применением булевой логики. Всё как в ISE.

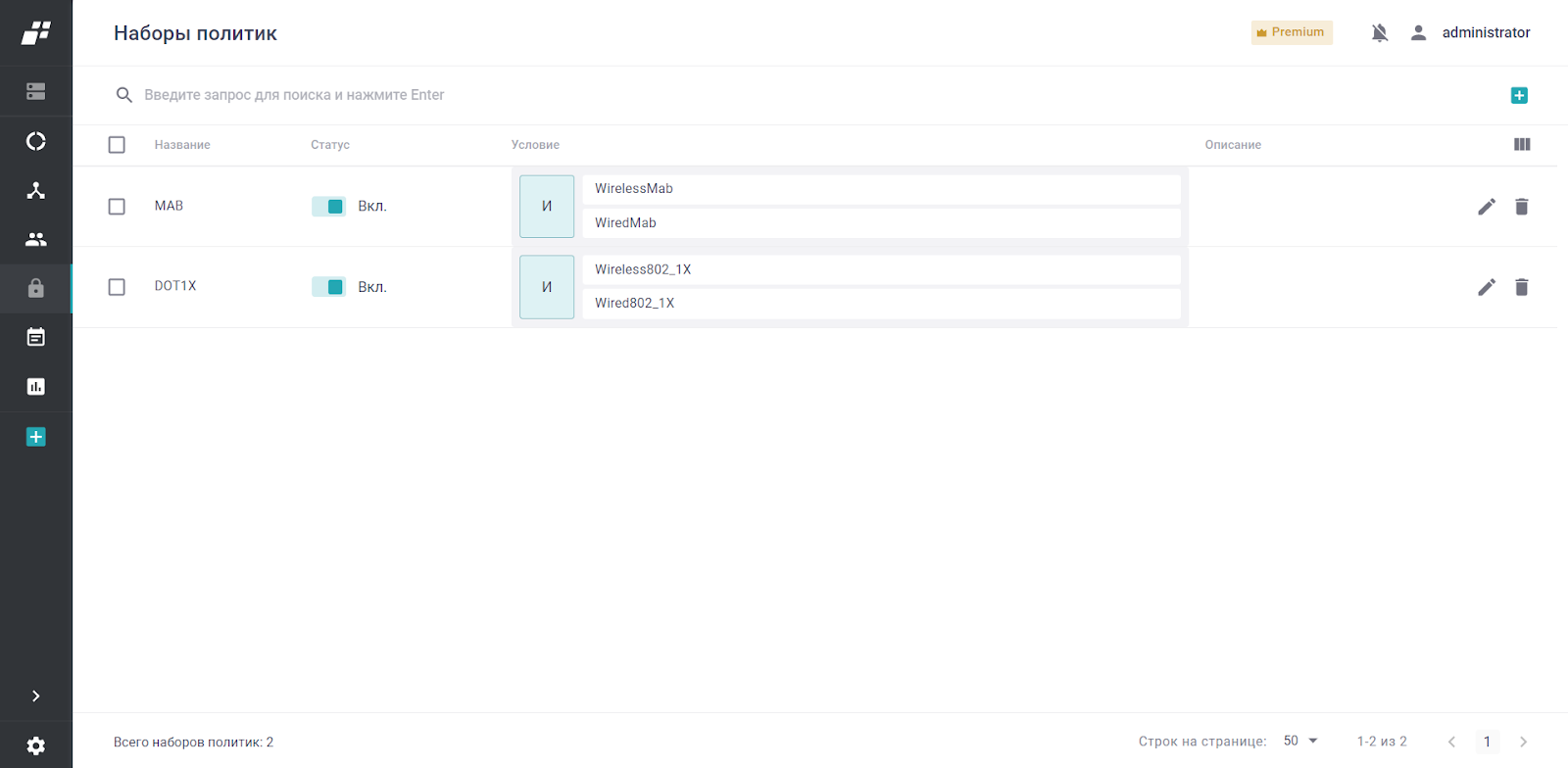

Настройка политик в Efros ACS

Плюс в свободном доступе есть исчерпывающая документация на русском языке. Мы считаем это важной составляющей для нас как интегратора и конечного пользователя продукта.

Пилоты у заказчиков. История с кластером. Результаты

Тем не менее, мы не стали бы рекомендовать Efros ACS, если бы не практические тесты.

Первый, демонстрационный запуск для заказчиков мы провели в нашей лаборатории. Он проходил в форме живого диалога с приглашенными инженерами заказчика. По сути мы показали им настроенный ACS и предложили провести любые тесты, которые придут им в голову. Система выдержала испытание, и коллеги начали внедрять решение в своей компании. Результаты оценивают положительно.

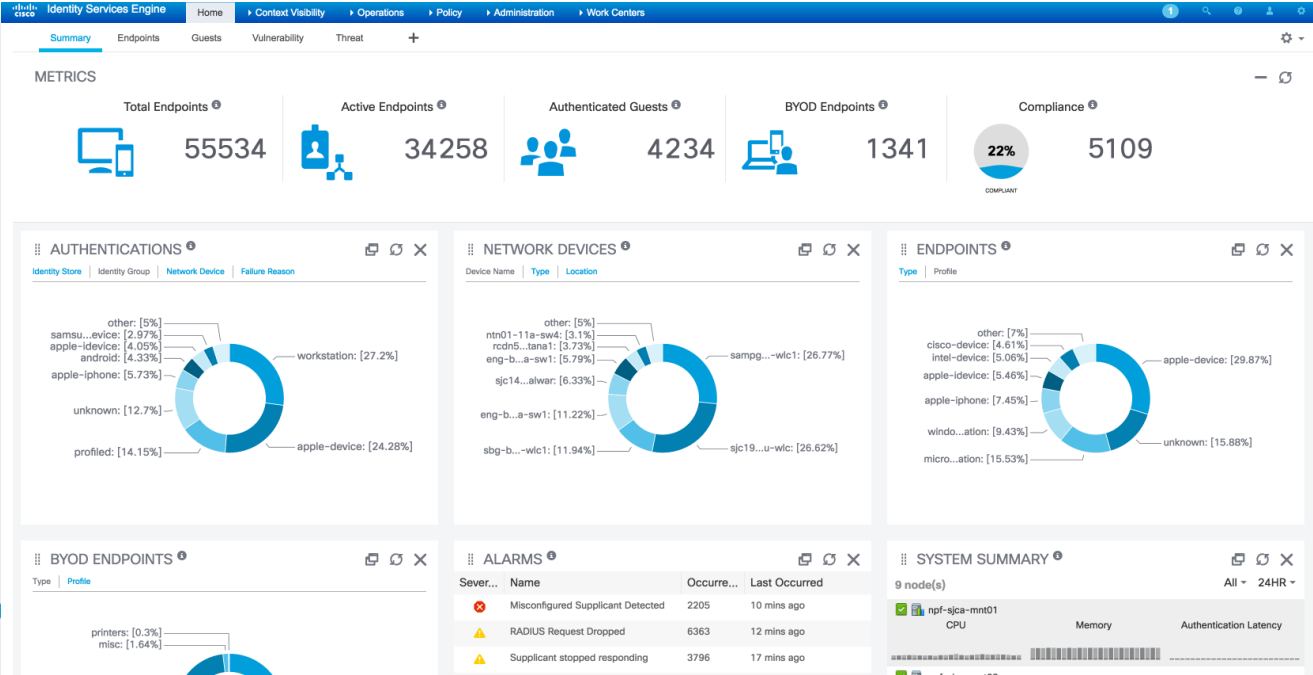

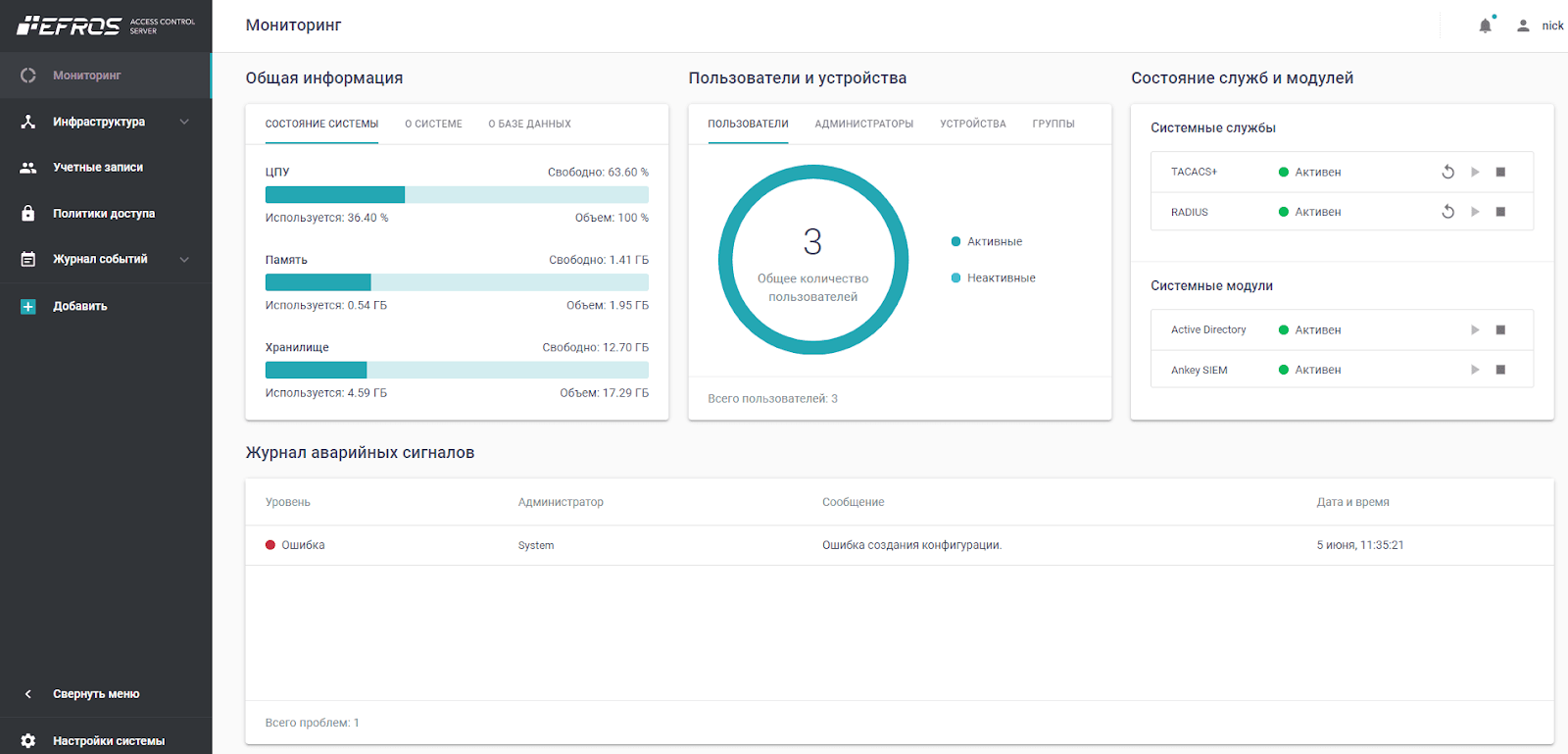

Дашборд мониторинга в GIS Efros ACS

Второй пилот был уже интереснее. У заказчика стоял уже устаревший продукт Cisco ACS, который оказался окончательно заброшен.

Мы приехали разворачивать Efros в контуре заказчика. Попросили у производителя, чтобы нам выделили временные лицензии. Заказчик выделил нам тестовые коммутатор и контроллер Wi-Fi заказчика. Настроили. На этапе настройки интеграции с MS AD столкнулись с багом — система никак не присоединялась к домену. Как выяснилось позже, проблема возникала при объединении серверов Efros ACS в кластер.

Это достаточно серьезная проблема, которая могла поставить крест на внедрении. Написали вендору. Так вот их команда подключилась, изучила этот случай и буквально за неделю выкатила патч. Нам прислали уже обновленный дистрибутив, со словами, мол, мы все исправили, устанавливайте, проверяйте.

И действительно заработало. В итоге, для этого заказчика мы провели полноценную работу по интеграции Efros ACS с их оборудованием, настроили его и прошли ПМИ. По результатам пилота клиент принял решение о покупке полноценной лицензии на 1000 устройств с прицелом на дальнейшее расширение.

Плюсы и минусы, которые мы обнаружили

После года работы с продуктом мы хорошо представляем себе преимущества и недостатки Efros ACS.

Плюсы:

Поддержка аутентификации и контроля доступа 802.1x для проводного, беспроводного и VPN доступа;

Широкая поддержка методов аутентификации: PEAP (логин/пароль), EAP-TLS (сертификаты);

Интеграция с Microsoft Active Directory, поддержка LDAP;

Встроенный центр управления сертификатами, интеграция с Microsoft Certificate Authority;

Аутентификация сетевых устройств и конечных точек по MAC-адресам (MAC Authentication Bypass);

Поддержка атрибутов авторизации (VLAN ID, Downloadable ACL, Dynamic ACL)

Аутентификация, авторизация и учет действий для административного доступа на сетевые устройства (RADIUS и TACACS+);

Детальное логирование действий пользователей в сети, в том числе администраторов;

Протестированная поддержка всех ключевых производителей сетевого оборудования (Cisco, Huawei, HPE, H3C, Eltex и т.д.);

Удобное создание политик доступа на сетевые устройства на основе запрета или разрешения команд;

Отчеты о пользовательском и административном доступе;

Гибкое масштабирование и отказоустойчивая реализация сервиса;

Присутствие в едином реестре российского ПО.

Минусы:

Что касается минусов, то в основном они сводятся к отсутствию ряда полезных функций. В первую очередь нам хотелось бы видеть в Efros ACS:

1. Профилирование. Это дополнительная защита при доступе к сети обычных устройств, аутентифицирующихся по MAC-адресу. Принтеров, сканеров и других устройств , которые не поддерживают 802.1X. MAC-адрес можно без проблем подменить. Но профилирование позволяет более детально понимать, что представляет собой устройство, пытающееся подключиться в сеть. Например, если MAC-адрес принтера прописан на ноутбуке, система поймет, что это на самом деле не принтер, и его не пропустит.

2. NAC-агент — тоже полезная вещь. Это некое приложение на конечной станции, скажем, на рабочем ноутбуке, которое совместно с основным решением проверяет конкретное устройство по ряду критериев безопасности: обновления антивируса, критичные обновления безопасности операционной системы. И по результатам этой проверки пускает или не пускает пользователя в сеть. У того же Cisco ISE это была самая дорогая по стоимости лицензии функция.

3. Веб-аутентификация. В Efros ACS не реализован гостевой доступ. Он, кстати, был у всех остальных решений, которые мы тестировали. Поэтому сейчас мы порой вынуждены предлагать устанавливать два отдельных продукта:

для корпоративной аутентификации — Efros,

для гостевой Wi-Fi аутентификации — другие облачные или on-premise решения, например, Netams WNAM.

4. Традиционная модель лицензирования. Всем привычная схема лицензирования NAC основана на подсчете активных RADIUS-сессий. Обычно система сама отслеживает количество подключенных устройств. Efros ACS лицензируется по количеству уникальных устройств, причем добавлять их приходится вручную.

Также стоит отметить отсутствие функционала BYOD и RADIUS CoA, некоторых видов ограничения доступа (скажем, по дням недели или по времени суток). Это тоже стоит иметь в виду.

Что в итоге

На наш взгляд, Efros ACS будет хорошим вариантом для заказчиков, которые хотят полностью «импортозаместиться». Он позволяет организовать контроль доступа корпоративных пользователей и устройств к сети (ЛВС, БЛВС, VPN) или организовать контроль доступа к сетевому оборудованию с разными правами для разных категорий сетевых администраторов.

В то же время полноценной заменой Cisco ISE на текущем этапе развития решение от Газинформсервис, скорее, не является. Решения от Cisco/Aruba/Huawei нас избаловали: там все функционирует из коробки, и можно настроить базовые вещи, не задумываясь о том, что под капотом. В Efros ACS изначально нужно понимать, как работают стандарты, чтобы все правильно заработало.

Здесь нет некоторых востребованных функций. Однако вендор планирует выпустить большое обновление (Efros Defence Operations), где собирается добавить гостевые порталы, профилирование и NAC-агента. Рассчитываем, что этот апдейт выйдет в этом году. Думаем, что в перспективе 2–3 лет этот продукт вполне может достичь паритета в стабильности и функциональности с Cisco ISE. А пока что нужно привыкать и учиться работать с непривычными новыми российскими решениями.