Microsoft предупреждает об опасности новых атак с помощью шифровальщика PonyFinal

Эксперты по вредоносным программам сообщают, что компаниям следует остерегаться кибератак с использованием вируса-шифровальщик PonyFinal, который будет внедряться в скомпрометированные ИТ-системы. Первые атаки с использованием PonyFinal, написанного на Java были зафиксированы в начале апреля в Индии, Иране и США. А за последнее время вредонос неоднократно применялся против организаций из сектора здравоохранения.

Шифровальщик PonyFinal особенно эффективен благодаря тому, что хакеры, стоящие за атаками, предварительно изучают активность будущей жертвы и создают план, позволяющий наилучшим образом максимизировать их выгоду от успешно проведённой атаки. То есть злоумышленники взламывают корпоративные сети и вручную размещают там своё ПО, а не автоматизируют процесс распространения шифровальщика, как это часто бывает.

В серии твитов безопасники из Microsoft подчеркнули, что для организаций важнее обратить внимание на то, как осуществляется атака, а не ограничиваться изучением только вредоносного кода.

И в этом определённо есть смысл. При освещении кибератак СМИ к атакам вымогателей сосредоточена на том, что компании блокируют свои зашифрованные данные, и на дилемме относительно того, должны ли они платить выкуп или нет.

Отделам IT-безопасности рекомендуется уделять больше внимания тому, как начинается атака и какие методы используются хакерской группой для доставки кода шифровальщика на компьютерные системы компании. Возможен и другой сценарий, когда безопасники сами провоцируют атаку на первый уровень защиты, изучая алгоритм действия злоумышленников и на основе полученных данных устраняя узкие места в системе защиты, если таковые обнаружатся. При таком подходе компании никогда не придётся сталкиваться с кошмарным сценарием восстановления своих зашифрованных данных.

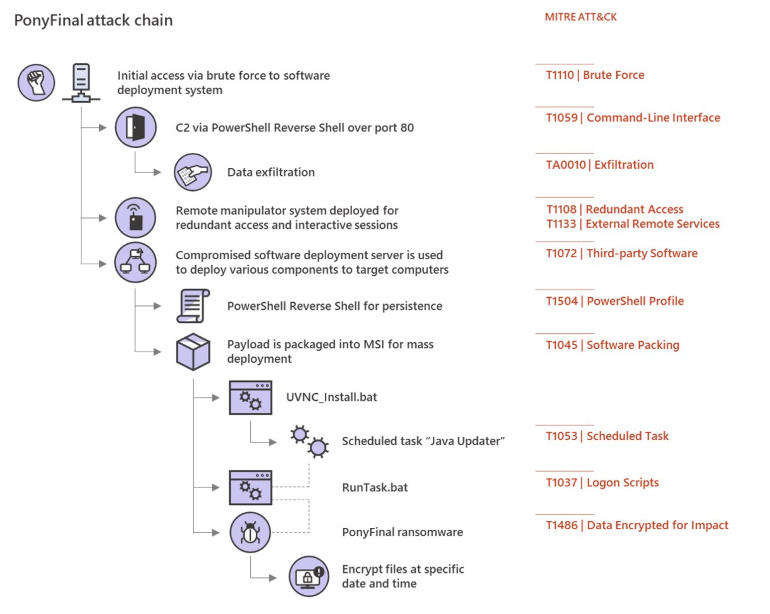

Как выяснили сотрудники ИТ-безопасности Microsoft, в большинстве случаев точкой вторжения выступает учётная запись на сервере управления системами. Операторы PonyFinal вторгаются туда при помощи брутфорса, находя аккаунты со слабыми паролями. Получив доступ к серверу, злоумышленник активируют скрипт Visual Basic, который запускает ПО для сбора и хищения данных.

Атаки PonyFinal проходят примерно по такому сценарию.

Также при атаке может использоваться подбор учетных данных для RDP, уязвимости интернет-систем и неверные настройки приложений. В некоторых случаях злоумышленники скрыто разворачивали Java Runtime Environment (JRE), в которой нуждается PonyFinal. Но были замечены и случаи, когда хакеры для запуска шифровальщика пользовались уже установленным JRE на компьютере жертвы.

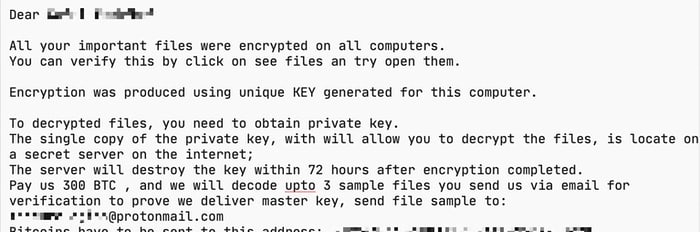

Зашифрованные PonyFinal файлы имеют расширение .enc. Причём схема шифрования имеет высокую надёжность — пока не существует способов и бесплатных инструментов для расшифровки пострадавших данных. Поэтому Cloud4Y предупреждает: не становитесь следующей жертвой. Примите меры внутри своей компании, чтобы уменьшить вероятность успеха атаки нового шифровальщика.

Что ещё полезного можно почитать в блоге Cloud4Y

→ Какова геометрия Вселенной?

→ Пасхалки на топографических картах Швейцарии

→ Упрощенная и очень короткая история развития «облаков»

→ Как «сломался» банк

→ Нужны ли облака в космосе

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем не чаще двух раз в неделю и только по делу.