Microsoft представила Azure Defender — сетевое решение для защиты IoT-устройств

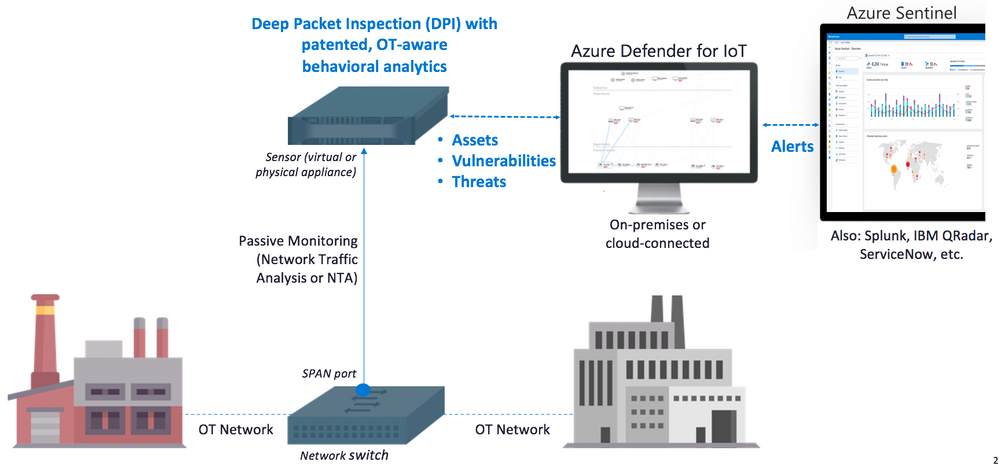

Компания Microsoft представила новое решение из области информационной безопасности на базе Azureдля защиты устройств класса умного дома — IoT Azure Defender. Система реализована по принципу бесклиентного межсетевого экрана, который контролирует внешние подключения и запросы к IoT-устройствам в домашней сети. Azure Defender интегрируется с уже существующим ИБ-продуктом Azure под названием Sentinel. Именно в панель Sentinel защитник IoT-устройств выводит всю базовую информацию. Кроме этого, Defender интегрируется и со сторонними решениями, такими как SIEM, CMDB и SOAR, что позволяет настроить по вкусу непрерывный мониторинг за подконтрольной инфраструктурой.

Схема контура безопасности на базе связки Azure Defender и панели мониторинга Azure Sentinel

Azure Defender ориентирован на обеспечение мониторинга безопасности для специализированных типов устройств, приложений и контроля на уровне межмашинного взаимодействия (Machine-to-Machine), то есть в случаях, когда ваша кофеварка решает пообщаться с пылесосом или микроволновкой. Решение поддерживает специализированные промышленные протоколы Modbus, DNP3, BACnet и ряд других, которые активно используются в создании сред IoT-устройств и замкнутых систем умного дома.

По заверениям разработчиков, это добавляет прозрачности неправильно настроенным, неуправляемым или неподключенным в общий контур IoT-устройствам, вследствие чего злоумышленникам становится намного сложнее атаковать их, чтобы закрепиться внутри сети как частного домовладения, так и в сетях и инфраструктуре промышленных предприятий и организаций.

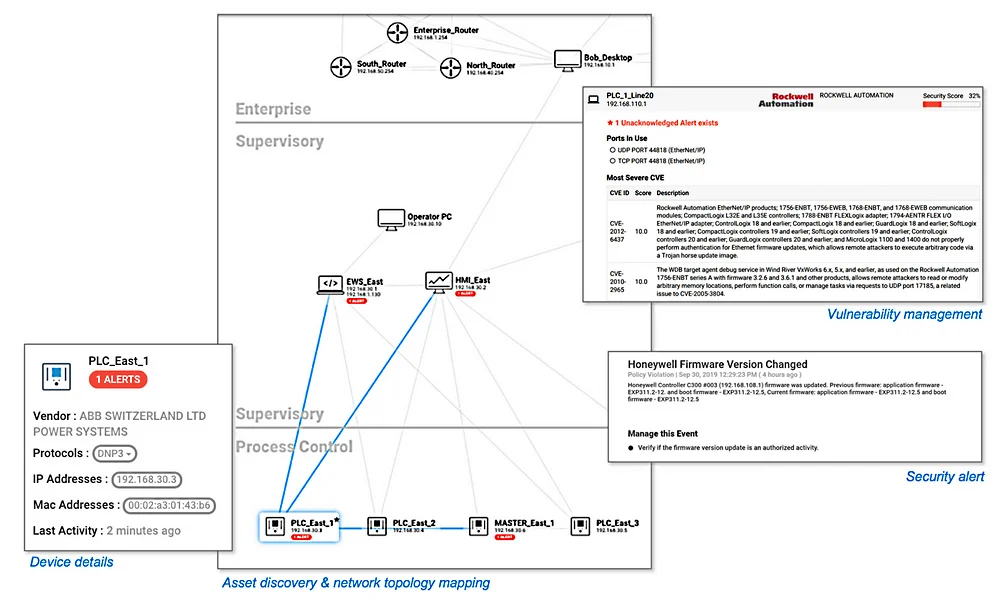

Интересно и использование Azure в связке с Microsoft Sentinel. В стандартно предлагаемой разработчиками конфигурации, для мониторинга предлагается использовать именно панель Azure Sentinel, которая будет получать все оповещения от экрана Defender. В основе алертов лежат механизмы обнаружения и аналитики нарушения периметра безопасности, нарушения политики безопасности, обнаружения промышленных вредоносных программ, обнаружения аномалий и обнаружения инцидентов, в том числе на уровне датчиков. Все это работает через сбор и анализ сетевого ICS-трафика.

Оповещения «основаны на анализе трафика в режиме реальном времени» охватывают широкий спектр инцидентов, включая алерты следующего типа:

- неавторизованное устройство подключено к сети;

- несанкционированное подключение устройства к Интернету;

- несанкционированный удаленный доступ;

- обнаружена операция сетевого сканирования;

- несанкционированное программирование ПЛК (программируемый логический контроллер);

- изменение версии прошивки;

- «PLC Stop» и другие потенциально вредоносные команды;

- устройство подозревается в намеренном отключении;

- ошибка запроса службы Ethernet / IP CIP;

- ошибка операции BACnet;

- несанкционированная операция DNP3;

- ошибка аутентификации Master-Slave;

- обнаружено известное вредоносное ПО (например криптовымогатель WannaCry, EternalBlue и пр);

- несанкционированный вход по SMB.

Перечень угроз, который контролирует Defender, достаточно широк. При этом решение не является «стандартизированным» антивирусом или межсетевым экраном, который ловит все подряд, а именно решение для IoT. Тут реализован и мониторинг атак на прошивки, и мониторинг попытки захвата контроля/отключения устройства извне. Последнее крайне актуально для контуров IP-камер на предприятиях, которые злоумышленники как раз будут стремиться скорее отключить, чем взять под собственный контроль.

Но стандартным списком реагирования разработчики не ограничились. По всей видимости, для промышленного сегмента в первую очередь, предлагается возможность расширить список алертов к мониторингу в ручном режиме, то есть администратор сможет сам определить наиболее уязвимые точки своего контура и обратить внимание системы именно на них.

Кастомный алерт срабатывает точно так же, как и предустановленный, и оповещает владельца о том, что возникла ситуация, требующая его внимания. В теории, даже владельцы домохозяйств смогут использовать эти функции. Например, физическое отключение каких-либо устройств или датчиков может свидетельствовать о ЧП в доме или квартире.

Представленный Microsoft продукт один из немногих программных комплексов за последние годы, который имеет двойное назначение и применим как в промышленной области, так и частными лицами. В последние годы компания все больше и больше фокусировалась на разработках для бизнеса, оставляя потребительский сегмент на откуп патчам Windows 10 и некоторым линейкам персональных устройств. Azure же в целом продвигается исключительно как платформа для бизнеса с соответствующими этой политике решениями.

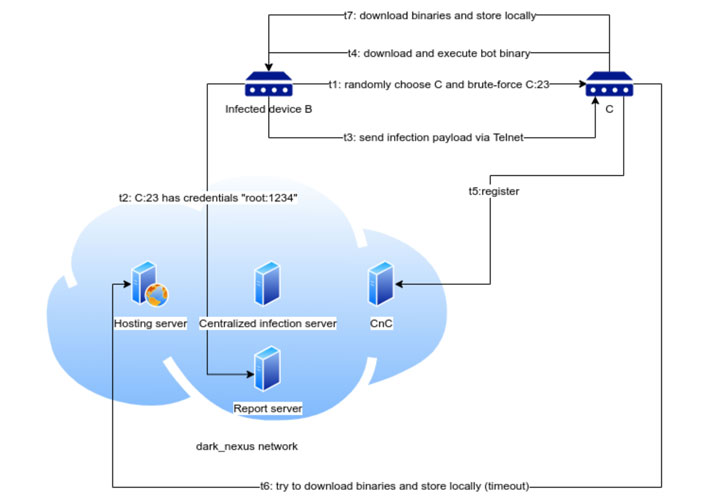

Проблема IoT-ботнетов стоит достаточно остро уже минимум пять лет. С того момента, как производители стали внедрять в свою технику «умные» функции, дистанционное управление через интернет и прочие датчики, мир уже несколько раз сталкивался с массированными DDoS-атаками посредством камер, холодильников и утюгов. Одна из причин, по которой такие массированные атаки стали возможными, кроется сразу в двух глобальных проблемах из плоскости культуры информационной безопасности.

С одной стороны мы имеем абсолютно безалаберных производителей, единственная цель которых — внедрить «умную» функцию в очередную кофеварку для того, чтобы поднять ее стоимость в три раза и выкатить на рынок «новое» устройство. При этом используются максимально дешевые решения и комплектующие. Производители бытовой техники вообще не слишком любят тратиться на вычислительные мощности, это четко усвоили еще покупатели «умных» телевизоров в начале и середине 2010-х годов.

С другой стороны же эти устройства, которые имеют пару мегабайт памяти, простенькую прошивку на уровне чипа и модуль Wi-Fi для связи со смартфоном владельца по сети, попадают в абсолютно незащищенный домашний контур. Мы до сих пор живем в мире, где подавляющее большинство роутеров в рамках частных домохозяйств, оснащены заводским комплектом логина-пароля. Хотя, дефолтные конфигурации IoT и IP-устройств — это проблема не только частных лиц, но в том числе и крупных организаций.

Мы уже сталкивались с ботнетами, построенными на базе IoT-устройств. Один только ботнет Mirai, который появился в 2016 году, атаковал миллионы устройств по всему миру, а потом принимал активное участие в массированных DDoS-атаках. Кстати говоря, его проблема никуда не делась: активно ботнет и его обновленные версии упоминались вплоть до 2019 года, а в апреле 2020 мы столкнулись уже с потомком ботнета Mirai и банкера Qbot — ботнетом Dark Nexus, который массированно атаковал роутеры и умные устройства с использованием как заводских данных, так и эксполитов.

Схема атаки Dark Nexus

Microsoft Defender не является панацеей в решении всех проблем с безопасностью умных устройств и роутеров на местах, однако это — одно из ряда решений, которое может значительно облегчить жизнь администраторам и владельцам систем умного дома. Как и говорилось выше, одно из преимуществ Azure Defender — отсутствие клиента и работа по принципу межсетевого экрана. При этом любой желающий может опробовать предварительную версию системы абсолютно бесплатно. Также можно подключить 30-дневный триал Azure Sentinel и поработать с полной предлагаемой разработчиками связкой из экрана и панели мониторинга от одного производителя.