Microsoft неправильно исправила уязвимость, которую использовал червь Stuxnet

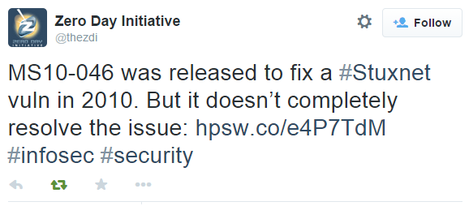

Специалисты security-сообщества Zero Day Initiative (ZDI) опубликовали информацию о новой критической Remote Code Execution уязвимости в Windows (CVE-2015–0096), которую Microsoft закрыла обновлением MS15–020. Особенность этой уязвимости заключается в том, что она появилась еще в 2010 г., когда Microsoft выпустила обновление для исправления печально известной уязвимости CVE-2010–2568, позволявшей исполнять произвольный код в системе с помощью специальным образом сформированного .LNK файла (файл ярлыка).

Эта уязвимость использовалась червем Stuxnet для своего распространения и, как теперь стало известно, на протяжении последних пяти лет после выпуска исправления, пользователи по-прежнему находились под угрозой возможной эксплуатации. Файлы типа .LNK позволяют указывать в своем теле ссылку на исполняемый PE-файл, из которого Windows может взять значок для отображения его в оболочке (Explorer).

The vulnerability exists when Windows parses shortcuts in a way that could allow malicious code to be executed when the icon of a specially crafted shortcut is displayed. For the vulnerability to be exploited a user would have to use Windows Explorer to browse to a malicious website, remote network share, or local working directory (note that other methods of browsing to a working directory, such as via cmd.exe or powershell.exe, do NOT trigger the exploit). Additionally, the vulnerability could be exploited through USB removable drives, particularly on systems where AutoPlay has been enabled.

Уязвимости CVE-2015–0096 (DLL Planting Remote Code Execution Vulnerability) подвержены все версии Windows, включая, новейшую Windows 8.1 и Windows 10 TP. Как видно из описания этой уязвимости, которое было сделано самой Microsoft, механизм ее эксплуатации совпадает с уязвимостью 2010 г. (CVE-2010–2568), атакующий может разместить вредоносный .LNK файл на съемном накопителе и в случае включенного механизма автозапуска исполнить вредоносную программу в системе. То же самое может относиться и к другим источникам файлов, включая, сетевое расположение, вредоносный веб-сайт. A remote code execution vulnerability exists when Microsoft Windows improperly handles the loading of DLL files. An attacker who successfully exploited this vulnerability could take complete control of an affected system. An attacker could then install programs; view, change, or delete data; or create new accounts with full user rights. Users whose accounts are configured to have fewer user rights on the system could be less impacted than users who operate with administrative user rights.

Обновление MS15–020 адресуется библиотеке Shell32.dll (KB3039066).Полное описание уязвимости можно найти в детальном исследовании ZDI.