Локальная уязвимость нулевого дня затронула все версии Windows

Исследователь безопасности Абдельхамид Насери раскрыл технические подробности уязвимости Windows нулевого дня, связанной с повышением привилегий, и PoC-эксплойта, который дает привилегии SYSTEM при определенных условиях. Уязвимости оказались подвержены все версии Windows, включая Windows 10, Windows 11 и Windows Server 2022.

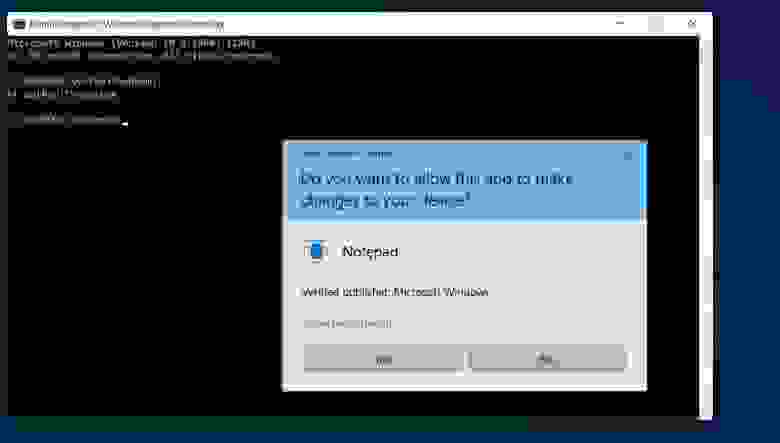

Эксплойт запускает командную строку с повышенными привилегиями с правами SYSTEM / BleepingComputer

Эксплойт запускает командную строку с повышенными привилегиями с правами SYSTEM / BleepingComputer

Хорошая новость заключается в том, что эксплойт от злоумышленника знать имя пользователя и пароль другого юзера, поэтому он, скорее всего, не будет широко использоваться в атаках.

Ранее Microsoft выпустила обновление безопасности для «уязвимости службы профилей пользователей Windows, связанной с повышением привилегий», отслеживаемой как CVE-2021–34484.

Изучив исправление, Насери обнаружил, что его можно обойти с помощью нового эксплойта, который исследователь опубликовал на GitHub.

Он отмечает, что в предыдущем отчете описал ошибку, при которой хакер может злоупотреблять службой профилей пользователей, чтобы создать второе подключение. Однако, по словам Насери, Microsoft исправила ошибку произвольного удаления каталога, то есть, не саму уязвимость, а последствия использования эксплойта.

В итоге исследователь смог слегка видоизменить свой эксплойт, чтобы использовать его снова. Этот эксплойт вызовет запуск командной строки с повышенными привилегиями с правами SYSTEM, пока отображается запрос управления учетными записями пользователей (UAC).

Исследователи говорят, что требование наличия данных о двух учетных записях не сделает уязвимость популярной, но опасность использования эксплойта все равно есть. Microsoft пока никак не комментирует ситуацию.