Критическая уязвимость имплантированных устройств жизнеобеспечения дает злоумышленникам возможность управлять ими

О том, что производители разного рода девайсов основное внимание уделяют дизайну и удобству пользования, оставляя вопросы информационной безопасности за бортом, на Хабре писали много раз. Это касается как компаний, которые выпускают смартфоны, IoT гаджеты, плюс оказалось, что разработчики медицинских гаджетов также не слишком пекутся о защите своих девайсов от постороннего вмешательства.

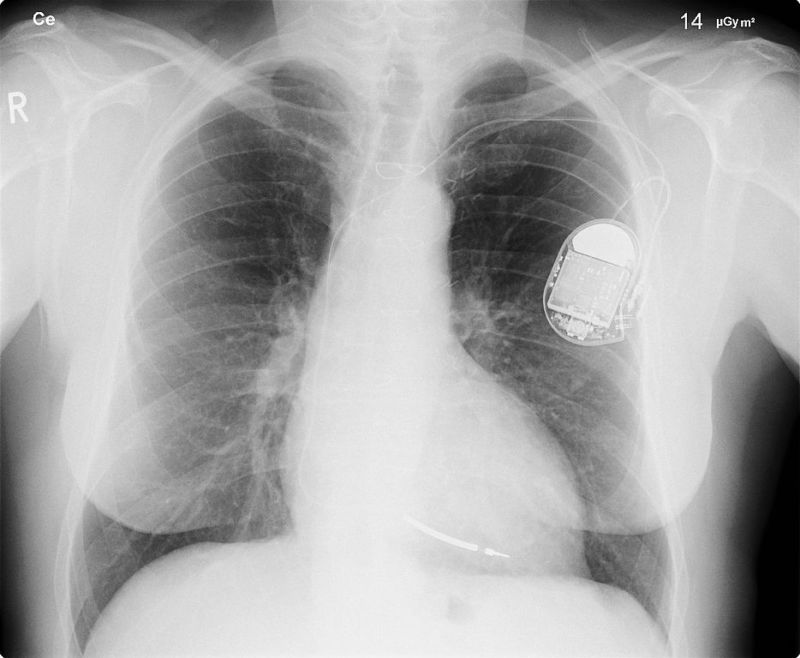

А речь идет о таких жизненно важных устройствах, как ритмоводители и дефибрилляторы (не те, что показывают в сериалах о врачах, другие). Это миниатюрные устройства, которые вживляются в тело человека для того, чтобы в моменты, когда сердце работает с проблемами, оно получало электрический сигнал, позволяющий «включить» обычный режим работы сердечной мышцы.

Если с таким гаджетом что-то случится, то его владельца ждут неминуемые проблемы, вплоть до летального исхода. Хуже всего то, что дефибрилляторы становятся все более «умными». Те из них, что выпускаются компанией Medtronic, оказались еще и уязвимыми для внешнего вмешательства.

Для обслуживания и проверки работы девайсов используются специализированные устройства. В больницах применяется модель под названием CareLink Programmer, в домашних условиях — MyCareLink Monitor.

И все бы хорошо, но, как показали исследователи из компании Clever Security, протокол связи, используемый этими устройствами, небезопасен. При передаче данных не используется шифрование — вообще никакое, информация передается, фактически, в открытом виде. Кроме того, нет и защиты от внешнего подключения, чем могут воспользоваться злоумышленники.

Таким образом, киберпреступник может подключиться к гаджету и изменить режим его работы или вовсе перепрошить, использовав кастомное ПО.

Специалисты оценили серьезность проблемы в 9,3 балла по 10-балльной шкале. Ситуация действительно очень сложная, поскольку изменить что-либо в сторону усиления информационной защиты устройства в оперативном режиме нельзя. А злоумышленники вполне могут использовать проблему в каких-то своих целях.

Пока что исследователи проводили лишь proof-of-concept атаку, просто для демонстрации возможностей, о которых говорится в исследовании. Правда, для этого необходим физический доступ к управляющему устройству — MyCareLink или CareLink. Если доступ есть, то самым невинным действием может быть получение пользовательских данных, сохраненных на устройстве. При желании можно перепрошить девайс, о чем говорилось выше.

Но есть и еще одна возможность — злоумышленники при наличии соответствующего опыта могут создать кастомный девайс, который, находясь в радиусе действия дефибриллятора, может задавать специфический режим работы любому из устройств, выпущенных Medtronic.

Конечно, информацию о проблеме специалисты по кибербезопасности выложили в общем доступе после того, как отправили все необходимое разработчикам медицинских устройств. Те усилили защиту своих систем, усложнив доступ к MyCareLink и CareLink. Но подключение так и осталось незащищенным — шифрования и аутентификации нет.

К слову, оба контрольных устройства находятся под управлением кастомной версии Linux. Пароли, которые позволяют получить root-доступ к этим гаджетам, хранится в виде MD5 хэша, который можно расшифровать без всякого труда. По словам исследователей, 8-значный пароль, дающий доступ к этой системе, можно взломать даже при помощи обычного ноутбука и базы пар паролей/логинов от сервиса RockYou, выложенных в общем доступе 10 лет назад.

Правда, для того, чтобы атака злоумышленников была успешной, дефибриллятор должен находиться в состоянии прослушивания «радиоэфира». Гаджеты входят в этот режим в то время, когда врачи проводят специальные сервисные работы, а также во время проверки дефибриллятора при помощи Carelink.

Проблемы с медицинскими устройствами на этом не заканчиваются, ведь показана лишь проблема, присущая для определенного типа гаджетов одного из производителей. Но медицинских «умных» имплантантов много, и никто не даст гарантии, что другие гаджеты безопаснее систем, произведенных Medtronic.