Криптовымогатель Petya на самом деле уничтожает данные пользователя, слать деньги бессмысленно

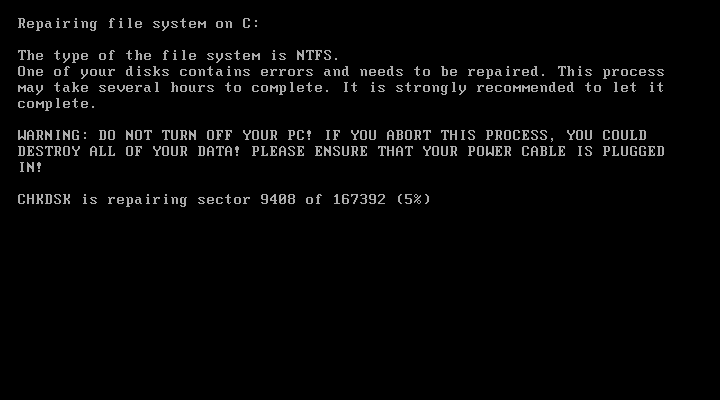

О ransomware, получившем название Petya/PetrWrap, сейчас пишут многие. И в этом нет ничего удивительного, ведь именно он является центральным элементом мощнейшей кибератаки, которая затронула компьютеры и компьютерные сети коммерческих компаний, правительственных организаций и частных лиц Украины, России, Беларуси и многих европейских стран. Внешне Petya выглядит, как обычный криптовымогатель, авторы которого обещают расшифровать данные пользователя, если тот пришлет выкуп.

Но реальность несколько иная. Дело в том, что под личиной криптовымогателя прячется вирус-вайпер (т.е. «стиратель), создатели которого преследуют лишь одну цель — уничтожение данных компьютера жертвы. Да, все это маскируется требованием прислать денег, но платить все же не стоит. И не только потому, что электронную почту, на которую нужно отправлять информацию о платеже, заблокировал оператор. Но и потому, что это все равно бессмысленно, функция расшифровки данных здесь просто не предусмотрена.

Victims keep sending money to Petya, but will not get their files back: No way to contact the attackers, as their email address was killed. pic.twitter.com/68vxThNIPM

— Mikko Hypponen (@mikko) June 28, 2017

«Криптовымогатель» действительно просит у жертвы около $300 за возвращение информации с жестких дисков инфицированного компьютера. Злоумышленники также пугают своих жертв следующим текстом: «Не тратьте своё время. Никто не может восстановить ваши файлы без нашего дешифровального сервиса».

Текст действует, некоторые пользователи зараженных машин все же платят, и немало. Сейчас известно минимум о 50 жертвах Petya (он же ExPetr, он же NotPetya), заплативших в общей совокупности $10200 в долларовом эквиваленте. Но пострадавшие пользователи не знают, что у злоумышленников нет никакого дешифровального сервиса. Деньги бросаются на ветер.

По словам специалистов по кибербезопасности, за свои деньги эти пользователи не получат ровно ничего, поскольку в коде зловреда есть ошибка, которая делает невозможной расшифровку файлов. Специалисты компании проанализировали код зловреда, тот участок, который связан с шифрованием файлов, и поняли, что после того, как диск полностью зашифрован, жертва теряет возможность получить свою информацию обратно.

Дело в том, что при обработке файла exPetya не создает уникальный ID установки программы. Соответственно, при выводе требования жертве об оплате пользователь получает совершенно случайный набор символов. Возможно, новая версия ransomware не имеет к оригинальному зловреду Petya никакого отношения, поскольку оригинальный вирус при установке создавал этот ID. Вот участок кода, который отвечает за создание ID.

На скриншоте показано, что ID генерируется в случайном порядке, что закрывает для жертвы возможность получить ключ для расшифровки своих файлов, даже в том случае, если он существует.

У злоумышленника просто нет никакой возможности выделить информацию для расшифровки из строки случайных символов. Версия Petya от 2016 года шифровала диск таким образом, что его можно было дешифровать при наличии ключа. Все операции с файлами и секторами дисков выполнялись корректно. А вот Petya от 2017 года необратимо повреждает диски.

Слева показан участок кода exPetr, который, по всей видимости, превратился в вайпер

Более того, в коде exPetr есть участок, который отвечает за работу вайпера. При задействовании этого участка кода вирус полностью стирает пользовательские данные. Так, зловред перезаписывает таблицу расположения файлов (Master FAT Table) и главную загрузочную запись (Master Boot Record) компьютера, на котором установлен вирус. Это отличительная черта нового вируса, которая нехарактерна для ransomware.

С изложенным выше мнением согласны многие кибербезопасники. Например, Мэтт Суиш из Comae Technologies рассказывает о том, что Petya просто уничтожает данные, как это делают и другие вайперы, включая Shamoon. И цель у разработчиков зловредного ПО совсем иная, чем та, которую преследуют создатели настоящих криптовымогателей. Там все просто — злоумышленники хотят денег. В случае с вайперами ситуация сложнее — чего хотят их создатели, знают только они сами.

Из других особенностей вируса можно назвать команду на перезапуск зараженного ПК через час после заражения. Для этого используется недокументированная возможность функции WinAPI NtRaiseHardError.