Краткий анализ доступных данных январской атаки, в которой на виртуальные угрозы приходилось реагировать реально

В прошлые годы проводились централизованные атаки с использованием IP-телефонии, теперь новый виток, но уже с использованием электронной почты. Проанализируем доступные электронные данные по этой атаке.

Проблема:

2017 год: «Анонимность звонка обеспечивается тем, что злоумышленник, используя IP-телефонию, может подставлять любой номер звонящего, в том числе номера реальных непричастных абонентов из любой точки мира. Эта возможность IP-телефонии затрудняет работу силовиков. Подключение голосового шлюза IP-телефонии к сетям операторов связи часто происходит нелегально, с подменой номера звонящего, IP-адресов и прочих идентификаторов»

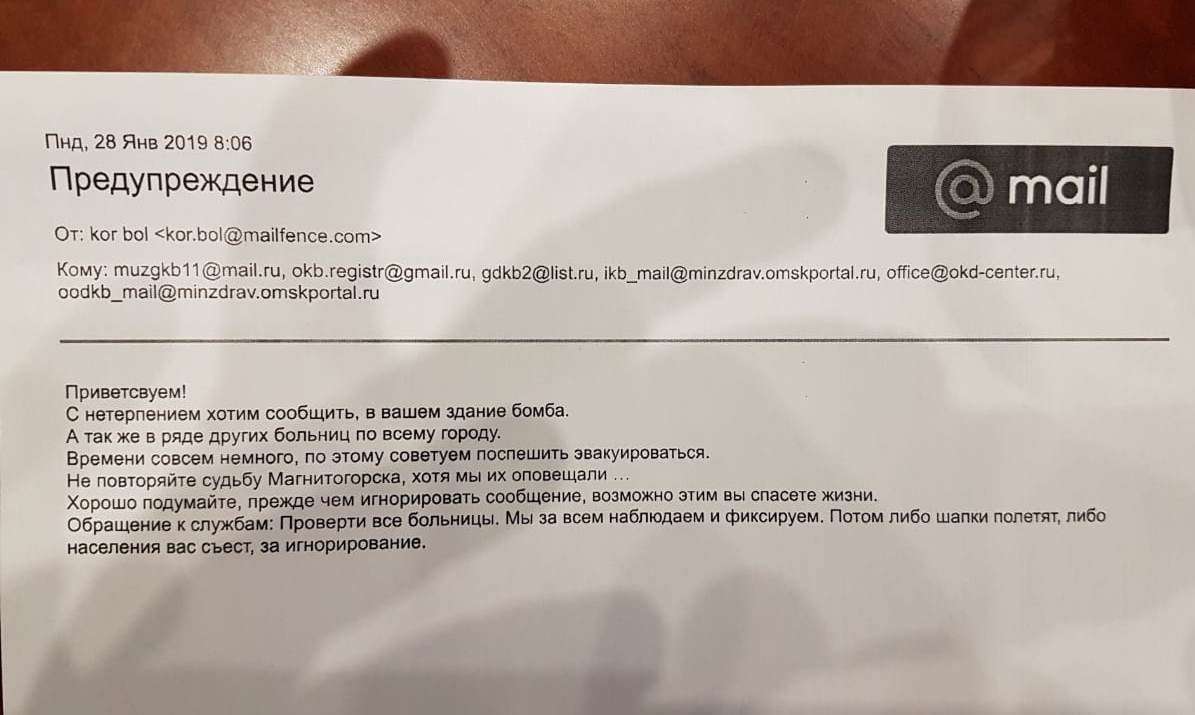

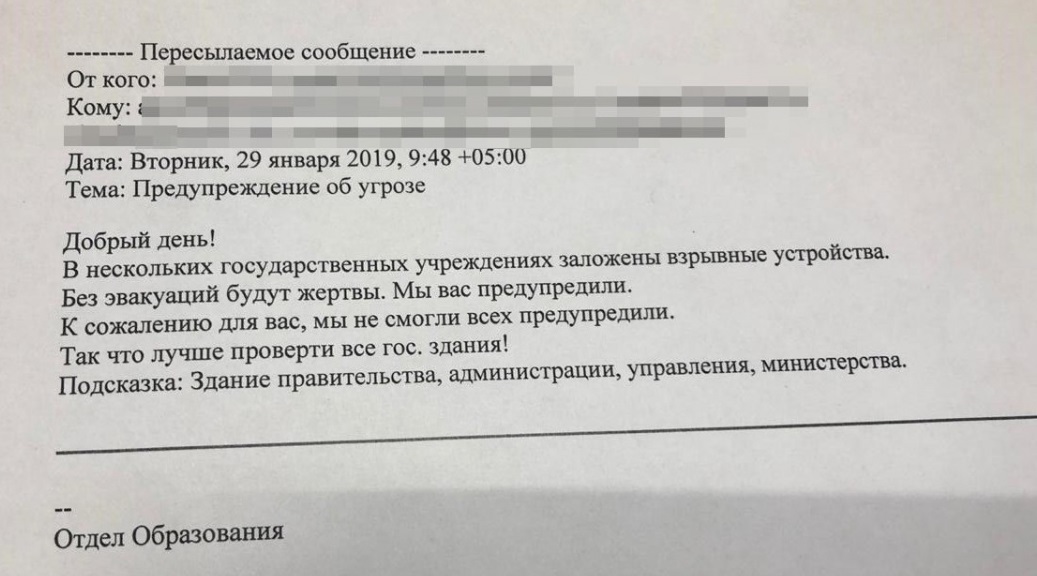

2019 год: По информации пресс-служб администраций и от персонала лечебных учреждений и школ разных областей и городов, на их электронную почту приходили сообщения с угрозами и требованием выполнить определенные действия.

Правоохранительные органы совместно с органами исполнительной власти начинали действовать в соответствии со своими полномочиями, что означало проверку каждого сообщения.

В учреждениях, которые значились в тексте писем, начинались проводиться экстренные мероприятия.

Ни один из фактов по полученным угрозам не подтвердился, работа учреждений возобновлена в полном объеме.

Анализ данных:

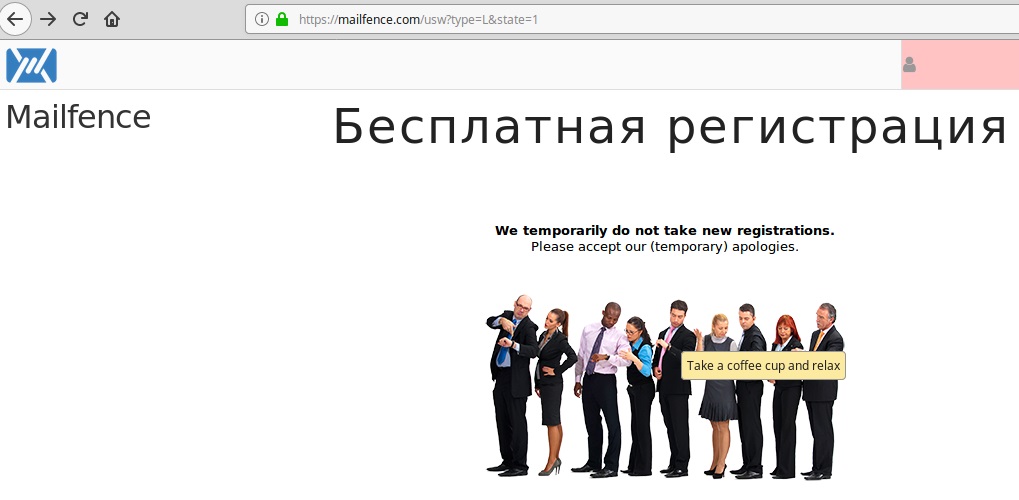

Все электронные письма были отправлены путем использования бесплатного почтового сервиса mailfence dot com, позиционирующего себя как «защищенный и конфиденциальный сервис электронной почты.»

В данный момент некоторые провайдеры в РФ ограничили доступ к этому сервису.

Попытаемся зайти на этот сервис и зарегистрироваться. Получаем вот такой отказ:

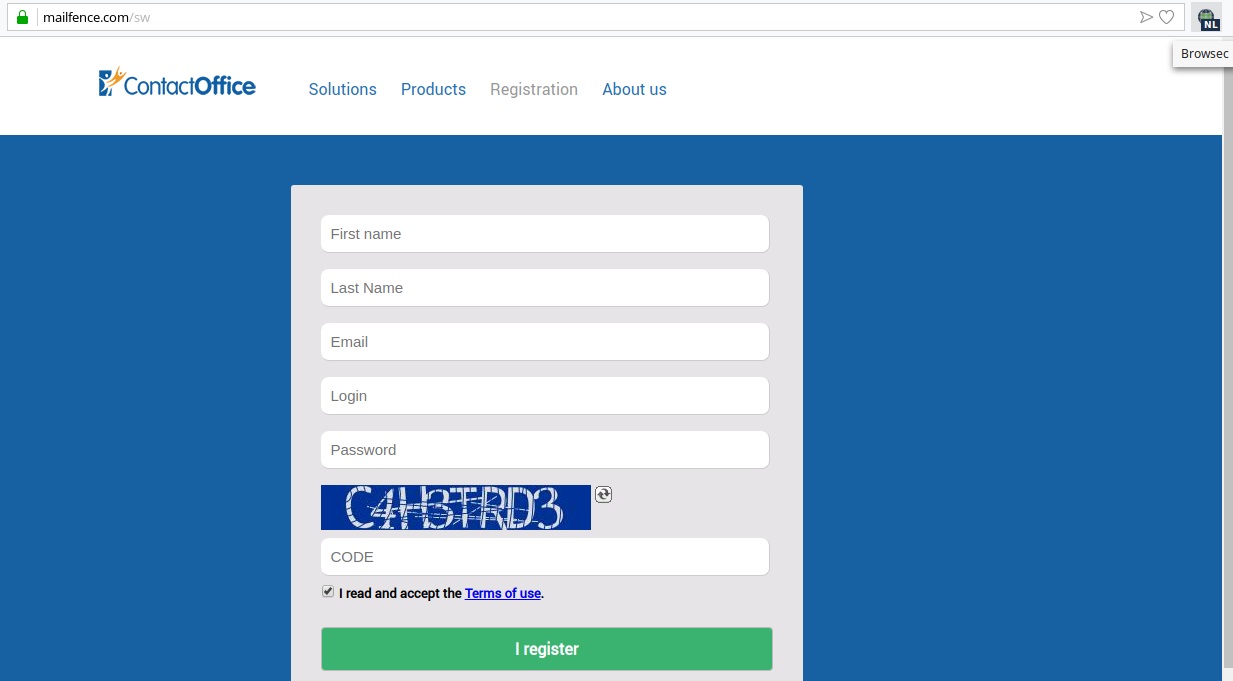

С использованием VPN-плагина можно зайти немного дальше и пройти регистрацию:

Однако, нас тут ожидает вот такой выбор из возможных адресов электронной почты.

Таким образом, есть подозрение, что электронные адреса, которые использовались в атаке, были достаточно давно созданы в этой системе, когда была такая возможность ранее выбрать другое имя домена. Это означает, что атака была не спонтанная, а адреса намного ранее были созданы некоторым пулом.

А зачем нам нужно создавать почтовый ящик в этом сервисе?

При регистрации нужно указать свой работающий электронный адрес, на который пришлют ссылку на подтверждение регистрации в сервисе.

Далее, проверяем, как происходить процесс сброса пароля в этом сервисе.

Enter your username and/or your e-mail address:

Вводим после имя пользователя или электронную почту (в тестовом случае у нас mail.ru) и получаем:

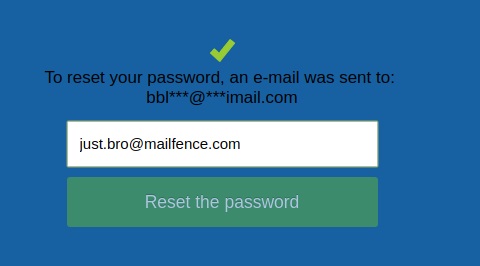

To reset your password, an e-mail was sent to:

sin***@***mail.ru

Таим образом, мы можем узнать первые три символа имени пользователя и полное имя почтового домена.

Причем, при запросе сброса пароля можно указать имя пользователя или электронную почту.

А по данным адресов с отправленных электронных писем, при запросе сброса пароля можно указать только электронную почту.

putin.fsb2@mailfence.com

To reset your password, an e-mail was sent to:

kul***@***utoo.email

Данные про Utoo. Странный сервис.

just.bro@mailfence.com

To reset your password, an e-mail was sent to:

bbl***@***imail.com

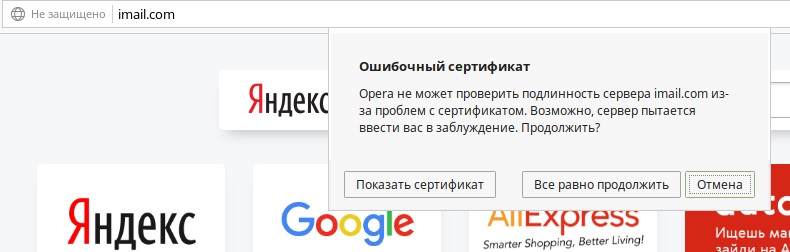

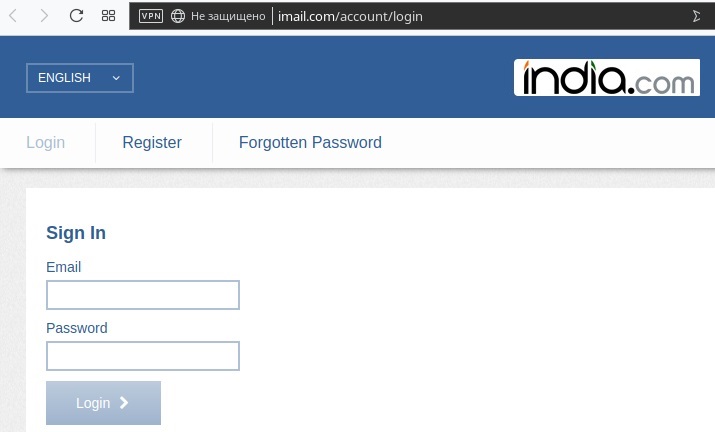

Странный домен, но рабочий:

Тут тоже есть подозрение, что электронные адреса, которые использовались в атаке, были достаточно давно созданы в этой системе, когда была такая возможность ранее выбрать другое имя домена.

Единственная ниточка ведет на gmail.com:

kor.bol@mailfence.com

to reset your password, an e-mail was sent to:

vov***@***gmail.com

Тут искать полный адрес можно, но долго:

Этот адрес, кстати, выбивается из всего списка именно тем, что имеет связь с gmail.com.

Есть подозрение, что это имитатор, как вариант, который на волне рассылок тоже внес вклад свой, но с корыстными целями, чтобы в суматохе событий совершить на месте свой злой умысел (кража, удаление данных, когда никого нет рядом и прочее).

Далее, если где-то в адресе есть цифры, то, немного их меняя или убирая, мы можем проверить еще такие адреса:

putin.fsb@mailfence.com

To reset your password, an e-mail was sent to:

poc***@***cloud.info

putin.fsb1@mailfence.com

o reset your password, an e-mail was sent to:

joo***@***email.com

putin.fsb3@mailfence.com

To reset your password, an e-mail was sent to:

bud***@***email.com

putin.fsb4@mailfence.com

To reset your password, an e-mail was sent to:

bep***@***itnow.com

Таким образом, можно ожидать еще получения писем с этих электронных адресов.

В итоге, шесть почтовых сервисов разных использовалось в семи электронных адресах.

Как же выбирались жертвы для атаки, судя по спискам адресатов видно, что адреса копировались с сайтов госучреждений или «вбивались» вручную, ведь эти данные есть в открытом доступе.

Диапазон одновременных получателей в письмах (2–6–10) небольшой, чтобы почтовые серверы не ограничили рассылку и письма не попадали в папку «Спам».

Рекомендации:

Системным администраторам учреждений, по возможности, чаще проверять электронную почту, создать фильтр для писем из mailfence dot com в отдельную папку и сразу сообщать о них, согласно своих должностных инструкций.

Так же вопрос — почему так много используется электронных адресов в рассылках?

Ответ прост — ахиллесова пята сервиса — это монетизация услуг. Так что, скорее всего, все аккаунты, используемые для рассылки, сейчас на бесплатном плане, который включает в себя только 500 MB emails.

Если этот ящик «закидать» сообщениями с вложениями и переполнить, то его сначала придётся чистить, чтобы совершить далее рассылку. Платные планы — это уже оплата услуг и дополнительное открытие своих банковских данных.

Так что, Вы можете помочь в этом, отправив по адресам выше как можно объемнее письма.

На лингвистическом и стилистическом анализе содержания писем останавливаться не будем, хотя, вкупе с орфографическими ошибками и некоторыми созвучными слогами в тексте, тут есть над чем подумать. Хотя, возможно, эту диалектику ввели в текст специально для компрометации.

Эта статья относится к аналитической тематике, прошу в комментариях придерживаться правил ресурса и не выходить за общепринятые рамки