Кого атакует BillGates?

Похоже, ботнет BillGates распространяется все больше и больше — уже 4 знакомых человека обратились ко мне с вопросами, как от него избавиться, и что это такое.Мне удалось заполучить свежую версию, которая нормально работала на моей системе (получала команды с сервера и DOS-ила), и это весело!

Похоже, ботнет BillGates распространяется все больше и больше — уже 4 знакомых человека обратились ко мне с вопросами, как от него избавиться, и что это такое.Мне удалось заполучить свежую версию, которая нормально работала на моей системе (получала команды с сервера и DOS-ила), и это весело!

Что изменилось?

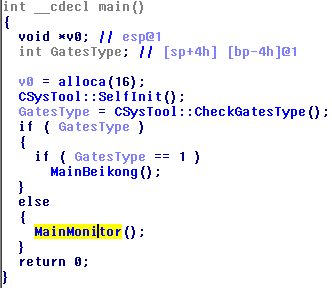

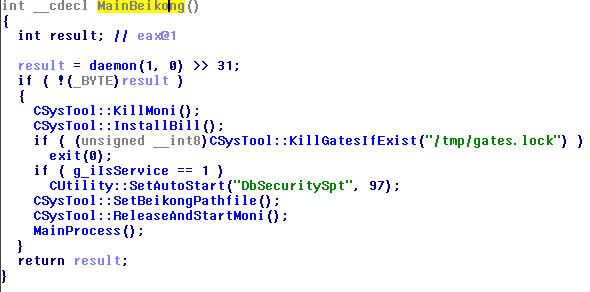

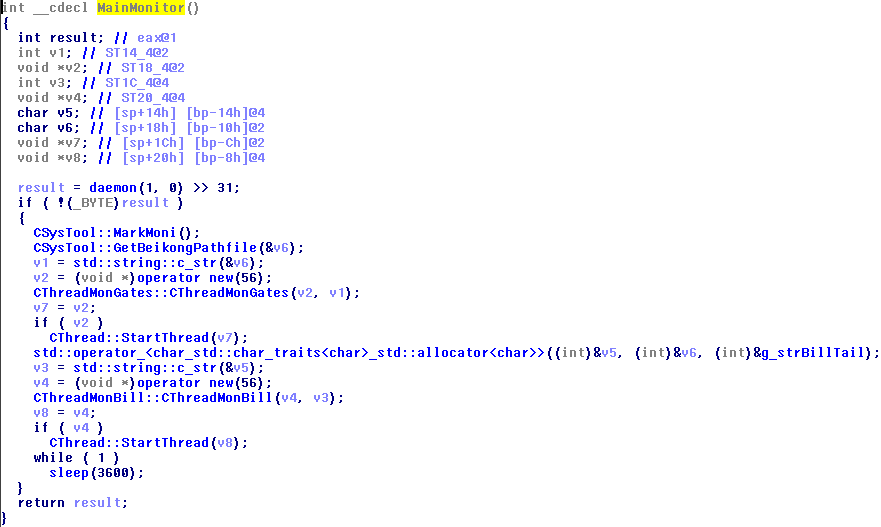

Модуль «Gates» теперь состоит из 2 модулей: «Beikong» и «Monitor (moni)». Если он запускается по пути /usr/bin/pojie (в моем случае), то запускается moni, если же по какому-то другому пути, то Beikong. Beikong, по сути, является хренотенью, которая переконфигурирует и обновляет другие модули, а moni отслеживает состояние всех модулей (и перезапускает их в случае необходимости), собирает с них статистику и отправляет ее на сервер через Beikong. Если /usr/bin/pojie не существует, то Beikong скопирует себя туда и запустит.

Beikong пишет путь до себя в /tmp/notify.file, а moni пишет свой PID в /tmp/moni.lock.Gates все так же дропает простой модуль DDoS, запакованный UPX (в моем случае, он опять назывался cupsddh).Больше никаких серьезных изменений нет.

Время развлекаться!

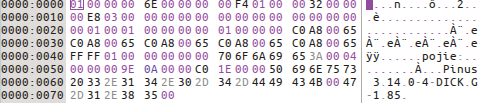

Так как ботнет заработал у меня на компьютере и даже кого-то начал атаковать, я решил посмотреть, в каком виде ходит трафик между CnC-серверами и ботами. Как и стоило ожидать, никакого шифрования не было, и все ходило в открытом виде.Нужно заметить, что Gates использует один тип CnC-серверов (для Bill-модуля и отправки статистики через moni), а «Melinda» (тот модуль, который я обозвал «стучащим» в предыдущей статье. На самом деле, это продвинутый DDoS-модуль, и я ошибся. Название в коде не встречалось, и я решил дать такое) другой, и протокол коммуникации у них разный, но сходства есть.При запуске, оба модуля подключаются к своим серверам и отправляют HELLO-пакет: у Gates он содержит имя ОС, ядра, имя и версию модуля, а Melinda только имя ОС и ядра.Данные в пакетах я заменил в соответствии с рекомендациями из знаменитого видео.

Затем, они перекидываются друг с другом PING-пакетами.Gates CnC может отправить сразу несколько серверов для атаки через cupsddh. Модуль не особо умный, умеет атаковать только по TCP и не умеет подделывать пакеты, чего не скажешь про Melinda, которая умеет атаковать по TCP, UDP, ICMP и 2 типам DNS.

Трекинг В общем, решил я написать трекер этого ботнета: клиента, который бы подключался к CnC-серверам и получал команды на DDoS. Трекер работает как с серверами Gates, так и с Melinda. И написал.github.com/ValdikSS/billgates-botnet-tracker

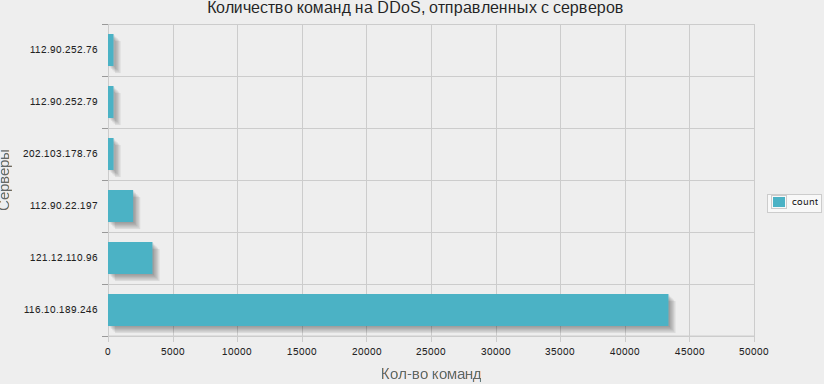

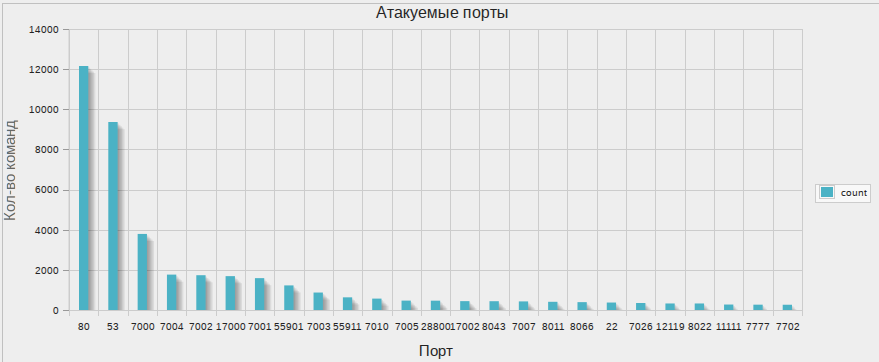

Примерно неделю я отслеживал действия ботнета и записывал результаты в базу.

Да, я настолько ленивый, что графики рисовал мне phpmyadmin;)Отследить действия ботнета в реальном времени вы можете здесь: billgates.valdikss.org.ru/

Берегите ваши серверы.