Китайские исследователи предложили дополнить сеть Bitcoin методами анонимизации из Tor

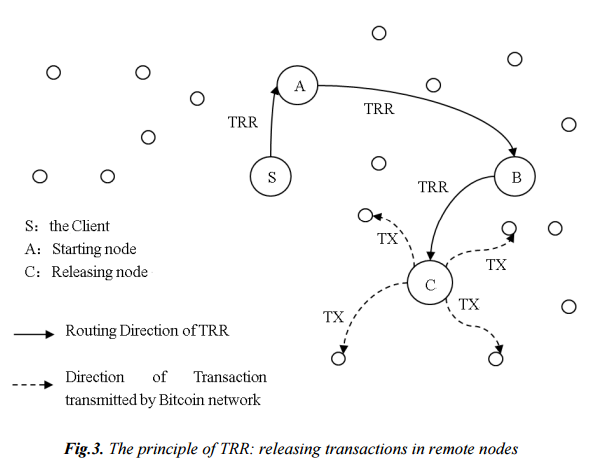

Принципиальная схема работы предлагаемой системы

Китайские исследователи в области компьютерной безопасности из Шэньчжэньского университета предложили улучшенный способ организации сети транзакций для криптовалют. Он должен решить одну из проблем текущих сетей – отсутствие гарантий анонимности транзакций.

Хотя в сети биткоин транзакции проходят между сгенерированными адресами, в которых нет информации об отправителе, злоумышленник всегда может попытаться записать ip-адреса участвующих в переводе средств сторон и таким образом добраться до участников сделок. В связи с этим работу с биткоинами часто называют псевдоанонимной.

В самой известной сети с анонимизацией соединений Tor существует «луковичная» схема передачи пакетов, когда каждый из выбранных случайным образом нескольких узлов имеет доступ только к своей порции данных. В результате отправитель пакета не знает ip-адреса получателя, а получатель, к которому пришёл пакет, уже не знает ip-адреса отправителя.

По этой схеме работает анонимизация как для доступа к интернет-сайтам, так и к «скрытым сервисам» – узлам сети Tor, которые поддерживаются пользователями сети, уверенными в анонимности своих действий. Точно такую же схему китайцы предлагают добавить и в ядро системы Bitcoin, чтобы добавить анонимности денежным транзакциям. Свою систему они назвали Transaction Remote Release (TRR, удалённое высвобождение транзакций).

Благодаря многоуровневому шифрованию содержимое транзакции становится известно лишь отправителю и конечному узлу. При этом промежуточные узлы не знают содержимого транзакции и не знают одновременно обо всех её участниках. Транзакция отправляется только тогда, когда она доходит до узла-получателя.

Проблема в том, что эту схему, если её одобрят, необходимо будет внедрить в ядро системы биткоин. А учитывая то, как долго разработчики ругаются по поводу возможного увеличения размера блока, этот процесс может, мягко говоря, затянуться.

Вторая трудность связана с тем, что раз система взята у сети Tor, то вместе с ней придут и проблемы этой сети. Используя несколько подконтрольных узлов, можно попытаться осуществить «атаку посредника» (MitM), перехватывая пакеты, идущие по сети. Но с ростом количества добросовестных узлов вероятность успеха такой атаки уменьшается.