Кейс в ритейле: как мы нашли внутреннего злоумышленника по одному скриншоту

Можно ли распутать инцидент c мошенничеством, имея всего одну обнаруженную в Telegram публикацию? Наш опыт показывает, что очень даже! Сегодня мы расскажем о том, как обеспечить экономическую и репутационную безопасность компании и найти внутреннего злоумышленника.

Для того, чтобы распутать инцидент, его сперва нужно выявить, ведь если компания располагает разветвленной сетью офисов с тысячами сотрудников, отследить все возможные векторы компрометации её информации может быть непросто, а значит, инциденты в любом случае периодически будут случаться. И тут нам на помощь приходит система мониторинга внешних источников информации. В России такие решения попадают в категорию Digital Risk Protection (DRP). DRP‑системе по большому поводу не интересно, что происходит внутри инфраструктуры компании, она представляет собой глаза и уши, которые находятся за периметром и фиксируют все подозрительные события там.

Дело было вечером…

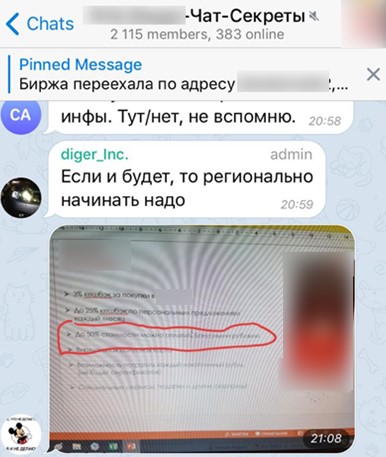

Мы подключили к сервису мониторинга внешних цифровых рисков Solar AURA одного из крупных ритейлеров. И вот однажды наша DRP обнаруживает в одном из Telegram‑чатов фотографию экрана компьютера с информацией о бонусной программе, планируемой в этой торговой сети.

Увы, качество выложенного фото оставляет желать лучшего, но другого нет

Казалось бы, ну чего такого страшного — это же всего лишь новая программа лояльности. Но нет, подобное происшествие является серьезным инцидентом, и дело даже не в том, что кто‑то публикует на стороннем ресурсе данные из рабочей CRM (что уже является нарушением), а в том, что утекшая раньше времени публикация о готовящейся акции может породить самые разнообразные спекуляции. Новость о бонусной программе должна стать достоянием общественности только тогда, когда эта программа будет готова к запуску, иначе кампания может не достичь своей цели или быть перехваченной конкурентами.

Тот случай, когда бонусная кампания должна брать пример с Гэндальфа

Итак, инцидент обнаружен, компания оповещена, можно ли на этом закончить работу? Можно, но тогда мы не узнаем виновных, а подобные ситуации будут происходить вновь и вновь. Так что проанализируем публикацию.

И тут начинается самое интересное

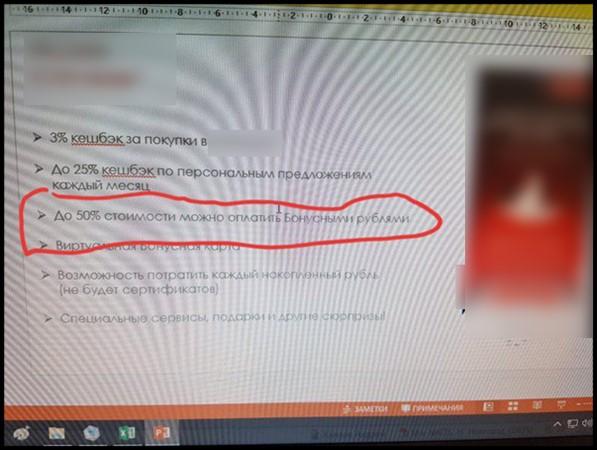

Для начала изучим фотографию.

Выделенный пункт: «До 50% стоимости можно оплачивать бонусными рублями»

В тот момент, когда был сделан снимок, в CRM‑системе ритейлера был авторизован пользователь «Андрей К.», управляющий филиалом № 6 в Нижнем Новгороде.

Все, выдыхаем, дело раскрыто! Андрей приговаривается к…

Но нет, постойте, нельзя же отправить человека на гильотину просто из‑за того, что на фото в системе засветились его данные! Может быть, его подставили или кто‑то просто сел за его компьютер. Придется разобраться.

Разбираемся дальше

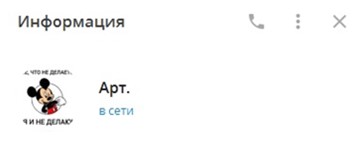

Для начала попробуем узнать, кто разместил фото экрана в Telegram‑чате. Этим человеком является пользователь «Арт.» с идентификатором @v***59.

@v***59 оказался активным участником различных групп, посвященных покупке и продаже промокодов. Махинации с промокодами и бонусными баллами — это целый сегмент «серого» бизнеса, который наносит немалый ущерб торговым сетям. Классический пример такой схемы — покупка мобильного телефона с максимально возможной скидкой и его последующая перепродажа ниже рыночной цены, но выше, чем цена со скидкой. Эта разница в цене и обеспечивает прибыль злоумышленника.

Знакомимся ближе

Изучив контент подобных групп и поняв основные схемы работы, мы решили выйти на контакт с нашим фигурантом, тем более и случай удачный подвернулся — в одном из чатов обнаружилось его объявление о покупке бонусных баллов интересующей нас торговой сети.

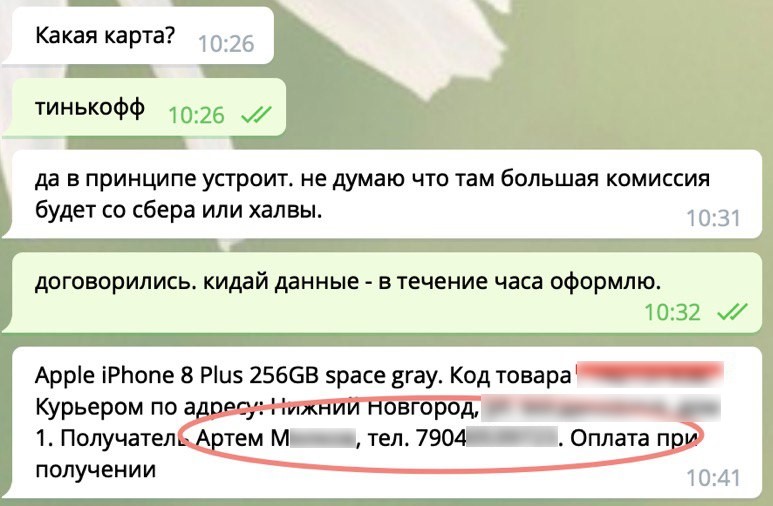

Мы списались с @v***59 и предложили ему сделку — покупку телефона за якобы имеющиеся у нас бонусные баллы. Такая сделка подразумевает приобретение товара на имя покупателя (нашего контрагента) с доставкой в ближайший к нему магазин. @v***59 согласился на сделку и прислал данные для оформления заказа.

Таким образом мы получили фамилию, имя, телефон и адрес нашего фигуранта, а заодно и подтвердили привязку указанного им номера к его учетной записи в Telegram.

Ну, а раз есть имя, город и телефон, найти учетную запись в социальной сети — дело техники. И вот перед нами страница в VK, принадлежащая нижегородцу Артему М. 1987 года рождения.

Впрочем, никаких свидетельств того, что Артем М. имеет прямое отношение к интересующей нас торговой сети, мы не обнаруживаем. Скорее всего, он не является её сотрудником.

Фото Артема: так как мы не суд и не можем никого ни в чем обвинять, будем соблюдать его приватность

Зато находим массу косвенных. Например, поиск по номеру телефона на Авито выдает массу интересных результатов.

Таких…

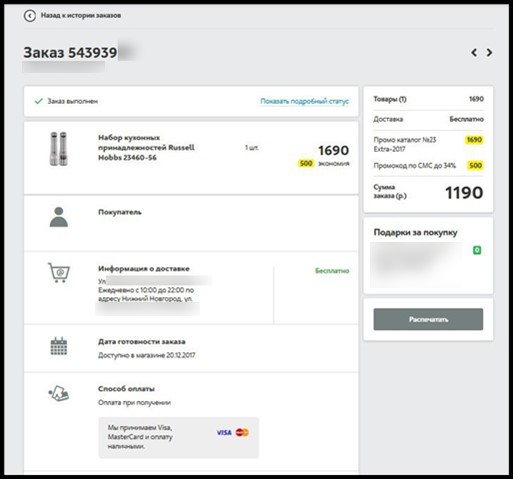

Купон ****** Новогородний на 1 тыс руб. действует при покупке от 2 тыс руб. Можно погасить до 50% стоимости товара.

И вот таких…

Продам промокоды на скидку в ******. Вопросы писать в сообщения сюда или смс. 500 на сумму от 1000р — 50 руб. 2000 на сумму от 6667р — 150р 3000 на сумму от 10000р — 250р 4000 на сумму от 13334р — 350р Или могу бесплатно оформить со своего аккаунта. Вам нужно будет только в магазине оплатить и забрать товар со скидкой.

И даже таких!…

Продам или оформлю промокоды ******. Скидка 500 руб. на сумму покупки от 1000р продам за 100 руб. Скидку 500 руб. на сумму покупки от 2000р оформлю бесплатно Вопросы писать в сообщения сюда, вайбер или смс. Могу сам все оформить через сайт ******. Вам придет смс о готовности заказа и нужно будет прийти в магазин и забрать товар.

И много‑много других! Выясняется, что Артём уже много лет продает на Авито промокоды интересующей нас торговой сети. Но это еще не все. Помимо промокодов, он неоднократно продавал и новые мобильные телефоны, вероятно купленные с использованием бонусных баллов, как в схеме, которую мы ему предложили.

Как видите, налицо факт уже непосредственного экономического ущерба компании, ведь промо‑акции создаются не для того, чтобы один человек скупал по дешевке десятки телефонов, а потом перепродавал их на торговой площадке.

Широкий размах деятельности Артёма позволяет предположить, что у него есть «свой» человек в сети ритейлера, тем более, что в беседах в Telegram он это и не особо скрывает, а указанная в объявлениях геометка находится подозрительно недалеко от офиса, в котором был сфотографирован экран компьютера.

Ищем «вторую половинку»

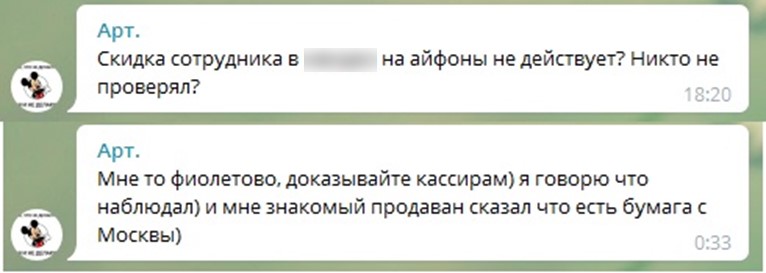

Мы просмотрели разные чаты, в которых состоял Артем, и нашли, например, вот такие его сообщения:

Так может быть «свой» человек Артёма — это уже изобличенный нами «Андрей К»? Такой вариант видится самым очевидным, только вот никаких доказательств связи Артёма и Андрея у нас не имеется. Так что вернемся к социальным сетям. В друзьях у Артёма нет сотрудников интересуемой нас торговой сети, поэтому расширим круг поиска, возможно контакт является не прямым, а опосредованным. Проанализируем второй круг — друзей Друзя Артёма.

И этот прием приносит свои результаты. В друзьях у Артема находится Галина С., являющаяся сестрой Юрия Т., который… внезапно оказывается менеджером того самого филиала торговой сети, в котором и произошла утечка данных.

В соцсетях обнаруживается корпоративный пост с поздравлением Юрию Т. в связи с его назначением на соответствующую должность, а также указывается его трудовой путь.

Этот трудовой путь удивительным образом совпадает с географией покупок Артёма в магазинах данной торговой сети.

Так что можно логично предположить, что Артём и Юрий знакомы не первый год.

Game over

Тут и сказке конец, а служба безопасности компании, обработавшая эти сведения и использовавшая их в процессе проведения внутренней проверки, — однозначно молодец.

Таким образом, имея всего лишь сведения о публикации фото в Telegram, можно найти и изобличить внутреннего злоумышленника. Естественно, предоставленные нами сведения являются лишь основанием для проведения внутренней проверки, но, поверьте, с таким заделом она пройдет намного эффективнее.