Исследователь нашёл уязвимость в IT-системе Toyota, но не получил вознаграждение

Исследователь безопасности смог взломать глобальную систему управления информацией о поставщиках Toyota (GSPIMS) с информацией о 14 тысячах партнёров. Он опубликовал отчёт об уязвимости, но компания отказалась выплачивать вознаграждение.

Данные об американских пользователях Toyota

Данные об американских пользователях Toyota

GSPIMS — это приложение производителя автомобилей, которое позволяет сотрудникам и поставщикам удалённо входить в систему и управлять глобальной цепочкой поставок.

Исследователь безопасности под псевдонимом EatonWorks обнаружил в системе бэкдор, который позволяет свободно получать доступ к тысячам конфиденциальных документов, если известна электронная почта одного из её пользователей.

Исследователь поделился данными с Toyota 3 ноября 2022 года. Японский автопроизводитель подтвердил, что исправил проблему к 23 ноября.

Однако спустя три месяца EatonWorks так и не получил вознаграждения за свою работу. В итоге он опубликовал подробный отчёт в открытом доступе.

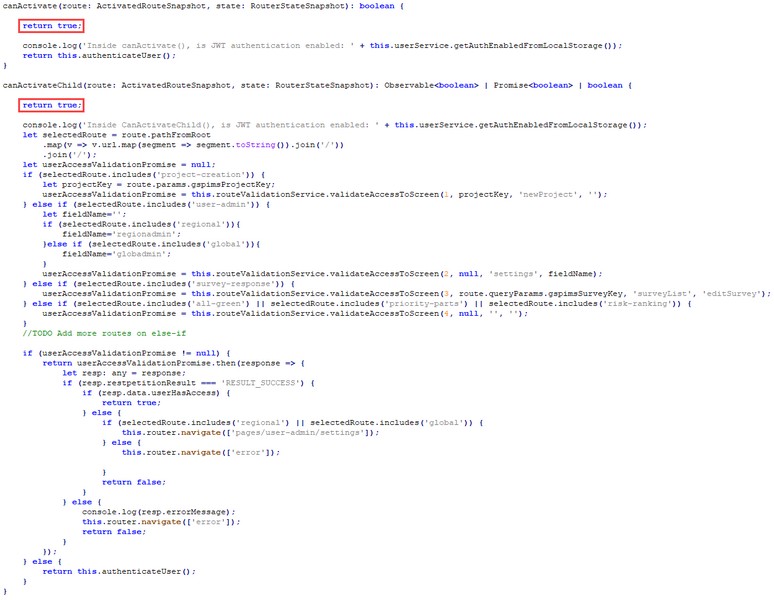

GSPIMS построено на платформе Angular JavaScript и использует определённые маршруты и функции, чтобы определить, какие пользователи могут получить доступ к тем или иным страницам. Исследователь обнаружил, что, изменив JavaScript для этих функций так, чтобы они возвращали «истинные» значения, он мог войти в приложение. Однако оно не отображало никаких данных, поскольку исследователь не прошел аутентификацию.

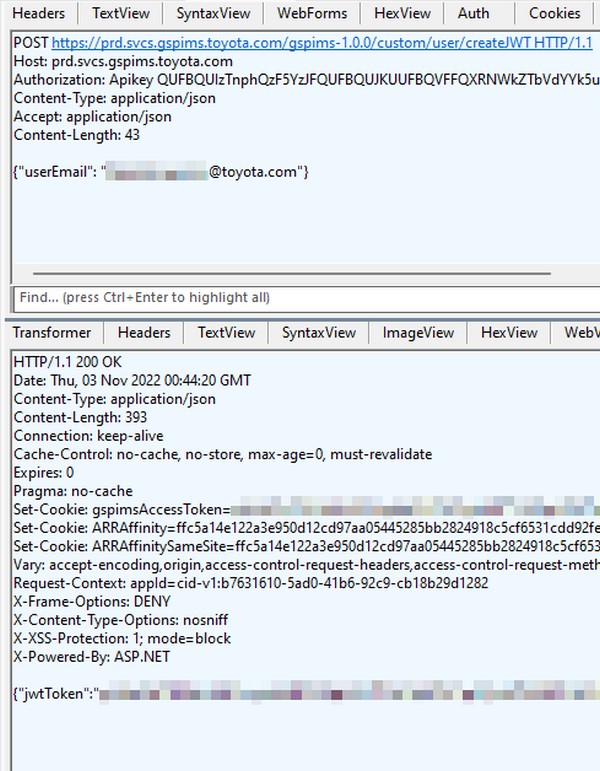

Вскоре EatonWorks обнаружил, что служба генерирует веб-токен JSON (JWT) для входа без пароля на основе адреса электронной почты пользователя. Следовательно, если бы кто-то мог угадать действующий адрес электронной почты сотрудника Toyota, то он мог бы сгенерировать действительный JWT. Исследователь нашёл такого человека, используя поиск Google и LinkedIn.

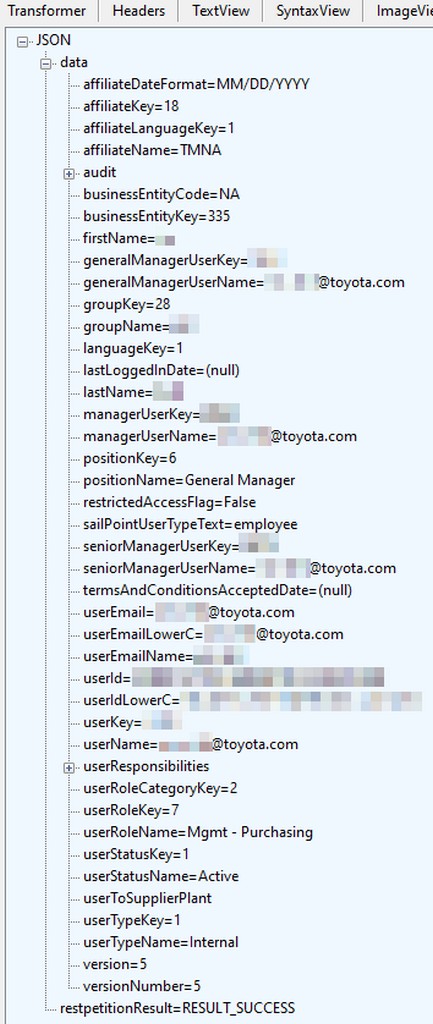

EatonWorks воспользовался учётной записью системного администратора. Оттуда он переключился на более привилегированный аккаунт, используя адрес электронной почты сисадмина.

Системный администратор в GSPIMS может получить доступ к конфиденциальной информации, такой как секретные документы, графики проектов, рейтинги поставщиков и пользовательские данные. Он также может изменить сведения о пользователе или удалить их, добавить других пользователей или собрать информацию для фишинга.

Поскольку массовых утечек данных Toyota не происходило, то предполагается, что EatonWorks первым обнаружил ошибку.

Однако в феврале 2022 года японский автопроизводитель объявил, что вынужден остановить производство автомобилей из-за кибератаки на одного из своих поставщиков, Kojima Industries.

В октябре 2022 года клиенты Toyota пострадали от утечки данных после того, как подрядчик, разрабатывающий Toyota T-Connect, оставил общедоступным репозиторий GitHub с данными клиентов. Он находился в открытом доступе пять лет.

В январе 2023 года исследователь безопасности опубликовал информацию о многочисленных недостатках безопасности API, затрагивающих нескольких автопроизводителей, включая Toyota. Они потенциально могут раскрыть данные о владельцах авто.