Исследование Solar JSOC: киберпреступники становятся профессиональнее

Мы в Solar JSOC на постоянной основе собираем данные о событиях и инцидентах информационной безопасности в инфраструктурах заказчиков. На базе этой информации мы раз в полгода делаем аналитику, которая демонстрирует, как меняются атаки на российские организации. Сегодня мы собрали для вас самые интересные тренды первого полугодия 2018 г.

Среднесуточный поток событий информационной безопасности, обрабатываемый SIEM-системами и используемый для оказания сервисов Solar JSOC, составил 28 млрд. Всего за первое полугодие 2018 года специалисты Solar JSOC зафиксировали свыше 357 тыс. кибератак. Это примерно в два раза больше, чем в первом полугодии 2017 года. (Мы считаем, что корректно сравнивать именно первое полугодие с первым, второе — со вторым, так как существует стабильная тенденция к увеличению числа атак к концу года).

Интересно, что год от года увеличивается не только число атак, но и темп прироста. В первом полугодии 2017 количество атак увеличилось на 40% по сравнению с аналогичным периодом 2016, а в нынешнем году — более, чем на 100%.

Примерно в полтора раза возросло число кибератак, направленных на получение контроля над инфраструктурой организации. Злоумышленники все чаще стремятся к долгосрочному и незаметному присутствию в ней с целью с целью детального исследования и получения как можно более полного доступа к информационным и технологическим системам.

На 10% возросло число атак, целью которых является прямой вывод денежных средств из организаций, однако успешность таких атак снижается. При этом заметен сильный тренд к уменьшению числа «хулиганских» кибератак, таких как дефейс или компрометация публичных сайтов, порча и уничтожение данных. Их количество снизилось на 45% по отношению к первому полугодию 2017 года.

Отдельно исследователи отмечают, что инструментарий атакующих стремительно развивается. Еженедельно аналитики Solar JSOC фиксируют появление 5–6 новых хакерских инструментов, причем все чаще для их разработки используются легитимные элементы операционной среды, популярные средства удаленного администрирования или управления операционными системами.

Примерно каждый пятый инцидент был классифицирован как критичный — то есть потенциально ведущий к финансовым потерям на сумму свыше 1 млн руб., компрометации конфиденциальной информации или остановке критичных бизнес-систем. В первом полугодии 2018 года доля критичных инцидентов составила 18,7%, в первом полугодии 2017 года критичными были признаны 17,2%, в первом полугодии 2016 года — 10,9%. Таким образом, если в 2016 году критичным был каждый девятый инцидент, то теперь — уже каждый пятый. Это рекордная отметка за последние четыре года. Предполагается, что такая динамика связана с общим повышением интенсивности массовых и нацеленных атак на организации.

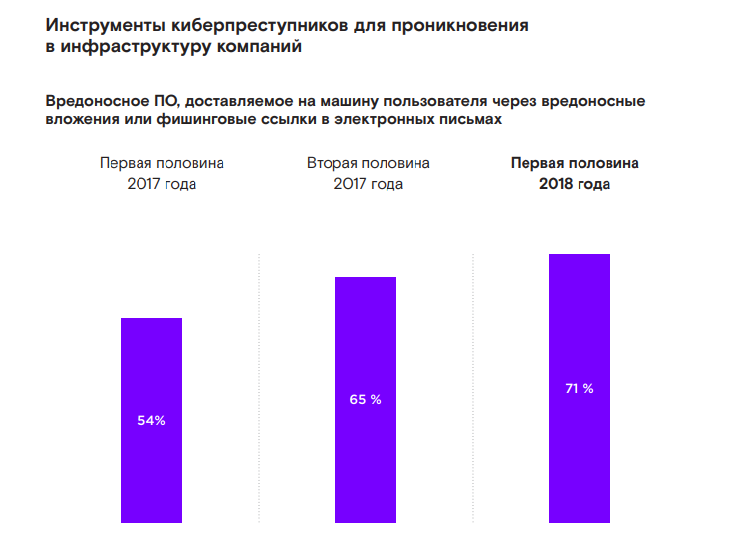

В первой половине 2018 года сложные внешние кибератаки еще чаще, чем раньше (71% против 62% в первом полугодии 2017), начинались с внедрения вредоносного ПО в инфраструктуру компании через социальную инженерию: пользователи открывали вредоносные вложения и проходили по фишинговым ссылкам. Без преувеличения, на данный момент фишинговые атаки представляют собой одну из ключевых угроз для информационной безопасности организаций.

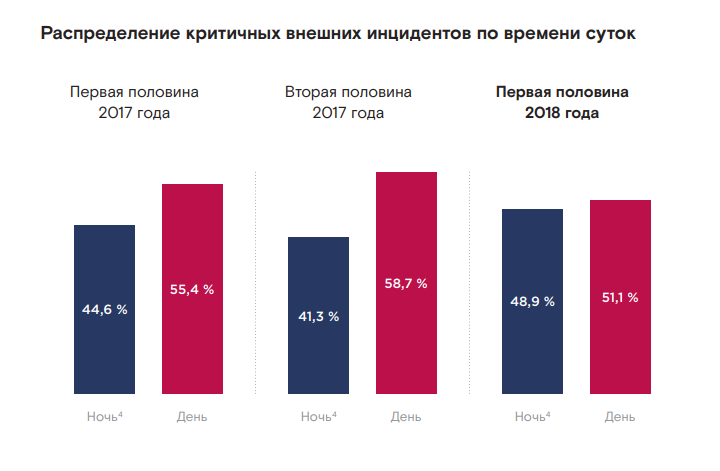

Большая часть всех инцидентов (88,5%) происходила днем, однако, если говорить о критичных внешних атаках, то почти в половине случаев (48,9%) они происходили ночью. Это самый высокий показатель с начала 2014 года.

В ходе атаки киберпреступники чаще всего пытаются взломать веб-приложения организаций (33,6%), заразить серверы и рабочие станции пользователей вредоносным ПО (22,5%) либо подобрать пароли к учетным записям на внешних сервисах компании, то есть к личным кабинетам на сайтах или системам файлового обмена с контрагентами (21,7%).

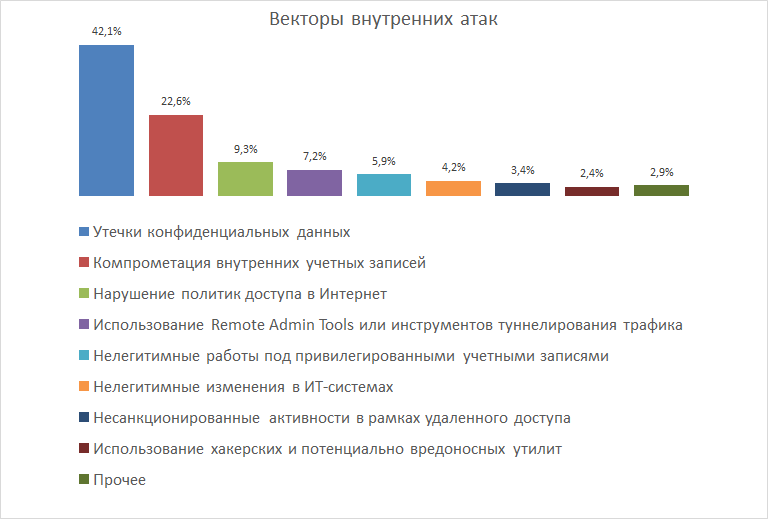

В случае, если компанию атаковали изнутри, в 42,1% случаев она сталкивалась с утечками конфиденциальных данных, а в 22,6% внутренние учетные записи оказывались скомпрометированными.

Виновниками внутренних инцидентов обычно были рядовые сотрудники (60,5%) или администраторы ИТ-систем (28%), в 11,9% случаев инцидент возникал по вине контрагентов или подрядчиков компаний.

Полную версию отчета можно посмотреть здесь.