Интервью с Лукой Сафоновым о программах Bug Bounty и непосредственно платформе BugBounty.ru

После ухода платформы HakerOne (h1) в России появилось несколько отечественных площадок Bug Bounty. Две из них информационная служба Хабра уже осветила, и вот настало время рассказать ещё об одной. На удивление, самую первую в России Bug Bounty площадку мы обозреваем самой последней. BugBounty.ru появилась ещё до ухода h1, до санкций и всех известных событий последнего года.

Ну что же, лучше поздно, чем никогда, подумал я и решил расспросить амбассадора этой площадки, специалиста по Bug Bounty, специалиста по информационной безопасности и большого друга Хабра, а именно Луку Сафонова, о самой платформе BugBounty.ru.

Лука Сафонов в своё время написал хорошую статью про Bug Bounty, а недавно представил публике ещё одну — «Bug Bounty vs Penetration testing». Очень советую прочитать эти статьи, чтобы лучше понимать, о чём наш сегодняшний материал.

Также стоит ознакомиться с материалами по Bug Bounty от Positive Technologies и BI.ZONE. И да, некоторые вопросы будут перекликаться с предыдущими статьями, но мнение двух специалистов всегда интереснее, нежели мнение одного.

Из существующих платформ Bug Bounty ваша появилась самой первой в России, если не считать разные платформы в рамках одной компании. Причём вы создали её ещё до того, как зарубежные платформы ушли из России. Что стало поводом для создания своей платформы?

Идеи открыть площадку в РФ были давно. В 2020 году удалось перекупить домен bugbounty.ru и часть из них воплотились на данной площадке. Гораздо ранее многие наши сотрудники участвовали как хантеры на зарубежных площадках, плюс сами при разработке программ создавали self-hosted программы для тестирования собственных продуктов (WAF, Antilocker и проч).

Не могли бы вы рассказать немного о вашей платформе?

Изначально у нас была некая коллаборация с Казахскими специалистами из Царка (они делились своей экспертизой в построении bugbounty.kz, мы же, в свою очередь, помогали им с реализацией Национального Киберполигона), но в 2021 году из-за напряжённых международных отношений обмен экспертизой был прерван. Первая версия платформы действительно имела много общего с bugbounty.kz, но начиная с 2022 это полностью наш код, даже подход разный (у них монолит, у нас микросервисы).

Платформа постоянно развивается, мы стараемся учитывать лучшие практики международных площадок, при этом не перегружая излишним функционалом. Большое внимание уделяем безопасности самой платформы (у конкурентов, к примеру, были найдены уязвимости, в том числе XSS, у нас — нет, слава богу), средствам мониторинга и защиты отчётов и данных.

Мы, наверное, единственная пока платформа с публичными социально-значимыми проектами, уязвимости которых не оплачиваются холдером программы (а нами зачастую да), например, это проект «Бессмертный Полк». Хабр мы тоже считаем таким проектом и зовём к нам на безвозмездной основе. =)

У нас очень серьёзные и уважаемые нами конкуренты, это не даёт возможности относиться к нашей платформе спустя рукава. Также мы за уважение багхантерского комьюнити, это и мы в прошлом сами, и наши друзья и коллеги, поэтому к их просьбам и предложениям относимся очень серьёзно.

Сколько сейчас компаний представлено на вашей платформе?

7 компаний (из них тот же VK с примерно 30 дочерними компаниями).

Есть ли на вашей платформе государственные или окологосударственные компании?

Были пилоты в приватном режиме, к сожалению, не можем раскрыть информацию. Из публичных фактов — помогали с запуском bb.gosuslugi.ru (Bug Bounty Госуслуги) в 2021 году.

Насколько сложно с ними взаимодействовать и безопасно ли это для белых хакеров, или всё держится на «честном слове» ведомства?

Зависит от требований; обычно они очень жёсткие (если это приватная программа), для белых хакеров это безопасно при соблюдении ряда условий (на что многие не хотят идти по причине параноидальности — это их право). Тем не менее аналог open bug bounty и приёма багов есть у ФСТЭК (Федеральная служба по техническому и экспортному контролю).

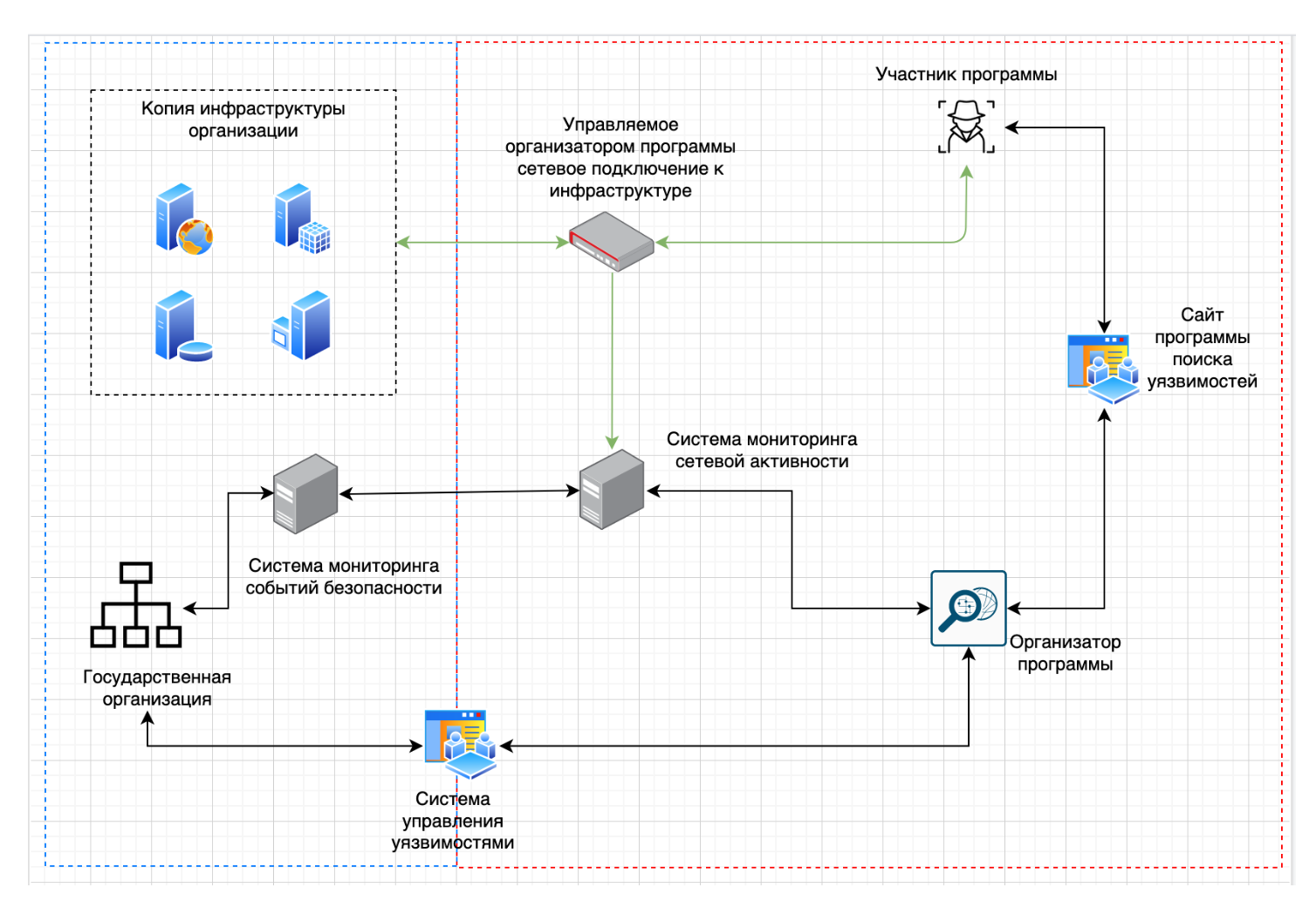

Ниже представляю упрощённую схему взаимодействия с госпрограммами.

Также уже появляются тендеры на проведение Bug Bounty, что говорит о легализации данной услуги и внедрения её в цикл безопасности.

Вы были участником других Bug Bounty? Какие вам были удобны?

Я зарегистрирован на большинстве мировых платформ, из зарубежных удобнее всего h1. Немаловажным удобством я, да и многие хантеры, считают быстроту ответов и адекватность триажеров. Зарегистрирован и у PT, и у BI.ZONE. В программе BI.ZONE сдал один отчёт (XSS) — дубль.

Какие требования у вас на платформе для подключения новой компании?

Стандартные: юрлицо, программа, соблюдение условий договора. Никаких скам, противозаконных и противоправных кампаний.

Этот вопрос задавался вашему коллеге из Positive Technologies, и звучит он так: Bug Bounty vs пен-тест vs SecOps. Одно может заменять другое, или это всё — элементы одной мозаики?

Это всё элементы зрелой политики ИБ. Про сравнение я писал недавно.

У вас в программе есть правила для этичных хакеров, участвующих в программе? Если они нарушают эти правила, что их ждёт: удаление из программы или сначала штраф? Были ли случаи нарушения, если можно раскрывать?

Штраф наложить проблематично, мы же до выплаты не знаем, кто такой/такая этот хантер. Да и выплату он может получить на любое лицо, ведь не проверишь же получателя: он нашёл багу или нет (да, можно указать свою бабушку в роли получателя выплаты за баги, обнаруженные хантером с ником 3vi1Bl00dYh@ck3r, если будут предоставлены необходимые документы и соблюдены все формальности). Мы можем забанить пользователя на площадке за спам/угрозы/вымогательство при согласовании с холдером программы. Но злодей может снова зарегистрироваться на новую почту и ник. Логов мы не ведём и деаноном не занимаемся.

Вы написали 5,5 лет назад отличную, на мой взгляд, статью по Bug Bounty. Вас побудила написать её нехватка знаний у сообщества по таким платформам или статья носила более популяризаторский характер для обывателей?

Скорее популяризация этого направления. Вообще мое первое учтастие в Bug Bountyбыло у Яндекса, чуть более 10 лет назад.

Что бы вы посоветовали человеку, который хочет начать зарабатывать на программах Bug Bounty?

Не расстраиваться в начале пути. Почитать чужие отчёты, прокачать автоматизацию. Зачастую в Bug Bountyпопадаются просто глупые/смешные баги, которые тем не менее хорошо оплачиваются. 99% таких багов находят краулерами/пауками/сканерами (но!) по кастомным словарям/листам.

Поделитесь рекордами: сколько уязвимостей нашёл самый продвинутый пентестер? Каковая была самая большая разовая выплата?

Самый продвинутый, наверно, больше 20, было много программ, есть спецы, которые «выжимают» что-то контентное, это 5–10 отчётов в рамках одной программы/скопа. У нас выплаты суммируются (поэтому итоговая сумма может быть любой), навскидку могу сказать, что самое большое было что-то порядка полутора миллионов рублей.

Из интересного — выплата 675 тысяч рублей в один из благотворительных фондов.

BugBounty.Ru

BugBounty.Ru Официальный telegram-чат

Круто осознавать, что наша платформа не только помогает компаниям находить уязвимости, но и становится проводником добрых дел. Не так давно один из исследователей bugbounty.ru помог Тинькофф выявить уязвимость в их сервисе, что позволило оперативно её закрыть и повысить безопасность обслуживания клиентов. В качестве поощрения Тинькофф по своей программе bug bounty выделяет бонусы багхантерам, при этом получатель при желании может отказаться от своего вознаграждения в пользу благотворительности. В таком случае Тинькофф увеличивает сумму в 5 раз и отправляет её в один из проверенных фондов, который исследователь может выбрать на сайте Тинькофф в разделе «Благотворительность». Так и поступил один из багхантеров проекта, пожертвовав свой бонус, который был увеличен до 675 тыс. рублей, в один из благотворительных фондов.

Какие были на платформе самый быстрый фикс с компанией и самый долгий?

Самый быстрый был в течение 20–30 минут с отчёта, самый долгий — ещё в процессе фикса (более полугода).

Сколько вообще пентестер может зарабатывать на платформах и стоит ли для них это рассматривать как вариант основного заработка (при условии, что он не хочет переходить черту и заниматься тёмными делами)?

С учётом роста количества программ на всех трёх площадках — от нескольких десятков до нескольких сотен тысяч рублей в месяц. А если хорошо «поохотиться» в ВК — то и до нескольких миллионов. Мои самые большие выплаты Bug Bountyбыли порядка $15 тысяч за рубежом и примерно 300 тысяч рублей в РФ.

Вот такой вышел у нас разговор с Лукой Сафоновом о программах Bug Bounty в целом и о платформе BugBounty.ru в частности. На данный момент мы осветили все три площадки Bug Bounty в России. Две были освещены в формате интервью, одна — в формате новости. Поэтому пентестеры могут спокойно выяснить, какая из площадок им подходит (мне кажется, все три можно смело использовать). В остальном — уже на усмотрение багхантера. Все три компании, чьи Bug Bountyплатформы мы обозревали, есть на Хабре, и им всегда можно задать вопросы. Сам Лука Сафонов нередко выпускает материалы на нашем портале и часто пишет в комментариях, поэтому ему тоже можно (а иногда и нужно) смело задавать вопросы.

Кроме того, хочется подытожить, что Bug Bounty — это не панацея от взлома. Взлом мог быть раньше до выхода компании на платформу, и неизвестно, какую информацию украли хакеры и решили ли они оставить себе бэкдор. И это только один из вариантов развития событий. Ведь багхантер может найти одну уязвимость, а хакеры во всю эксплуатируют другую. Однако, на мой взгляд, если компания хочет быть всесторонне защищённой, то выход на площадки Bug Bounty ей необходим. Потому что финансовые и репутационные потери, когда хакеры уже придут с вымогательскими предложениями или просто выложат информацию компании в открытый доступ, будут намного больше. Но от аудита безопасности, теста на проникновение и другой подобной ИБ-работы тоже отказываться не стоит. Возможно, этичные хакеры, ИБ-специалисты и багхантеры меня поправят, если я не прав.