Интеграция KSMG 2.0. с PT Sandbox (Positive Technologies Sandbox). Продвинутая защита корпоративной почты

Мы рады вновь приветствовать вас в блоге системного интегратора TS Solution и предлагаем к прочтению первый материал из свежей подборки полезных статей напрямую от инженеров ИБ.

Введение

Как системный интегратор мы постоянно сталкиваемся с одним важным вопросом: «Можно ли совмещать инструменты различных вендоров для достижения целей конкретной организации по обеспечению информационной безопасности?»

В данной статье мы постараемся наглядно ответить на него, показав интеграцию шлюза безопасности почты KSMG с песочницей от Positive Technologies.

В качестве результата интеграции Kaspersky Secure Mail Gateway сможет отправлять почтовый трафик в PT Sandbox как на отдельный промежуточный сервер и после дополнительной проверки пересылать далее в конечную почтовую систему. В случае обнаружения вредоносного элемента PT Sandbox будет блокировать письмо для предотвращения доставки конечному пользователю.

PT Sandbox выявляет сложные киберугрозы и позволяет защитить инфраструктуру организации от целевых и массовых атак, угроз нулевого дня и новейшего ВПО.

В одной из статей на портале TS University, мы уже рассматривали шлюз безопасности электронной почты Kaspersky Secure Mail Gateway, производили его развертывание и базовую настройку. Мы добавили ссылки в конце статьи для знакомства с этими материалами.

Ключевое преимущество PT Sandbox — это возможность гибкой и удобной кастомизации виртуальных сред для анализа, что позволяет адаптировать песочницу под специфику инфраструктуры и с большей точностью выявлять угрозы в почтовом и сетевом трафике. Это передовое решение, которое обеспечивает надежный уровень защиты от целевых и массовых атак, а также современного вредоносного ПО любой сложности. Песочница запускает файл в изолированной виртуальной среде, анализирует действия, которые он совершает в системе, и выдает вердикт о том, безопасен этот файл или нет.

В данной статье не будет рассматриваться установка и настройка PT Sandbox, только настройка интеграции KSMG с ней. В качестве лабораторной конечной почтовой системы будет использоваться Microsoft Exchange 2019.

Архитектура интеграции

При интеграции KSMG и PT Sandbox почтовый трафик обрабатывается последовательно. Предварительно отфильтрованный трафик сервером KSMG передается в PT Sandbox и проходит глубокую проверку, после чего пересылается в конечную почтовую систему. При обнаружении вредоносного элемента PT Sandbox будет блокировать дальнейшую пересылку письма и отправлять уведомление получателю.

В версии PT Sandbox 5.2 появились расширенные возможности по маршрутизации проверенного почтового трафика. Для каждого домена в формате IP-адреса или доменного имени можно указать, на какие сервера будут отправляться почтовые сообщения. Помимо этого, при необходимости сервера можно приоритизировать, что добавляет дополнительную гибкость в настройке подходящего сценария.

Такой подход подразумевает под собой определённые нюансы:

Во-первых, нельзя контролировать, какие письма будут обрабатываться песочницей, а какие — нет. Все письма, которые были по правилам пропущены из KSMG, будут обрабатываться и в PT Sandbox, даже если они уже были определены механизмами KSMG как нежелательные;

Во-вторых, трассировку писем и расследование потенциальных инцидентов безопасности в случае детекта необходимо осуществлять из двух разных панелей администрирования. В KSMG ни в каком виде не будет отображаться информация об обнаружениях PT Sandbox, и наоборот.

Несмотря на это, интеграция при должной настройке будет обеспечивать продвинутый уровень защиты.

Схему маршрутизации почты в такой системе вы можете увидеть на иллюстрации ниже.

Далее мы переходим к настройке систем и начнём с PT Sandbox.

Настройка PT Sandbox

На стороне PT Sandbox настройка производится как для источника типа »Почтовый сервер в режиме фильтрации».

Для добавления источника переходим во вкладку »Система» и выбираем раздел »Источники для проверки» в веб-интерфейсе PT Sandbox.

Нажимаем кнопку »Добавить источник» и в выпадающем меню выбираем тип «Почтовый сервер в режиме фильтрации».

Для такого типа источника необходимо:

Указать порт, на который в PT Sandbox будет поступать почтовый трафик от KSMG (по умолчанию 25);

Также нужно указать адрес и порт почтового сервера, на который будут отправляться проверенные письма для досылки получателю.

В качестве адреса сервера поддерживается ip и доменное имя, а ещё можно добавить несколько серверов с указанием приоритета. Более подробно про настройку маршрутизации почты можно почитать в справке: Настройка правил маршрутизации проверенного почтового трафика · PT Sandbox · Справочный портал (ptsecurity.com)

Перейдём к настройке параметров обработки писем:

Режим проверки можно выбрать блокирующий или пассивный.

В первом случае письмо будет задержано на время проверки, а во втором оно будет пропущено, и проверка осуществится параллельно. Мы выберем блокирующий режим, чтобы обеспечить защиту конечного пользователя от нежелательных писем.

Кстати, вместо блокировки всего письма при нахождении вредоносного элемента можно удалять только вложения. Параметр, который отвечает за это, называется «Обезвреживание писем».

После блокировки вредоносного письма мы будем отправлять получателю уведомление о том, что нежелательный элемент был заблокирован. Для осуществления этого нужно включить параметр «Уведомление о блокировке писем».

В этом же разделе включаем проверку файлов, поступающих из источника при помощи поведенческого анализа.

Здесь можно задать образ ВМ, в котором будет производиться эмуляция. Типы её файлов будут отправлены на проверку в ВМ, также, как и продолжительность анализа (по умолчанию 2 минуты). Кроме того, можно ускорить процесс блокировки файла или доставки адресату, используя параметры «Прекращать поведенческий анализ для всего задания» и «Пропускать проверяемые файлы» (для второго параметра можно выбрать условие «не дожидаясь завершения поведенческого анализа». Тогда проверяемый файл будет доставлен, если по результатам статического анализа не было обнаружено вредоносное ПО).

Выполнив все пункты настройки PT Sandbox, мы можем перейти к следующему блоку интеграции — настройке KSMG.

Настройка KSMG

Первое, что нужно сделать при настройке шлюза KSMG, — указать адрес сервера PT Sandbox в маршрутизации для ваших доменов.

Вне зависимости от того, используете ли вы уже добавленный домен или добавляете новый, вам необходимо в разделе Параметры→ Встроенный MTA→ Домены указать как «Хост» адрес сервера PT Sandbox и порт в настройках для домена.

Адрес и порт сервера мы уже указывали в настройках источника в PT Sandbox ранее. В случае настройки KSMG адрес сервера может быть указан как в формате ip адреса, так и как доменное имя.

Правило KSMG мы будем использовать по умолчанию. Других правил не создано:

В рамках лабораторных условий у нас отключены модули контентной фильтрации и проверки подлинности, чтобы эти механизмы не отфильтровали файл.

Тестирование

Для отправки тестового вредоносного сообщения воспользуемся программой SwithMail. Заполним параметры отправителя и в качестве сервера почты укажем шлюз KSMG:

В качестве вредоносного файла будет выступать исполняемый файл EDRtestFile. Это специально подготовленный вредоносный файл, который не определяется стандартными антивирусными механизмами.

Тему и тело письма обозначим как »KSMG Test PT Sandbox»:

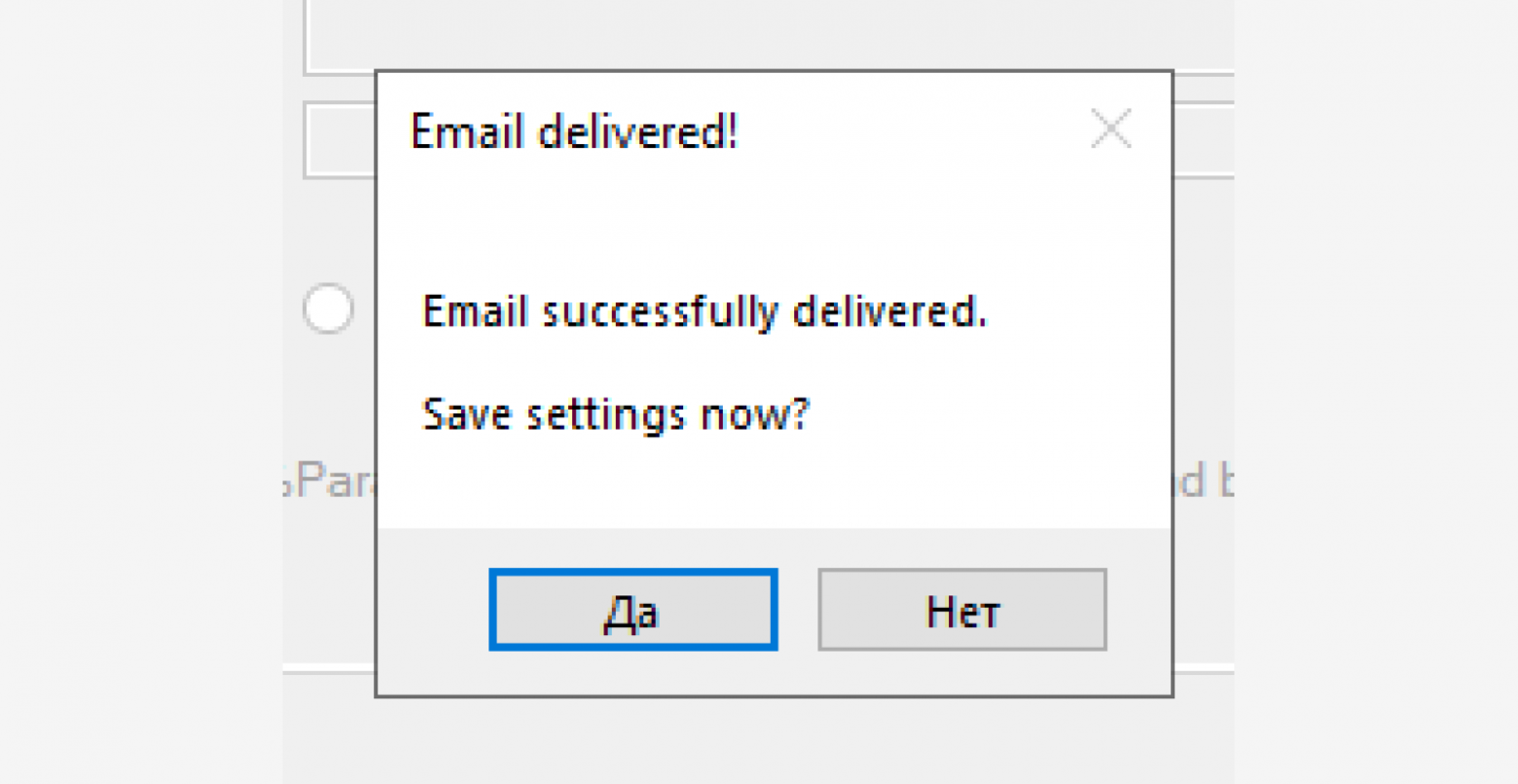

Далее нажимаем «Test Settings» и получаем сообщение об успешной отправке:

Затем мы переходим к событиям в консоли KSMG и проверяем детальную информацию об обработке письма.

Как можно заметить, в результатах проверки ни один механизм не обнаружил вредоносный файл.

Теперь обратимся к веб-интерфейсу PT Sandbox и посмотрим, что мы можем увидеть по отправленному сообщению там. Для этого переходим к «Заданиям» и видим задание по письму:

После чего мы можем открыть задание и увидеть, какое действие было выполнено, а также результат проверки и уровень опасности. Там же можно рассмотреть различную дополнительную информацию. В нашем случае файл был корректно распознан вредоносным и заблокирован.

Для получения расширенной информации о проверке нужно перейти на уровень вложенного файла и посмотреть сведения об обработке в песочнице:

В дополнение ко всему вышеперечисленному идёт график поведенческого анализа и исчерпывающая информация по исполнению файла:

Теперь рассмотрим уведомление, которое пользователь увидит в своём почтовом ящике:

Таким образом PT Sandbox уведомляет получателя, что письмо было заблокировано, и объясняет причины блокировки.

Выводы

PT Sandbox предоставляет гибкую систему защиты от новейших и актуальных для российского рынка угроз, подстраиваясь под специфику бизнеса благодаря гибкой кастомизации сред, настраиваемому машинному обучению и уникальным файлам-«приманкам».

Оно защищает от целевых и массовых атак с применением вредоносного ПО и угроз нулевого дня. Обнаруживает и блокирует как распространенные вредоносы (шифровальщики, вымогатели, шпионское ПО, утилиты для удаленного управления, загрузчики) так и сложный инструментарий хакерских группировок (руткиты, буткиты и др.)

Интеграция решения KSMG от «Лаборатории Касперского» с PT Sandbox от Positive Technologies, помимо борьбы со спамом, фишингом и массовыми вирусами, даёт продвинутую степень защиты корпоративной почтовой переписки от целевых атак, сложного ВПО и других APT угроз.

Данная статья рассматривает один из примеров интеграции PT Sandbox. В целом же данное решение легко интегрируется с различными системами ИТ и ИБ. Например, оно может быть интегрировано с такими системами, как WAF, SIEM, NGFW, а также взаимодействовать с различными решениями посредством API.

Авторы статьи: Илья Папазов и Никита Басынин, инженеры TS Solution

Cледите за актуальными новостями мира кибербеза на наших каналах: