Имитация целенаправленных кибератак, Read Team, Pentest, сканирование уязвимостей. Плюсы и минусы различных методов

В данной статье мы попытаемся сделать небольшое сравнение различных способов тестирования безопасности вашей сети и понять, есть ли какие-то преимущества у относительно новых BAS (Breach & Attack Simulations) систем, которые имитируют взлом и кибератаки. Для примера, в качестве BAS системы мы возьмем Cymulate, один из лидеров рынка. А сравним мы ее с обычным сканированием уязвимостей, ручным Pentest-ом и сервисом Read Team. Эти инструменты в последнее время набирают все большую популярность и свидетельствуют о массовом переходе «безопасников» от пассивной защиты к активной, что так же свидетельствует в зрелом уровне ИБ.

Терминология

APT (Advanced Persistent Threat) — Комплексная целенаправленная угроза

CISO (Chief Information Security Officer) — Руководитель службы информационной безопасности

GDPR (EU General Data Protection Regulation) — Общеевропейский регламент по защите персональных данных

NYCRR (New York Codes, Rules and Regulations) — Кодексы, правила и нормативные акты штата Нью-Йорк

PCI-DSS (Payment Card Industry Data Security Standard) — Стандарт безопасности данных индустрии платежных карт

SIEM (Security Incident and Event Management) — Система управления информацией о безопасности и событиями безопасности

SOC (Security Operations Center) — Центр обеспечения безопасности

SOX (Sarbanes-Oxley Act) — Закон Сарбейнса-Оксли, США, 2002 г.

WAF (Web Application Firewall) — Брандмауэр веб-приложений

Введение

Организации всех типов и размеров вынуждены иметь дело с кибератаками, которые с каждым годом становятся все сложнее, скрытнее и устойчивее к средствам противодействия.

Основными инструментами, используемыми для проверки защищенности систем и данных, по-прежнему являются сканеры уязвимостей и тесты на проникновение (пентесты). Их результаты не только используются для оценки рисков, но и являются обязательным условием для соблюдения различных нормативных требований (таких как GDPR и NYCRR).

Как рассмотрено ниже, сканирование на наличие уязвимостей и пентесты полезны для оценки защищенности организации в определенный момент времени. Однако они не позволяют составить целостную картину состояния безопасности, особенно когда дело касается комплексных атак по многим векторам.

Самым эффективным средством тестирования киберустойчивости организации к нарастающей волне киберпреступности является моделирование целенаправленных атак по множеству векторов, получившее название «имитация взломов и атак» (Breach & Attack Simulations, BAS). Приведем мнение компании Gartner: «Тестирование защиты является настолько сложной задачей для технических специалистов, сосредоточенных на повседневном обеспечении безопасности, что многие даже не пытаются им заниматься. Средства имитации взломов и атак помогают превратить оценку состояния безопасности в системный и автоматизированный процесс».

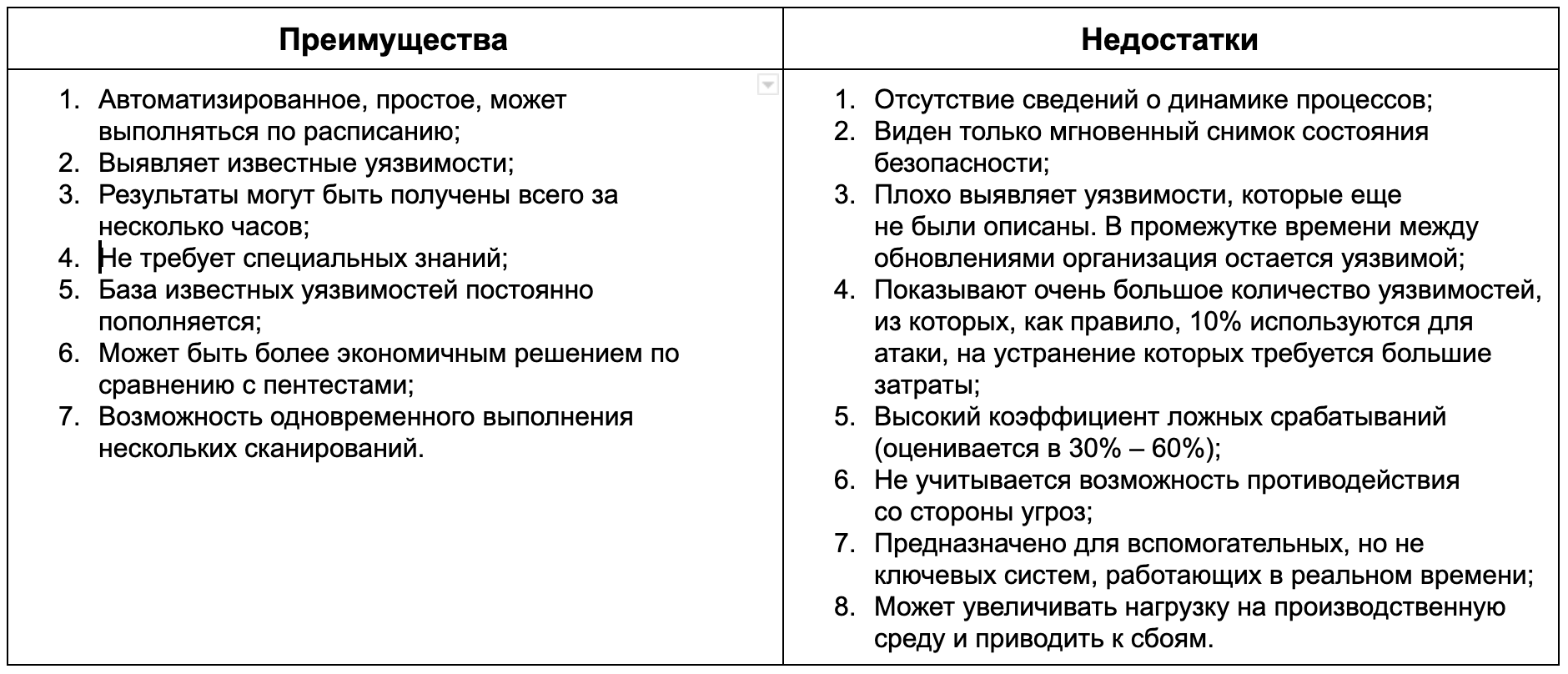

Сканирование на наличие уязвимостей

Для сканирования на наличие уязвимостей существуют как платные решения, так и приложения с открытым исходным кодом. Они позволяют найти уязвимости, которые уже известны разработчикам ПО, и слабые места, которыми киберпреступники уже пользовались. Компьютеры и сети организации проверяются на наличие тысяч уязвимостей, таких как дефекты в программном обеспечении, отсутствие исправлений операционной системы, уязвимые службы, небезопасные конфигурации и уязвимости веб-приложений.

Результаты такого сканирования применяются в процессах автоматизированного аудита безопасности ИТ-среды компании. Зачастую сканеры уязвимостей, проверяющие сети и веб- сайты на наличие тысяч угроз безопасности, становятся ядром системы информационной безопасности, а список найденных уязвимостей — основой для последующих действий по исправлению.

! Путем сканирования на наличие уязвимостей можно найти только уже известные уязвимости или угрозы. Поскольку в качестве корректирующих мер рассматривается лишь обновление систем и установка исправлений, сканеры уязвимостей не решают проблем с неправильными конфигурациями и ошибочным использованием инфраструктуры или средств безопасности.

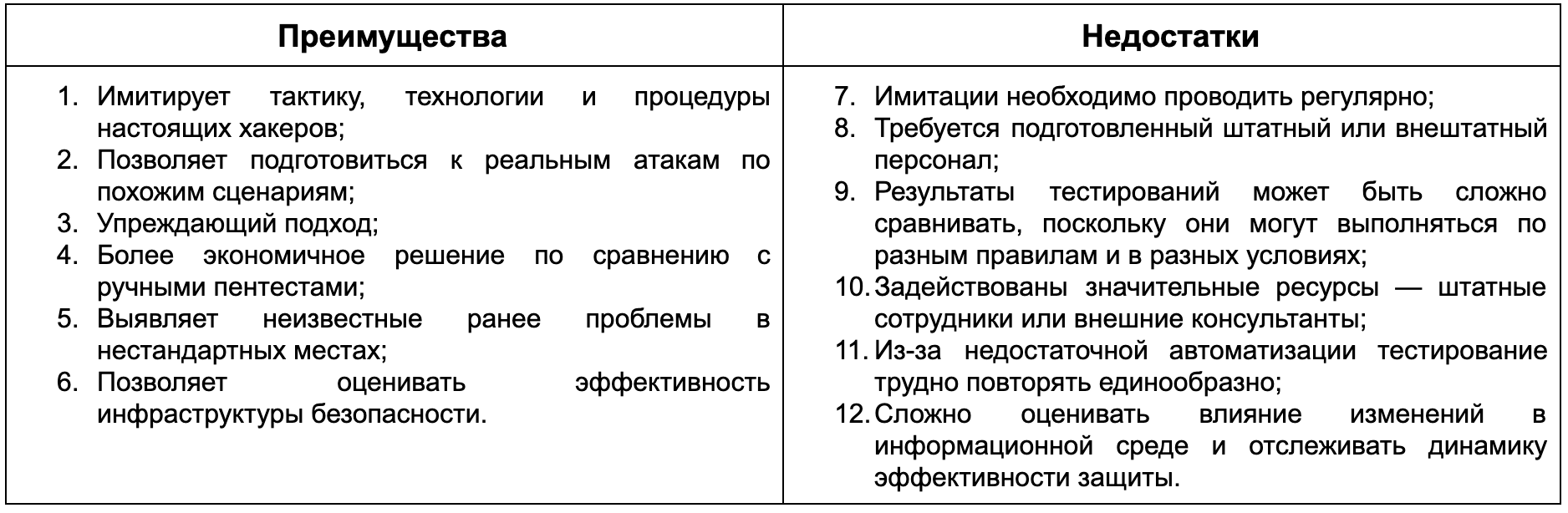

Ручные пентесты

Тесты на проникновение (или пентесты) выполняются вручную сотрудниками компании или внешними консультантами, которые пытаются оценить защищенность инфраструктуры организации путем ее безопасного взлома. Для этого могут использоваться уязвимости операционных систем, служб или приложений, неправильные конфигурации или недостаточно осторожное поведение пользователей.

Другими словами, проводится атака на сеть, приложения, устройства и сотрудников организации с целью проверить, могут ли хакеры осуществить такой взлом. По результатам тестирования также становится ясно, насколько глубоко смог бы проникнуть злоумышленник и какой объем данных он мог бы украсть или использовать в своих целях.

Тестирование командой Red Team

Имитации целенаправленных кибератак, также называемые «тестированием Red Team» или «дружественным взломом», завоевывают все большую популярность — и не просто так. Помимо выявления критических уязвимостей и общей оценки безопасности упреждающий подход к тестированию позволяет получить ценную информацию о способности ИТ-служб выявлять и блокировать атаки прямо во время их осуществления. Атаки могут состоять из множества этапов, что позволяет имитировать различные типы противников и выявлять недостатки системы информационной безопасности.

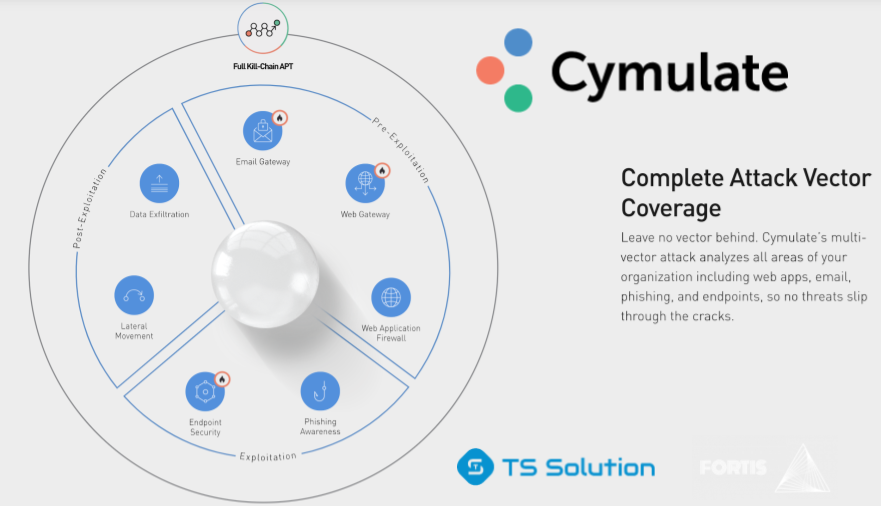

Подход компании Cymulate

Платформа имитации взломов и атак (BAS) компании Cymulate развивает идею имитации целенаправленных атак и оценивает фактическую готовность организации к отражению киберугроз. Cymulate выявляет критические уязвимости инфраструктуры, проводя кибератаки по нескольким векторам так, как это делали бы реальные злоумышленники. Пробные атаки осуществляются по шаблонам реальных хакерских группировок, государственных кибервойск и даже от лица воображаемых неблагонадежных сотрудников. Модель SaaS позволяет запускать имитации в любое время и в любом месте, не оказывая влияния на пользователей или инфраструктуру. Благодаря платформе Cymulate организации могут непрерывно тестировать устойчивость своей инфраструктуры к кибератакам, глобальным эпидемиям вирусов и целенаправленным APT-атакам.

В целом, можно отметить следующие возможности Cymulatе:

До взлома

Почтовые шлюзы — Тестирует устойчивость к актуальным в настоящий момент киберугрозам.

Веб-шлюзы — Тестирует устойчивость к атакам с зараженных веб-сайтов по протоколам HTTP/HTTPS.

Брандмауэр веб-приложений — Тестирует устойчивость к атакам с зараженных веб-сайтов по протоколам HTTP/HTTPS

После взлома

Кража данных — Тестирует защиту от несанкционированной передачи конфиденциальных данных за пределы корпоративной сети.

Распространение по сети — Тестирует защиту Windows-домена организации с помощью сложного алгоритма распространения по сети.

Взлом

Безопасность конечных точек — Проверяет, способны ли инструменты защиты конечных точек отразить атаки по различным векторам.

Устойчивость к фишингу — Проверяет навыки сотрудников по противодействию фишингу с помощью комплексных настраиваемых имитаций.

Особые вектора защиты

Актуальные угрозы — Вектор, включающий в себя почтовые и веб шлюзы, а также конечные точки. Тестирует устойчивость к актуальным в настоящий момент киберугрозам.

Полный цикл APT-атаки — Запускает целенаправленные APT-атаки полного цикла Kill Chain.

О компании Cymulate

Cymulate помогает организациям всегда быть на шаг впереди злоумышленников благодаря уникальному сервису имитации взломов и атак, тестирующему способность инфраструктуры безопасности защищать ценные ресурсы. Моделирование множества стратегий, используемых хакерами, позволяет организациям достоверно оценить свою готовность к эффективному отражению кибератак.

Компания Cymulate была основана группой экспертов мирового класса в сфере активной защиты от киберугроз. Нашими клиентами являются организации из разных стран мира, от малого бизнеса до крупных предприятий, включая ведущие банковские и финансовые структуры. Все они разделяют наше стремление сделать надежную защиту простой и доступной, потому что чем проще обеспечить защиту от киберугроз, тем в большей безопасности будут они сами и другие компании.

Узнайте больше на веб-сайте www.cymulate.com или запросите демонстрацию возможностей. Следующие статьи по этому продукту будут выходить в наших пабликах, поэтому подписывайтесь (Telegram, Facebook, VK, TS Solution Blog)!