Google обновила Android

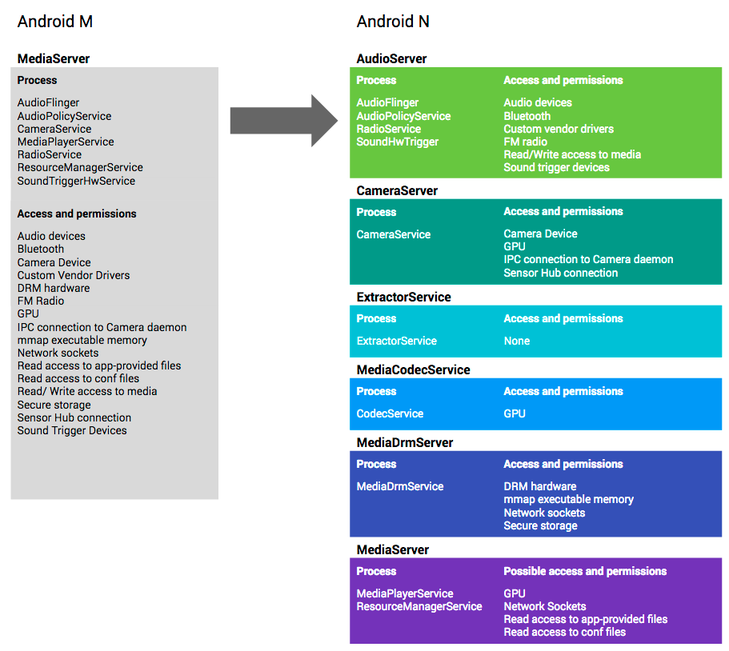

Google выпустила обновление для Android, закрыв ряд важных уязвимостей. Обновление было трехступенчатым и включало в себя несколько уровней: 2016–09–01, 2016–09–05, 2016–09–06. В рамках первого уровня обновления исправляются общие уязвимости для всех прошивок Android, второй уровень используется для исправления уязвимостей в ядре Android и его драйверах от Broadcom, NVIDIA, Qualcomm (устройства Nexus), а третий для двух уязвимостей в ядре и драйвере Qualcomm. Это первое обновление Google, которое адресуется Android 7. Оно исправляет критическую RCE-уязвимость с идентификатором CVE-2016–3862 в известном компоненте MediaServer. Так как в Android 7 используется модульная архитектура MediaServer, эта уязвимость для него не актуальна. Устаревшие версии Android используют монолитную версию сервиса MediaServer, поэтому при эксплуатации уязвимости в одной из ее подсистем, у атакующих большие шансы удаленно исполнить код в системе с расширенными привилегиями.

Google выпустила обновление для Android, закрыв ряд важных уязвимостей. Обновление было трехступенчатым и включало в себя несколько уровней: 2016–09–01, 2016–09–05, 2016–09–06. В рамках первого уровня обновления исправляются общие уязвимости для всех прошивок Android, второй уровень используется для исправления уязвимостей в ядре Android и его драйверах от Broadcom, NVIDIA, Qualcomm (устройства Nexus), а третий для двух уязвимостей в ядре и драйвере Qualcomm. Это первое обновление Google, которое адресуется Android 7. Оно исправляет критическую RCE-уязвимость с идентификатором CVE-2016–3862 в известном компоненте MediaServer. Так как в Android 7 используется модульная архитектура MediaServer, эта уязвимость для него не актуальна. Устаревшие версии Android используют монолитную версию сервиса MediaServer, поэтому при эксплуатации уязвимости в одной из ее подсистем, у атакующих большие шансы удаленно исполнить код в системе с расширенными привилегиями.Существенное количество Important уязвимостей было исправлено в компоненте Mediaserver. Три этих уязвимости с идентификаторами CVE-2016–3870, CVE-2016–3871, CVE-2016–3872 относятся к типу Local Privilege Escalation (LPE) и могут использоваться атакующими для исполнения своего кода с повышенными привилегиями. Еще пять уязвимостей типа Denial of Service (DoS) могут использоваться атакующими для провоцирования зависания устройства или его несанкционированной перезагрузки.

Рис. Список DoS уязвимостей в MediaServer, часть из них актуальна и для Android 7.

Обновление исправляет уязвимость CVE-2016–3875 в механизме загрузки системы (device boot), которая делает возможной для атакующих загрузку системы в безопасном режиме даже в том случае, когда она запрещена. Актуально для Android 6.0 и 6.0.1. Другая уязвимость с идентификатором CVE-2016–3876 присутствует в компоненте настроек (Settings) и также позволяет атакующим произвести загрузку системы в безопасном режиме в том случае, когда такой режим запрещен на устройстве. Уязвимость актуальна и для Android 7.

Рис. Архитектура MediaServer в новой версии Android предусматривает безопасную модульную архитектуру.

Сразу несколько критических LPE-уязвимостей были исправлены в ядре Android и его различных подсистемах. Уязвимости позволяют злоумышленникам исполнить свой код на уровне привилегий ядра Android. Уязвимости помечены как критические, поскольку удаление привилегированного кода эксплуатации может повлечь за собой перепрошивку устройства (reflashing). Эти уязвимости относятся к уровню обновления 2016–09–05 и актуальны только для устройств Google, включая, Nexus 5, Nexus 5X, Nexus 6, Nexus 6P, Nexus 9, Nexus Player, Pixel C, Android One.

Рис. Исправленные уязвимости в ядре и его сетевой подсистеме. Актуально для всех версий Nexus.

Обновлению также подвергнулись следующие подсистемы ядра: netfilter, USB-драйвер, звуковая подсистемы (kernel sound subsystem), ASN.1 decoder, eCryptfs FileSystem, ext4 File System. Аналогичным уязвимостям были подвержены драйверы Qualcomm, Synaptics, Broadcom, NVIDIA. Следующие драйверы Qualcomm подвергнулись обновлению. Всего в рамках 2016–09–05 были исправлены 29 уязвимостей. Одна из уязвимостей в сетевой подсистеме ядра с идентификатором CVE-2016–4998 относится к типу Information Disclosure.

- Qualcomm radio interface layer

- Qualcomm subsystem driver

- Camera driver

- Sound driver

- IPA driver

- Power driver

- Wi-Fi driver

- SPMI driver

- Sound codec

- DMA component

В рамках 2016–09–06 были исправлены две уязвимости. Одна типа LPE с идентификатором CVE-2016–5340 в подсистеме общей памяти ядра (kernel shared memory subsystem). Вторая с идентификатором CVE-2016–2059 в сетевом компоненте Qualcomm. Обе актуальны для Nexus 5, Nexus 5X, Nexus 6, Nexus 6P, Android One.

Использование трех уровней обновления Android обусловлено практическими соображениями. Например, первый уровень обновлений является общим для всех устройств Android и выпускается самым первым. Далее выпускается следующий уровень для устройств Google Nexus, который включает в себя первый уровень и все предыдущие обновления. После этого выпускается еще один уровень обновлений, после того как Google получила фидбек от производителей драйверов второго уровня обновлений. Третий уровень включает в себя два предыдущих и все предыдущие обновления Android. Это не исключает того факта, что каждый из уровень обновления может получить и другие два.

This bulletin has three security patch level strings so that Android partners have the flexibility to fix a subset of vulnerabilities that are similar across all Android devices more quickly. Android partners are encouraged to fix all issues in this bulletin and use the latest security patch level string.

Devices that use September 5, 2016 security patch level must include all issues associated with that security patch level, the September 1, 2016 security patch level and fixes for all issues reported in previous security bulletins. Devices that use the September 5, 2016 security patch level may also include a subset of fixes associated with the September 6, 2016 security patch level.

Мы рекомендуем пользователям обновить свои устройства.

be secure.