Есть ли вирусы под Мас?

Есть ли «вирусы» под Mac? Если совсем коротко, то скорее да, чем нет. Хотите узнать, почему такой немного странный ответ?

Большое количество людей «вирусами» называют всё вредоносное программное обеспечение. Если подходить формально, то вирусами можно называть только программы, которые могут самостоятельно распространяться.

Но тут есть нюанс — нынешнее вредоносное ПО зачастую сложное и может состоять из нескольких компонентов — одни отвечают за заражение, другие за распространение, третьи за полезную для злоумышленников нагрузку. Вирусы могут также группироваться по различным признакам, например, по способу распространения или вредоносной нагрузке.

Поэтому предлагаю не вдаваться в полемику вирус это или не вирус, а попробовать понять, угрожает ли вредоносное ПО нашим макам и если угрожает, то какое и как заражает системы.

История

Наверняка многих мучает вопрос, когда же появился первый вирус для компьютеров фирмы Apple. Одними из самых первых считаются вирусы Virus 1,2,3 и ElkCloner. Написаны они были в далеком 1981 году.

Вирус с нехитрым названием Virus создавался как проверка концепции. Основной идеей было написать программу, которая могла бы самостоятельно распространяться, но не влияла на другие приложения. Первые две версии самостоятельно распространялись, но влияли на работу системы или другого софта. Поэтому версий три.

Через несколько лет после 1981 появились и другие вирусы. В конце 80-х и в 90-х годах было создано несколько десятков вредоносного ПО.

Как известно, тогда компьютеры Apple еще не использовали процессоры Intel. Да и вообще мир компьютеров сильно отличался от нынешнего — персональные компьютеры, и тем более доступ в сеть Интернет был далеко не у всех, а к компьютерным угрозам относились совсем по-другому. По сравнению с мейнфреймами, физический доступ к которым осуществлялся поочередно, у персональных компьютеров совершенно другая модель угроз. Например, один компьютер в сети может попытаться атаковать другой.

Первые вредоносы делали больше из любопытства или жажды славы. Впоследствии это стало средством наживы (назвать это заработком язык не поворачивается). Давайте посмотрим, как обстоят дела сегодня.

Наше время (2016-…)

Шифровальщик (ransomware)

Keranger — 2016

Распространялся вместе с торрент клиентом Transmission, сайт которого был взломан и в официальный инсталлятор внедрен вредоносный код. Модифицированное приложение было подписано, поэтому защита в виде GateKeeper сработать не могла. Наверное, это был первый шифровальщик для macOS.

Бэкдор (backdoor)

Eleanor — 2016

Распространялся данный вирус под видом обычного приложения EasyDoc Converter.app вне AppStore. Приложение должно конвертировать документы из одного формата в другой, но оно делает что угодно, но только не это. В частности, оно устанавливает на компьютер пользователя бэкдор, который работает через сеть Тор. Имя нового Тор-сервиса размещается на pastebin.com, откуда его и получает злоумышленник.

Keydnap — 2016

Еще один интересный бэкдор распространялся в виде zip архива. Внутри находился файл «screenshot.jpg » (именно с пробелом в конце расширения). На самом деле данный файл был не изображением, а исполняемым файлом. Еще один любопытный момент — данный бэкдор имел второй метод распространения. А именно через торрент клиент Transmission. Да, тут нет ошибки. Это же приложение использовалось ранее для распространения шифровальщика Keranger.

Mokes — 2016

Бэкдор Mokes примечателен тем, что хоть его и обнаружили, отыскать точный вектор заражения не удалось. Были лишь предположения, что он распространялся через фишинговые письма по электронной почте.

Komplex — 2016

Распространялся по электронной почте в виде приложения замаскированного под pdf файл. При «открытии» этого приложения запускалась вредоносная нагрузка, но для маскировки также открывался и pdf документ. Основная функциональность сводится к тому, чтобы загружать другие файлы и выполнять команды. Таким образом этот вредонос скорее всего использовался для распространения других вредоносных программ. Первая часть бэкдора была обнаружена в 2016 году, а вторая, более функциональная часть, в 2017.

Реклама (adware)

FakeFileOpener — 2016

Метод заражения достаточно старый. При попадании на специализированный сайт пользователю выводится сообщение о том, что его компьютер заражен и нужно скачать приложение, которое все подчистит.

На самом же деле скачивалось приложение MacFileOpener, которое регистрировало себя как обработчик большого количества типов файлов. В результате приложению не нужно было создавать какие-то демоны или придумывать что-то еще. Когда пользователь пытался открыть любой файл, для которого вредонос зарегистрировал себя, операционная система запускала зловред.

Приложения показывающие рекламу опасны не только и не столько самой рекламой. Они зачастую устанавливают в систему корневые сертификаты, благодаря которым могут просматривать зашифрованный трафик. А в трафике могут находиться пароли, данные кредитных карт, сессионные куки и другие секреты.

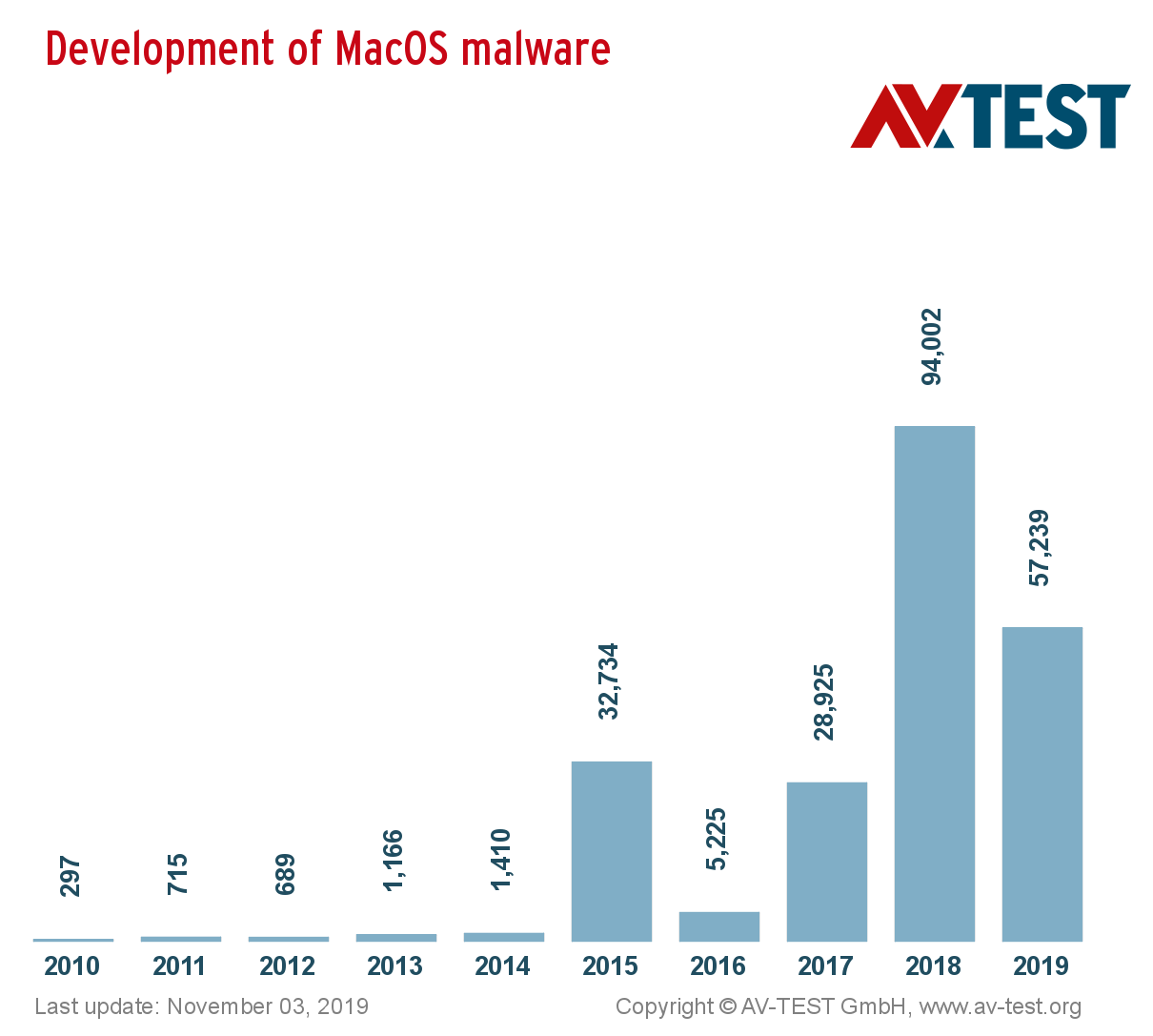

Статистика

Копаться в архивах новостей и разыскивать все вредоносное ПО — удовольствие сомнительное, поэтому ограничусь статистикой портала av-test.org. Согласно данным «разведки» под маки создаются тысячи вредоносов.

Вредные новинки

За первое полугодие 2019 появились новые вредоносы и были реанимированы некоторые старые.

Dok — 2017 → 2019

Как и оригинальная версия, распространялся в виде zip архива по электронной почте. Внутри архива содержался установочный .pkg файл. При запуске пользователю выводилось фейковое сообщение, что мол пакет поврежден и не может быть запущен. Тем самым притупляя бдительность. Вредонос перехватывает трафик и через tor сеть отправляет данные злоумышленникам.

CookieMiner

В самом начале 2019 года появился CookieMiner. Он воровал куки от криптокошельков и пароли из Google Chrome. Помимо этого, в систему также устанавливается майнер криптовалюты и backdoor.

Специалисты утверждают, что CookieMiner либо основан, либо написан по мотивам DarthMiner, который появился в декабре 2018. DarthMiner распространялся под видом кряка для продуктов Adobe.

Lazarus Malware

Следующий вредонос связывают с организованной группой (APT) Lazarus, которые были нацелены на обменники криптовалют еще с 2018 года. Их бэкдор распространялся с помощью специального подготовленного документа Word. Внутри был VBA скрипт, который мог исполняться на Windows или macOS. И этот документ был далеко не единственным. Судя по названиям методов документ являлся частью долгоиграющей вредоносной кампании под названием Операция Трой (Operation Troy).

OSX.Siggen — фейковый WhatsApp c трояном

В апреле был обнаружен вредонос OSX.Siggen, который распространялся под видом приложения WhatsApp для компьютеров. Загружали его пользователи с домена message-whatsapp.com. Вредоносное приложение работает на версиях macOS начиная с 10.8, которая была выпущена в 2012 году. Чтобы скрыть от глаз пользователя приложение использует стандартный механизм отключения иконки в Доке (Dock). Будучи запущенным OSX.Siggen дает злоумышленникам удаленный доступ к компьютеру жертвы. Вероятно, зараженный компьютер становится частью ботнета.

OSX.Loudminer — кросс-платформенный майнер

Еще один пример того, что скачивать крякнутый софт бывает небезопасно. Данный вредонос имеет размер примерно 2.5 ГБ. Потому что распространяется вместе с крякнутой версией популярной аудио программы Ableton Live. В данном вредоносном приложении есть попытки скрыться «от преследования» — если на компьютере запущен Activity Monitor (показывает запущенные процессы и их активность), то скрипт приостанавливает свою деятельность на 15 минут. За оплошность установки вредоноса пользователь заплатит ресурсами своего железа, которое будет работать на благо злоумышленников.

KeyStealDaemon — воровство паролей через уязвимость

Информацию о том, как распространялся данный зловред я не нашел (а может и не искал). Но это не особо важно. Важно то, что данный зловред эксплуатировал уязвимость CVE-2019–8526, которая была найдена в феврале, а исправлена в марте. Уязвимость позволяет непривилегированному процессу прочитать защищенные хранилища паролей (KeyChain).

На virustotal зловред появился в июне и, судя по всему, в это время был активен. Но выполнять свою грязную работу мог только на системах без обновлений или использующих уже не поддерживаемые версии macOS, для которых исправления не было (и, вероятно, не будет). Да, в системах Apple тоже есть огрехи в безопасности и компания их регулярно исправляет. Поэтому ставить обновления надо не только на Windows.

OSX/Linker — уязвимость нулевого дня в действии

В конце мая один исследователь описал не исправленную уязвимость, которая позволяла обойти Gatekeeper, компонент системы, который проверяет достоверность приложений и запрещает запускать неподписанные. Об уязвимости он сообщил Apple в феврале, но компания не успела исправить ошибку в течение 90 дней (некий стандарт де-факто, хотя, например, Zero Day Initiative дает компании-разработчику 120 дней).

В середине июня злоумышленники взяли уязвимость на вооружение. Для активации зловреда пользователю нужно всего лишь смонтировать .dmg файл. Одна из первых приманок — фейковый инсталлятор плагина Adobe Flash Player (не знаю, кто до сих пор использует флеш и для чего. Если знаете, поделитесь в комментариях :)) Adobe Flash почему-то очень любят распространители рекламных вредоносов.

OSX/CrescentCore — Adware меняет свои приемы

Разработчики этого вредоноса пытались уберечь его от разоблачения. Для этого вредонос содержит внутри бандла два файла: один со списком ПО для виртуализации, другой — со списком антивирусов. Задумка была простая — если обнаружен антивирус из списка или приложение запущено внутри виртуальной машины, то принимать меры (например, не продолжать работу), чтобы не быть обнаруженным.

Вредоносная активность — запуск ненужных задач, открытые в браузере окон с рекламой или поддельными предупреждениями о заражении вирусами.

История болезни

Если проанализировать малварь можно выделить основные тенденции в заражении, выживании вредоносов и их целях.

Заражение

Чаще всего заражение маков происходит при непосредственном участии пользователей. Для обмана применяются

● фейковые всплывающие окна

● пиратский софт (это могут быть как сами программы, так и кряки к ним)

● инфицированные вебсайты (чаще всего на них размещают уже зараженные всем известные программы)

Выживание

Некоторые вредоносные программы используют уникальные методы для своего запуска, например, ассоциация с расширениями файлов, чтобы быть вызванными при открытии файлов пользователем. Но чаще всего используется три способа

● Launchd демоны или сервисы (они запускаются при старте системы)

● расширения для браузеров

● приложения, загружающиеся при логине пользователя (Startup Item)

Цели

Основных целей у вредоносов всего две — деньги или данные. Получить все это можно прямым способом:

● (деньги) реклама, клики, выкуп

● (данные) файлы, переписка

либо пойти другим путем:

● (общие) логины, пароли, выполнение кода

Заключение

Очень часто вредоносы требуют от пользователя активности для своего запуска. По мнению Патрика Вардла (Patrick Wardle), это следствие того, что вредоносы для mac еще недостаточно развиты. Вне зависимости от того, как будет развиваться малварь для маков, я бы дал пользователям следующие рекомендации:

1. Будьте бдительны, отбросьте стереотип о защищенности яблочных устройств.

2. Периодически обновляйте софт — и операционную систему, и установленные приложения. Обновление — это всегда риск что-нибудь сломать, но и риск потерять время, деньги и данные тоже присутствует. Как вариант, обновляться через несколько недель, когда другие пользователи наступят на грабли. Но не затягивайте, а то может оказаться поздно.

3. Не ставьте софт без необходимости. Лишний софт — дополнительная возможность для атаки, дополнительный способ подхватить заразу.

Спасибо за внимание. Всем здоровья и удачи! Добро пожаловать в комментарии.