DoS-атака на линейку оборудования MikroTik и виртуальные RouterOS

Не успели в MikroTik запатчить уязвимость озвученную в статье из хак тулзов ЦРУ, как была обнаружена возможность совершения Denial Of Service на удаленное оборудование работающее на RouterOS (предварительно — атаке подвержены все версии OS).

Уязвимость позволяет загрузить ЦП RouterOS на 100% путем отправки кучи TCP RST пакетов на порт 8291 который по дефолту используется Winbox’ом. По дефолту, доступ к этому порту закрыт фаерволом, но если вы его открывали для управления вашими тиками через интернет, следует как можно скорее хотя бы сменить дефолтовый порт, а в лучшем случае прописать разрешение на доступ к порту winbox только для определенных ip (хотя не факт что это спасет):

ip firewall filter add chain=input action=accept protocol=tcp src-address=ADMIN_IP dst-port=8291 comment=Allow_Winbox

По данным из обсуждения на офф. сайте уязвимости подвержены как аппаратные устройства (протестировано на: RB751, hEX lite, RB951, RB2011, CCR1036 и даже RB3011) так и виртуальные CHR (проверено на 8x Xeon).

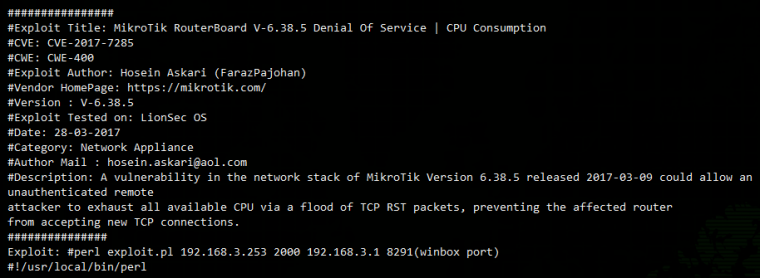

Пример рабочего эксплоита есть в открытом доступе.

Официальный представитель MikroTik советует отключить в меню Ip service все сервисы (будьте внимательны), сменить стандартные порты, использовать маршрутизатор, ограничить доступ к этим сервисам только из внутренней сети через vpn на стороннем устройстве, или же купить более производительный роутер. Да и вообще это с его слов «нормальная ситуация», что производительности ЦП не хватает для обработки такого кол-ва пакетов…