DDoS идет в оффлайн

Пару лет назад исследовательские агентства и провайдеры услуг информационной безопасности уже начали было докладывать о снижении количества DDoS-атак. Но уже к 1-му кварталу 2019 года те же исследователи сообщили об их ошеломляющем росте на 84%. А дальше все пошло по нарастающей. Даже пандемия не поспособствовала атмосфере мира — напротив, киберпреступники и спамеры посчитали это прекрасным сигналом к атаке, и объем DDoS вырос вдвое.

Мы уверены, что время простых и легко обнаруживаемых DDoS-атак (и несложных инструментов, которые могут их предотвратить) уже кончилось. Киберпреступники научились лучше скрывать эти атаки и проводить их все более изощренно. Темная индустрия перешла от brute force к атакам на уровне приложений. Она получает серьезные заказы на разрушение бизнес-процессов, включая вполне себе оффлайновые.

Врываясь в реальность

В 2017 году серия DDoS-атак, направленных на транспортные услуги Швеции, привела к длительным задержкам поездов. В 2019 году у национального железнодорожного оператора Дании Danske Statsbaner отключились системы продаж. В результате на станциях не работали автоматы по продаже билетов и автоматические ворота, и более 15 тысяч пассажиров не смогли никуда уехать. В том же 2019-ом мощная кибератака вызвала отключение электроснабжения в Венесуэле.

Последствия DDoS-атак теперь испытывают не только онлайн-пользователи, но и люди, как говорится, IRL (in real life). Хотя исторически атакующие целились только на онлайн-сервисы, теперь часто их задача — нарушить любые бизнес-операции. По нашим оценкам, сегодня у более чем 60% атак есть такая цель — для вымогательства или нечистоплотной конкурентной борьбы. Особенно уязвимы при этом транзакции и логистика.

Умнее и дороже

DDoS продолжает считаться одним из самых распространенных и быстрорастущих видов киберпреступности. По прогнозам экспертов, с 2020 года их количество будет только расти. Это связывают с разными причинами — и с еще большим переходом бизнеса в онлайн из-за пандемии, и с развитием самой теневой отрасли киберпреступлений, и даже с распространением 5G.

«Популярными» DDoS-атаки стали в свое время из-за простоты развертывания и низкой стоимости: еще пару лет назад их можно было инициировать за $50 в день. Сегодня как цели, так и методы атаки изменились, что привело к увеличению их сложности и, как следствие, стоимости. Нет, цены от $5 в час по-прежнему есть в прайсах (да, у киберпреступников есть прайсы и тарифные сетки), но за сайт с защитой уже требуют от $400 в сутки, а стоимость «индивидуальных» заказов на крупные компании доходит до нескольких тысяч долларов.

Сейчас существует два основных типа DDoS-атак. У первого цель — сделать онлайн-ресурс недоступным в течение определенного периода времени. Оплату за них злоумышленники берут за время самой атаки. В этом случае DDoS-оператор не заботится о каком-либо конкретном результате, а клиент фактически делает предоплату за начало атаки. Такие методы достаточно дешевы.

Второй тип — атаки, которые оплачиваются только при достижении определенного результата. С ними уже интереснее. Они намного сложнее в исполнении и поэтому значительно дороже, поскольку атакующим приходится выбирать наиболее эффективные методы для достижения целей. В Variti мы иногда проводим целые шахматные партии с киберпреступниками, в которых они мгновенно меняют тактику и инструменты и пробуют разом прорваться в несколько уязвимостей на нескольких уровнях. Это явно командные атаки, в которых хакеры прекрасно знают, как реагировать и противодействовать действиям защитников. Бороться с ними не только непросто, но и еще и очень затратно для компаний. Например, один из наших клиентов, крупный сетевой ритейлер, почти три года держал у себя команду из 30 человек, чьей задачей было бороться с DDoS-атаками.

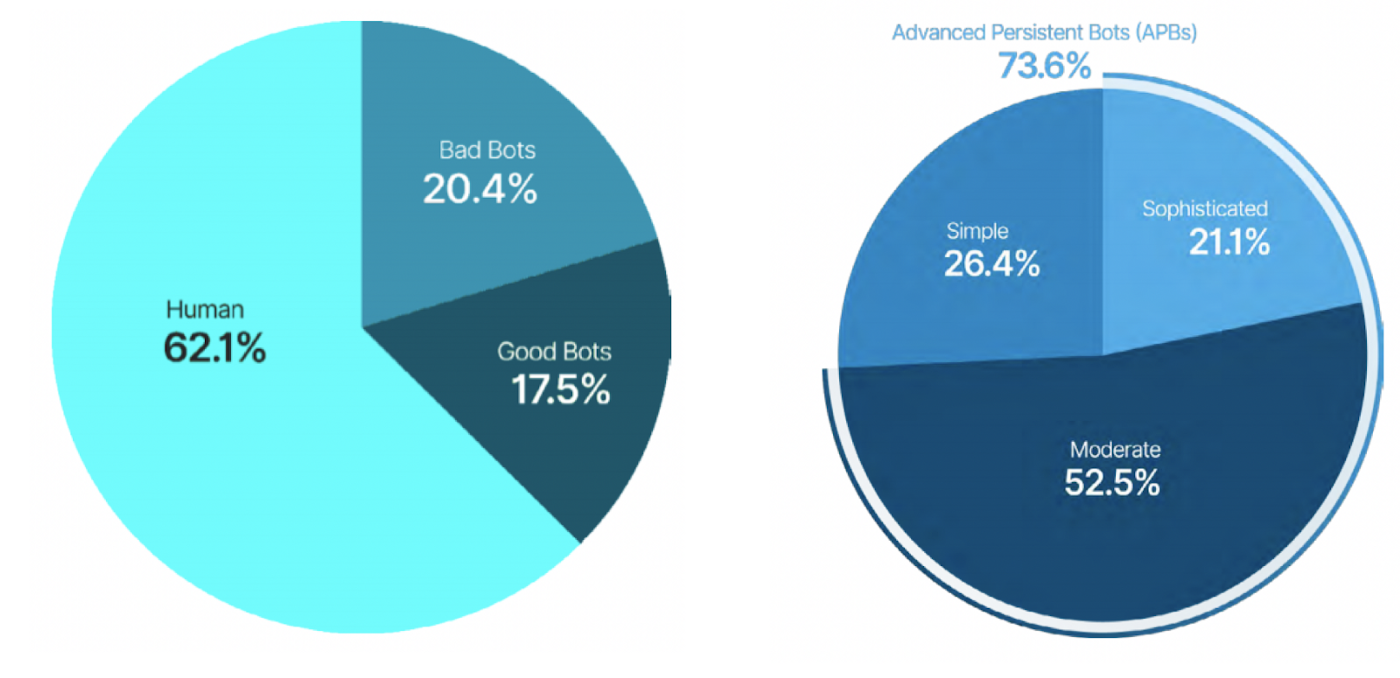

По данным Variti, простые DDoS-атаки, совершаемые исключительно из-за скуки, троллинга или недовольства определенной компанией, в настоящее время составляют менее 10% всех DDoS-атак (разумеется, у незащищенных ресурсов может быть другая статистика, мы смотрим на данные наших клиентов). Все остальное — это работа профессиональных команд. При этом три четверти всех «плохих» ботов — это сложные боты, которые трудно обнаружить с помощью большинства современных рыночных решений. Они имитируют поведение реальных пользователей или браузеров и внедряют паттерны, которые усложняют различия между «хорошими» и «плохими» запросам. Это делает атаки менее заметными и, следовательно, более эффективными.

Данные от GlobalDots

Новые цели DDoS

Отчет Bad Bot Report от аналитиков из GlobalDots говорит о том, что боты сейчас генерируют 50% всего веб-трафика, причем 17,5% из них — это именно вредоносные боты.

Боты умеют по-разному портить жизнь компаниям: плюс к тому, что они «кладут» сайты, они теперь занимаются и тем, что увеличивают расходы на рекламу, скликивания рекламные объявления, парсят цены, чтобы сделать их на копейку меньше и переманить покупателей, и крадут контент с разными нехорошими целями (например, мы недавно писали о сайтах с ворованным контентом, которые заставляют пользователей решать чужие капчи). Боты сильно искажают различную бизнес-статистику, а в итоге решения принимаются на основе неверных данных. DDoS-атака часто бывает дымовой завесой для еще более серьезных преступлений типа взлома и кражи данных. А теперь мы видим, что добавился целый новый класс киберугроз — это нарушение работы определенных бизнес-процессов компании, часто — оффлайновых (так как в наше время ничего не может быть совершенно «вне сети»). Особенно часто мы видим, что ломают логистические процессы и коммуникации с клиентами.

«Не доставлено»

Логистические бизнес-процессы — ключевые для большинства компаний, поэтому на них часто нападают. Вот какие сценарии атак могут быть при этом.

Нет в наличии

Если вы работаете в сфере онлайн-коммерции, то уже наверняка знакомы с проблемой фейковых заказов. В случае атак боты перегружают логистические ресурсы и делают товары недоступными для других покупателей. Для этого они размещают огромное количество фейковых заказов, равное максимальному количеству товаров в наличии. Эти товары потом не оплачиваются и через некоторое время возвращаются на сайт. Но дело уже сделано: они были помечены как «нет в наличии», и часть покупателей уже ушла к конкурентам. Эта тактика хорошо знакома в индустрии авиабилетов, где иногда боты мгновенно «раскупают» все билеты практически сразу после их появления. Например, один из наших клиентов — крупная авиакомпания — пострадал от такой атаки, организованной китайскими конкурентами. Всего за два часа их боты заказали 100% билетов на определенные направления.

Sneakers bots

Следующий популярный сценарий: боты мгновенно покупают всю линейку продуктов, а их владельцы продают их позже по завышенной цене (в среднем наценка составляет 200%). Таких ботов называют sneakers bots, потому что с этой проблемой хорошо знакомы в индустрии модных кроссовок, в особенности — лимитированных коллекций. Боты практически за минуты скупали только что появившиеся новые линейки, при этом блокируя ресурс так, чтобы туда не смогли прорваться реальные пользователи. Это редкий случай, когда про ботов писали в модных глянцевых журналах. Хотя в общем-то, перепродавцы билетов на крутые мероприятия типа футбольных матчей пользуются тем же сценарием.

Другие сценарии

Но и это еще не все. Есть еще более сложный вариант атак на логистику, который грозит серьезными потерями. Этим могут заниматься, если у сервиса есть опция «Оплата при получении товара». Боты оставляют поддельные заказы на такие товары, указывая фейковые, а то и реальные адреса ничего не подозревающих людей. А компании несут огромные расходы на доставку, хранение, выяснение деталей. В это время товары недоступны для других клиентов, да еще и занимают место на складе.

Что еще? Боты оставляют массовые фейковые плохие отзывы о товарах, забивают функцию «возврат платежа», блокируя транзакции, крадут данные клиентов, спамят реальным покупателям — вариантов множество. Хороший пример — недавняя атака на DHL, Hermes, AldiTalk, Freenet, Snipes.com. Хакеры притворились, что они «тестируют системы защиты от DDoS», а в итоге положили портал бизнес-клиентов компании и все API. В итоге случились большие перебои в доставке товаров покупателям.

Позвоните завтра

В прошлом году Федеральная торговая комиссия (FTC) сообщила о двойном росте жалоб от предприятий и пользователей на спамерские и мошеннические телефонные бот-звонки. По некоторым оценкам, они составляют почти 50% всех звонков.

Как и в случаях с DDoS, цели TDoS — массовых атак ботов на телефоны — варьируются от «розыгрышей» до нечистоплотной конкурентной борьбы. Боты способны перегрузить контакт-центры и не пропустить реальных клиентов. Этот метод эффективен не только для колл-центров с «живыми» операторами, но и там, где используются системы AVR. Боты также могут массово нападать на другие каналы коммуникации с клиентами (чаты, emails), нарушать работу CRM-систем и даже в некоторой степени негативно влиять на управление персоналом, ведь операторы перегружены, пытаясь справиться с кризисом. Атаки также могут быть синхронизированы с традиционной DDoS-атакой на онлайн-ресурсы жертвы.

Недавно подобная атака нарушила работу службы спасения 911 в США — обычные люди, остро нуждающиеся в помощи, просто не могли дозвониться. Примерно в то же время Дублинский зоопарк постигла та же участь: по меньшей мере 5000 человек получили спам в виде текстовых SMS-сообщений, побуждающих их срочно позвонить по номеру телефона зоопарка и попросить вымышленного человека.

Wi-Fi не будет

Киберпреступники также могут легко заблокировать всю корпоративную сеть. Часто блокировка IP используется в качестве борьбы с DDoS-атаками. Но это не только неэффективная, но и очень опасная практика. IP-адрес легко найти (например, с помощью мониторинга ресурсов) и легко заменить (или подделать). У наших клиентов до прихода в Variti были случаи, когда это привело к тому, что блокировка определенного IP попросту отключила Wi-Fi в их собственных офисах. Был случай, когда клиенту «подсунули» нужный IP, и он заблокировал доступ к своему ресурсу пользователям из целого региона, причем долго этого не замечал, потому что в остальном весь ресурс прекрасно функционировал.

Что нового?

Новые угрозы требуют новых решений для защиты. Однако эта новая ниша на рынке только начинает формироваться. Решений для эффективного отражения простых атак ботов множество, а вот со сложными все не так просто. Многие решения по-прежнему практикуют методы блокировки IP. Другим нужно время, чтобы собрать первичные данные для начала работы, и эти 10–15 минут могут стать уязвимостью. Есть решения, основанные на машинном обучении, которые позволяют определять бота по его поведению. И одновременно команды с «той» стороны хвастаются, что у них уже есть боты, которые могут имитировать реальные, неотличимые от человеческих паттерны. Кто кого — пока непонятно.

Что делать, если приходится бороться с профессиональными командами ботоводов и сложными, многоэтапными атаками сразу на нескольких уровнях?

Наш опыт показывает, что нужно фокусироваться на фильтрации нелегитимных запросов без блокировки IP-адресов. Для сложных DDoS-атак нужна фильтрация сразу на нескольких уровнях, включая и транспортный уровень, и уровень приложений, и API-интерфейсы. Благодаря этому можно отражать даже низкочастотные атаки, которые обычно незаметны и поэтому часто пропускаются дальше. Наконец, необходимо пропускать всех реальных пользователей даже в то время, пока идет активная фаза атаки.

Во-вторых, компаниям нужна возможность создавать свои собственные многоэтапные системы защиты, куда, помимо инструментов предотвращения DDoS-атак, будут встроены системы против мошенничества, кражи данных, защиты контента и так далее.

В-третьих, они должны работать в режиме реального времени с самого первого запроса — возможность мгновенно реагировать на инциденты безопасности намного повышает шансы предотвратить атаку или уменьшить их разрушительную силу.

Ближайшее будущее: управление репутацией и сбор больших данных с помощью ботов

История DDoS развивалась от простого к сложному. Сначала целью злоумышленников было остановить работу сайта. Сейчас они считают более эффективным целиться в основные бизнес-процессы.

Сложность атак будет продолжать расти, это неизбежно. Плюс к тому, что плохие боты делают сейчас — кража данных и их фальсификация, вымогательство, спам — боты будут собирать данные из большого числа источников (Big Data) и создавать «надежные» фальшивые учетные записи для управления влиянием, репутацией или массового фишинга.

В настоящее время только крупные компании могут позволить себе инвестировать средства в защиту от DDoS и ботов, но даже они не всегда могут полностью отследить и отфильтровать трафик, сгенерированный ботами. Единственный позитив того, что атаки ботов усложняются, — это стимулирует рынок создавать «умные» и более совершенные решения для защиты.

Что думаете вы — как будет развиваться отрасль защиты от ботов и какие решения необходимы на рынке уже сейчас?