DDoS-атаки и BGP-инциденты третьего квартала 2021 года

Третий квартал 2021 года во-многом стал рекордным по масштабам и интенсивности DDoS-атак.

Апогей событий произошел в сентябре, когда мы вместе с Яндексом обнаружили и сообщили публике об одном из самых разрушительных ботнетов со времен Mirai, назвав его Meris, так как он был ответственен за серию атак с высоким значением запросов в секунду. И пока злоумышленники целились в разные цели по всему миру, наша квартальная статистика тоже несколько изменилась.

Помимо этого, в этот раз мы подготовили для вашего внимания фрагмент статистики по атакам на уровне приложения (L7).

Без лишних дифирамбов, давайте подробнее остановимся на статистике по DDoS-атакам и BGP-инцидентам за третий квартал 2021 года.

В верхнюю тройку основных векторов DDoS-атак за третий квартал вошли:

IP-флуд с 54,59% от всех атак;

SYN-флуд с 18,11%;

И UDP-флуд с 12,21%.

В этой секции случился статистический разворот, так как флуд IP-фрагментами поменялся местами с UDP-флудом, вектором, ответственным за большинство атак во втором квартале 2021 года, на которых приходилось 53,10% в Q2. В последнем же квартале почти столько же — 54,49% — уже относится к IP-флуду. Чуть ниже мы расскажем подробнее, почему.

По итогам третьего квартала эти три вектора в сумме составили 84,83% от всех L3-атак.

Наибольшая одновременная комбинация — UDP-флуд, смешанный с IP-флудом, составила всего лишь 3,41% от общего количества, снизившись с 6,6% во втором квартале 2021 года.

В третьем квартале медианная длительность атаки упало до 150 секунд с 270 во втором квартале. То же самое произошло и со средней длительностью, которая снизилась до 555 секунд в третьем квартале, с 1970 секунд во втором.

Столь существенное сокращение продолжительности атак, вероятно, связано с началом бизнес-сезона, который также можно назвать и сезоном атак.

С продолжающимся ростом пропускной способности и пакетной интенсивности, тактика «огня на подавление» со стороны организаторов DDoS-атак отражает реалии данного «бизнеса». Если жертва не уходит офлайн легко и быстро, проще перейти к другим целям. Медианное время атаки в 2,5 минуты — самый низкий показатель за все время наших наблюдений.

Как мы уже упоминали ранее, смена мест между флудом IP-фрагментами и UDP-флудом в третьем квартале по сравнению со вторым была весьма ожидаема. Более того, мы ожидаем, что данная тенденция сохранится в будущем.

Причина заключается в том, что так как злоумышленники пытаются повысить общую эффективность атакующих устройств, выбираются более крупные цели для усиления (амплификации) эффекта, такие как записи DNS, и довольно стандартно, что эти блоки данных значительно превышают предел MTU. Таким образом, фрагментация становится неизбежной.

До текущего момента количество и «качество» DDoS-атак неуклонно росло на протяжении более чем 25 лет с момента первого SYN-флуда. Количество устройств также постоянно растет, а это означает, что DDoS-атаки с амплификацией всегда будут оставаться жизнеспособным методом для их организации. Это и приводит нас к выводу, что L3-атаки будут и дальше дрейфовать в сторону флуда IP-фрагментами.

Сравнивая длительность отдельных векторов атаки за третий квартал с данными за второй, становится очевидно, что и здесь изменился лидер. Но в данном случае это не IP-флуд, а SYN-флуд, который теперь имеет самую большую продолжительность среди всех атак на L3. Средняя продолжительность составляет более 14 минут, а медианная — 3 минуты. И наоборот, для IP-флуда, который, как мы уже писали, был наиболее заметным вектором атаки в третьем квартале, значения длительности являются наименьшими, при средней продолжительности IP-флуда чуть менее 6 минут, и медианной продолжительностью 2,5 минуты. Хотя медиана для TCP-флуда еще короче (90 секунд), все остальные перцентили меньше именно для IP-флуда.

Максимальная продолжительность атаки также попадает в категорию SYN-флуда, с атакой длившейся более шести часов.

Что касается пропускной способности DDoS-атак, ситуация также изменилась квартал (3) за кварталом (2), но не так драматично. SYN-флуд по-прежнему, как и во втором квартале, имеет самый низкий битрейт среди всех L3 векторов — в среднем в третьем квартале 320 Мбит/с по сравнению со средним значением на уровне 514 Мбит/с во втором квартале.

Хотя во втором квартале самый высокий средний битрейт приходился на флуд IP-фрагментами, в третьем квартале UDP-флуд преобладал в статистике битовой интенсивности со средним значением 9,3 Гбит/с. Медианная пропускная способность TCP-флуда (916.53 Мбит/с) по-прежнему составляет примерно половину медианного значения UDP-флуда в 1,91 Гбит/с.

Конечно, мы также хотели зафиксировать дальнейшее развитие средней пропускной способности по всем атакам за квартал. Напомним, что во втором квартале 2021 года средняя битовая интенсивность всех нейтрализованных нами атак составляла 6,5 Гбит/с.

В третьем квартале 2021 года средняя пропускная способность всех нейтрализованных нами DDoS-атак составила 4,31 Гбит/с. Это число очень близко к средней битовой интенсивности за 4 квартал 2020 года, которая составляла 4,47 Гбит/с, но значительно ниже, чем показатель 1 квартала 2021 года, равный 9,15 Гбит/с.

В третьем квартале 2021 года TCP-флуд наконец занял первое место в статистике пакетной интенсивности с самым высоким средним (4,03 Mpps), медианным (1,09 Mpps) и максимальным (33,94 Mpps) значениями. Минимальная пакетная интенсивность TCP-флуда почти вдвое выше чем у следующего за ним вектора — SYN-флуда — и в 4 раза больше, чем у IP-флуда.

В разделе нашего отчета, посвященному разделению пропускной способности на три интервала, также видны существенные изменения. Прежде всего, резкое смещение атак на территорию с меньшим битрейтом: 77,22% всех атак приходится на интервал от 1 до 10 Гбит/с. Большая часть из них сдвинулась в меньший интервал из следующего, от 10 до 100 Гбит/с, который потерял 15,47% атак в третьем квартале, по сравнению со вторым.

Тем не менее, самый опасный сегмент атак на 100+ Гбит/с получил дополнительный процент массы, составил 4,44% от общего количества DDoS-атак в третьем квартале 2021 года.

Если мы посмотрим на отрасли, по которым прошлись атаки третьего квартала, становится очевидным смещение целей. Во втором квартале 2021 года наиболее значительные атаки были направлены на электронную коммерцию, но в третьем квартале 2021 года у нас были две основные категории нейтрализованных DDoS-атак: банки (22,28%) и платежные системы (28,69%). Атаки на электронную коммерцию упали с 19,97% во втором квартале до 11,54% в третьем.

Но банковский сектор, который привлек в третьем квартале на 18,47% больше атак по сравнению со вторым, и сектор платежных систем, где количество атак за тот же период выросло на 21,88%, находились под самым настоящим давлением.

Самый большой зафиксированный ботнет, помимо Mēris, в третьем квартале 2021 года насчитывал 55 560 устройств.

Будем честны с тобой, дорогой читатель — это наша первая публичная попытка классифицировать DDoS-атаки прикладного уровня (L7). Поэтому, пожалуйста, не судите строго.

Как можно увидеть из графика, самая крупная категория — это нарушение семантики HTTP. Под «нарушением» мы подразумевает различные отклонения от обычного и ожидаемого поведения пользователя защищаемого ресурса.

Request Rate Patterns включат в себя все, что отличается от того, что мы ожидаем от легитимного пользователя с точки зрения частоты запросов, аналогично предыдущей категории.

Две этих категории отличаются от третьей, называемой аномальным переходом по URL, который означает именно то, что заключено в название — действие, которое легитимный пользователь часто даже не в состоянии выполнить.

В совокупности эти три основные категории ответственны за 71,51% всех атак на прикладном уровне (L7), и еще 12,93% в группе множественного соответствия, куда мы помещаем все параллельно используемые векторы L7-атак.

Как всегда, в мире происходит большое количество утечек BGP-маршрутов и перехватов адресного пространства с помощью BGP. В частности, количество перехватывающих автономных систем не уменьшилось в третьем квартале как и вообще исторически, даже с учетом небольшого падения в июле и сентябре, а до этого в апреле.

В 2021 году первый квартал стал единственным, в котором количество уникальных перехватчиков адресного пространства в BGP было несколько ниже, по сравнению с оставшейся ушедшей частью года.

Существенные изменения можно увидеть в количестве перехватов адресного пространства с помощью BGP — хайджеках. В третьем квартале мы зафиксировали, вероятно, наименьшее количество перехватов за долгое время ведения учета: «всего» 4 357 906 отдельных инцидентов, что примерно на 35% меньше значений I и II кварталов.

Перехваты адресного пространства в BGP всегда были меньшим злом, между ними и утечками маршрутов, и их легче было приручить с помощью внедрения RPKI и ROA. Приятно видеть, что количество хайджеков немного снизилось, и в будущем мы подтвердим, было ли это сезонным колебанием или, возможно, таким образом окупаются усилия MANRS по обучению сетевых операторов и интернет-компаний.

Но опять же, количество уникальных автономных систем, осуществляющих перехваты адресного пространства, остается примерно таким же, как обычно.

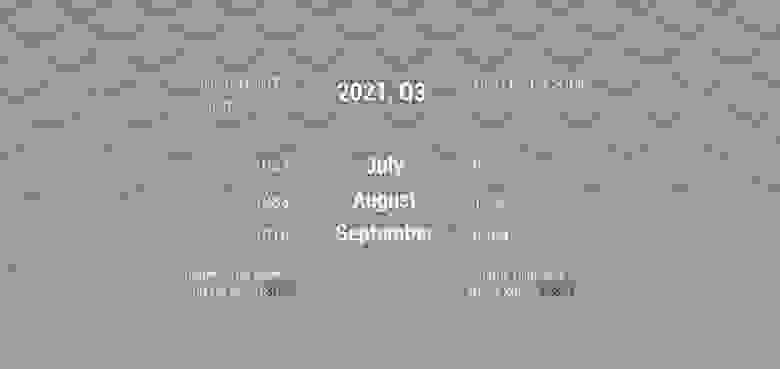

Теперь давайте посмотрим на глобальные инциденты, которые являются частью этой статистики за каждый месяц внутри квартала. Напоминание: команда Qrator.Radar имеет набор определенных пороговых значений, отделяющих глобальные инциденты ото всех остальных. Они включают количество затронутых префиксов, автономных систем и степень распределения аномалии по таблицам маршрутизации.

Глобальные утечки маршрутов BGP:

Июль: 3

Август: 1

Сентябрь: 2

Подробное описание этих инцидентов можно найти по дате в Twitter-ленте Qrator.Radar.

Глобальные перехваты трафика с помощью BGP:

Июль: 0

Август: 0

Сентябрь: 1

Спасибо за внимание.