Что принципиально поменялось в ИБ

Ситуация меняется буквально на лету —, а с ней так же стремительно меняется и нормативка.

За два последних года это активно коснулось всех основополагающих законов: о защите информации, персональных данных, критической инфраструктуры, электронной подписи. Вместе с ними меняются или уточняются и регуляторные нормы практически по всем направлениям: в вопросах импортозамещения, конкретизации требований ИБ в области Государственных информационных систем (ГИС), критической информационной инфраструктуры (КИИ), платёжных систем и персональных данных (ПД).

Например, теперь будут применяться оборотные штрафы за утечки ПД. И это не набившие всем оскомину 60 тысяч рублей, а конкретный процент за утечку, так что, если вы производственный холдинг или большая компания, можно влететь на несколько миллионов, в том числе за «несообщение об инциденте». А ещё речь идет и о персональной ответственности, т.е. предусмотрены штрафы не только для компаний, но и для их должностных лиц.

По идее, все должны были к этому готовиться давно, «основные» законы были приняты более пяти лет назад. Но реальность настала, а готовность разная. Это объяснимо: правки в законы и подзаконные акты вносятся постоянно. В последнее время за очень короткий срок были подписаны и приняты документы в области ИБ всеми возможными регуляторами: ФСТЭК, ФСБ, ЦБ. Темпы изменений таковы, что «угнаться» за ними трудно не только специалистам, но и государству. Всё приходится внедрять в авральном режиме.

Наша команда часто выступает в этой теме консалтерами по внедрению, поэтому приходится постоянно держать руку на пульсе. Происходящее прямо влияет не только на проектирование, стоимость, сроки поставки и ввода в эксплуатацию систем защиты, но и в целом на состояние, в котором находится информационная безопасность. И иногда влияет критично. Собственно, поэтому я и хочу рассказать о текущей ситуации в ИБ.

Ну и ниже короткий каталог основных изменений.

Что произошло

Вот мой ТОП основных изменений за последнее время:

Плюс завершилось обсуждение проектов приказа Роскомнадзора «Об утверждении Требований к оценке вреда, который может быть причинен субъектам персональных данных в случае нарушения Федерального закона «О персональных данных», проекта приказа ФСБ «Об утверждении Требований о защите информации, содержащейся в государственных информационных системах, с использованием шифровальных (криптографических) средств».

Кроме того, было проведено обсуждение по Проекту постановления Правительства РФ «О порядке перехода субъектов критической информационной инфраструктуры Российской Федерации на преимущественное применение доверенных программно-аппаратных комплексов на принадлежащих им значимых объектах критической информационной инфраструктуры Российской Федерации».

Хороший безопасник должен смотреть не только нормативку, но и учитывать то, что произойдёт в ближайшее время.

Говоря об этих изменениях, очень хочется остановиться на таком документе как Методика оценки угроз безопасности информации от 2021 года. Прошло, грубо говоря, чуть более полтора года с даты принятия документа, и что видно?!

Данная методика внесла кардинальные изменения в Российском ИБ к подходу оценки угроз, и должна была, вроде, отодвинуть немного вектор с бумажной безопасности и заставить более практично подойти к проблеме моделирования. Но нередко на рынке ИБ встречаются предложения, в которых на выполнение работ по анализу и моделированию угроз отводится всего лишь каких-то десять рабочих дней, при этом границей моделирования является не пара АРМов, а распределенная ИС с применением множества информационных технологий и с несколькими площадками.

Конечно, методика не без своих недочетов и нюансов, но все же в целом подходы правильные. И у меня есть надежда, что ФСТЭК доработает нюансы и внесет изменения в документ.

Коротко — работы по моделям угроз стало сильно больше:

- Формирование экспертной группы.

- Анализ исходных данных.

- Определение негативных последствий.

- Инвентаризация систем и сетей.

- Определение источников угроз и их потенциала.

- Оценка способов реализации угроз.

- Оценка возможностей реализации угроз.

- Оценка сценариев реализации угроз.

Уже довольно давно на сайте ФСТЭК в разделе БДУ появился новый экспериментальный раздел угроз, представляющий собой автоматизацию поиска и формирования перечня возможных угроз безопасности. В данном разделе была полностью пересмотрена классификация и названия угроз, к тому же сразу же предлагаются средства митигации возможных угроз. Но вопрос:, а куда делся сценарный подход к моделированию? Будет ли он дальше использоваться в методике и планирует ли его ФСТЭК автоматизировать? Почему сценарный подход я считаю актуальным. Не секрет, что часть методики писалась по концепциям и подходам MITRE ATT&CK.

MITRE ATT&CK — это общедоступная база знаний о тактиках и методах киберпреступников, основанная на реальных наблюдениях. База знаний ATT&CK используется в качестве основы для разработки конкретных моделей угроз безопасности, а также применяется в других различных сферах ИБ.

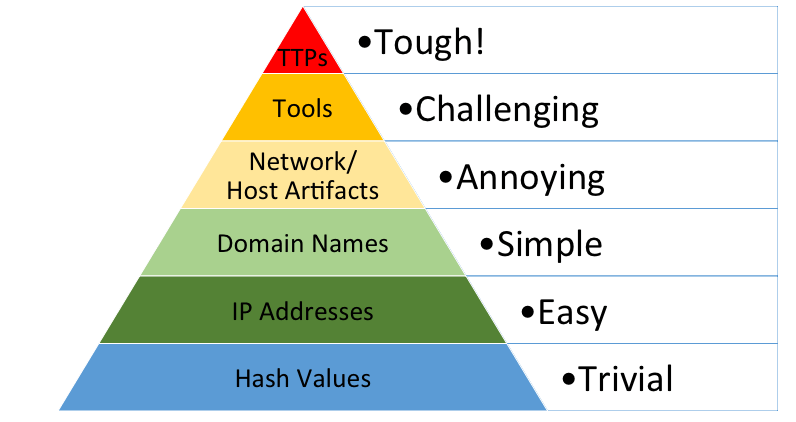

Концепция MITRE ATT&CK основана на поиске тактик и техник, которыми пользуются известные APT-группировки (Advanced Persistent Threat — таргетированные или целевые атаки). Почему тактики и техники так важны? Ответ дает пирамида боли Дэвида Бьянко.

Пирамида ранжирует в порядке возрастания список индикаторов, используемых для обнаружения действий злоумышленника, а также сколько «боли» это причинит злоумышленнику.

В пирамиде боли перечислены шесть индикаторов атаки, которые можно использовать для обнаружения действий злоумышленников. Каждый уровень пирамиды дает специалистам по ИБ возможность обнаруживать и предотвращать различные вектора атак.

Для примера рассмотрим несколько:

- IP-адреса (IP Addresses): любой достаточно продвинутый противник без затруднения может менять IP-адреса, когда ему это удобно и с минимальными усилиями. Соответственно принимая меры ИБ, направленные на блокировку IP-адресов, особых трудностей и боли атакующим мы не приносим.

- Tools (инструменты): на этом уровне, зная какими утилитами пользуется атакующий, мы лишаем его возможности использовать основной арсенал для планирования и проведения атак. Это приносит большие трудности для злоумышленников, потому что найти аналогичный инструмент с таким же функционалом стоит большего времени. Думаю, не лишним будет упомянуть знаменитый Cobalt Strike, который использовался и используется многими APT-группировками для проведения всевозможных кибератак, хотя изначально разрабатывался и распространяется для целей обеспечения ИБ, например, для симуляции атак противника.

- Ну и наконец — на вершине пирамиды располагаются TTPs (тактики, техники и процедуры): когда мы реагируем на этом уровне, мы непосредственно воздействуем на поведение противника, а не на его инструменты. Если уметь достаточно быстро реагировать на ТТР атакующего, мы заставляем его учиться новому поведению и методам атак, что доставляет массу неприятностей и боли для киберпреступников.

Многие скажут мне, что с TTP давай иди в TI (Threat Intelligence), мол поиском индикаторов компрометации и поисками тактик и техник занимаются там и TI в основном «реализован» в SOC (центр мониторинга ИБ), слово «реализован» не зря заключено в кавычки, но об этом не сейчас. Могу на это сказать, что:

Во-первых, методика прямо говорит о том, что актуальность угроз определяется наличием сценариев (процедур) их реализации, а для этого необходимо «установить последовательности возможных тактик и техник».

Во-вторых, информация об угрозах, а также идентификаторах компрометации используется для обогащения понимания возможных угроз и информирования ответных мер, что является очень полезным не только при идентификации и реагировании на угрозы, но непосредственно и при моделировании.

В-третьих, подход к вопросам информационной безопасности должен быть всеохватывающим, что подтверждает не только предлагаемый подход «по ФСТЭК», но и международный «best practices».

Всё это к тому, что при анализе угроз нужно руководствоваться не только одной методикой, но и использовать другие подходы, это только повысит уровень безопасности. Процесс моделирования угроз, как и сама модель, не должны быть «бумажным кирпичом», а должны являться гибким инструментов в руках каждого специалиста по ИБ. Качественный и трудоемкий анализ угроз безопасности — это каменный фундамент для проектирования и внедрения систем ИБ.

Итого

Чего бы хотелось больше всего — так это чтоб модель угроз «ушла» от понятия «бумажного кирпича» и превратилась в «живой», «настольный», актуальный, постоянно меняющийся инструмент каждого безопасника.

Также хотелось бы какого-то единого подхода (может быть, совместного документа), который объединил бы требования информационной безопасности для разных отраслей. Сейчас получается, что для финансового сектора есть Центробанк со своими требованиями, для других отраслей ФСТЭК, ФСБ, Минцифры и т.д. Требования одного регулятора не всегда учитывают последние и актуальные требования другого. А те же модели угроз от ФСТЭК и ФСБ, например, так и не мапятся до сих пор.

Ну и ждем от ФСТЭК фрэймворк, позволяющий автоматизировать поиск сценариев реализации угроз.