Crypters And Tools. Один инструмент для тысяч вредоносных файлов

Привет, Хабр! На связи вновь команда киберразведки Positive Technologies.

В ноябре мы рассказывали про хакерскую группировку PhaseShifters, атаковавшую российские компании и государственные органы, и обещали продолжить активно изучать инфраструктуру злоумышленников и используемые ими сервисы. И, о удача, через некоторое время после начала поисков нам удалось обнаружить открытую директорию с экземпляром криптора, распространяемого по подписке, — Crypters And Tools. Тщательное изучение позволило расширить кластер активности, связанной с этим CaaS, найти новые узлы инфраструктуры и понять принцип работы криптора. Расширение кластера показало, что инструмент пользуется спросом у нескольких других группировок, в том числе наших знакомцев PhaseShifters, а ещё у TA558 и Blind Eagle.

В этой статье расскажем о внутреннем устройстве криптора и его инфраструктуре.

Статья носит исключительно информационный характер и не является инструкцией или призывом к совершению противоправных действий. Наша цель — рассказать о существующем инструменте, используемом злоумышленниками для генерации вредоносных цепочек атак с целью взлома организаций, и предупредить об активном использовании подобных инструментов по всему миру.

История Crypters And Tools

Впервые Crypters And Tools был упомянут в сентябре 2023 года на одном из теневых форумов. Но вероятно, сервис существовал и раньше, но под другим названием, а его функциональность была даже шире, чем сейчас. Например, если изучить Telegram-канал сервиса, то можно увидеть, что первые сообщения датируются 22 июля 2022 года.

Таким образом, можно воссоздать, под какими названиями Crypters And Tools существовал до этого.

Интерфейс Crypters And Tools часто изменялся.

Помимо интерфейса изменялись и поддерживаемые форматы генерируемых файлов — от VBS и BAT до PDF, DOC, DOCX и других.

Анализ актуальной версии Crypters And Tools

Как пользователь работает с криптором

Предположим, что у пользователя есть подписка на сервис. Рассмотрим схему, представленную ниже.

Как можно увидеть на рисунках 4.2 и 6, в интерфейсе криптора есть поле URL — BASE64. В нем пользователь указывает ссылку для генерации загрузчика своего вредоносного ПО. По ссылке должен скачиваться текстовый документ, содержимое которого — перевернутая Base64-строка с байтами исполняемого файла вредоноса. Пользователь может размещать эти документы на любом сервисе, в том числе в своих репозиториях.

Принцип работы генерируемого загрузчика

Независимо от формата сгенерированного загрузчика цепочка загрузки и запуска ВПО будет одинаковой.

Вызванный PowerShell-скрипт хранит Base64-строку в переменной $codigo (название переменной может быть другим, однако чаще всего встречаются $codigo, $sodigo, $dosigo). Декодировав его, мы получили следующий PowerShell-скрипт.

Декодированный PowerShell-скрипт содержит ссылку, необходимую для скачивания изображения. После скачивания в изображении ищется последовательность вида <

Ande Loader скачивает полезную нагрузку по ссылке, предоставленной пользователем криптора, декодирует ВПО и внедряет в один из легитимных процессов Windows. Кроме того, происходит закрепление в системе.

Внутреннее устройство Crypters And Tools

Мы проанализировали версию Crypters And Tools от ноября 2024 года. Приложение запаковано с помощью Themida, написано на языке C# с использованием дополнительных библиотек. После распаковки можно наблюдать следующую структуру классов.

FrmLogin и FrmRegister — классы, реализующие аутентификацию и регистрацию пользователя в крипторе. Внутри класса инициализируется клиент Firebase для получения пользовательских данных из хранилища. Лицензия привязана к HardwareID системы пользователя.

Исследование сетевой инфраструктуры

Из особенностей инфраструктуры можно выделить следующие:

Домены часто имеют подстроку с названием сервиса или именем автора (cryptersandtools, nodetecton).

Изначально инфраструктура, скорее всего, состояла из домашних компьютеров и серверов: большинство IP-адресов располагались в одной и той же автономной системе, в одном и том же регионе — это ALGAR TELECOM SA в штате Сан-Паулу или Минас-Жерайс. Только потом владельцы сервиса перешли на использование хостингов, в том числе зарубежных.

Большинство доменов работают с сертификатами Let«s Encrypt, имя субъекта в которых — localhost. Однако для ряда доменов существует следующий сертификат: Subject: CN=localhost C=BR OU=EG O=TAG ST=Some-State.

XAMMP-серверы, на которых могут находиться как файлы пользователя, так и само приложение, обычно имеют одну и ту же структуру:

Стандартная директория /dashboard.

Директория Upload/.

Директория Files/.

Приватный сервер для хранения файлов использует одни и те же пути в ссылках, и у них следующий паттерн: /Users_Api/

/. На IP-адресах инфраструктуры криптора находятся изображения с Ande Loader.

Обогащение данных о сетевой инфраструктуре

Исследование сетевой инфраструктуры также проводилось путем поиска дополнительных индикаторов через социальные сети, используемые сервисом для продвижения. Стоит отметить, что одним из разработчиков сервиса является пользователь с именем NoDetectOn. Эта информация помогла нам обнаружить дополнительные сетевые индикаторы. Был произведен поиск в YouTube-каналах и в Telegram.

В ходе исследования просмотрено более 130 медиафайлов (видео, скриншотов и других), опубликованных владельцем сервиса с целью показать работоспособность криптора. Благодаря этим материалам можно выделить несколько моментов. Во-первых, во время демонстрации работы приложения автор видео, несмотря на использование виртуальных машин и RDP-соединения, все равно показывал свой внешний IP-адрес в графическом интерфейсе ВПО (например, Remcos, XWorm).

Во-вторых, в большом количестве видеороликов использовался инструмент Process Hacker, в котором показан список активных процессов. В списке иногда можно обнаружить XAMMP-сервер, работающий в той же инфраструктуре. Это подтверждается тем, что домены, используемые серверами открытых директорий, соотносятся с IP-адресами того же провайдера, обнаруженными в графическом интерфейсе ВПО ранее.

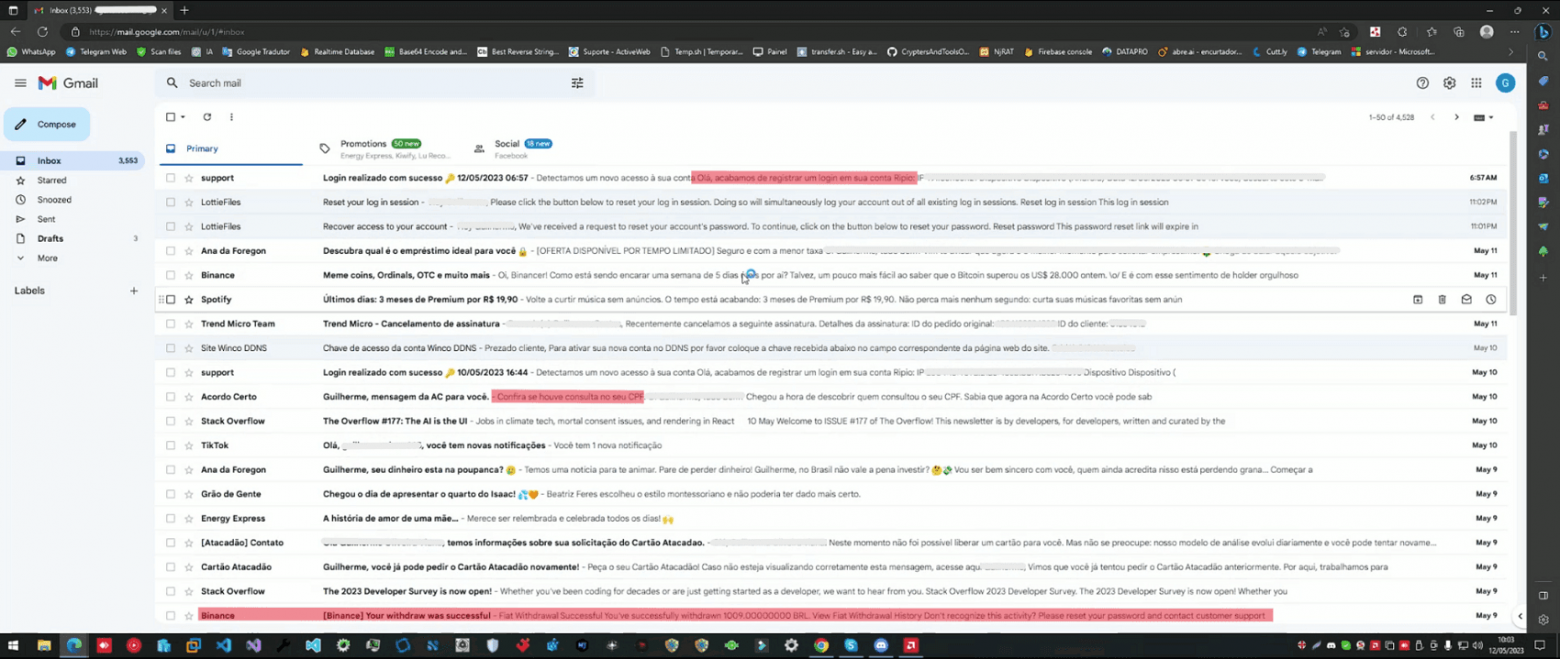

Просмотрев видеоролики в группе криптора, можно сделать вывод, в какой стране он создан. Так, например, названия переменных в исходном коде, а также названия методов указаны на португальском языке. Кроме того, в видеороликах автор показывает почтовый ящик с электронными письмами, большая часть которых — на португальском. Можно отчетливо увидеть письмо о выводе 1009 BRL с биржи Binance (BRL — это бразильский реал) или упоминание CPF — индивидуального номера налогоплательщика, который присваивается всем лицам, платящим налоги в Бразилии.

Охват Crypters And Tools. Статистика

С момента основания сервиса в 2022 году обнаружено около 3000 вредоносных исполняемых файлов и документов, подготовленных с помощью криптора и используемых в странах по всему миру. При этом количество пользователей (их имена можно найти по вредоносным ссылкам в открытых источниках) за эти годы особо не увеличилось. На 23 января 2025 года их было 24 с учетом владельцев.

Большое количество вредоносных файлов загружены на публичные ресурсы из США, Германии и Китая. Это обуславливается тем, что пользователи могут применять VPN во время отправки вредоносных файлов. Мы наблюдали атаки с использованием Crypters And Tools на США, страны Восточной Европы, в том числе на Россию, и Латинской Америки.

Выводы

Злоумышленники могут упростить процесс организации начального этапа атаки, купив по подписке криптор для обхода защитных решений. Исследование внутреннего устройства инструментов, подобных Crypters And Tools, а также их сетевой инфраструктуры может оказаться полезным для изучения атак и поиска взаимосвязей между APT-группировками.

Учитывая недавнее исследование на тему рынка киберпреступности, можно сказать, что такие инструменты, как Crypters And Tools, и ВПО различных типов продолжат набирать популярность среди хакерского сообщества. Это приведет к росту количества вредоносных файлов и, следовательно, к увеличению числа успешных атак в регионах с низким уровнем ИБ. Стоимость вредоносного ПО на теневых форумах дает понять, что расходы на комплексную атаку во много раз меньше возможной прибыли от продажи конфиденциальной информации или шантажа.

Мы продолжим наблюдать за применением инструмента, а также будем обращать внимание на новые сервисы, предоставляющие подобные услуги. О том, какие группировки работали с Crypters And Tools и каковы их другие сходства, читайте во второй части нашего исследования.

Полная версия доступна в блоге экспертного центра безопасности Positive Technologies.

Климентий Галкин

Климентий ГалкинМладший специалист группы киберразведки TI-департамента экспертного центра безопасности Positive Technologies