Безопасность железных дорог из открытых источников

Введение

Доброго времени суток, дорогой читатель. Наверняка случались ситуации, когда ты куда-нибудь выбирался из дома за пределы города. Одно из возможных средств передвижения — это поезд, причем иногда оказывается, что попасть в место назначения с его помощью возможно быстрее, чем на самолете.

В самом начале хочется сделать несколько важных уточнений. Потенциальные векторы атак, которые будут рассмотрены в разделе 4, определены только на основе информации из открытых источников. Кроме того, данная статья рассматривает ситуацию в целом на железных дорогах разных стран мира без привязки к конкретной стране. Однако, в частности, мы уточнили некоторые данные по предложенным в статье векторам атак у наших российских коллег из Центра Кибербезопасности РЖД: работы по устранению возможных векторов атак ведутся, а по некоторым проблемы частично устранены. Также стоит обратить внимание, что автор не имеет возможности дать полное техническое заключение о безопасности высокоскоростных поездов из-за отсутствия доступа к системе и возможности проведения полноценных практических экспериментов на железной дороге.

В этой статье будет представлен обзор некоторых систем безопасности, которые могут применяться на современных высокоскоростных поездах. Количество таких платформ растет, они становятся все сложнее. При этом, они строятся на основе известных технологий, включая Ethernet, CAN, RS-485. Все чаще начинают применяться различные ПЛК и промышленные компьютеры под управлением ОС Windows/Linux/QNX. Кроме того, растет популярность систем, использующих радиоканал (как пример — GPS/ГЛОНАСС, GSM-R, Wi-FI).

В связи с этим возникает вопрос — безопасно ли создание огромной системы на основе «модулей», которые хорошо знакомы возможным злоумышленникам?

Как пример — потенциальные уязвимости в GSM-R. Конечно, кто-то возразит, что GSM и GSM-R — разные технологии. Однако, основное отличие между ними состоит в том, что зона покрытия в GSM составляет «круговую» площадь, в центре которой находится базовая станция. Стандарт GSM-R, в свою очередь, адаптирован для железных дорог таким образом, что зона покрытия простирается вдоль железной дороги. Важнее другое: все уязвимости, присутствующие в GSM, присущи и GSM-R, а эта технология активно используется для регулирования движения высокоскоростных поездов.

Сигнал GPS можно заглушить. И это не так уж и сложно. Если зайти в чащу леса, с большой долей вероятности GPS-приемник потеряет спутники, и даже делать ничего не придется. А теперь представьте ситуацию, когда злоумышленник не только глушит сигнал, но и подменяет данные так, что принимающая сторона получает совершенно другие координаты. А местоположение поезда всего лишь используется для расчета подвижных блок-участков.

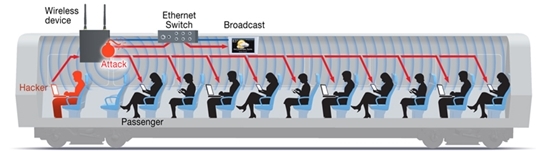

В современных поездах не обойтись и без Wi-Fi. Это, конечно, очень удобно для пассажиров, но не будем забывать, что стандарт IEEE 802.11 (проще говоря, Wi-Fi) хорошо известен злоумышленникам. Далее мы поговорим о том, что в настоящее время Wi-Fi/Ethernet начинает доминировать при построении TCN. Таким образом, при правильном стечении обстоятельств, может сложиться ситуация, когда злоумышленник, подключившись к Wi-Fi в вагоне, получит доступ и к другим узлам на шине MVB/WTB. А в ряде случаев данные узлы обладают очень неплохой производительной мощностью. Расшифровка упомянутых аббревиатур будет дана в разделе 1.1.

Еще один из возможных векторов атак — атаки на компьютеры, к которым подключается различное мобильное диагностическое оборудование, «наблюдающее» за работой всех деталей подвижного состава. И потому кажется не очень удачной идеей после каждой поездки отправлять поезд на диагностику по причине некорректной работы мобильного оборудования.

В заключение вводной части хочется напомнить, что не стоит забывать и про возможный сценарий, когда оборудование заражается вредоносным ПО различными способами.

1. Общие сведения о современных высокоскоростных поездах

В данном разделе будет описано, какие технологии используются на современных высокоскоростных поездах.

К сожалению, у автора нет возможности приобрести или хотя бы арендовать на время для изучения и поиска слабых мест полноценный поезд. Для погружения в мир безопасности высокоскоростных поездов мы будем использовать только открытые источники и наш личный опыт в данной области. В принципе, в аналогичных (или даже привилегированных) условиях может находиться потенциальный злоумышленник.

До появления распределенных систем автоматики, спутниковых систем логистика осуществлялась «вручную»: прежде чем отправить поезд, диспетчер звонил на следующую станцию и узнавал — свободен ли перегон, прошел ли предыдущий поезд.

Да и на поездах тех времен было не много систем, взаимодействующих между собой, машинистом и диспетчером.

С тех пор прошло достаточно времени, многое изменилось. Посмотрим, как выглядит сегодня современная железнодорожная инфраструктура.

На рисунке 1 показана взаимосвязь различных систем. Условно это «разнообразие» можно разделить на несколько категорий:

- Диспетчерская автоматика;

- Железнодорожная автоматика (бортовая);

- Железнодорожная автоматика (путевая).

Хочется отметить, что зачастую бортовая и путевая железнодорожная автоматика является единым программно-аппаратным комплексом, часть которого размещена на поезде, а другая часть — на железнодорожных путях. Конечно, это деление очень условно. Кроме того, нас в большей степени будут интересовать современные высокоскоростные поезда.

1.1. Применяемые стандартыСделаем небольшое отступление, чтобы сказать пару слов о стандартах, которые применяются на железной дороге.

В 1999 году принят международный стандарт IEC 61375, который базируется на TCN — Train Communication Network. На момент принятия, TCN состоял из двух шин:

- MVB — Multifunction Vehicle Bus — бортовая сеть единицы подвижного состава (это может быть вагон, локомотив);

- WTB — Wire Train Bus — поездная сеть, объединяющая MVB части в единую систему управления поездом.

В 2014 году был принят новый стандарт, IEC 61375–2–5, который призван заменить WTB на ETB — Ethernet Train Backbone.

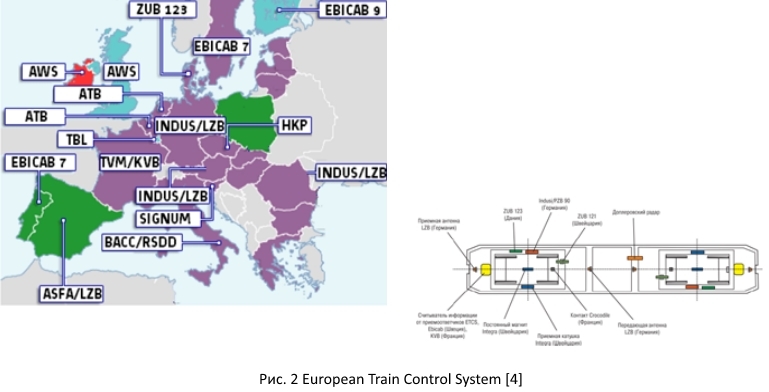

Пару слов о предпосылках создания ETCS — European Train Control System. В Европе популярен железнодорожный транспорт. Но в каждой стране есть свои стандарты обеспечения безопасности на железной дороге; кроме этого, имеются конструктивные отличия размещения различных датчиков, обеспечивающие аналогичные логические функции. Для безболезненного перехода на новый единый стандарт разработано несколько уровней.

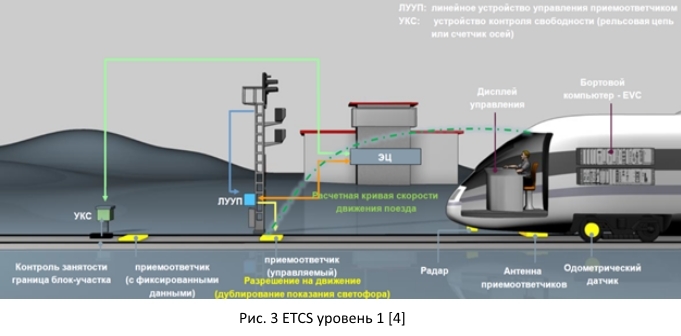

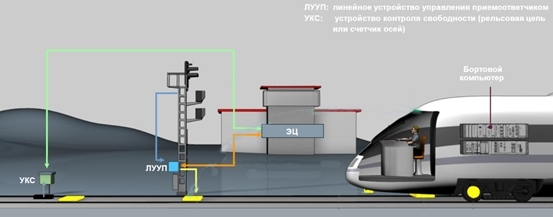

ETCS первого уровня. На данном этапе отсутствует применение радиоканала для ведения поезда. Применяются различные системы контроля занятости блок-участка (рельсовая цепь или счетчик осей). Используются реперные точки с фиксированной информацией или с переменной информацией для определения местоположения поезда, дублирование сигналов светофора.

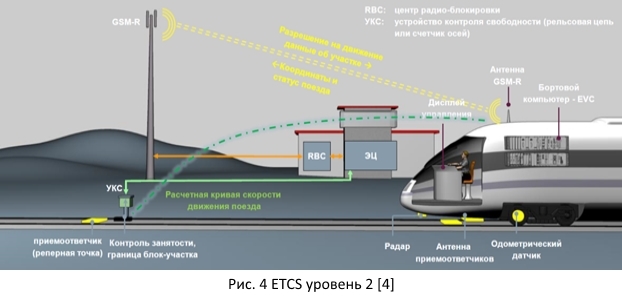

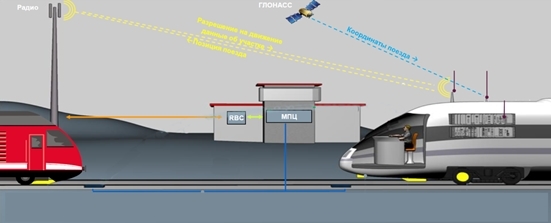

ETCS второго уровня. Использование радиоканала для передачи координат и статуса поезда, разрешение на движение, данные о предстоящем блок-участке. Данные дублируются путевой автоматикой, в частности, на основе устройств контроля загруженности путей.

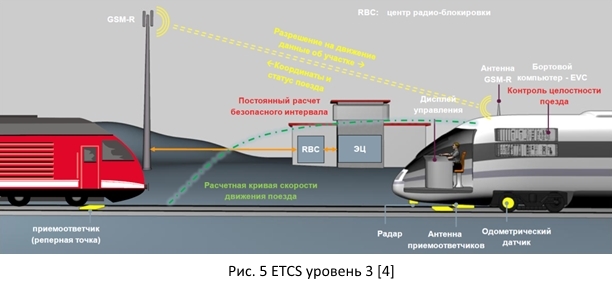

ETCS третьего уровня. Осуществляется полное ведение поезда по радиоканалу. Переход от фиксированных блок-участков к динамическим. Таким образом, расстояние между поездами можно сократить до необходимого и безопасного, оптимального для торможения поезда.

Теперь рассмотрим современную инфраструктуру железной дороги. Как можно увидеть, применятся огромное количество различных технологий для сбора и обмена информацией не только в пределах поезда, но и между поездом, путевой автоматикой, железнодорожной станцией и другими элементами.

Взглянем внимательно на современный поезд. Это транспортное средство сегодня является средоточием различных подсистем, отвечающих как за безопасность движения поезда на перегоне, так и за предоставление комфорта пассажирам.

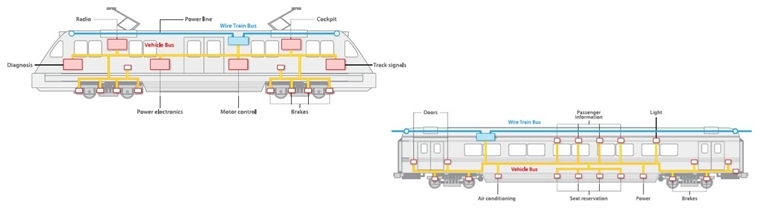

В пределах вагона проложена MVB-шина, а поезд объединен в единую WTB-шину. Рассмотрим более детально ключевой функционал WTB-шины.

Основная задача — обеспечение единого информационного канала между различными единицами подвижного состава.

Для этого используются протоколы реального времени. Кроме того, WTB обеспечивает PDM — Process Data Marshalling, LFLD — Line Fault Location Detection, Network Management, Conformity arrangements. Англоязычные термины приводятся умышленно во избежание искажений.

Основные ограничения:

- необходимость полной переадресации устройств (когда прицепляется или отцепляется вагон);

- определенное число вагонов в составе (не более 22).

В свою очередь, MVB-шина обеспечивает взаимодействие между различными датчиками, актуаторами и ПЛК. Используется архитектура master-slave. Причем допускается использование нескольких устройств типа «master» в сети.

Формат общения представлен на рисунке 8.

Master отправляет запрос, содержащий адрес устройства и код операции; slave-устройство — если к нему поступил запрос от мастера — отвечает.

1.2.3. Среда передачи данныхДля построения инфраструктуры MVB/WTB могут использоваться следующие среды передачи данных:

- ESD (Electrical Short Distance). Обеспечивает связь на расстоянии порядка 20 метров, зачастую применяется для подключения устройств в одном корпусе;

- EMD (Electrical Medium Distance). Используется для обеспечения связи на расстояниях порядка 200 метров, возможно подключение до 32 устройств;

- OGF (Optical Glass Fibre) — расстояние порядка 2000 метров. Основное применение — там, где требуется высокая помехозащищённость (на локомотивах, например).

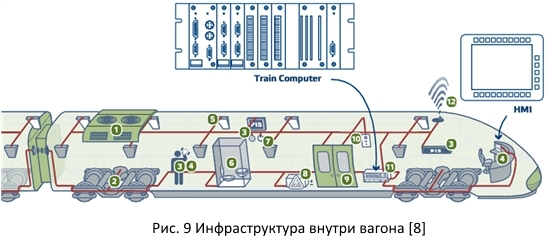

Теперь несколько слов хотелось бы сказать о классах MVB- устройств. Самые простые можно отнести к 1-му классу. В основном, они предназначены для подключения к датчикам и актуаторам. Устройства более высокого класса имеют CPU, их можно уже конфигурировать и программировать. Если заглянуть в техническое описание представленных устройств [8], [15], [16], [17] то увидим, что там могут использоваться Intel Atom N450, XScale IX435, ARM 9, Intel Core i7 и подобные процессоры. Объем оперативной памяти от 512 МБ до нескольких Гб. Работают под известными ОС (включая Windows, Linux, QNX). Для некоторых устройств возможна разработка программ на таких языках программирования, как «С» или «Perl».

Современная инфраструктура поезда предполагает использование различных мультимедиа-устройств (в том числе, смартфонов или планшетов), с помощью которых возможно подключаться ко внутренней сети поезда и получать информацию о времени отправления, прогнозе погоды и другие данные, актуальные для путешественников.

2. Современная инфраструктура поезда

Теперь рассмотрим более детально возможную схему, которая может применяться на современных поездах, а также различные системы автоматики, которые используются для обеспечения безопасности и комфорта пассажиров.

На данном рисунке представлено одно из реальных решений по построению MVB-шины, предлагаемых разработчиком. Как можно увидеть, к шине подключается огромное количество различных устройств, в том числе, HVAC система (1), функционал контроля различных параметров колесной тележки (2), имеются различные внешние коммуникации (12). Всем этим управляет бортовой компьютер (11).

2.1. Локомотивная телеметрическая системаРассмотрим некоторые платформы, описание которых удалось найти в открытых источниках. Одна из них — Локомотивная телеметрическая система. Как можно увидеть на схеме, при построении данной системы используются широко распространенные протоколы, в том числе, CAN, Ethernet, RS-232, RS-485. Могут применяться промышленные Ethernet-коммутаторы.

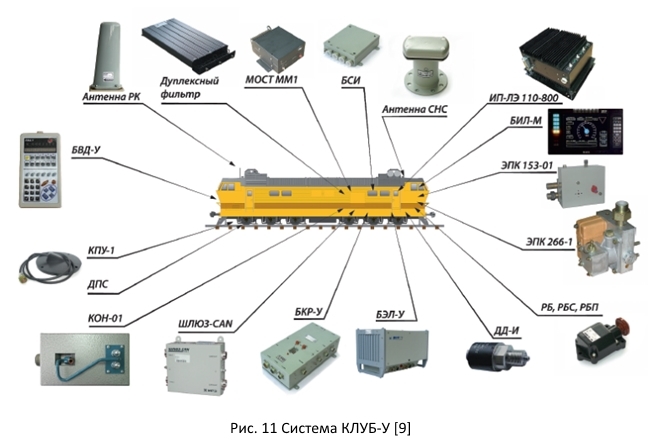

Одной из платформ, отвечающих за безопасность на перегоне, является система КЛУБ-У, состоящая из различных устройств. Основые функции, выполняемые данной системой [18]: исключение несанкционированного движения локомотива; сравнение фактической скорости с допустимой (при превышении допустимой скорости происходит включение сигнала «Внимание» и снятие напряжения с электромагнита ЭПК); контроль торможения перед запрещающим сигналом светофора; формирование сигналов для системы автоматического управления тормозами САУТ; контроль бдительности машиниста; регистрация параметров движения.

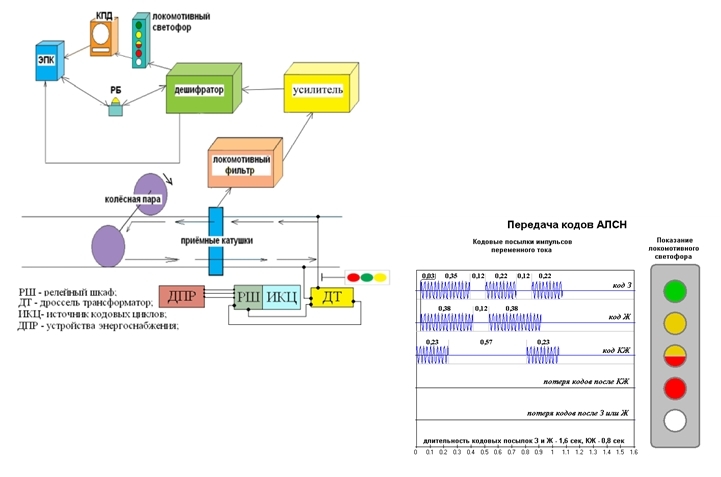

«АЛС» — Автоматическая Локомотивная Сигнализация. В состав системы входят напольные передающие устройства, приёмные и дешифрующие девайсы на подвижном составе, а также устройства, согласующие работу АЛС с другими компонентами сигнализации и блокировки, индикаторы, датчики и исполнительные устройства на подвижном составе [19]. Входит в состав системы КЛУБ-У.

Принцип действия такой: путевая автоматика через рельсовую цепь передает сигнал на определенной частоте о сигнале светофора. Аппаратура, находящаяся на локомотиве, осуществляет прием сигнала из рельсовой цепи, его декодирование с последующей передачей на локомотивный светофор, в систему контроля бдительности машиниста и другой вспомогательный опционал.

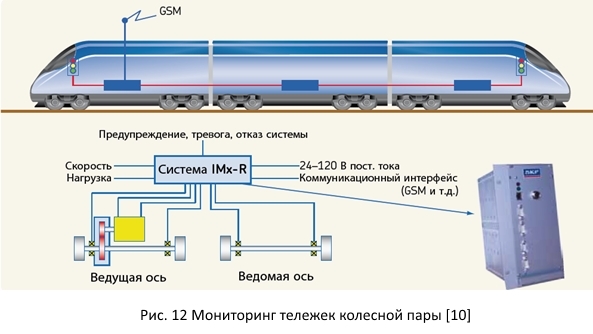

Помимо определения свободных блок-участков перед поездом, необходимо проводить самодиагностику и мониторинг поезда. В частности, должна постоянно работать система мониторинга состояния колесных пар. Она отвечает за измерение скорости, вибрации и прочих параметров колесных пар, и, в случае отклонения от нормы, — формирует сообщения, результатом которых может быть направление на диагностическое обслуживание после прибытия на конечную станцию.

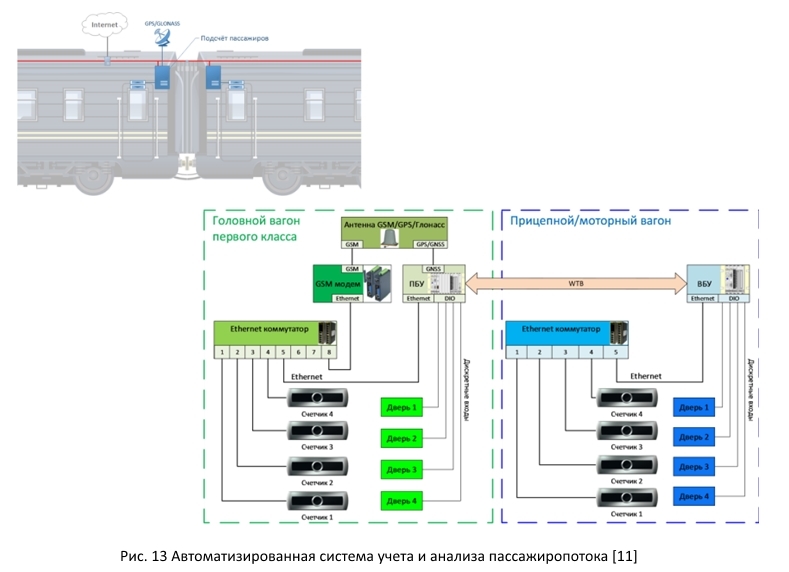

Электронные билеты и электронная регистрация на поезд — этим мало кого можно удивить. Но высокоскоростные поезда в своем арсенале непременно имеют и систему учета и анализа пассажиропотока.

Как видно на рисунке 13, для реализации данной схемы применяются Ethernet-коммутаторы. Кроме этого, счётчики располагаются рядом с дверями, где злоумышленник может получить к ним доступ и подключиться к Ethernet-сети.

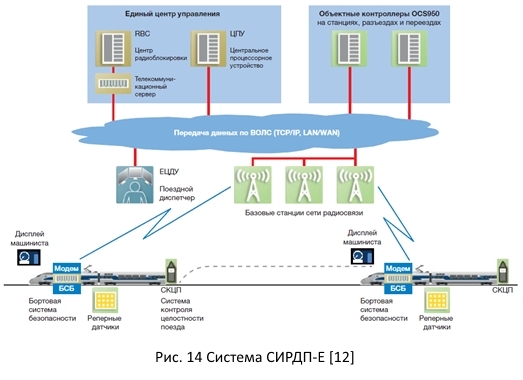

2.4. Система интервального регулирования движенияДля увеличения пропускной способности перегонов, реализуется переход от фиксированных блок-участков к подвижным блок-участкам.

Движение по фиксированным блок-участкам подразумевает проезд поезда на следующий блок-участок только в том случае, если он полностью свободен. В свою очередь, подвижные блок-участки сокращают расстояние между поездами до минимальной дистанции, которая необходима для безопасной остановки идущего позади поезда.

Подвижные блок-участки можно реализовать на базе системы интервального регулирования, основанного на радиоканале. Данное решение позволяет повысить пропускную способность перегона, но требует и усиления мер обеспечения безопасности во избежание столкновения поездов и других аварийных ситуаций.

2.5. Диагностическое оборудованиеНе стоит забывать и про различные системы диагностики, некоторые из которых представлены в мобильном исполнении.

Данное оборудование может эксплуатироваться в составе контрольно-проверочной аппаратуры (КПА) комплексных локомотивных устройств безопасности КЛУБ-У. Может имитировать сигналы включения устройств управления локомотивом, сигналы датчиков скорости, системы телеметрической системы контроля бдительности машиниста, сигналы АЛС.

3. Высокоскоростной поезд «Сапсан»

Выше был представлен небольшой перечень различных систем, которые могут использоваться на поездах. В частности, в России есть только один высокоскоростной поезд — «Сапсан», построенный на базе немецкого ICE. (Intercity-Express) [20]

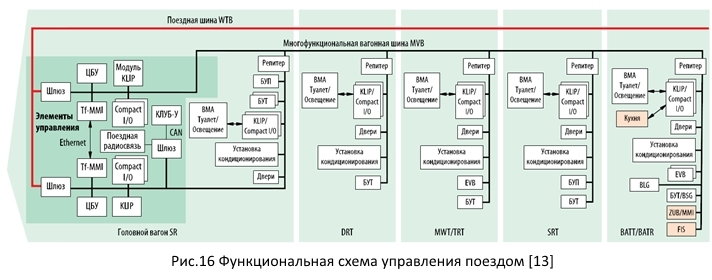

На рисунке 16 можно увидеть функциональную схему системы управления поездом «Сапсан». И, как уже было сказано, она состоит из модулей MVB, которые объединяются в поездную шину WTB.

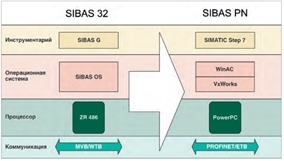

Система поезда построена на основе SIBAS 32.

Сама система SIBAS была разработана для железнодорожного транспорта еще в 1983 году немецкой компанией Siemens. В 1992 году SIBAS16 была модернизирована до SIBAS32, которая в настоящий момент применяется в таких поездах, как «Сапсан» и «Ласточка».

В 2008 году система была модернизирована до SIBAS PN, и ожидается, что первый поезд под управлением данной системы будет пущен в 2016 году. Основное различие между SIBAS 32 и SIBAS PN — в том, что SIBAS32 был основан на Intel 386/486 CPU с применением закрытой ОС SIBAS OS, в то время как SIBAS PN базируется на Power PC и Intel Atom CPU. В качестве среды разработки применяется Simatic Step 7.

Основные свойства SIBAS PN — модульность, соответствие промышленным стандартам, автоматическая адресация, независимость ПО от аппаратной платформы, наличие возможности регистрации и мониторинга через WEB-интерфейс.

Также отмечается независимость от аппаратной платформы, которая достигается за счет применения ОС жесткого реального времени VxWorks и WinAC. Хочется сразу подчеркнуть, что для VxWorks имеется ряд известных уязвимостей, и до 6 версии используется единое адресное пространство. Как показывает практика, на многих современных устройствах используются старые версии данной операционной системы, что может очень негативно сказываться на информационной безопасности.

4. Возможные векторы атак

Рассмотрев «начинку» современного поезда, настало время поговорить о возможных векторах атак.

4.1. Воздействие на радиосигналы (GSM-R, GPS)Итак, что у нас есть в «арсенале». Как было сказано выше, для ведения поезда и передачи телеметрии используется GSM-R. Через этот канал связи передаются данные о координатах поезда, его скорости, осуществляется прием информации, связанной с подвижными блок-участками. А теперь представьте ситуацию, при которой на поезд поступает информация, что следующие несколько перегонов свободны, а по факту за «ближайшим поворотом» поезд нагоняет впередиидущий состав, т.к. в диспетчерском пункте имеются неверные данные о местонахождении впередиидущего поезда. Такой сценарий атаки нельзя назвать «фантастическим» в силу того, что принципиальных отличий между GSM и GSM-R нет. Как уже было сказано — основное отличие этих двух стандартов — зона покрытия. Для GSM она представлена как круговая площадь, в центре которой находится базовая станция, для GSM-R — простирается вдоль железной дороги. Помимо этого, согласно [4] требованиям, которые выдвигаются к GSM-R при построении ETCS, — должно обеспечиваться двойное перекрытие каждого участка, и, в случае сбоя радиосвязи, поезд должен переключаться в защитный режим вплоть до экстренного торможения.

Мы уже описали ситуацию, при которой столкновение поездов может произойти из-за того, что диспетчерский пункт получит неверные данные о местоположении поезда. Одним из способов выяснения текущих координат является использование GPS. Но данная технология имеет некоторые недостатки. Во-первых, сам сигнал достаточно слабый: зайдите в густую чащу леса или отойдите подальше от окна, и с большой вероятностью ваше устройство «потеряет» спутники. Другой, более важный момент, — возможна подмена самого сигнала, в результате чего бортовая автоматика поезда может посчитать, что находится в другом месте. Справедливости ради стоит отметить, что для определения местоположения поезда используется не только GPS/ГЛОНАСС.

Другим возможным вектором атак может служить различное воздействие на путевую автоматику, взаимодействующую с поездом. Как пример, потенциально возможно подключиться к «путевой системе» АЛС и получить доступ к внесению изменений в кодовые посылки импульсов.

В результате, будет сформирован сигнал, запрещающий проезд на следующий блок-участок. К этому может привести ложная остановка подвижного состава. Железная дорогая — это не автострада, где, если занята одна полоса, все спокойно, не спеша перестроятся в соседнюю полосу. На ЖД достаточно жесткий график движения поездов, особенно на загруженных участках, и непредвиденная остановка поезда может создать «транспортный» коллапс. В некоторых Европейских странах производится возврат до 100% стоимости билета в случае опоздания поезда более чем на 5 минут. [14]

4.3. Подключение к Ethernet/ Wi-Fi сетиПоскольку в современных поездах применяются такие технологии, как Ethernet и/или Wi-Fi, которые очень хорошо знакомы злоумышленникам, не стоит исключать и вариант подключения к Ethernet или к Wi-Fi и возможности переконфигурирования различных узлов на основе небезопасного протокола SNMP v1. Кроме того, не будем забывать, что у злоумышленника есть прямая возможность подключиться к инфраструктуре поезда, если применяется система анализа пассажиропотока и тем самым потенциально получить доступ к любому устройству сети.

Для снижения риска от такого рода атак — необходимо как минимум проводить сегментацию сети. Как было сказано ранее, некоторые узлы отличаются высокой производительной мощностью. Кроме того, как уже отмечалось, осуществляется переход от «зоопарка систем» к неким единым и «унифицированным» системам на основе архитектуры x86/ARM с применением известных операционных систем (Linux/Windows/QNX), которые, в свою очередь, имеют уязвимости. К сожалению, на промышленное оборудование, находящееся в эксплуатации, не всегда распространяются последние обновления и «заплатки», закрывающие найденные уязвимости.

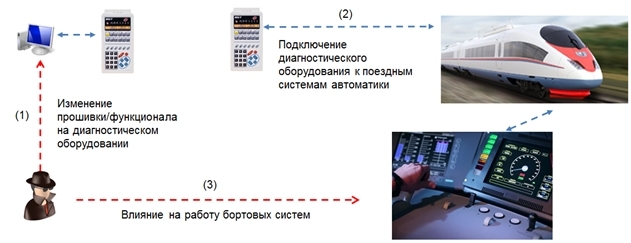

4.4. Воздействие на системы автоматики поезда через диагностическое оборудованиеДругим сценарием может служить ситуация, когда происходит атака на компьютер, взаимодействующий с различным диагностическим оборудованием, подключающимся в дальнейшем к системам автоматики, установленным на поезде.

Как показывает практика, абсолютно изолированных систем не бывает. Примеры мы видим в изобилии в смежной области — сфере различных объектов АСУ ТП, где постоянно находятся способы «подключения извне». Таким образом, можно предположить, что к компьютерам, к которым подключается различное диагностическое оборудование, тоже можно получить доступ извне. Как результат — возможное заражение компьютера с последующим изменением конфигурации мобильного диагностического оборудования. Не трудно догадаться, что будет оказано влияние на работу бортовых систем поезда.

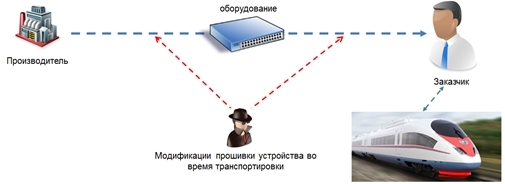

Не стоит забывать и про возможность модификации прошивок по пути следования оборудования от производителя до конечного заказчика.

Зачастую, помимо удаленных способов конфигурирования и настройки оборудования через специальное ПО, к «железу» можно получить непосредственный доступ, подключившись через RS-232. Далее, злоумышленник завладеет достаточно широкими возможностями по конфигурированию оборудования. Вплоть до обновления прошивки. Как показывает практика, зачастую отсутствует контроль подлинности прошивок оборудования. Это может обернуться тем, что атакующий подменит прошивку на самом низком уровне. В итоге, по поведению нельзя будет отличить исправное оборудование от зараженного до момента получения «критического» пакета данных.

К сожалению, проблема целостности и подлинности прошивок различного оборудования характерна для многих вендоров из разных областей.

5. Заключение

В качестве заключения, резюмируем основные выводы, к которым мы пришли в ходе анализа ситуации с безопасностью высокоскоростных поездов на основании открытых источников. Так, начинают доминировать широко известные технологии при построении TCN, включая Ethernet, Profinet. Можно наблюдать переход от закрытых архитектур к x86-подобной архитектуре. Идет переход от проприетарных ОС к широко известным ОС. Наблюдается увеличение объема передаваемой информации между поездом и другими системами и рост систем автоматики, отвечающей за безопасность и комфорт пассажиров.

Хочется отметить, что многие технологии, которые используются в современном высокоскоростном поезде, по отдельности уже хорошо изучены и «поломаны». Поезд представляет собой агрегацию таких технологий в единое целое, поэтому для реализации различного рода атак злоумышленникам придется «ломать» сразу несколько систем, учитывая специфику железной дороги. А вопрос о безопасности высокоскоростных поездов остается открытым.

Список литературы

Вот небольшой список открытых источников, из которых была почерпнута информация:

[1] Железнодорожный транспорт

[2] Высокоскоростной наземный транспорт

[3] Железнодорожная автоматика «Компоненты и системы железнодорожной автоматики компании «Сименс» для железных дорог «пространства 1520»

[4] «Высокоскоростное железнодорожное движение» Цикл лекций президента «Сименс» в России Дитриха Мёллера

[5] The Only Full-Range IRIS-Certified Product Portfolio for Railway Communication

[6] Change is Easy with New Technology to Upgrade Rolling Stock

[7] Mo Xia, Kueiming Lo, Shuangjia Shao, and Mian Sun «Formal Modeling and Verification for MVB»

[8] EKE «Technology for smarter trains»

[9] ИРЗ-Локомотив, Каталог продукции 2014

[10] SKF Решения для высокоскоростного железнодорожного транспорта.

[11] Автоматизированная система учета и анализа пассажиропотока

[12] Bombardier, «Продукты и решения для железнодорожного транспорта»

[13] Технические особенности высокоскоростного поезда Velaro Rus

[14] Renfe Memoria social

[15] IGW series Multiple Type Bus Gateway family

[16] Duagon, i101 A8 Based CPU Module

[17] Siemens, On-Board Products and Systems

[18] Описание аппаратуры комплексных устройств локомотивной безопасности

[19] Автоматическая локомотивная сигнализация

[20] German Railways

Комментарии (4)

22 июля 2016 в 11:20

+1↑

↓

Схемы и рисунки плохо читаемы. Может есть рисунки с лучшим разрешением?22 июля 2016 в 11:21

0↑

↓

В основном все рисунки взяты из указанных источников; отдельно соберу рисунки в архив и выложу ссылочку на него

22 июля 2016 в 11:21

0↑

↓

Скажите, а насколько всё это актуально для РЖД? Я как вспомню ситуацию с туалетами — так кхм… сразу сомневаться начинаю в технологическом оснащении поездов22 июля 2016 в 11:22

0↑

↓

Смотря какие поезда. На популярных направлениях между крупными городами даже обычные поезда уже достаточно хорошо оборудованы.

Несколько лет назад, когда ездил на поезде в Воркуту — соглашусь с Вами, подушатанный поезд.

Другим примером может быть, что в рамках одного состава могут быть вагоны от разных транспортных компаний, и как результат — различное оснащение.