Банковский троян Lurk распространялся с официальным ПО, работающим во многих крупных банках России

Создатели вредоносного ПО, позволившего похитить миллиарды рублей из банков РФ, загрузили его на официальный сайт разработчика систем удаленного управления компьютерными системами

Сегодня стали известны детали расследования по делу о хищении злоумышленниками более 1,7 млрд рублей со счетов клиентов российских банков за пять лет. В уголовном деле фигурирует сообщество хакеров из 15 регионов России, которые использовали троян Lurk для взлома банковских сетей, пишет «Коммерсант». Специалисты по информационной безопасности, принимающие участие в расследовании, считают, что в случившемся косвенно виновны системные администраторы ИТ-отделов банков. Именно они способствовали проникновению вируса в корпоративные сети, скачивая из Сети зараженный трояном софт.

Следователями следственного департамента МВД РФ установлены возможные методы распространения вируса по банковским сетям. Ситуация несколько прояснилась после того, как в июне было задержано около 50 злоумышленников из 15 регионов России, причастных к похищению 1,7 млрд рублей из российских банков. Эта же группа киберпреступников, по мнению следствия, причастна к попыткам вывода еще 2,2 млрд рублей. От действий преступной группы пострадали, в частности, московские банки Металлинвестбанк и банк «Гарант-инвест», а также якутский банк «Таата».

Проникновение в сети банков производилось при помощи трояна Lurk, за разработку которого отвечают представители задержанной группы. Основные члены и лидеры группировки — жители Свердловской области. 14 членов группировки были задержаны в Екатеринбурге и доставлены в Москву. Предполагаемые лидеры сообщества — Константин Козловский и Александр Еремин.

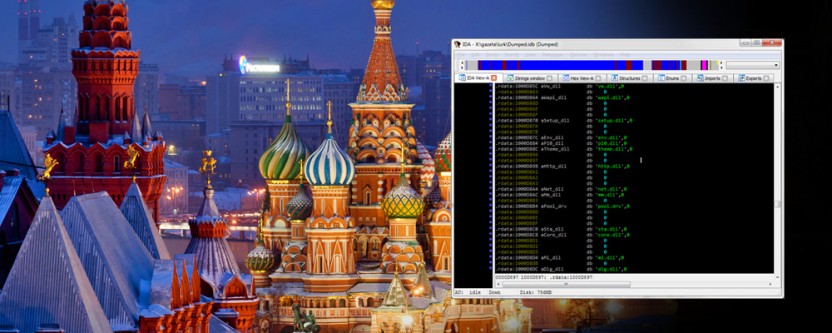

Следователи считают, что представители сообщества внедряли троянскую программу Lurk, используя ПО Ammyy Admin. В расследовании помогает «Лаборатория Касперского», опубликовавшая специальный отчет с результатами анализа происшествия. Следует отметить, что «Лаборатория Касперского» в ходе расследования работала совместно со специалистами Сбербанка. В отчете указано, что злоумышленники использовали два основных пути распространения вируса. Первый — использование эксплойт-паков, второй — работа со взломанными сайтами. В первом варианте применялось распространение зловреда через профильные сайты: специализированные новостные сайты со скрытыми ссылками на файлы с вирусом и бухгалтерские форумы. Второй вариант — взлом сайта Ammyy и заражение ПО для удаленной работы прямо с сайта производителя. Клиентами Ammyy выступают МВД РФ, «Почта России», система правовой информации «Гарант».

Специалисты «Лаборатории Касперского» обнаружили, что файл программы, размещенный на сайте Ammyy, не имеет цифровой подписи. После запуска скачанного дистрибутива исполняемый файл создавал и запускал еще два исполняемых файла: это установщик утилиты и троян Trojan-Spy.Win32.Lurk. Представители преступной группы использовали специальный алгоритм проверки принадлежности зараженного компьютера корпоративной сети. Проверкой занимался модифицированный php-скрипт на сервере Ammyy Group.

По мнению участников расследования, вирус в систему, скорее всего, запускали работники ИТ-отделов пострадавших компаний. Вина специалистов косвенная, поскольку они могли и не подозревать о заражении дистрибутива ПО, скачиваемого с официального сервера компании-разработчика. Также оказалось, что после задержания группы подозреваемых содержимое распространяемого дистрибутива изменилось. Так, с сайта начала распространяться программа Trojan-PSW.Win32.Fareit, ворующая персональную информацию, а не троян Lurk. «Это позволяет предположить, что злоумышленники, стоящие за взломом сайта Ammyy Admin, за определенную плату предлагают всем желающим «место» в трояне-дроппере для распространения с ammyy.com», — сообщается в отчете «Лаборатории Касперского».

По словам специалистов по информационной безопасности, избежать подобных происшествий можно с использованием процедуры контроля использования стороннего программного обеспечения.

«В своей деятельности программы удаленного администрирования мы не используем. Это запрещено и строго контролируется. А любые готовые программные продукты проходят комплексную проверку безопасности, которая позволяет исключить наличие скрытых кодов», — заявили в пресс-службе Уральского банка Сбербанка РФ.

В некоторых банках РФ, включая Уральский банк реконструкции и развития (УБРиР) использование внешних решений для удаленного управления рабочими станциями запрещено.