Azure RMS. Возможности службы

Автор статьи — Михаил Войтко, технический директор Energy Time

Этой публикацией мы хотим начать цикл статей о новых облачных и зачастую малознакомых технологиях Microsoft. В этой статье я постараюсь кратко «без воды» рассказать о работе службы Azure RMS. Ниже вы узнаете:

- Зачем нужен Azure RMS.

- Пара слов о работе.

- Killer features, или важные отличия от конкурентов.

- «Вишенка на торте» — режим суперпользователя в PowerShell.

- Реальные примеры использования у заказчиков.

Итак, Azure RMS. Зверь не новый, т.к. у Microsoft был опыт реализации RMS в различных серверных операционных системах, начиная с Windows Server 2003. Но, возможно, по причине необходимости строить федеративные отношения с большим числом партнеров большого распространения не получил. Позже с популяризацией облачных технологий и появлением Office 365 и Azure AD встал логичный вопрос:, а почему бы не предоставлять доступ к RMS по схеме SaaS? 2013 год стал революционным в этом направлении, т.к. на рынок вышла служба Azure RMS. Купить Azure RMS сейчас можно несколькими способами:

- Azure RMS включена в Office 365 E3, E4, A3 и A4 планы.

- Можно приобрести службу по прямой модели прямо на сайте.

- Служба включена в состав Enterprise Mobility Suite (EMS) и во все продукты, где присутствует EMS.

Зачем нужен Azure RMS? На TechNet на эту тему дается такой ответ: «It uses encryption, identity, and authorization policies to help secure your files and email, and it works across multiple devices—phones, tablets, and PCs». Совершенно соглашусь с ним, только добавлю, что сейчас появилась возможность не устанавливать всё, что нужно для RMS у себя на серверах, а использовать службу в облаке по подписке. При этом никакие зашифрованные данные не хранятся в облаке, разумеется, если вы их сами туда потом не отправите, например, по email. Всё шифрование происходит на стороне клиента, а облако предоставляет сервис управления идентификацией, ключами и политиками.

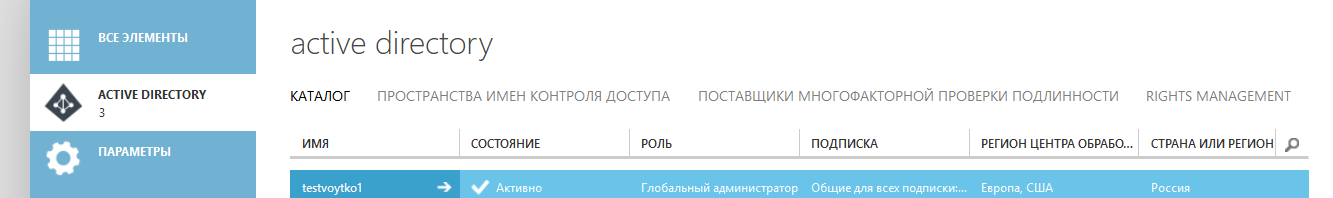

Каким образом работает сервис? Вся инфраструктура доступна в облаке Microsoft, но при этом возможны сценарии с подключением локальной среды и с использованием собственных ключей (Bring-Your-Own-Key, BYOK). Веб-служба RMS использует Azure AD для аутентификации пользователей и настраивается на соответствующей странице:

В работу службы включены 3 основные части:

- Сертификаты: подтверждение идентификации пользователей и присвоение сертификата.

- Лицензии: выпуск лицензий для содержимого.

- Публикация: выпуск сертификатов для защиты контента.

Вся работа службы Azure RMS построена на сертификатах, использующих XrML (extensible right markup language). Более подробно можно почитать, например, здесь.

Кратко схема работы службы представлена на схеме:

Шифрование данных проходит на уровне локальных приложений и, кроме ключей, учитывает ещё и политику, в которой указаны пользователи и типы доступа к файлам. Политики, аутентификацию и управление ключами при этом предоставляет облачная служба. Например, документ содержит секретную информацию, и вы (пользователь или сервис) хотите получить доступ. Если вы проходите авторизацию в Azure AD и подходите по политикам Azure RMS, то доступ может быть предоставлен. Документ защищается рандомным ключом. Этот ключ уникален для каждого документа и помещается в заголовок файла на этапе шифрования вашим RMS tenant root key. Ваш тенантный ключ создается и управляется MS, но может работать и схема BYOK, см выше.

Документы защищаются на базе симметричного алгоритма AES с длиной ключа 128 бит, ключи шифрования защищаются с помощью RSA с длиной ключа 2048 бит, а сертификат подписывается по SHA-256. При этом заменить криптоалгоритмы нельзя.

Немного о killer features. На наш взгляд, первой такой возможностью является появление Azure Trust Fabric. Если в случае использования AD FS или других решений для федерации приходится настраивать взаимоотношения между каждой организацией, то в случае использования Azure AD / Azure RMS, облачная служба каталогов предоставляет платформу для авторизации нескольких организаций. При этом достаточно установить федеративные отношения один раз к Azure AD, а после этого иметь подключение ко всем компаниям, у которых есть такой доступ. Обратной стороной медали в данном случае является доверие к облаку. Но вы всегда можете управлять теми атрибутами, которые планируете для синхронизации.

Вторая интересная возможность — использование RMS для индивидуальных пользователей. Возможно, в вашей компании нет RMS, но вы хотите получить доступ к документам, которые кто-то защитил для вас. В этом случае Azure RMS для частных лиц может стать отличным решением! Пользователи в компании могут зарегистрировать бесплатную учетную запись в службе Azure RMS, установить приложение и получить доступ к контенту совершенно бесплатно. В этом случае создается ограниченный для администрирования тенант для компании, который в будущем с приобретением подписки можно перевести в корпоративное использование. Более подробно можно прочитать здесь.

Режим суперпользователя в PowerShell. А теперь добавим к нашей статье немного админского хардкора. Скрипты, командная строка, глубокий траблшутинг — всё как мы любим. Дело в том, что по умолчанию режим «суперпользователя» не включен в Azure RMS для отдельных тенантов, и нет соответствующих пользователей. Такой режим дает вам возможность получить полный доступ над всем защищенным контентом в Azure RMS. Суперпользователи получают доступ на уровне собственника ко всем защищенным материалам для всех лицензированных пользователей во всей организации. Эти пользователи могут расшифровать любой контент и удалить шифрование, даже если срок уже истек. Например, возможным сценарием использования является интеграция с антивирусным решением или DLP. Как правило, почтовым службам нужно получать доступ к «сырому» незашифрованному контенту. Администраторам также необходимо для исследования инцидентов иметь доступ к сути передаваемых почтовых сообщений и зашифрованных файлов. Внимание: к данному функционалу нужно относиться с осторожностью и следовать политикам информационной безопасности вашей компании.

Для использования скриптов вам необходимо установить Windows PowerShell для Azure Rights Management и Помощник по входу в Microsoft Online Services версии 7.0.

- Объявляем переменную, которую будем в дальнейшем использовать для доступа к аккаунту. Вводим данные для подключения к администраторскому аккаунту:

- Подключаемся к вашей подписке:

- Получаем утвердительный ответ от системы:

- Включаем возможность в Azure RMS и получаем подтверждение от службы:

- Добавляем пользователя с правами суперюзера. Вы можете добавить несколько таких аккаунтов:

- Смотрим список имеющихся суперпользователей с помощью командлета Get-AadrmSuperUser

Теперь пользователь или служба получают абсолютные права над зашифрованным контентом. И не забывайте отключать суперпользователей, когда доступ к их функциям вам не нужен.

Примеры использования. И в качестве завершения нашей статьи хочу рассказать о паре примеров реального использования у заказчиков службы Azure RMS.

Пример 1. Заказчик из образовательного сегмента. Электронная почта используется как локальная на базе Exchange, так и облачная в Office 365. Локально расположены почтовые ящики сотрудников, а в облаке Exchange Online находятся студенты и преподаватели. Перед образовательным учреждением появилась задача защищать документы, передаваемые по электронной почте. В частности, временным и основным преподавателям рассылаются ведомости учета рабочего времени и зарплаты. А студенты получают информацию об итоговой успеваемости по итогам всего обучения. Azure RMS используется для учетных записей сотрудников бухгалтерии и преподавателей во время формирования и отправки зарплатных ведомостей, а для студентов выпускных курсов — для передачи данных нескольких итоговых испытаний. При этом используется гибридная схема развертывания RMS.

Пример 2. Заказчик из производственного сегмента, завод машиностроения. Azure RMS используется для защиты офисных документов. В основном, реализуются 2 задачи:

- Контроль за отправкой файлов чертежей в специализированном формате не MS Office. У заказчика есть перечень файлов, к которым ограничен доступ между сотрудниками различных отделов. На эти файлы накладываются политики «Только для чтения» в рамках различных департаментов.

- Передача данных внешним аудиторам. Один раз в полугодие компания сдает отчетность для внешних контролирующих организаций. Служба RMS for Individuals позволяет бесплатно давать доступ к ограниченному контенту только определенным внешним компаниям.

Мы обсудили работу службы Azure RMS, которая предоставляет готовый функционал для защиты файлов как в локальных, так и в облачных инфраструктурах.