А вы все-все за меня мониторить будете? Ага

Обычно Хабр используется как информационное решение — кто-то делится наработанной и структурированной информацией, а кто-то эту информацию впитывает (я хотел написать «потребляет», но это слово маркетологи уже испоганили). Я же, на правах старожила, и учитывая легкую расслабленность между 23 февраля и 8 марта, хотел обратиться к тому самому коллективному разуму, который делает любую статью более интересной. А поскольку писать простой вопрос — как на форуме — это скучно, постараюсь разбавить свой вопрос интересными фактами.

Начну издалека: у меня есть одно любимое исследование, датируемое 2014 годом. В нем говорится о том, что от 22% до 43% испытуемых готовы загрузить и запустить неизвестный исполняемый файл, если им заплатить в диапазоне от 1 цента до 10 долларов. Я уже писал о нем в тексте, посвященном офисам будущего.

Поскольку одна их моих основных работ связана с виртуализацией, мне очень интересен этот аспект безопасности. Ок, проблему с одинаковыми дистрибутивами и пакетным обновлением пользователей довольно просто решить с помощью гипервизора и тонкого клиента, однако — мы же живем в реальности — всегда будет часть юзеров, которые ходят не туда, запускают не то и поступают не так. У меня простой вопрос, кто какую систему безопасности в виртуализации использует и почему?

Виляние в интересную сторону номер 1

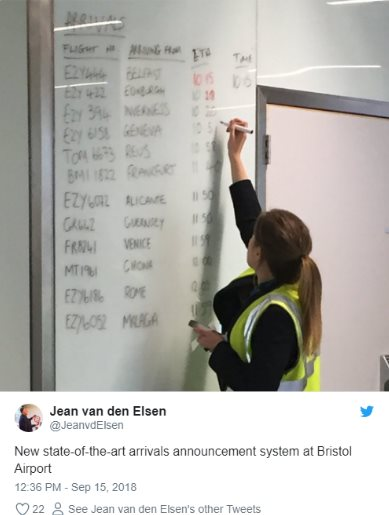

Как правило в таких статьях, которые публикуют в корпоративных блогах, пишут про десять примеров того, как какой-нибудь вирус чего-нибудь шифранул. Чаще всего опять же вспоминают Петю. Мне же гораздо интереснее вспоминать немного курьезный случай, случившийся в аэропорту Бристоля.

Там тоже систему пожрал долгоносик скосил шифровальщик, однако интересны сами последствия. В результате атаки все информационные табло погасли и бедным сотрудникам пришлось записывать номера рейсов старым аналоговым способом — маркером на доске.

— А где мой рейс?

— А мы его только что стерли.

— А какой у меня гейт?

— А черт его знает, у Джо плохой почерк.

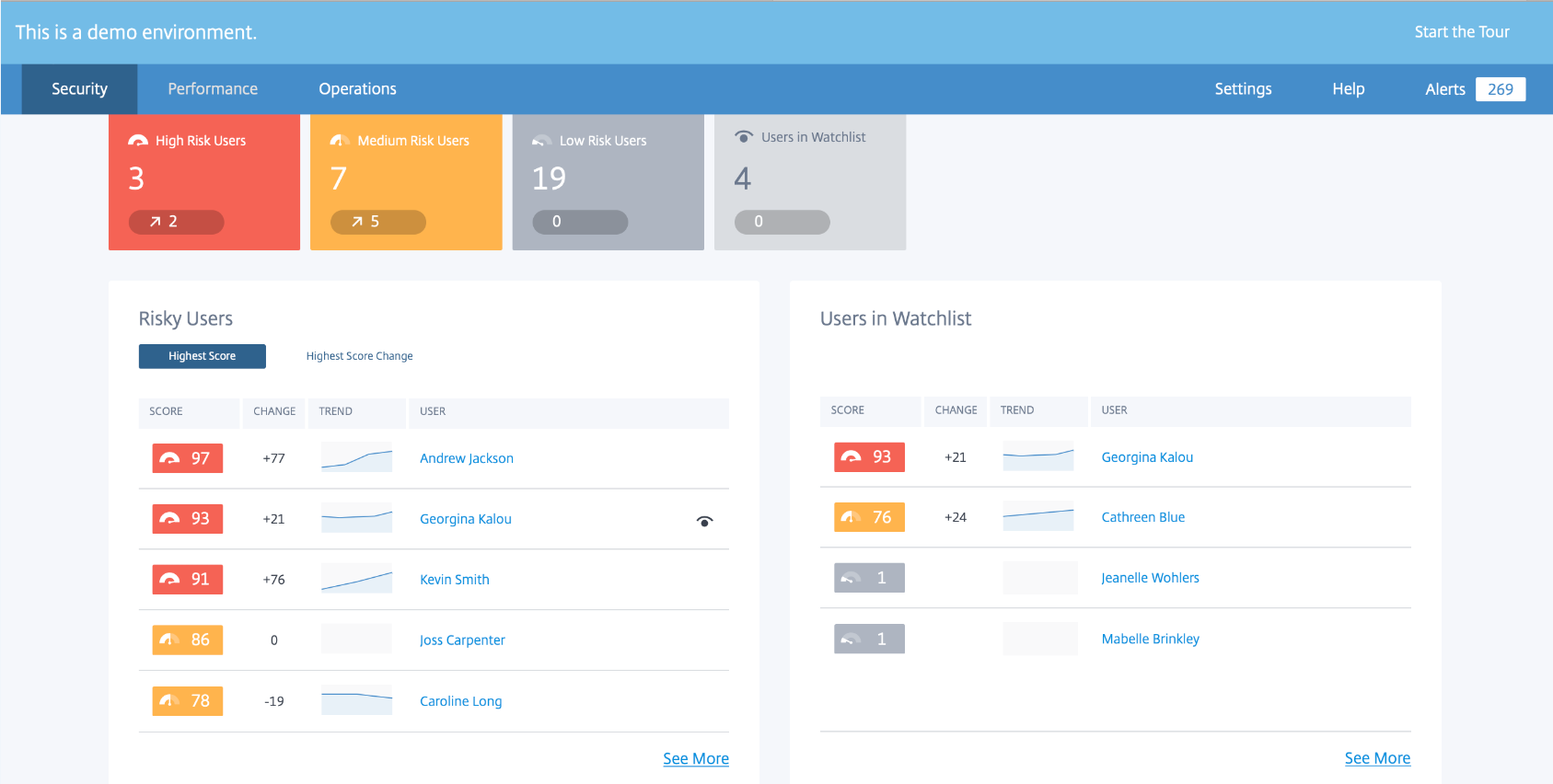

Возвращаемся к проблеме, ради которой, собственно этот пост и затеян. На одном из проектов, где я участвую, мы используем Citrix, причем выбирали мы ее по сравнению из этого топика. Так вот, недавно нам предложили подключить Citrix Analytics. По уверениям продавцов, эта штука будет мониторить пользовательскую активность и изолировать юзеров/процессы, творящих что-то не то.

Как обычно, обещают машинное обучение, черные списки и паттерны нарушения безопасности. Поскольку, в теории, штука полезная, у нас возникает закономерный вопрос — кто реально пользовал и есть ли другие варианты?

Виляние в интересную сторону номер 2

Опять же, когда говорят про всевозможные утечки, вспоминают кражи паролей и прочей информации (к примеру, весьма клевое и технически грамотное издание The Bell в цифровых итогах года упомянуло про утечки 4 раза, если считать Google+ за 2 утечки — то все 5). Меня же интересует именно вопрос долгого копирования исходников и документации.

К примеру, Панамский слив (панамагейт). Объем документов составлял 2,6 терабайта. Копирование и аккумулирование такого объема информации не могло быть не незамеченным. Знают ли крупные компании сейчас, что кто-то из увольняющихся сотрудников не копирует себе данные «на память».

Что получается. Получается, что нужна некая система, которая «чёхает», когда кто-то что-то массово трет (шифровальщики) и жрет ресурсы на шифрование как не в себя (ну или другие паттерны поведения шифровальщиков). Еще, когда кто-то чего-то массово копирует к себе в уголок. И когда этот кто-то, редиска такая, ходит по потенциально опасным сайтам. Причем тут тоже нужны паттерны, потому что на сайты из черного списка он не зайдет, а вот на похожие — запросто. Просто банить по ключевым словам — тоже решение половинчатое.

Нам тут дали поиграться с админкой Citrix и если посмотреть описание и поковыряться, с виду оно вполне подходит.

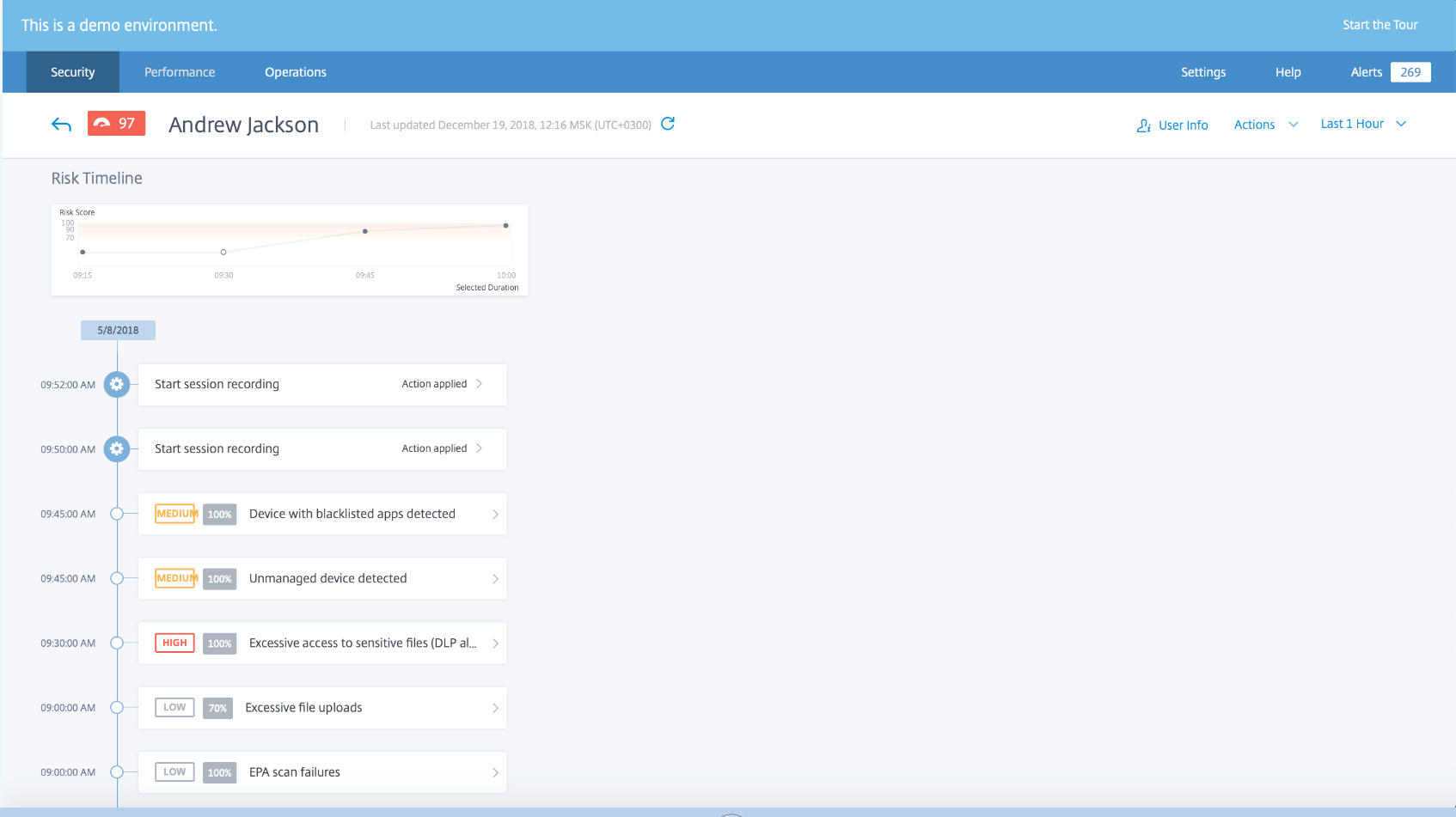

Что-что ты там сделал, Андрюша?

Но мы же грамотные люди. Опыт показывает, что когда ты выбираешь только из одного варианта, то, как правило, этот вариант оказывается ошибочным :). Поэтому у меня простой вопрос —, а кто-то юзал подобное или аналогичное решение? Есть ли что-то лучше, дешевле или лучше и дешевле одновременно?

Поверхностное гугление (да и не поверхностное тоже) показывает, что у крупных игроков есть что-то похожее, но информации крайне мало. Сначала посмотрели на WMWare — всегда же интересно, а правильный ли выбор сделали два года назад при выборе виртуализации. Нечто близкое называется AppDefense. Там тоже срабатывает «интеллектуальный алгоритм обработки» внутри приложений. Но как он работает — вопрос крайне интересный.

Судя по этому часовому видео, там неплохо работает защита от шифрования и прочей программной гадости — такой антивирус на стероидах —, но нет автоматического надзора за пользователями. Поэтому тоже вопрос с реальным применением — что там реально есть и как оно работает.

Поехали дальше. По сути, виртуализация — это же просто куча рабочих мест. Если ли какие-то решения, рассчитанные на кучу физических машин? К примеру, у Cisco присутствует некий Cisco DNA Center, где обещают «быстро обнаруживайте и реагируйте на угрозы, прежде чем хакеры смогут украсть данные или нарушить работу». Звучит круто. Еще заманушка: «DNA Center собирает данные об устройствах, приложениях и пользователях из нескольких источников, а затем применяет расширенные алгоритмы анализа для выявления корреляции и предлагает меры по восстановлению».

Видео тоже обещает нечто близкое к запрашиваемому функционалу.

Но опять же, опыт подсказывает, что Cisco это больше про сетевые решения. И чтобы прикрутить это к виртуализации, придется как-то подружить эту службу с DHCP.

Сдается мне, эта штука исключительно для кучи сетевых подключений и вряд ли пригодится в наших простых и виртуальных условиях.

А что скажете вы, дорогие коллеги?