3. Континент 4 Getting Started. Контроль доступа

Приветствую читателей в третьей статье цикла Континент Getting Started, где рассказывается о UTM решении от компании Код Безопасности. В прошлой статье был описан процесс установки узла безопасности и произведена его первоначальная настройка. В этой статье мы более подробно рассмотрим компонент «Межсетевой экран», создадим правила фильтрации и трансляции.

В комплексе Континент компонент «Межсетевой экран» может быть реализован в двух вариантах исполнения: UTM и высокопроизводительный межсетевой экран. Правила фильтрации выполняются в строгом порядке, сверху вниз. Если проходящий трафик соответствует параметрам правила, над ним осуществляется действие, заданное этим правилом. Дальнейшая проверка трафика по последующим правилам фильтрации осуществляться не будет.

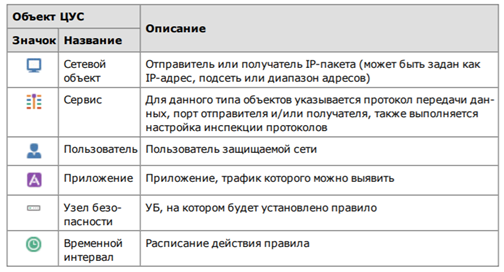

Для настройки межсетевого экранирования перейдем в «Контроль доступа» — «Межсетевой экран». По дефолту в межсетевом экране нет ни одного правила. Межсетевой экран Континента работает с объектами ЦУС.

Сетевые объекты

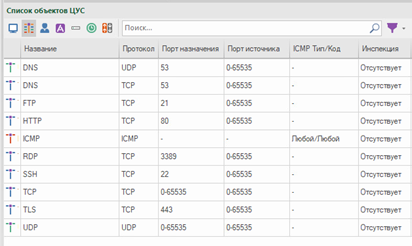

Создадим следующие сетевые объекты:

Защищаемая сеть центрального офиса (ЦО) с адресом 192.168.1.0/24;

Защищаемая сеть филиала с адресом 192.168.10.0/24;

Хост администратора — 192.168.1.10

DMZ — 172.16.20.100

Внешний ip-адрес шлюза филиала — 10.10.1.244;

Внешний ip-адрес шлюза ЦО — 10.10.1.245.

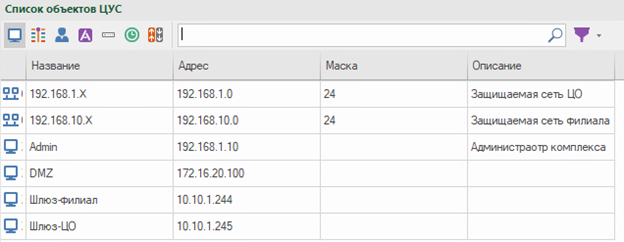

Континент 4 позволяет импортировать сетевые объекты. Для этого должен быть сформирован файл в формате .csv с указанием сетевых объектов. Структура файла следующая:

Для импорта списка: ПКМ в «Сетевых объектах» — Импортировать.

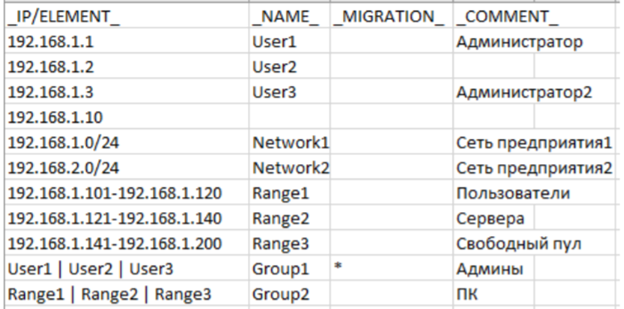

Сервисы

По дефолту в Континенте уже имеются основные сервисы, которые можно дополнить.

Пользователи

Учетные записи пользователей могут быть созданы в локальной базе данных ЦУС или импортированы из каталога Active Directory.

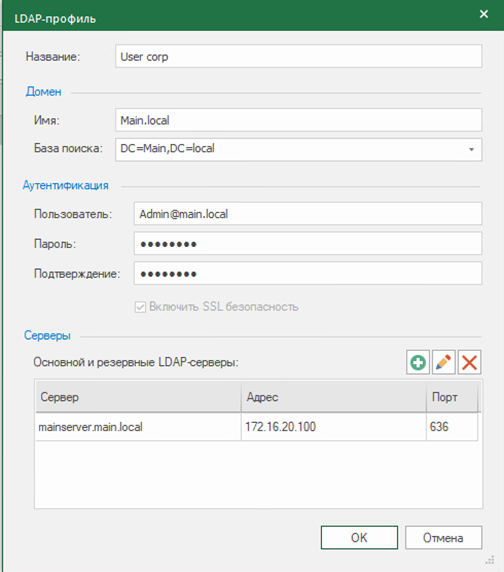

Добавление пользователей из каталога AD возможно с помощью LDAP. Во вкладке «Администрирование» переходим в раздел «LDAP» и далее «Создать LDAP профиль».

В графе «Название» самопроизвольно указываем имя профиля. В разделе «Домен» указываем доменное имя сервера AD и атрибуты LDAP. В разделе «Аутентификация» указывается пользователь, состоящий в группе, администраторы домена. Для данной цели рекомендуется создать отдельную учетную запись. В разделе «Серверы» указывается IP-адрес сервера AD и порт подключения. Подключение к серверу AD работает по протоколу LDAPS.

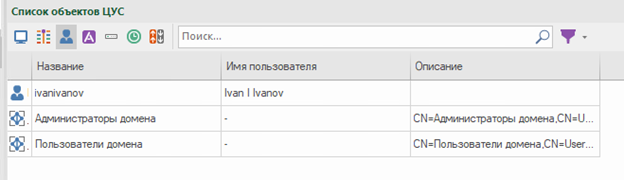

После необходимо активировать компонент «Идентификация пользователей» и добавить созданный профиль на УБ во вкладке «Структура»: ПКМ по УБ — «Идентификация пользователей» — «Профиль LDAP». Далее возвращаемся к нашему LDAP профилю и нажимаем «Импорт LDAP-групп». Если подключение к AD будет выполнено успешно, то на экране появится окно импорта LDAP-групп. Выбираем нужные нам группы и импортируем их. Импортированные группы появятся во вкладке объектов ЦУС «Пользователи».

Приложения

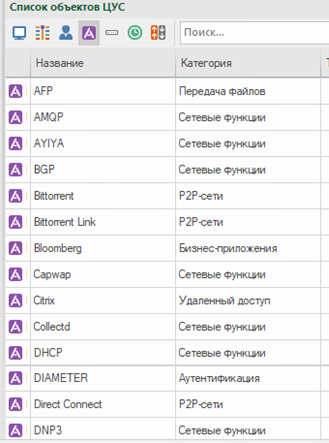

Контролируемые комплексом сигнатуры приложений для удобства пользователя разделены по категориям. В базовый контроль приложений входит около 50 приложений. Доступны такие категории как бизнес-приложения, виртуализация, социальные сети, голосовая связь, облачные хранения, удаленный доступ и др.

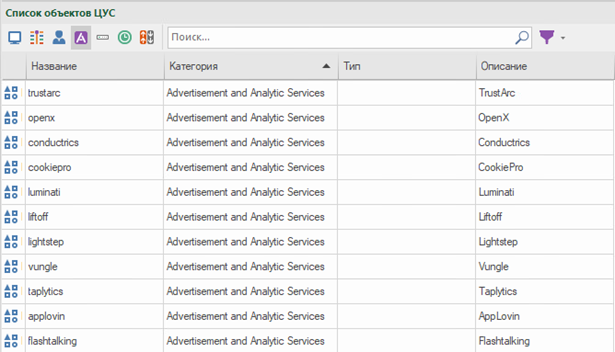

При использовании расширенного контроля приложений в БД ЦУС загружаются дополнительные сигнатуры приложений. При необходимости на основании загруженных сигнатур можно создать пользовательскую сигнатуру путем копирования и редактирования свойств существующей.

Данный компонент лицензируется отдельно. Для использования расширенного контроля приложений необходимо скачать пакет обновления (hotfix) с сервера обновлений (или запросить у вендора) и установить его на ЦУС. Далее активируется компонент в свойствах узла безопасности.

В расширенный контроль приложений входит около 3000 приложений. Например, можно разрешить WhatsApp, но запретить отправлять в нем медиа файлы; разрешить ВК, но запретить воспроизведение аудиофайлов. Полный список приложений вы можете запросить по адресу sales@tssolution.ru

Приложения, входящие в расширенный контроль можно кастомизировать. Для этого выбирается определенный атрибут приложения. Например, запретим воспроизведение музыки в вк. В поисковой строке ищем нужное приложение — ПКМ — Создать — Отмечаем атрибут «audio».

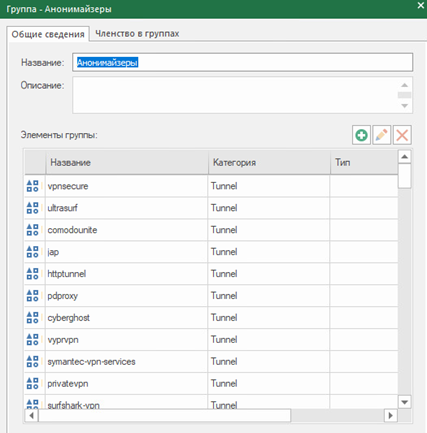

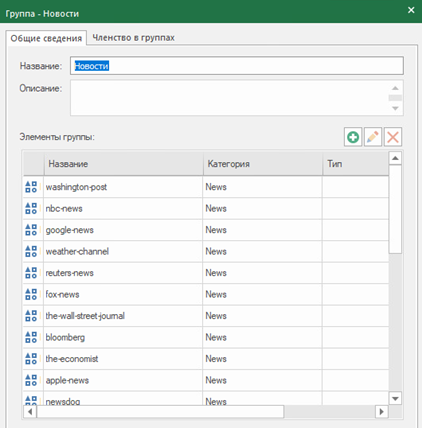

Также можно создавать группы приложений. Создадим группы приложений, включающие себя торренты, анонимайзеры, социальные сети и новостные порталы (в категорию приложений «news» входят только иностранные новостные порталы).

С правилами возможны следующие действия:

Ввести название правила

Назначить отправителя и получателя пакета

Протокол передачи данных

Перечень контролируемых приложений

Пропустить или отбросить трафик

Выбрать профиль усиленной фильтрации

Включить или выключить систему обнаружения вторжений для конкретного правила

Назначить временной интервал действия правила

Журналирование

Узел безопасности, на котором будет установлено правило

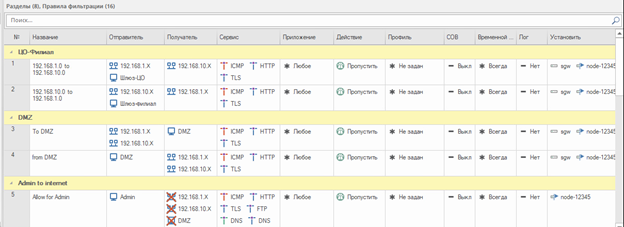

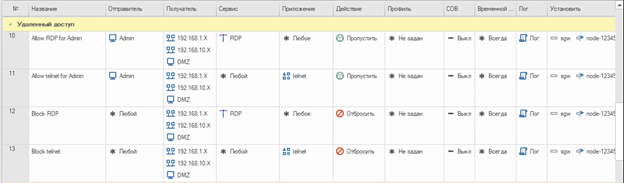

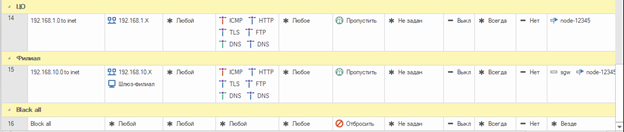

Создадим следующие правила фильтрации:

Правила, разрешающие прохождение трафика между центральным офисом и филиалом.

Правила, разрешающие прохождение ICMP, HTTP (S) трафика из защищаемых сетей в DMZ и обратно.

Правило, разрешающее трафик по протоколам http (s), ftp, dns, icmp с хоста администратора.

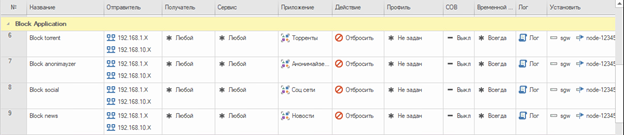

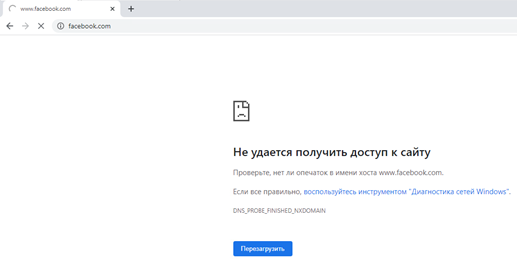

Правила, блокирующие социальные сети, анонимайзеры, торренты и новостные порталы в защищаемых сетях с логированием. (Т.к. выше стоит правило, разрешающее прохождение трафика для администратора, то с его хоста данные приложения будут доступны. Потом мы отключим это правило, для тестирования блокировки приложений)

Правило, блокирующее доступ к компьютерам защищаемой сети по RDP и Telnet для всех, кроме администратора с логированием

Правила, разрешающие трафик по протоколам http (s), ftp, dns, icmp из защищаемых сетей.

Правило, запрещающее весь остальной трафик.

Для сравнения так выглядел межсетевой экран в Континент 3.9:

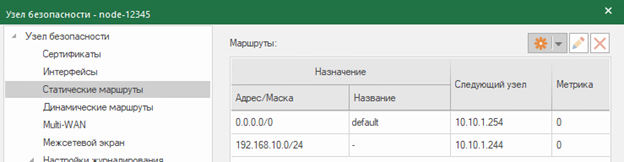

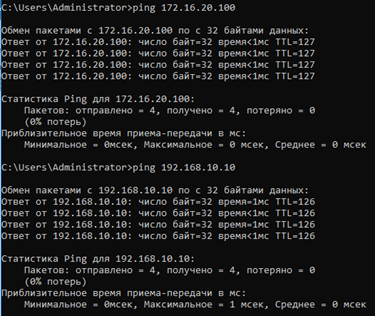

Для прохождения трафика между ЦО и филиалом необходимо настроить маршрутизацию. На УБ с ЦУС добавим маршрут до сети филиала (192.168.10.0/24).

В версии Континент 4.1 есть возможность импорта правил МЭ из конфигурации Check Point версий R77.30 и R80.20, а также связанных с этими правилами объектов.

NAT

При выборе режима трансляции могут быть указаны следующие варианты:

«Не транслировать» — к трафику не применяются правила трансляции. Используется для правил-исключений при передаче части трафика без трансляции.

«Скрыть» — маскарадинг (hide NAT). Исходящим пакетам в качестве IP-адреса отправителя назначается IP-адрес, через который будет доступен получатель пакета.

«Отправителя» — изменение IP-адреса отправителя (source NAT)

«Получателя» — изменение IP-адреса получателя (destination NAT)

«Отобразить» — трансляция IP-адреса отправителя в режиме «один к одному»

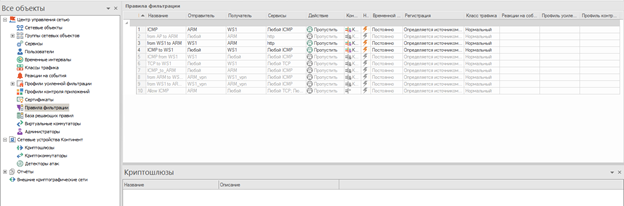

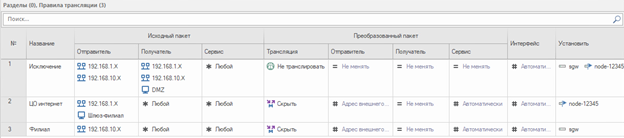

Создадим 3 правила трансляции адресов:

Первое правило — не транслировать. Исключает трансляцию адресов между защищаемыми сегментами.

Второе правило — hide NAT для центрального офиса.

Третье правило — hide NAT для филиала.

Протестируем созданные правила и посмотрим, как будут выглядеть записи в система мониторинга. Не забываем, что необходимо отключить 5 правило фильтрации (прохождение трафика с хоста администратора) для тестирования блокировки приложений. IP-адрес хоста администратора попадает под действие двух сетевых объектов (Admin и 192.168.1.X), так что трафик через этот хост проходить будет, но по другим правилам.

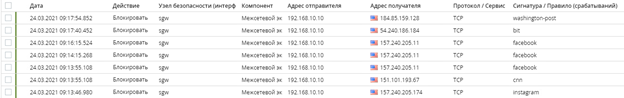

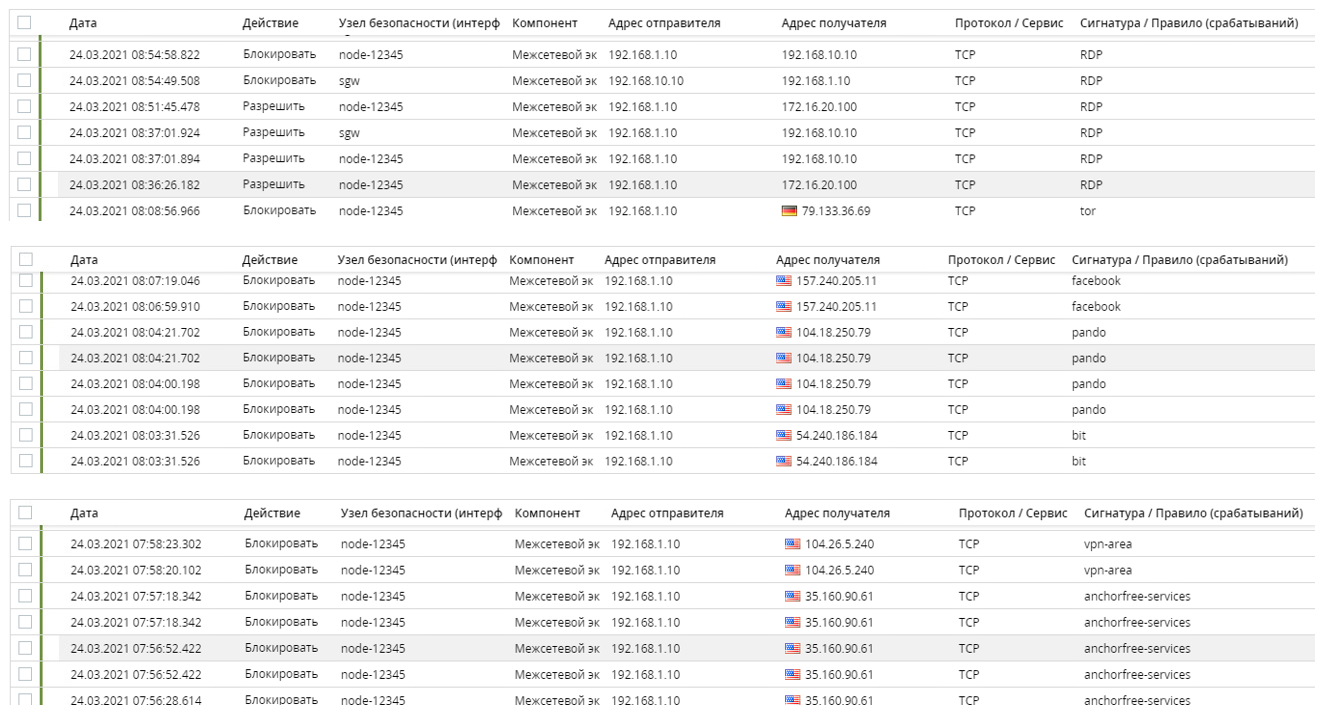

Проверим записи в системе мониторинга:

Если отключить 5 правило фильтрации, то приложения будут блокироваться и для администратора:

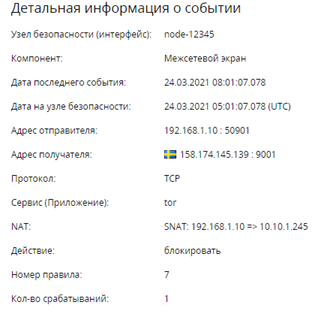

Щелкнув 2 раза по записи, можно посмотреть подробное описание:

Приоритизация трафика

Для обеспечения повышения качества передачи данных в комплексе Континент используется специальный механизм Quality of Service (QoS). Данная технология предоставляет различным классам трафика приоритеты в обслуживании. Комплекс Континент поддерживает работу следующих механизмов управления QoS:

приоритизация трафика Представлено 8 приоритетов трафика (неприоритетный, низкий, ниже среднего, средний, выше среднего, высокий, наивысший, реального времени)

минимизация джиттера для трафика в приоритете реального времени

маркировка IP-пакетов

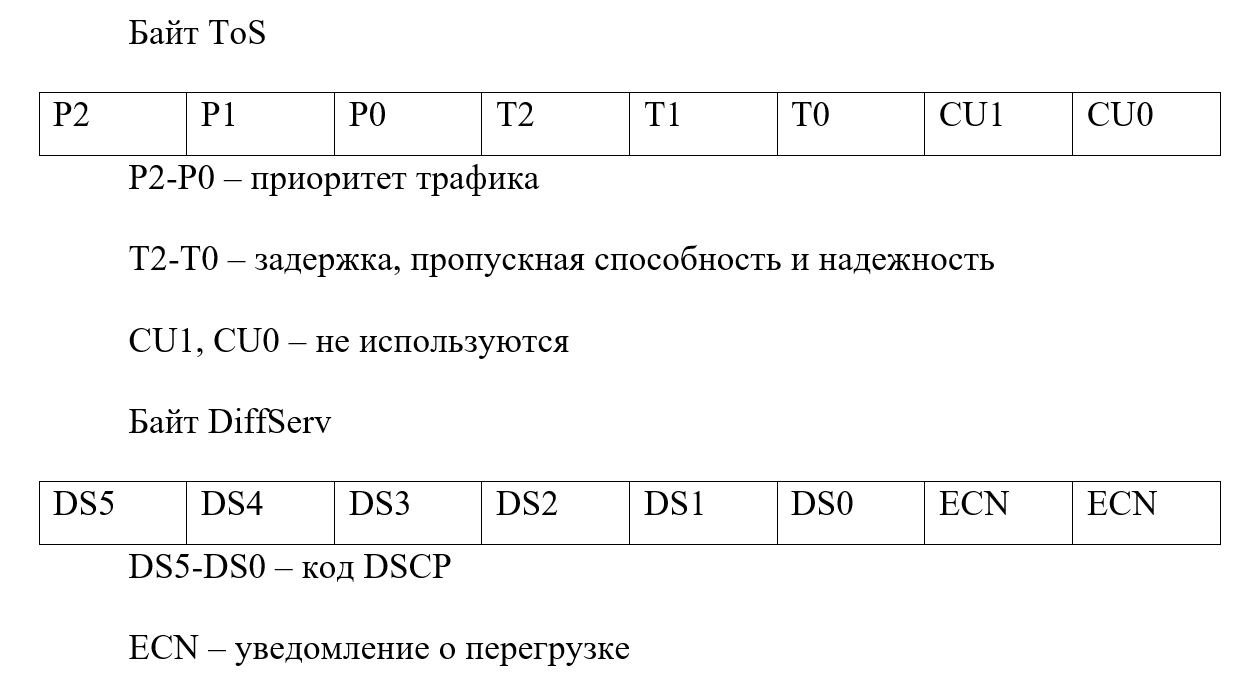

Маркировка IP-пакета определяется с помощью DSCP-метки в заголовке IP-пакета. Кодом DSCP называются шесть наиболее значимых бит поля DiffServ. DiffServ — это модель, в которой трафик обрабатывается в промежуточных системах с учетом его относительной приоритетности, основанной на значении поля типа обслуживания (ToS).

Выглядит это следующим образом:

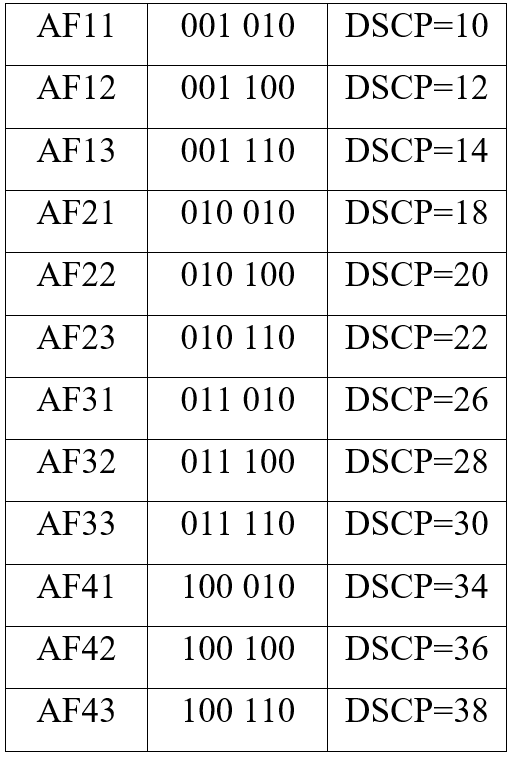

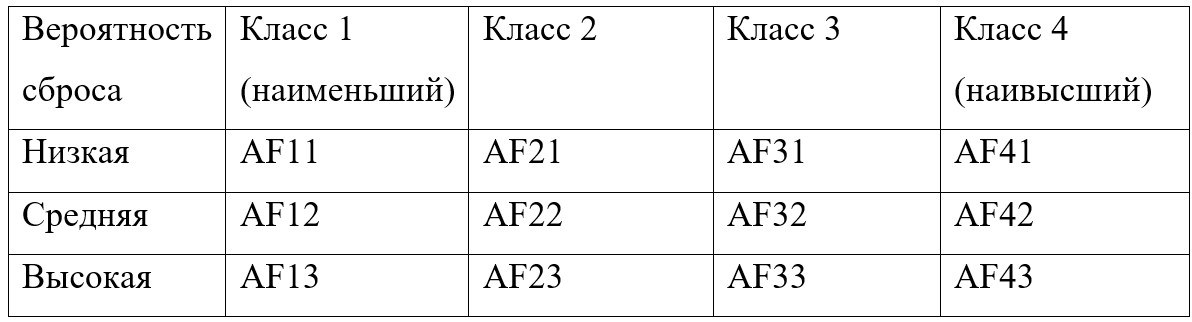

В качестве DS5-DS3 используются те же самые биты приоритета. DS2, DS1 определяют вероятность сброса пакетов. DSCP использует группы CS (Class Selector), AF (Assured Forwarding), EF (Expedited Forwarding).

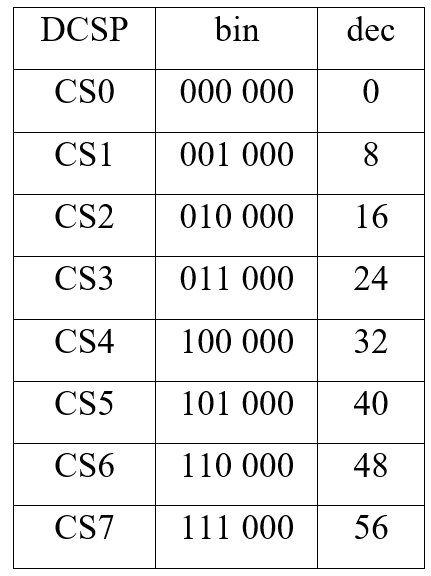

DSCP-метки группы CS используют только первые 3 бита приоритета, остальные устанавливаются в нули. Выглядят они следующим образом:

Соответственно получается, что CS0 имеет низший приоритет, CS7 — высший приоритет.

DSCP-метки группы AF содержат два значения. Условно обозначим их как x и y. X — определяет класс трафика (всего 4 класса), y — приоритет при необходимости сброса трафика (3 значения). AFx1 имеет менее важный приоритет.

DSCP-метка группы EF имеет высший класс приоритета. Значение DSCP метки 46. Это означает, что трафик будет передан самым лучший способом.

Best Effort. DSCP значение — 0. Означает, что трафик будет передан по возможности.

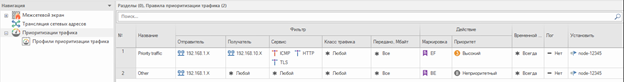

Для обработки приоритетов используется метод HFSC, обеспечивающий распределение полосы пропускания очередей. Протестриуем данный функционал. Для этого активируем компонент «Приоритизация трафика» и создадим правила.

Созданные правила устанавливают, что трафику из центрального офиса в филиал по протоколам ICMP, HTTP (S) будет установлен высокий приоритет и передача будет осуществляться лучшим образом. Весь остальной трафик определен как неприоритетный и будет передан по возможности.

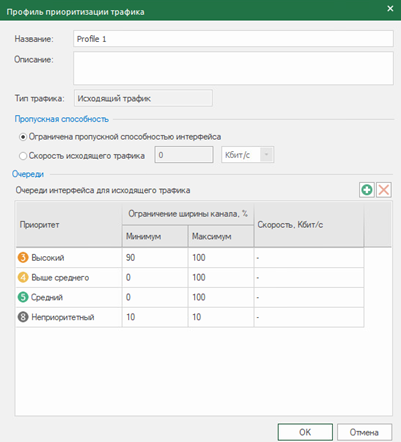

Профиль приоритизации трафика создается для определения полосы пропускания для каждого типа приоритета. Создается как для исходящего трафика, так и для входящего. Профиль применяется в настройках узла безопасности.

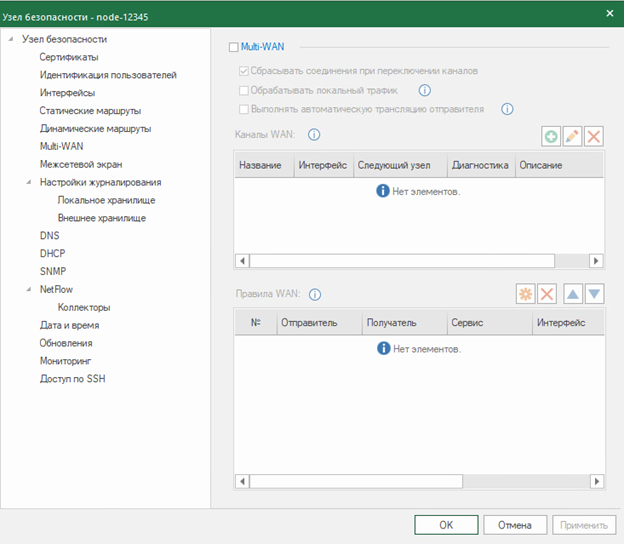

Multi-WAN

В комплексе имеется возможность сконфигурировать сеть при одновременном подключении УБ к нескольким внешним сетям. Предусмотрены следующие режимы Multi-WAN:

передача трафика в соответствии с таблицей маршрутизации;

обеспечение отказоустойчивости канала связи;

балансировка трафика между внешними интерфейсами УБ.

Настройки Multi-WAN происходит в свойствах узла безопасности во вкладке Multi-WAN.

Заключение

В данной статье рассмотрены функции и настройки межсетевого экрана в Континент 4.1. Создана базовая политика межсетевого экранирования и показаны записи в системе мониторинга. Подробно разобран функционал приоритизации трафика.

В следующей статье будет показана работа с веб-фильтром.

Подробную информацию о продукте можно найти на странице Код Безопасности.

P.S. Если у вас уже есть устройства Континент, вы можете обратиться к нам за профессиональной технической поддержкой, в то числе оставить заявку на бесплатный тикет. Запросить версию Континент 4.1 можете обратившись на почту dl@tssolution.ru

Автор — Дмитрий Лебедев, инженер TS Solution