[recovery mode] Фреймворк Fortinet для защиты от продвинутых угроз

В этой статье описывается конечное решение по защите от современных угроз, так называемый Fortinet ATP (Advanced Threat Protection) Framework, позиционируется как полноценное модульное решение для кибербезопасности. Ниже приводится обзор решения для автоматизированной идентификации, предотвращения, подавления вредоносного ПО и обеспечения защиты всей экосистемы.

Продвинутое вредоносное ПО может нанести огромный вред организациям, от воровства данных через скомпрометированные личности до прекращения работы важных операций. Атаки кибер-преступников это сложные, постоянно развивающиеся разработки, направленные на создание новых и коварных методов проникновения и нападения.

Отчасти из-за постоянно возрастающей частоты публичных атак, большинство организаций осознали необходимость совершенствования инфраструктуры безопасности IT. Согласно исследованиям компании ESG, 37% опрошенных организаций возводят совершенствование в области кибербезопасности на первое место среди приоритетов по развитию IT инфраструктуры на 2016 год.

Организации должны оценивать, как способность выявлять угрозы для своей IT инфраструктуры, так и способность противостоять им. Большая часть из продвинутого вредоносного ПО является скрытой либо ПО «нулевого дня». Скрытые угрозы построены для того чтобы проникать в системы незамеченными, иногда хранятся в системе в неактивном состоянии в течении определенного периода времени. Угрозы нулевого дня — это атаки, которые используют ранее неизвестные уязвимости сети, операционной системы или приложения, затрудняя при этом борьбу с ними.

Традиционно, безопасность была реализована на основе брандмауэра периметра в совокупности со сканерами конечных точек (рабочих станций). Брандмауэры периметра блокировали простые типы атак, предотвращали неавторизированный доступ к внутренним системам в то время, когда антивирус на конечных точках сканировал пользовательские устройства согласно сигнатур ранее известных или предполагаемый вредоносных программ. Брандмауэры нового поколения и ПО для защиты конечных точек увеличивают глубину инспекции как на периметре, так и на конечном устройстве, но они все еще опираются на поиск уже известных атак. Они просто не спроектированы для обнаружения новейших, ранее неизвестных атак. Слишком часто, организации не знают о таких угрозах то того момента пока не будет нанесен существенный ущерб.

Фреймворк Fortinet для предотвращения продвинутых угроз

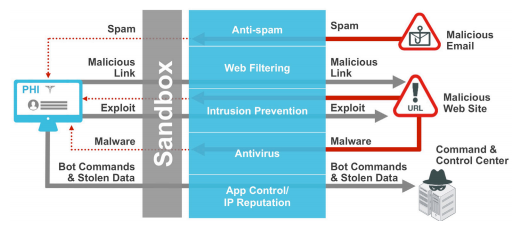

Fortinet разработал собственный Фреймворк для защиты от продвинутых угроз с целью обеспечения исчерпывающей видимости всех активностей в сети, использую существующие и новые методы, с помощью модульного подхода к интеграции своих продуктов безопасности для сети, приложений, конечных точек и облачных сервисов.

Фреймворк по защите от продвинутых угроз включает:

• FortiGate — брандмауэр следующего поколения который обеспечивает глубокую инспекцию пакетов и определение приложений для сетевой безопасности и защиты от угроз.

• FortiWeb — брандмауэр для Web приложений предназначен для защиты приложений доступных из сети Интернет. Двусторонняя защита от продвинутых угроз включая отказ в обслуживании, SQL инъекции, XSS, переполнение буфера, cookie poisoning и большое количество других атак.

• FortiMail — шлюз безопасности для почты, защищает пользователей электронной почты от входящих угроз используя анти-спам, анти-фишинг и техники предотвращения вредоносного ПО. Защита исходящей почты включает предотвращение утечки информации (DLP), шифрование на основе идентификации (IBE) и архивирование сообщений.

• FortiClient — защита для конечных устройств Windows, Mac, IOS и Android, включая, но не ограничиваясь: защита от вредоносного ПО, конртоль приложений, web-фильтр, управление уязвимостями, двух факторная аутентификация и удаленный доступ.

• FortiSandbox — централизованный анализ и обнаружение потенциальных угроз используя эмуляцию кода и выполнение этого кода в виртуальной защищенной среде. Проверяет активность в добавок к атрибутам для определения нежелательного поведения. Динамически принимает меры для реагирования на инциденты и обновление защиты.

• FortiGuard — исследователи Fortinet используют информацию из глобальных источников для исследования угроз и атак, а также поддерживают облачную базу знаний об исследовании угроз и путей их предотвращения.

FortiGate, FortiWeb и FortiMail — наиболее распространенные решения, представлены как в аппаратной, так и программной форме, в совокупности с приложением FortiClient которое используется на конечных устройствах удовлетворяют потребности организаций всех размеров. Каждый продукт ATP Фреймворка может выступать в качестве отдельного решения или может быть объединён с другими продуктами для расширенной защиты благодаря совместимости. В полностью интегрированном Фреймворке, продукты защиты от угроз сети и конечных точек отсылают потенциально опасные данные на FortiSandbox для анализа, который в свою очередь возвращает инструкции по действиям с данными обратно этим продуктам, а также в лабораторию FortiGuard для распространения среди продуктов Fortinet.

Fortinet описывает три фазы работы своих продуктов для обеспечения скоординированной защиты: предотвращение, выявление и смягчение.

• Предотвращение — предотвратить атаки от множества известных и сильно подозрительных угроз.

• Выявление — выявить ранее неизвестные угрозы и распространить информацию об угрозе для ускоренной реакции.

• Смягчение — исследовать и анализировать новые данные; создать сигнатуру и превратить неизвестное в известное для предотвращения в будущем.

Выявление

Основной подход Фреймворка от Fortinet по выявлению продвинутых угроз это выявление неизвестных угроз и перенаправление их на FortiSandbox для раскрытия поведения, тактики, техник и процедур которые используются в кибератаках. FortiSandbox использует виртуальные машины как инструменты для оценки потенциальных угроз от исполняемых файлов, сжатых файлов (zip файлы), данных приложений таких как Adobe Flash, Adobe PDF и JavaScript и т.д. Тем не менее, исполнение каждого подозрительного файла на виртуальной машине может быть ресурсоемким и занимать определенное время. Это может ограничить общее количество подозрительных файлов которые могут быть оценены, со значительным влиянием на производительность.

Fortinet использует множество различных методик для повышения эффективности. До исполнения в песочнице, подозрительные файлы могут быть предварительно отфильтрованы, включая отбор антивирусным движком, запросами к облачному сервису FortiGuard, симуляция независимая от ОС, которая возможна благодаря запатентованному Fortinet языку распознавания компактных паттернов (CPRL). CPRL — это система для глубокой инспекции кода и распознавания паттернов, которая позволяет значительно расширить возможности методик защиты от продвинутых угроз (APT) и распознавания продвинутых техник обхода (AET) которые возможны с традиционным сигнатурным анализом.

Каждая угроза, определенная на Sandbox включает информацию о методе использованном для идентификации:

• AV scan — угроза была определена с помощью сопоставления файла сигнатурам известным FortiClient (FortiGate/FortiMail) и соответствие подтвердилось.

• Cloud Query — если сигнатура файла не известна FortiClient (FortiGate/ FortiMail), то она может быть сопоставлена с сигнатурами FortiGuard, облачного сервиса Fortinet с базой знаний продвинутых угроз.

• Sandboxing — угроза была определена, когда FortiSandbox оценивал поведение файла.

Кроме методов идентификации так же указывается рейтинг риска (clean, low risk, high risk или malicious). Результаты теста включают множество деталей о коде и его рейтинге, в том числе суммарную оценку поведения, снимки экрана вредоносной программы, и возможность загрузить дополнительную информацию в форме лога.

Для примера поведение, приводящее к рейтингу high risk включает:

• Исполняемый файл попытался подключится к удаленному C&C ботнет серверу.

• Исполняемый файл удалил файлы.

• Исполняемый файл породил процессы.

• Пользователи, зараженные исполняемым фалом заметят «http» подключения к определенным URL/IP адресам.

• Пользователи, зараженные исполняемым фалом заметят «DNS запросы» с определенным доменным именам.

FortiSandbox может извлекать объекты для анализа непосредственно из сетевого траффика или получать из от других продуктов Fortinet, уже инспектирующих траффик. Конфигурация основных продуктов ATP Фреймворка Fortinet (FortiGate, FortiWeb и FortiMail) для интеграции с FortiSandbox очень проста, администратору достаточно ввести IP адрес FortiSandbox в модуле настройки песочницы. Следующий и финальный шаг — авторизовать подключение продукта Fortinet в интерфейсе FortiSandbox.

FortiSandbox также является расширением для FortiClient. Администраторы могут вручную настроить FortiClient либо они могут настроить профиль защиты конечной точки централизованно на FortiGate или FortiClient EMS. Такой профиль будет применен к группе конечных точек в текущей среде.

Почему это важно: понятно, что единый подход, который объединяет несколько методов обнаружения и оценки угроз, в котором есть возможность перенаправить файлы в песочницу для дополнительного анализа, может предоставить важный дополнительный слой защиты и устранить пробелы которые легко эксплуатируются новыми и ранее неизвестными угрозами.

Смягчение

Единый подход Fortinet к защите спроектирован для смягчения ранее неизвестных угроз и атак, обнаруженных с помощью FortiSandbox. В контексте кибербезопасности, смягчение определяется как уменьшение вероятности нежелательных явлений и/или уменьшение влияния и последствий. Все продукты Fortinet, которые могут работать с FortiSandbox отправляют объекты для анализа и используют данные полученные от FortiSandbox для ускорения реакции и смягчения выявленных угроз.

Для примера приведен снимок интерфейса FortiSandbox с выводом отчета о пяти фактах подозрительного поведения. Со снимка видно, что вредоносное ПО ведет себя как руткит, создает копии себя и удаляет себя после выполнения. Так как такое поведение может быть достаточно разрушительным, оно выделено красным цветом.

В разделе Files Created показано все файлы которые были созданы вредоносным ПО с их чек суммами MD5. Потенциально опасная активность, такая как создание копии себя, выделена красным.

Вкладка результатов также позволяет администратору скачать копию оригинального файла из FortiSandbox, кроме этого журнал с детальным описанием всех активностей анализируемого файла, снимки экрана и все перехваченные пакеты из траффика инициированного вредоносным ПО.

Как только принято позитивное решение о том, что файл является вредоносным, действие по смягчению может быть автоматическим либо на основе политик, которые могут быть установлены на каждой контрольной точке. На следующем снимке показаны возможные настройки на FortiClient.

Смягчение может быть применено в любой точке экосистемы. FortiGate, FortiWeb и FortiMail предоставляют опцию карантина. На следующем снимке показано что FortiGate имеет возможность изолировать как зараженное устройство, так и источник. FortiWeb имеет такие-же опции.

Почему это важно: комплексная экосистема безопасности Fortinet предоставляет консолидированное смягчение и восстановление последствий активности вредоносного ПО в то время как администратор имеет возможность осуществлять автоматизированную реакцию на инциденты требующие вмешательства. Взаимодействие продуктов Fortinet с FortiSandbox позволяет реализовать такую автоматизацию по всем векторам угроз. Основываясь на информации от контрольных точек происходит очистка и изоляция зараженных систем.

Предотвращение

Наименее проблематичная атака та, которая была предотвращена. Фреймворк Fortinet по защите от продвинутых угроз автоматизирует и консолидирует анализ подозрительных файлов на всех контрольных точках от нескольких потенциальных векторов используя техники включающие непосредственное инспектирование траффика и взаимодействие с FortiGate, FortiClient, FortiWeb и FortiMail. При взаимодействии с другими продуктами Fortinet снижается нагрузка на FortiSandbox и сводится к минимуму необходимость ручной, трудоемкой реакции по предотвращению атак.

В дополнение к использованию традиционных технологий предотвращения угроз в этих продуктах для блокировки известных угроз и атак (например, контроль приложений, предотвращение вторжений, веб фильтрация, антивирус и анти спам), FortiSandbox играет очень важную роль в предотвращении самых передовых и неизвестных угроз.

FortiMail и FortiClient автоматически удерживают неизвестные файлы и ждут анализа от FortiSandbox до разрешения доставки или установки, обходя необходимость в смягчении угроз.

FortiGate и FortiClient могут быть сконфигурированы для получения обновлений сигнатур непосредственно от FortiSandbox. Это полезно для предотвращения распространения нацеленных атак и многоступенчатых атак, чьи компоненты активно раскрываются FortiSandbox прежде чем они повлияют на конечных пользователей.

Наконец, FortiSandbox имеет возможность опционально передавать данные об анализе сервису FortiGuard, позволяя распространить сигнатуры среди всего портфолио продуктов безопасности Fortinet, а не только в пределах конкретной экосистемы. Такой подход укрепляет защиту всего комьюнити пользователей Fortinet.

Почему это важно: нарушения безопасности становятся все более распространенными, при этом с направленными атаками и атаками нулевого дня «zero-day» борются традиционные, автономные решения. Организации, опирающиеся на такой тип решений, потенциально могут быть уязвимыми к атакам с серьезными финансовыми и операционными последствиями. Предотвращение позволяет организациям выйти из реактивного режима и сфокусироваться на про активных, стратегических мероприятиях по укреплению уровня безопасности. Используя расширенные возможности детектирования FortiSandbox и глубокие знания об атаках от FortiGuard Labs у организаций появляются инструменты которые нужны для предотвращения атак, прежде чем они произойдут.

В заключение

Любое вычислительное устройство корпоративной инфраструктуры, от смартфонов и планшетов до ноутбуков, настольных компьютеров и сервисов приложений подвержены нарушениям безопасности. Атаки влияют на организации любых размеров без разбора, последствия могу быть разрушительными для операций, репутации компании и банковских счетов. Расходы, вытекающие из успешных атак могу включать не только возобновление операций и решение проблем безопасности, но и юридическую ответственность и нормативные штрафы.

Фреймворк Fortinet по защите от продвинутых угроз прост в понимании и управлении. Модульный подход компании Fortinet с автономными продуктами которые могут быть объединены для реализации предотвращения, выявления и смягчения может улучшить выявление и защиту от продвинутых атак в сравнении с отдельными системами безопасности других производителей. Объединение продуктов Fortinet в целую экосистему довольно просто в плане конфигурации благодаря интуитивно понятному интерфейсу и множеству общедоступной документации. После настройки, анализ неизвестных файлов, независимо от того как они попали в экосистему, происходит автоматически. Графический интерфейс FortiSandbox предоставляет интуитивный доступ к понятной и четкой информации. FortiSandbox делает понимание текущего уровня безопасности четким и легким для понимания.

Решение Fortinet предлагает функциональные возможности, особенности и возможность объединения которые позволяют решить весь спектр требований безопасности организации, предоставляя командам безопасности возможность обнаруживать, предотвращать и смягчать угрозы. Возможность работы в качестве автономных продуктов или объединятся в полный Фреймворк обеспечивает гибкость для внедрению в почти любую систему. Компании, которые ищут более гибкие, эффективные решения для улучшения состояния безопасности будут удовлетворены Фреймворком Fortinet по защите от продвинутых угроз.

Дистрибуция решений Fortinet в Украине, Армении, Грузии, Казахстане, Азербайджане, Кыргызстане, Таджикистане, Туркменистане, Узбекистане, странах СНГ.

МУК-Сервис — все виды ИТ ремонта: гарантийный, не гарантийный ремонт, продажа запасных частей, контрактное обслуживание