[Перевод] Тренинг Cisco 200-125 CCNA v3.0. День 34. Расширенная концепция VLAN

Мы уже рассматривали локальные сети VLAN в видеоуроках День 11, 12 и 13 и сегодня продолжим их изучение в соответствии с тематикой ICND2. Я записал предыдущее видео, которое ознаменовало окончание подготовки к сдаче экзамена ICND1, несколько месяцев назад и все это время до сегодняшнего дня был очень занят. Думаю, многие из вас успешно сдали этот экзамен, те же, кто отложил тестирование, могут дождаться окончания второй части курса и попробовать сдать комплексный экзамен CCNA 200–125.

Сегодняшним видеоуроком «День 34» мы начинаем тематику курса ICND2. Многие спрашивают меня, почему мы не рассмотрели OSPF и EIGRP. Дело в том, что эти протоколы не включены в тематику курса ICND1 и изучаются при подготовке к сдаче ICND2. С сегодняшнего дня мы начнем охват тем второй части курса и конечно же, изучим проколы OSPF и EIGRP. Перед тем, как начать сегодняшнюю тему, я хочу рассказать о структурировании наших видеоуроков. При изложении тематики ICND1 я не придерживался принятых шаблонов, а просто логически объяснял материал, так как считал, что такой способ легче для понимания. Теперь же, при изучении ICND2, я по просьбам слушателей стану подавать учебный материал в соответствии с учебным планом и программой курса Cisco.

Если вы зайдете на сайт компании, то увидите этот план и то, что весь курс разбит на 5 основных частей:

— Технологии коммутации локальных сетей (26% учебного материала);

— Технологии маршрутизации (29%);

— Технологии глобальных сетей (16%);

— Сервисы инфраструктуры (14%);

— Обслуживание инфраструктуры (15%).

Я начну с первой части. Если нажать на раскрывающееся меню справа, то можно увидеть детальную тематику данного раздела. Сегодняшний видеоурок охватит тематику раздела 1.1: «Настройка, проверка и устранение неполадок сетей VLAN (обычный / расширенный диапазон), охватывающих несколько свитчей» и подразделов 1.1а «Порты доступа (данные и голосовые сообщения)» и 1.1.b «VLAN по умолчанию».

Далее я постараюсь придерживаться этого же принципа изложения, то есть каждый видеоурок будет посвящен одному разделу с подразделами, а если материала окажется мало, я буду объединять в одном уроке тематику нескольких разделов, например, 1.2 и 1.3. Если же материала раздела будет много, я разобью его на два видео. В любом случае мы будем следовать программе курса, и вы легко сможете сравнить соответствие ваших записей актуальному учебному плану Cisco.

Вы видите на экране мой новый рабочий стол, это Windows 10. Если вы захотите усовершенствовать свой рабочий стол с помощью различных виджетов, можете посмотреть мое видео под названием «Pimp Your Desktop», где я рассказываю, как настроить рабочий стол компьютера в соответствии с вашими потребностями. Видео подобного рода я выкладываю на другом канале, ExplainWorld, так что можете воспользоваться ссылкой в правом верхнем углу и ознакомиться c его содержанием.

Перед началом урока попрошу вас не забывать делиться моими видео и ставить лайки. Хочу также напомнить наши контакты в социальных сетях и ссылки на мои персональные странички. Вы можете писать мне на электронную почту, и как я уже говорил, приоритет в получении моего персонального ответа будут иметь люди, совершившие пожертвование на нашем сайте.

Если вы не сделали пожертвования, ничего страшного, вы можете оставлять свои комментарии под видеоуроками на канале YouTube, и я буду отвечать на них по мере возможности.

Итак, сегодня, согласно расписанию Cisco, мы рассмотрим 3 вопроса: сравним Default VLAN, или VLAN по умолчанию, с Native VLAN, или «родным» VLAN, узнаем, чем отличается Normal VLAN (обычный диапазон VLAN) от расширенного диапазона сетей Extended VLAN и рассмотрим разницу между Data VLAN (VLAN данных) и Voice VLAN (голосовая VLAN). Как я сказал, мы уже изучали этот вопрос в предыдущих сериях, но довольно поверхностно, поэтому до сих пор многие ученики с трудом определяют разницу между типами VLAN. Сегодня я объясню это так, чтобы всем стало понятно.

Рассмотрим, в чем состоит разница между Default VLAN и Native VLAN. Если вы возьмете совершенно новый свитч Cisco с заводскими настройками, он будет иметь 5 VLAN — VLAN1, VLAN1002, VLAN1003, VLAN1004 и VLAN1005.

VLAN1 является VLAN по умолчанию для всех устройств Cisco, а VLAN 1002–1005 зарезервированы для Token Ring и FDDI. Сеть VLAN1 невозможно удалить или переименовать, к ней нельзя добавить интерфейсы, и все порты свитча по умолчанию принадлежат к этой сети, пока их не настроят по-другому. По умолчанию все свитчи могут общаться друг с другом, потому что все они являются частью VLAN1. Вот что означает «VLAN по умолчанию», или Default VLAN.

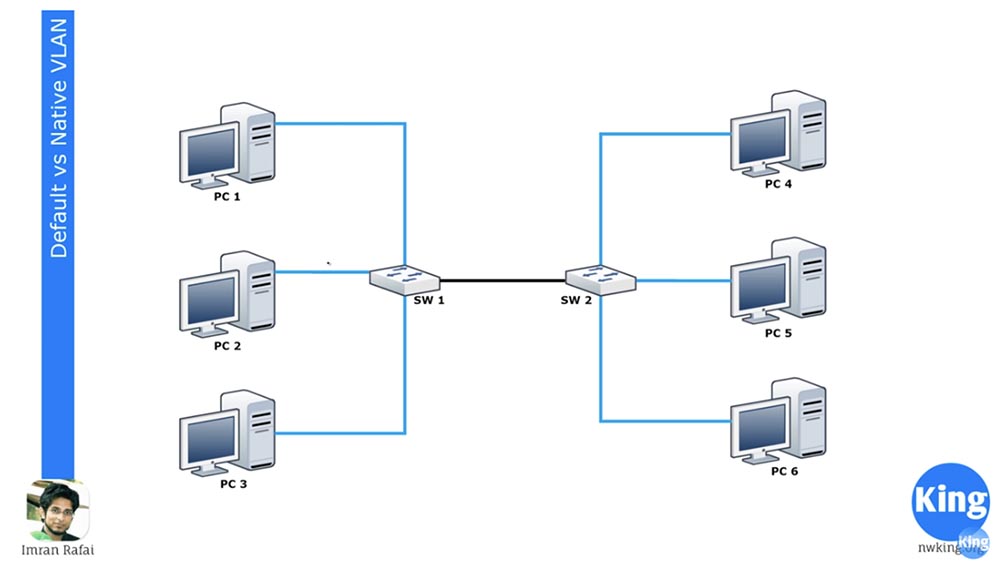

Если вы зайдете в настройки свитча SW1 и назначите два интерфейса для сети VLAN20, то они станут частью сети VLAN20. Перед тем, как приступить к сегодняшнему уроку, я настойчиво советую вам пересмотреть упомянутые выше серии 11,12 и 13 дней, потому что я не стану повторять, что такое VLAN и как они работают.

Я просто напомню, что нельзя автоматически приписать интерфейсы к сети VLAN20, пока её не создашь, поэтому сначала нужно зайти в режим глобальной конфигурации свитча и создать VLAN20. Вы можете посмотреть на консоль настроек CLI и понять, что я имею в виду. После того, как вы назначили эти 2 порта для работы с VLAN20, компьютеры PC1 и PC2 смогут связаться друг с другом, потому что они оба будут принадлежать одной сети VLAN20. Но компьютер PC3 все ещё будет частью VLAN1 и поэтому не сможет связаться с компьютерами сети VLAN20.

У нас есть второй свитч SW2, один из интерфейсов которого назначен для работы с VLAN20, и к этому порту подсоединен компьютер PC5. При такой схеме соединения PC5 не может связаться с PC4 и PC6, но при этом эти два компьютера могут общаться друг с другом, поскольку принадлежат к одной и той же сети VLAN1.

Оба свитча соединяются транком через соответственно настроенные порты. Не буду повторяться, просто скажу, что все порты свитча по умолчанию настроены на режим транкинга по протоколу DTP. Если к какому-то порту подсоединить компьютер, то этот порт будет использовать access mode. Если вы захотите перевести в этот режим порт, к которому подсоединен PC3, то должны будете ввести команду switchport mode access.

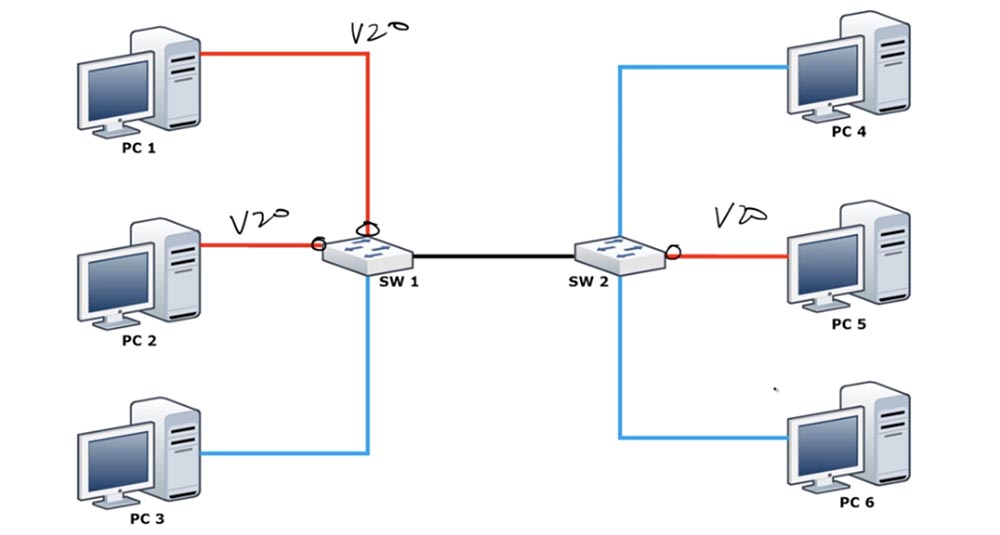

Итак, если вы соедините два свитча друг с другом, они образуют транк. Два верхних порта SW1 будут пропускать трафик только VLAN20, нижний порт — только трафик VLAN1, но транк-соединение будет пропускать через себя весь трафик, проходящий через свитч. Таким образом, к SW2 будет поступать трафик и VLAN1, и VLAN20.

Как вы помните, сети VLAN имеют локальное значение. Поэтому SW2 знает, что трафик, поступивший на порт VLAN1 от PC4, может быть отправлен PC6 только через порт, который также принадлежит VLAN1. Однако когда один свитч отсылает трафик другому свитчу по транку, он должен использовать механизм, который объяснить второму свитчу, что это за трафик. В качестве такого механизма используется сеть Native VLAN, которая подключена к транк-порту и пропускает через себя тегированный трафик.

\

\

Как я уже сказал, у свитча есть только одна сеть, которая не подвержена изменениям — это сеть по умолчанию VLAN1. Но по умолчанию Native VLAN и есть VLAN1. Что такое Native VLAN? Эта сеть, которая пропускает нетегированный трафик VLAN1, но как только на транк-порт поступает трафик от любой другой сети, в нашем случае VLAN20, он обязательно снабжается тегом. Каждый фрейм имеет адрес назначения DA, адрес источника SA и тег VLAN, содержащий в себе идентификатор сети VLAN ID. В нашем случае этот идентификатор показывает, что данный трафик относится к VLAN20, поэтому он может быть отправлен только через порт VLAN20 и предназначаться для PC5. Можно сказать, что Native VLAN решает, должен ли трафик быть тегированным или не тегированным.

Запомните, что VLAN1 по умолчанию является сетью Native VLAN, потому что по умолчанию все порты используют VLAN1 в качестве Native VLAN для передачи нетегированного трафика. Однако при этом сетью Default VLAN является только VLAN1, единственная сеть, которая не может быть изменена. Если свитч получает нетегированные фреймы на транковом порту, он автоматически причисляет их к Native VLAN.

Проще говоря, в свитчах Cisco в качестве Native VLAN можно использовать любую VLAN, например, VLAN20, а в качестве Default VLAN можно использовать только VLAN1.

При этом у нас может возникнуть проблема. Если мы поменяем для транк –порта первого свитча Native VLAN на VLAN20, то порт подумает: «раз это Native VLAN, то её трафик не нужно снабжать тегом» и отправит нетегированный трафик сети VLAN20 по транку второму свитчу. Свитч SW2, получив этот трафик, скажет: «отлично, этот трафик не имеет тега. Согласно моим настройкам, моя Native VLAN — это VLAN1, значит, я должен отправить этот нетегированный трафик по сети VLAN1». Таким образом, SW2 направит полученный трафик только PC4 и PC-6, хотя он предназначен PC5. Это создаст большую проблему безопасности, так как смешает трафик VLAN. Вот почему на обеих транк-портах всегда нужно настраивать одну и ту же Native VLAN, то есть если Native VLAN для транк порта SW1 — это VLAN20, то эта же VLAN20 должна быть установлена в качестве Native VLAN на транк-порте SW2.

Вот в чем заключена разница между Native VLAN и Default VLAN, и вам нужно помнить, что все Native VLAN в транке должны совпадать (примечание переводчика: поэтому лучше использовать в качестве Native VLAN сеть, отличную от VLAN1).

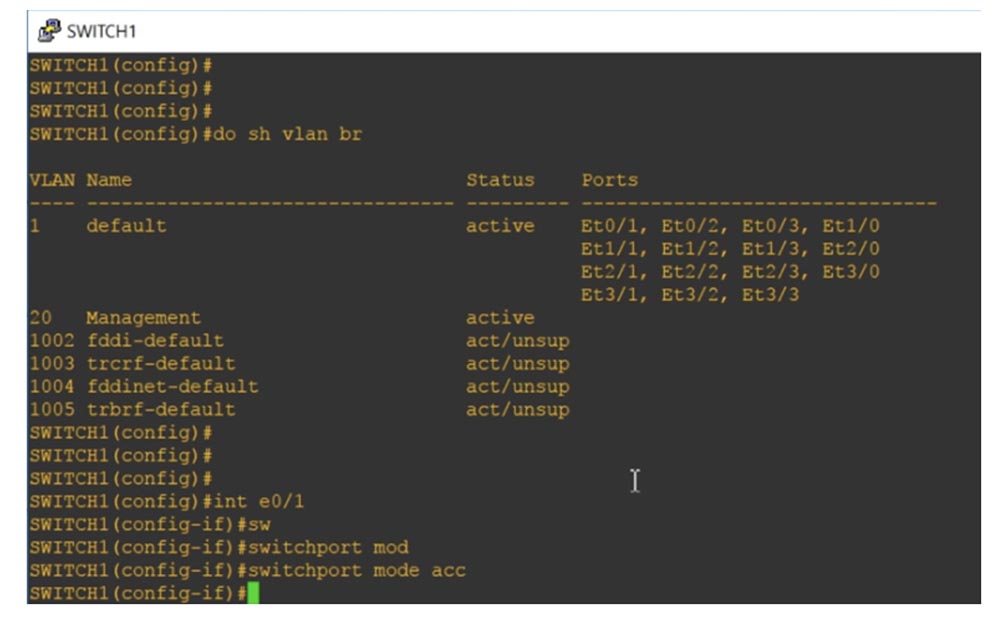

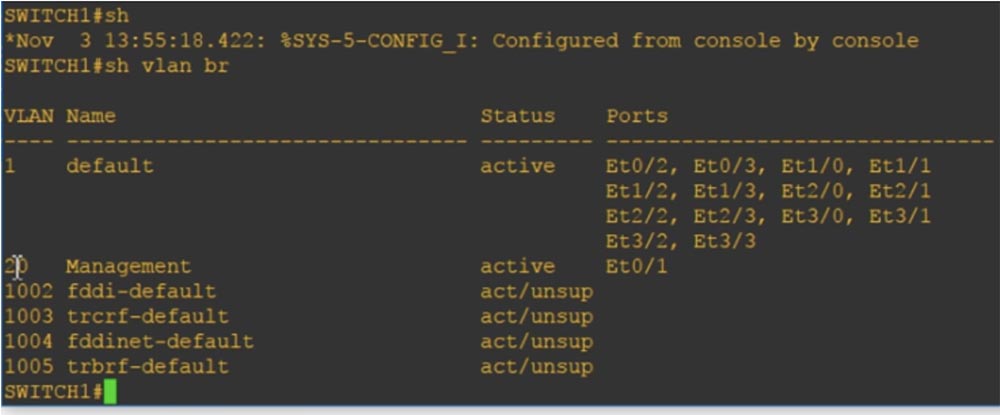

Давайте глянем на это с точки зрения свитча. Вы можете зайти в свитч и напечатать команду show vlan brief, после чего увидите, что все порты свитча подсоединены к Default VLAN1.

Ниже показаны ещё 4 сети VLAN: 1002,1003,1004 и 1005. Это тоже Default VLAN, вы видите это из их обозначения. Они являются сетями по умолчанию, потому что зарезервированы для конкретных сетей — Token Ring и FDDI. Как видите, они находятся в активном состоянии, но не поддерживаются, потому что к свитчу не подсоединены сети упомянутых стандартов.

Обозначение «default» для сети VLAN 1 не может быть изменено, потому что это сеть по умолчанию. Так как по умолчанию все порты свитча принадлежат к этой сети, все свитчи могут связываться друг с другом по умолчанию, то есть без необходимости дополнительной настройки портов. Если вы хотите подключить свитч к другой сети, вы входите в режим глобальных настроек и создаете эту сеть, например, VLAN20. Нажав «Ввод», вы перейдете к настройкам созданной сети и можете присвоить ей имя, например, Management, после чего выйти из настроек.

Если сейчас использовать команду show vlan brief, вы увидите, что у нас появилась новая сеть VLAN20, которой не соответствует ни один из портов свитча. Для того, чтобы присвоить этой сети конкретный порт, нужно выделить интерфейс, например, int e0/1, зайти в настройки этого порта и ввести команды switchport mode access и switchport access vlan20.

Если попросить систему показать состояние сетей VLAN, мы увидим, что теперь порт Ethernet 0/1 предназначается для сети Management, то есть автоматически был перемещен сюда из области портов, предназначенных по умолчанию для VLAN1.

Запомните, что каждый access-порт может иметь только одну Data VLAN, поэтому он не может одновременно обслуживать две сети VLAN.

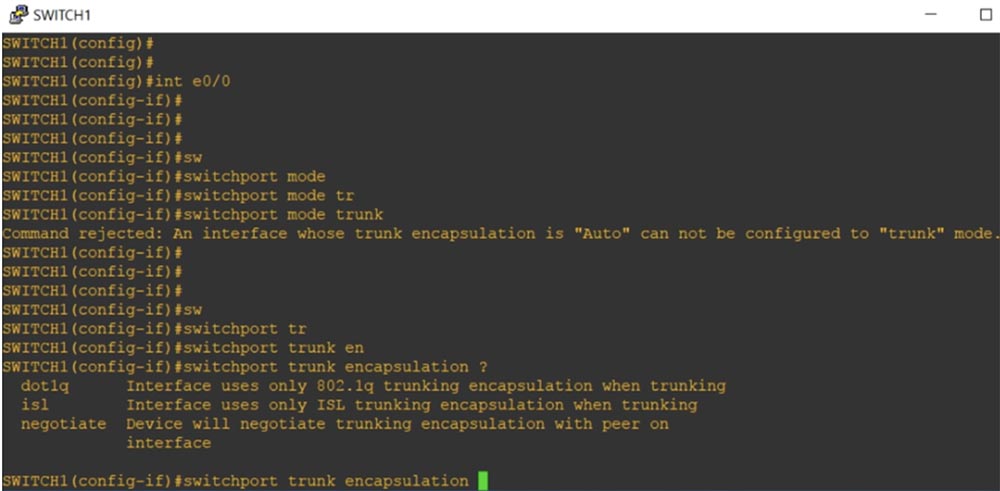

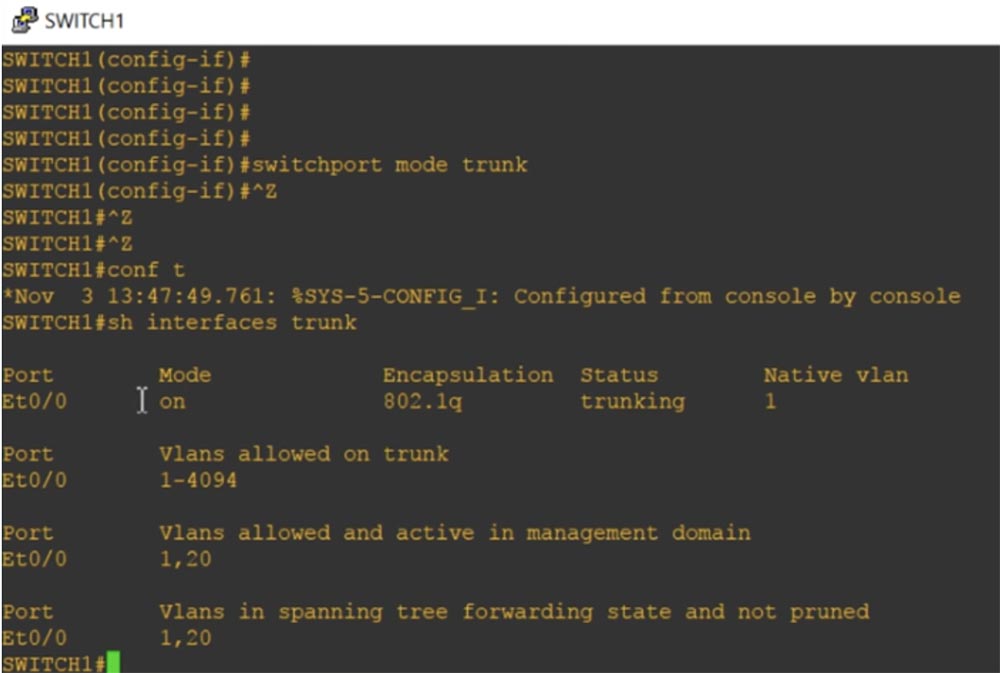

Теперь глянем на Native VLAN. Я использую команду show int trunk и вижу, что порт Ethernet0/0 выделен под транк.

Мне не понадобилось делать это специально, потому что протокол DTP автоматически назначил данный интерфейс для транкинга. Порт находится в режиме desirable, инкапсуляция по типу n-isl, состояние порта — транкинг, сеть — Native VLAN1.

Далее приведен допустимый для транкинга диапазон номеров сетей VLAN 1–4094 и указано, что у нас работают сети VLAN1 и VLAN20. Сейчас я зайду в режим глобальной конфигурации и наберу команду int e0/0, благодаря которой перейду к настройкам данного интерфейса. Я пытаюсь вручную запрограммировать данный порт для работы в режиме транка командой switchport mode trunk, однако система не принимает команду, отвечая, что: «интерфейс с автоматическим режимом инкапсуляции транка не может быть переведен в режим «транк».

Поэтому я должен сначала настроить тип инкапсуляции транка, для чего использую команду switchport trunk encapsulation. Система выдала подсказки с возможными параметрами данной команды:

dot1q — во время транкинга порт использует инкапсуляцию транка стандарта 802.1q;

isl — во время транкинга порт использует инкапсуляцию транкинга только проприетарного протокола Cisco ISL;

negotiate — устройство осуществляет инкапсуляцию транкинга с любым устройством, подключенным к данному порту.

На каждом конце транка должен выбирается один и тот же тип инкапсуляции. По умолчанию свитч «из коробки» поддерживает только транкинг типа dot1q, поскольку этот стандарт поддерживают практически все сетевые устройства. Я запрограммирую наш интерфейс на инкапсуляцию транкинга по этому стандарту с помощью команды switchport trunk encapsulation dot1q, после чего использую ранее отвергнутую команду switchport mode trunk. Теперь наш порт запрограммирован на режим транка.

Если транк образован двумя свитчами Cisco, по умолчанию будет использоваться проприетарный протокол ISL. Если же один свитч поддерживает dot1q и ISL, а второй только dot1q, транк автоматически будет переведен в режим инкапсуляции dot1q. Если снова взглянуть на параметры транкинга, мы увидим, что теперь режим инкапсуляции транкинга интерфейса Et0/0 изменился с n-isl на 802.1q.

Если ввести команду show int e0/0 switchport, мы увидим все параметры состояния этого порта.

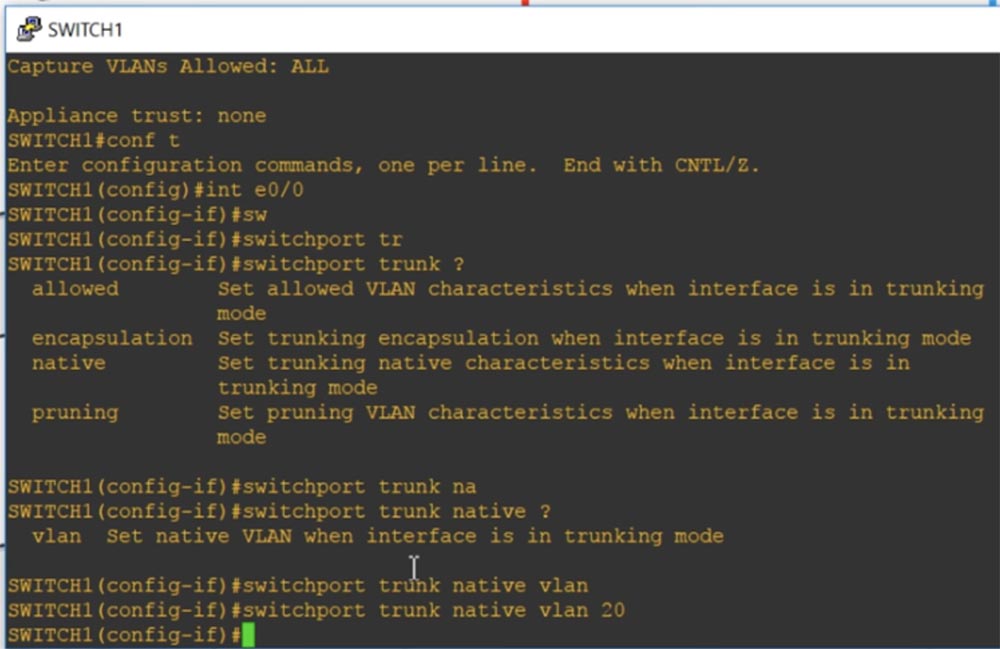

Вы видите, что по умолчанию VLAN1 является для транкинга «родной сетью» Native VLAN и при этом возможен режим тегирования трафика Native VLAN. Далее я использую команду int e0/0, захожу в настройки этого интерфейса и набираю switchport trunk, после чего система выдает подсказки возможных параметров данной команды.

Allowed означает, что если порт находится в режиме транка, то будут установлены допускаемые характеристики VLAN. Encapsulation активирует инкапсуляцию транкинга, если порт находится в режиме транка. Я использую параметр native, который означает, что в режиме транка для порта будут установлены native-характеристики, и ввожу команду switchport trunk native VLAN20. Таким образом, в режиме транка VLAN20 будет являться Native VLAN для данного порта первого свитча SW1.

У нас есть другой свитч, SW2, для транк-порта которого в качестве Native VLAN используется VLAN1. Сейчас вы видите, что протокол CDP выдает сообщение о том, что обнаружено несовпадении Native VLAN на обоих концах транка: транк-порт первого свитча Ethernet0/0 использует Native VLAN20, а транк-порт второго — Native VLAN1. Это иллюстрирует, в чем заключается разница между Native VLAN и Default VLAN.

Давайте приступим к рассмотрению обычного и расширенного диапазона сетей VLAN.

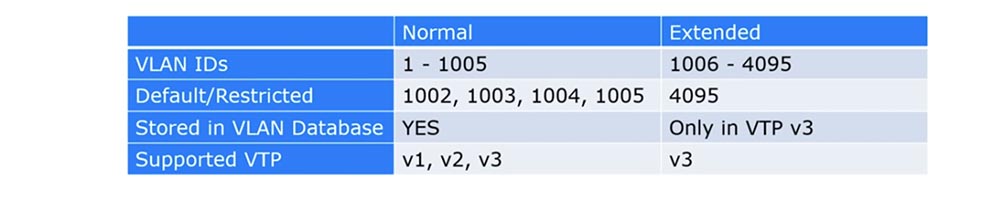

Долгое время Cisco поддерживала только диапазон номеров VLAN с 1 по 1005, при этом диапазон с 1002 по 1005 был зарезервирован по умолчанию для Token Ring и FDDI VLAN. Эти сети назывались обычными VLAN. Если помните, VLAN ID представляет собой тег размером 12 бит, который позволяет установить номер до 4096, однако по соображениям совместимости Cisco использовала номера только до 1005.

Расширенный диапазон VLAN включает в себя номера с 1006 по 4095. Его можно использовать на старых устройствах только в случае, если они поддерживают VTP v3. Если вы используете VTP v3 и расширенный диапазон VLAN, то должны отключить поддержку VTP v1 и v2, потому что первая и вторая версии не могут работать с VLAN, если они имеют номер больше 1005.

Так что если вы используете Extended VLAN для старых свитчей, VTP должен быть в состоянии «desable» и вам нужно вручную настроить его для VLAN, иначе не сможет происходить обновление базы данных VLAN. Если же вы собираетесь использовать Extended VLAN с VTP, вам необходима третья версия VTP.

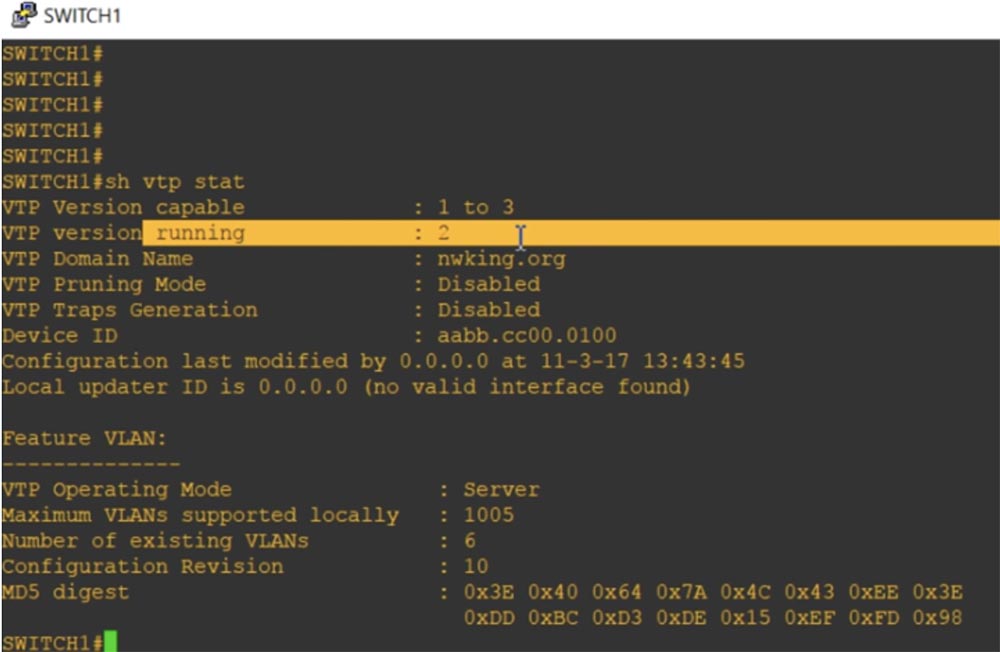

Посмотрим на состояние VTP с помощью команды show vtp status. Вы видите, что свитч работает в режиме VTP v2, при этом возможна поддержка версий 1 и 3. Я присвоил ему доменное имя nwking.org.

Здесь важен режим управления VTP — сервер. Вы видите, что максимальное число поддерживаемых сетей VLAN равно 1005. Таким образом, можно понять, что данный свитч по умолчанию поддерживает только обычный диапазон VLAN.

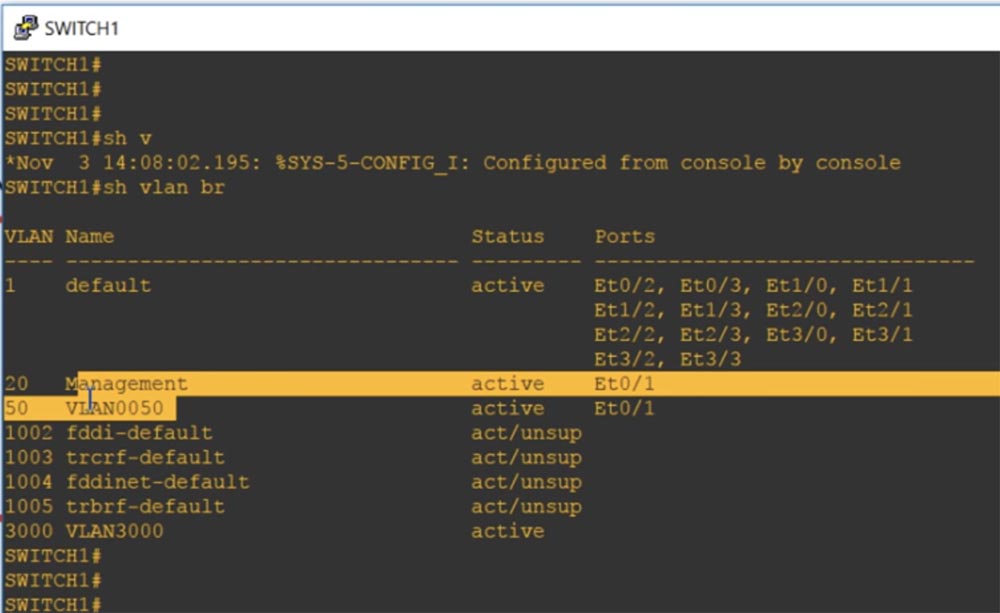

Сейчас я наберу команду show vlan brief, и вы увидите VLAN20 Management, которая упоминается здесь, потому что является частью базы данных VLAN.

Если я сейчас попрошу показать текущую конфигурацию устройства командой show run, мы не увидим никакого упоминания о VLAN, потому что они содержатся только в базе данных VLAN.

Далее я использую команду vtp mode, чтобы настроить режим работы VTP. Свитчи старых моделей имели только три параметра для данной команды: client, который переводит свитч в режим клиента, server, включающий режим сервера, и transparent, переводящий свитч в «прозрачный» режим. Так как на старых свитчах полностью отключить VTP было невозможно, в этом режиме свитч, оставаясь в составе домена VTP, просто переставал принимать обновления базы данных сетей VLAN, поступающие на его порты по протоколу VTP.

В новых свитчах появился параметр off, позволяющий полностью отключить режим VTP. Давайте переведем устройство в прозрачный режим командой vtp mode transparent и еще раз посмотрим на текущую конфигурацию. Как видите, теперь в неё добавилась запись о VLAN20. Таким образом, если мы добавим какую-то сеть VLAN, чей номер находится в обычном диапазоне VLAN с номерами от 1 до 1005, и при этом VTP будет находиться в режиме transparent или off, то в соответствии с внутренними политиками VLAN эта сеть будет добавлена в текущую конфигурацию и в базу данных виртуальных локальных сетей.

Попробуем добавить VLAN 3000, и вы увидите, что в прозрачном режиме она тоже появилась в текущей конфигурации. Обычно если мы хотим добавить сеть из расширенного диапазона VLAN, то должны использовать команду vtp version 3. Как видите, обе сети VLAN20 и VLAN3000 показываются в текущей конфигурации.

Если выйти из режима transparent и включить режим сервера с помощью команды vtp mode server, а затем снова посмотреть на текущую конфигурацию, видно, что записи о VLAN полностью исчезли. Это произошло потому, что все сведения о VLAN хранятся только в базе данных VLAN и их можно просмотреть лишь в прозрачном режиме VTP. Поскольку я включил режим VTP v3, то после использования команды show vtp status можно увидеть, что максимальное количество поддерживаемых VLAN увеличилось до 4096.

Итак, база данных VTP v1 и VTP v2 поддерживает только обычные VLAN с номерами от 1 до 1005, а база данных VTP v3 включает в себя записи о расширенных VLAN с номерами от 1 до 4096. Если вы используете режим VTP transparent или VTP off, информация о VLAN будет добавлена в текущую конфигурацию. Если вы хотите использовать расширенный диапазон VLAN, устройство должно быть в режиме VTP v3. Вот в чем состоит разница между обычными и расширенными VLAN.

А сейчас мы сравним VLAN для данных и VLAN для голосовой передачи. Если вы помните, я сказал, что каждый порт может одновременно принадлежать только к одной VLAN.

Однако во многих случаях нам требуется настроить порт для работы с IP-телефоном. В современные IP-телефоны Cisco встроен свой свитч, поэтому вы можете просто подключить телефон кабелем к стеной розетке, а патч-кордом — к своему компьютеру. Проблема заключалась в том, что стенная розетка, к которой подключается порт телефона, должна была иметь две разных VLAN. Мы уже обсуждали в видеоуроках 11 и 12 дней, что нужно делать, чтобы не допустить петель трафика, как использовать концепцию «родной» VLAN, пропускающей нетегированный трафик, но это все были обходные методы. Окончательным решением проблемы стала концепция разделения VLAN на сети для трафика данных и сети для голосового трафика.

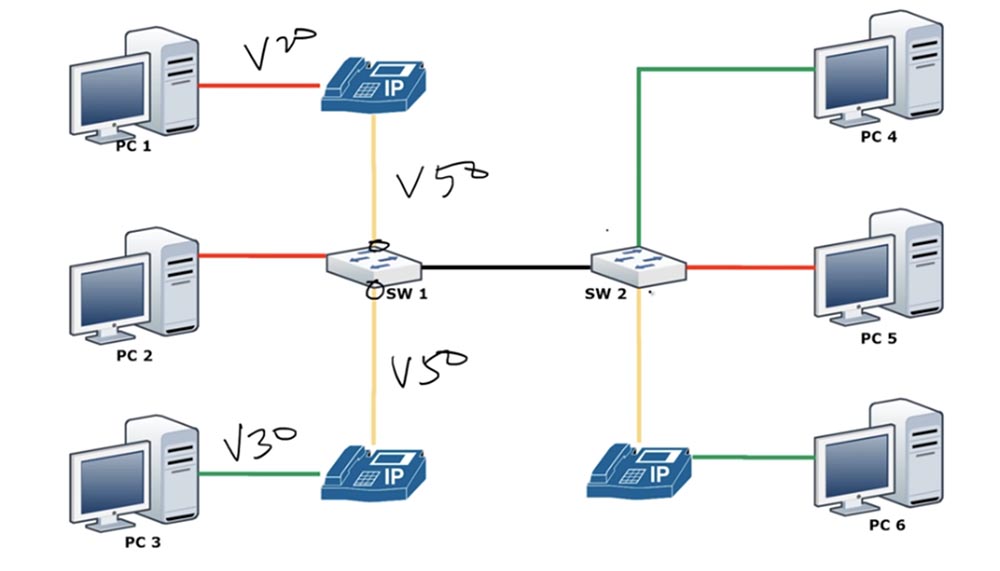

В этом случае вы объединяете все телефонные линии в голосовую VLAN. На рисунке показано, что компьютеры PC1 и PC2 могут принадлежать красной сети VLAN20, компьютер PC3 — зеленой сети VLAN30, но при этом все связанные с ними IP-телефоны будут принадлежать одной и той же желтой голосовой сети VLAN50.

Фактически каждый порт свитча SW1 будет иметь одновременно 2 сети VLAN — для данных и для голоса.

Как я сказал, access VLAN всегда имеет одну VLAN, у вас не может быть двух VLAN на одном порту. Вы не можете применить одновременно к одному интерфейсу команды switchport access vlan 10, switchport access vlan 20 и switchport access vlan 50. Но зато вы можете использовать команду для одного и того же интерфейса две команды: команду switchport access vlan 10 и команду switchport voice vlan 50. Итак, поскольку IP-телефон содержит внутри себя свитч, он может инкапсулировать и отправлять голосовой трафик VLAN50 и одновременно принимать и отправлять в режиме switchport access трафик данных сети VLAN20 свитчу SW1. Посмотрим, как настраивается данный режим.

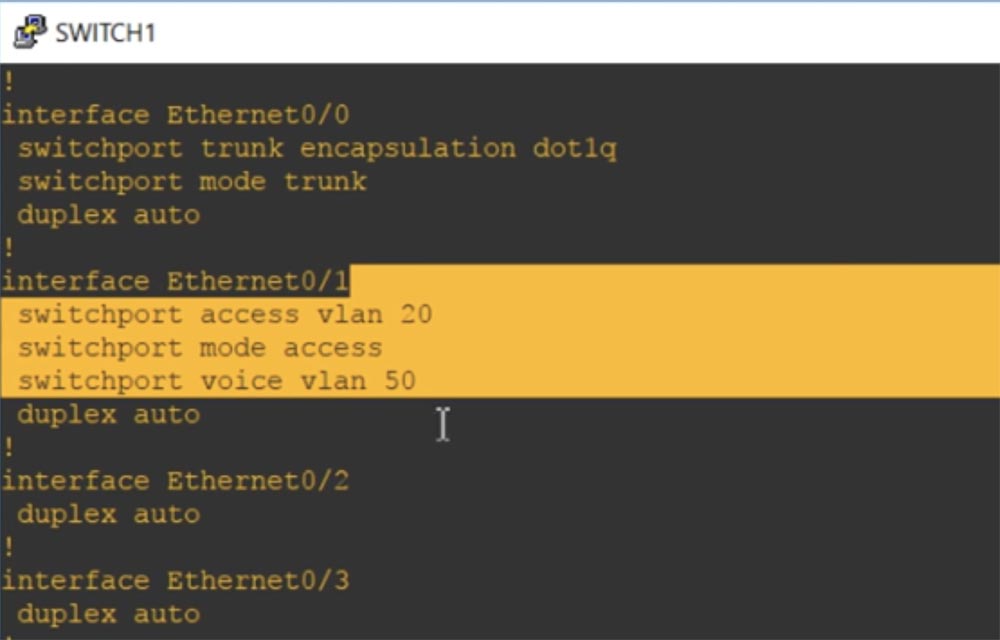

Сначала мы создадим сеть VLAN50, а затем перейдем к настройкам интерфейса Ethernet 0/1 и запрограммируем его на режим switchport mode access. После этого я последовательно ввожу команды switchport access vlan 10 и switchport voice vlan 50.

Я забыл настроить одинаковый режим VLAN для транка, поэтому перейду к настройкам порта Ethernet 0/0 и введу команду switchport trunk native vlan 1. Теперь я попрошу показать параметры VLAN, и вы видите, что теперь на порту Ethernet 0/1 у нас имеются обе сети — VLAN 50 и VLAN20.

Таким образом, если вы увидите, что на одном порту расположены две VLAN, то это означает, что одна из них является голосовой сетью Voice VLAN. Это не может быть транком, потому что если посмотреть на параметры транка с помощью команды show int trunk, видно, что транк-порт содержит в себе все сети VLAN, включая сеть по умолчанию VLAN1.

Можно сказать, что технически, когда вы создаете сеть данных и голосовую сеть, каждый из этих портов ведет себя как полутранк: для одной сети он работает как транк, для другой как access –порт.

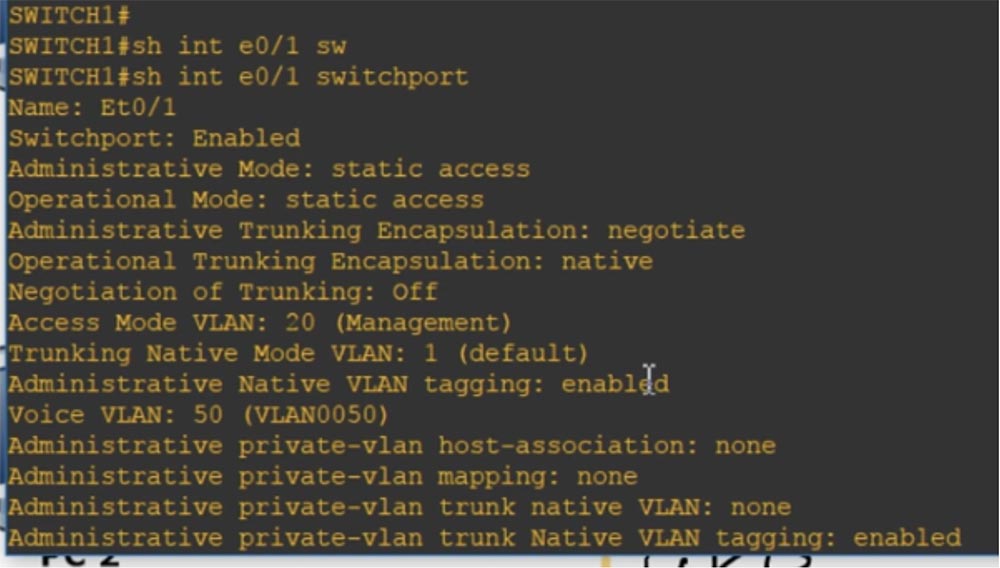

Если набрать команду show int e0/1 switchport, можно увидеть, что некоторые характеристики соответствуют двум режимам работы: у нас имеется и static access, и инкапсуляция транкинга. При этом режиму access mode соответствует сеть данных VLAN 20 Management и одновременно присутствует голосовая сеть VLAN 50.

Можно посмотреть на текущую конфигурацию, которая так же покажет, что на данном порту присутствуют сети access vlan 20 и voice vlan 50.

Вот в чем заключается отличие между сетями Data VLAN и Voice VLAN. Надеюсь, вы поняли все, о чем я рассказал, если нет — просто пересмотрите этот видеоурок еще раз.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5–2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel TetraDeca-Core Xeon 2x E5–2697v3 2.6GHz 14C 64GB DDR4 4×960GB SSD 1Gbps 100 ТВ от $199 в Нидерландах! Dell R420 — 2x E5–2430 2.2Ghz 6C 128GB DDR3 2×960GB SSD 1Gbps 100TB — от $99! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5–2650 v4 стоимостью 9000 евро за копейки?