[Из песочницы] Tails OS или как защитить себя в сети

Рано или поздно, но большинство фантастических сюжетов воплощаются в реальную жизнь. В мире информационной безопасности это произошло как только Эдвард Сноуден опубликовал информацию о PRISM — средстве слежения за пользователями сети, разработанного АНБ. В этой статье я опишу самый действенный способ защитить свои данные от любопытных глаз.

· Tails

Первым делом, следует познакомиться с главным героем этой статьи. Без этой ОС можно было бы и не пытаться открыть для себя дверь в мир анонимности. Хвосты используют более 20 000 раз в день, журналисты и правозащитники используют Tails, чтобы осудить правонарушения правительств и корпораций.

TheAmnesicIncognitoLiveSystem — это операционная система, которую вы можете запускать практически на любом компьютере с USB-накопителя или DVD-диска.

Эта OS направлена на сохранение вашей конфиденциальности и анонимности поможет вам использовать интернет анонимно и обходить цензуру — все подключения вынуждены проходить через сеть TOR, а также не оставлять следов на компьютере, который вы используете и использовать новейшие криптографические инструменты для шифрования ваших файлов, электронной почты, обмена мгновенными сообщениями и скрытия всех файлов и каталогов на электронном носителе.

· Установка Tails

Ну что же, начнем установку этого чуда. Нам понадобится один USB 8GB (мин.), программа Etcher и полчаса времени.

Первым делом идем сюда и качаем образ напрямую. В моем случае это версия 3.12, далее качаем программу Etcher для установки нашей OS с официального сайта, после чего приступаем к установке. Интерфейс этой программы интуитивно понятен: выбираете образ ОС, флешку и нажимаете старт. Процесс занимает около 5 минут. После того, как загрузка образа завершена, не отключая USB, перезагружаем компьютер, заходим в BIOS и выбираем флешку как загрузочное устройство. Далее загружаемся с нее.

· Предварительная настройка Tails

Теперь вы увидите меню Greeting, оно будет встречать вас при каждом входе в систему и я советую всегда применять следующие настройки. Требуется зайти в дополнительные настройки, там устанавливаем пароль администратора, подмену MAC- адреса, соединение через Tor и мосты.

И снова нам понадобится вкладка «приложения». Идем в папку TAILS и Configure persistent volume.

Мы зашли в Persistent Wizard. Сначала устанавливаем пароль, его потребуется вводить при каждом включении Tails, после видим некоторое количество пунктов с вариантами выбора — те файлы и настройки, которые следует сохранять, поставьте птичку на желаемое.

· Сохранение файлов и настроек Persistent Volume

Перед тем, как прокачивать Хвосты надо научиться сохранять результаты своих улучшений. Tails не рассчитана на сохранение установленных в нее программ, настроек и файлов при выключении. Но разработчики предусмотрели возможность сохранить определенные данные в персистентном разделе, который мы создали ранее. Например, чтобы установить какую-нибудь программу надо зайти в менеджер пакетов Synaptic, указать новый репозиторий программ и выбрать нужную. А чтобы просто сохранить какие-то файлы переместите их в Home/Persistent.

Так что несмотря на то, что сам сеанс работы при выключении компьютера не сохраняется, APT-пакеты (настройки, расширения браузера и т. д.) при правильных настройках сохранятся в персистентном разделе. Это делает возможным развертывание всех необходимых программ в процессе загрузки операционной системы.

· Защита данных в Persistent Volume

Persistent Volume зашифрован по умолчанию, но есть одна проблема — расшифровать можно все что угодно, но не найти. Чтобы наш персистентный раздел было не возможно обнаружить мы используем кое-что по лучше, чем рекомендуют разработчики.

Скрытый раздел не очень удобен в использовании, поэтому только если Вам нужно устанавливайте эту программу, если же Вам не нужен TrueCrupt пропустите этот пункт.

Итак, разработчики Tails советуют пользоваться Сryptsetup, но раздел, созданный этим инструментом скрыт достаточно хорошо. Зачем создавать такой раздел, если его можно найти, так что пользоваться мы будем TrueCrypt, раздел созданный этим инструментом невозможно обнаружить.

Раздел TrueCrypt скрыт так, что ОС его не найдет, пока вы не введете нужный пароль.

Поэтому во время записи файлов в наш скрытый раздел может быть поврежден.

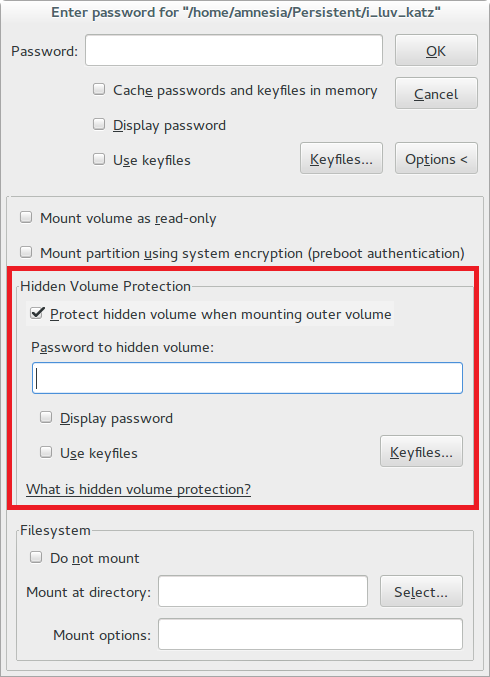

Для того чтобы не повредить собачкам в скрытом разделе, при создании надо поставить галочку, как на скриншоте ниже.

· Браузер TOR

Этот браузер известен каждому, интересующемуся интернет-безопасностью и тому, кто хоть раз пытался обойти различные блокировки, будь то rutracker, или любые другие заблокированные сервисы.

Первая вкладка, которая нам понадобится это «Приватность браузера». Поставим всегда работать в режиме приватного просмотра, защиту от отслеживания — всегда, поддельное и обманное содержимое — включаем все.

Теперь нажимаем на TorButton, эта кнопка слева от строки поиска. Тут выбираем максимальный уровень защиты.

Самый сильный защитник браузера, это конечно же, «Дополнения», они защититят вас от слежения при серфинге интернета, вредоносные сайты будут заблокированы. Некторые из них уже установлены в TOR заранее, разработчиками, но они необеспечивают полную защиту

Ghostery — Конфиденциальный Блокировщик Рекламы: Блокирует трекеры google analytics/яндекс статистика и т.д. — основные средства слежения за вашей историей посещения сайтов, местонахождению и многих других данных.

Adblock Plus — Блокирует трекеры, майнинг, рекламу, и т.п.

User-Agent Switcher — Автоматически меняет Ваш fingerprint компьютера\браузера.

Man in the Middle — Защищает от перехвата интернет-траффика\MITM атаки. Это расширение можно скрыть с панели расширений.

Disable WebRTC — Протокол WebRTC выдает настоящий ip, цепь соединений TOR и другие данные, даже если Вы используете другие средства защиты, так что отключим этот протокол.

Теперь следует настроить эти расширения.

Ghostery — уже сразу после установки вам предложили настроить это дополнение

NoScript — это расширение надо настраивать в зависимости от уровня защиты который Вы хотите иметь. Но важно помнить, что если вы поставите галочки везде, большинство сайтов будут некорректно работать.

Https Everywhere — нажимаем на кнопку этого дополнения и ставим в обоих пунктах галочки.

AdBlock Plus — Заходим в настройки и в «сторонних фильтрах» желательно выбрать дополнительные базы.

User-Agent Switcher — Здесь мы выбираем разброс 25%, и все UserAgents.

· Прилагается

Ну вот ты защищен от слежения и можешь начинать бродить по интернету со спокойной душой, но в Tails есть и софт уже идущий в комплекте с ОС, и я о нем расскажу

· Общение

Для общения Хвосты оснащены Pidgin, OnionShare и Thunderbird. Разберемся со всем по порядку. Pidgin выступает в роли чат-клиента с установленным дополнением для шифрования сообщений, OnionShare поможет делиться файлами, а Thunderbird для электронной почты.

· Шифрование и конфиденциальность

Так как эта ОС ориентирована на анонимность и безопасность команда разработчиков вложила достаточно много интересных инструментов для анонимизации. Например, программа MAT, она стирает метаданные файлов, которые могут раскрыть много личной информации о создателе. Как я сказал ранее, таких программ в Tails много так что вы можете просмотреть их список на сайте разработчика или исследовать самостоятельно

· Другой полезный софт

Не поскупились создатели и на ПО полезное любому юзеру: LibreOffice, Gimp и Inkscape, pdf-redact-tools и некоторые другие.

· Вместо заключения

Теперь Вы узнали о настоящей безопасности в интернете имя которой — Tails, здесь я рассказал не о всех возможностях этой живой ОС, а лишь сделал краткий обзор с установкой.

Устанавливайте, пользуйтесь, изучайте.