[Из песочницы] Сеть для малого бизнеса на оборудовании Cisco. Часть 1

Приветствую, уважаемые хаброжители и случайные гости. В данном цикле статей речь пойдет о построении несложной сети для фирмы, которая не является слишком требовательной к своей ИТ- инфраструктуре, но в то же время имеет необходимость в обеспечении своих работников качественным подключением к Интернету, доступом к общим файловым ресурсам, обеспечением сотрудникам VPN доступа к рабочему месту и подключение системы видеонаблюдения, доступ к которой имелся бы из любой точки мира. Для сегмента малого бизнеса очень свойственным является быстрый рост и, соответственно, перепланирование сети. В этой статье мы начнем с одного офиса на 15 рабочих мест и далее будем расширять сеть. Так, если будет интересна какая-то тема, пишите в комменты, будем пытаться внедрить ее в статью. Буду предполагать, что читатель знаком с основами компьютерных сетей, но на все технические термины буду приводить ссылки на Википедию, если что-то не понятно — кликайте и исправляйте этот недочет.

Итак, начнем. Любая сеть начинается с осмотра местности и получения требований клиента, которые позже будут сформированы в ТЗ. Часто заказчик сам до конца не понимает, чего он хочет и что ему для этого нужно, поэтому его необходимо навести на то, что мы сделать сможем, но это работа больше торгового представителя, мы же с Вами обеспечиваем техническую часть, поэтому предположим, что к нам попали такие исходные требования:

- 17 рабочих мест за стационарными ПК

- Сетевое дисковое хранилище (NAS)

- Система видеонаблюдения с использованием NVR и IP камер (8 штук)

- Покрытие офиса Wi-Fi, наличие двух сетей (внутренней и гостевой)

- Возможно добавление сетевых принтеров (до 3 штук)

- Перспектива открытия второго офиса на другом конце города

Подбор оборудования

Не буду углубляться в подбор вендора, так как это вопрос, порождающий вековые споры, остановимся на том, что с брендом уже определились, это Cisco.

Основой сети является маршрутизатор (роутер). Важно оценить наши потребности, так как в дальнейшем мы планируем расширение сети. Приобретение роутера заведомо с резервом для этого сэкономит деньги заказчику при расширении, хоть и будет немного дороже на первом этапе. Cisco для сегмента малого бизнеса предлагает серию Rvxxx, в которых представлены роутеры для домашних офисов (RV1xx, чаще всего имеющие встроенный Wi-Fi модуль), которые расчитаны на подключение нескольких рабочих станций и сетевого хранилиша. Но нас они не интересуют, так как имеют достаточно ограниченные возможности по VPN и достаточно малую пропускную способность. Также нас не интересует встроенный беспроводной модуль, так как предполагается размещение в техническом помещении в стойке, Wi-Fi будет организован с помощью AP (Access Point«s). Наш выбор упадет на RV320, который является младшей моделью старшей серии. У нас нет потребности в большом количестве портов во встроенном свитче, так как свитч у нас будет отдельным, для того, чтобы обеспечить достаточное количество портов. Из основных преимуществ роутера — достаточно высокая пропускная способность VPN сервера (75 Мбит\с), наличие лицензии на 10 VPN туннелей, возможность поднятия Site-2-site VPN туннеля. Также важным моментом является наличие второго WAN порта для обеспечения резервного подключения Интернета.

За роутером следует коммутатор (свитч). Самым важным параметром свитча является набор функция, которыми он обладает. Но для начала посчитаем порты. В нашем случае мы планируем подключить к свитчу: 17 ПК, 2 АР (точки доступа Wi-Fi), 8 IP камер, 1 NAS, 3 сетевых принтера. С помощью арифметики получаем число 31, соответсвующее кол-ву устройств, изначально подключаемых к сети, прибавим к этому 2 аплинка (мы же планируем расширять сеть) и остановимся на 48 портах. Теперь о функционале: наш свитч должен уметь VLAN, желательно все 4096, не помешают SFP шахты, так как будет возможным подключения свитча на другом конце здания с помощью оптики, должен уметь работать в замкнутом кругу, что нам делает возможным резервирование линков (STP- Spanning Tree Protocol), также АР и камеры будут питаться через витую пару, поэтому необходимо наличие PoE (подробнее о протоколах можете почитать в вики, названия кликабельны). Слишком сложный L3 функционал нам не нужен, поэтому наш выбор остановится на Cisco SG250–50P, так как он обладает достаточным для нас функционалом и в то же время не включает в себя избыточные функции. О Wi-Fi будем говорить в следующей статье, так как это достаточно обширная тема. Там же остановимся на выборе АР. NAS и камеры мы не выбираем, предполагаем, что этим занимаются другие люди, нас же интересует только сеть.

Планирование

Для начала определимся с тем, какие виртуальные сети нам необходимы (что такое виртуальные сети VLAN можете прочитать на Википедии). Итак, мы имеем несколько логических сегментов сети:

- Клиентские рабочие станции (ПК)

- Сервер (NAS)

- Видеонаблюдение

- Гостевые устройства (WiFi)

Также, по правилам хорошего тона, интерфейс управления устройствами вынесем в отдельную VLAN. Нумеровать VLAN-ы можно в любом порядке, я выберу такой:

- VLAN10 Management (MGMT)

- VLAN50 Server«s

- VLAN100 LAN+WiFi

- VLAN150 Visitor«s WiFI (V-WiFi)

- VLAN200 CAM«s

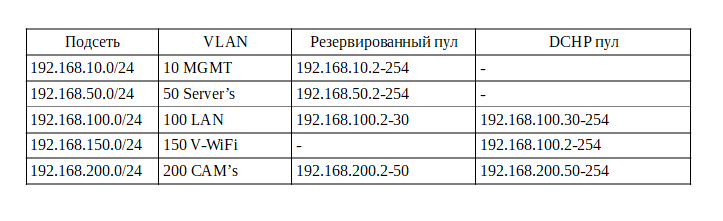

Далее составим IP-план, будем использовать маску 24 бита и подсеть 192.168.х.х. Приступим.

В резервированном пуле будут находится адреса, которые будут настроены статически (принтеры, сервера, интерфейсы управления и т. д., для клиентов DHCP будет выдавать динамический адрес).

Вот мы и прикинули IP, тут есть пара моментов, на которые хотелось бы обратить внимание:

- В сети управления нет смысла поднимать DHCP, абсолютно так же, как и в серверной, так как все адреса назначаются вручную при настройке оборудования. Некоторые оставляют небольшой DHCP- пул на случай подключения нового оборудования, для его первичной конфигурации, но я привык и Вам советую конфигурировать оборудование не у заказчика, а у себя на столе, поэтому тут и не делаю этот пул.

- Некоторые модели камер могут требовать статический адрес, мы же предполагаем, что камеры получают его автоматически.

- В локальной сети пул оставляем для принтеров, так как служба сетевой печати не особо надежно работает с динамическими адресами.

Настройка роутера

Ну, наконец перейдем к настройке. Берем патч-корд и подключаемся в один из четырех LAN портов роутера. По умолчанию на роутере включен DHCP сервер и он доступен на адресе 192.168.1.1. Проверить это можно консольной утилитой ipconfig, в выводе которой наш роутер будет шлюзом по умолчанию. Проверим:

В браузере идем на этот адрес, подтверждаем небезопасное подключение и логинимся с логином/паролем cisco/cisco. Сразу же меняем пароль на безопасный. И первым делом идем во вкладочку Setup, раздел Network, тут присваиваем название и доменное имя для роутера

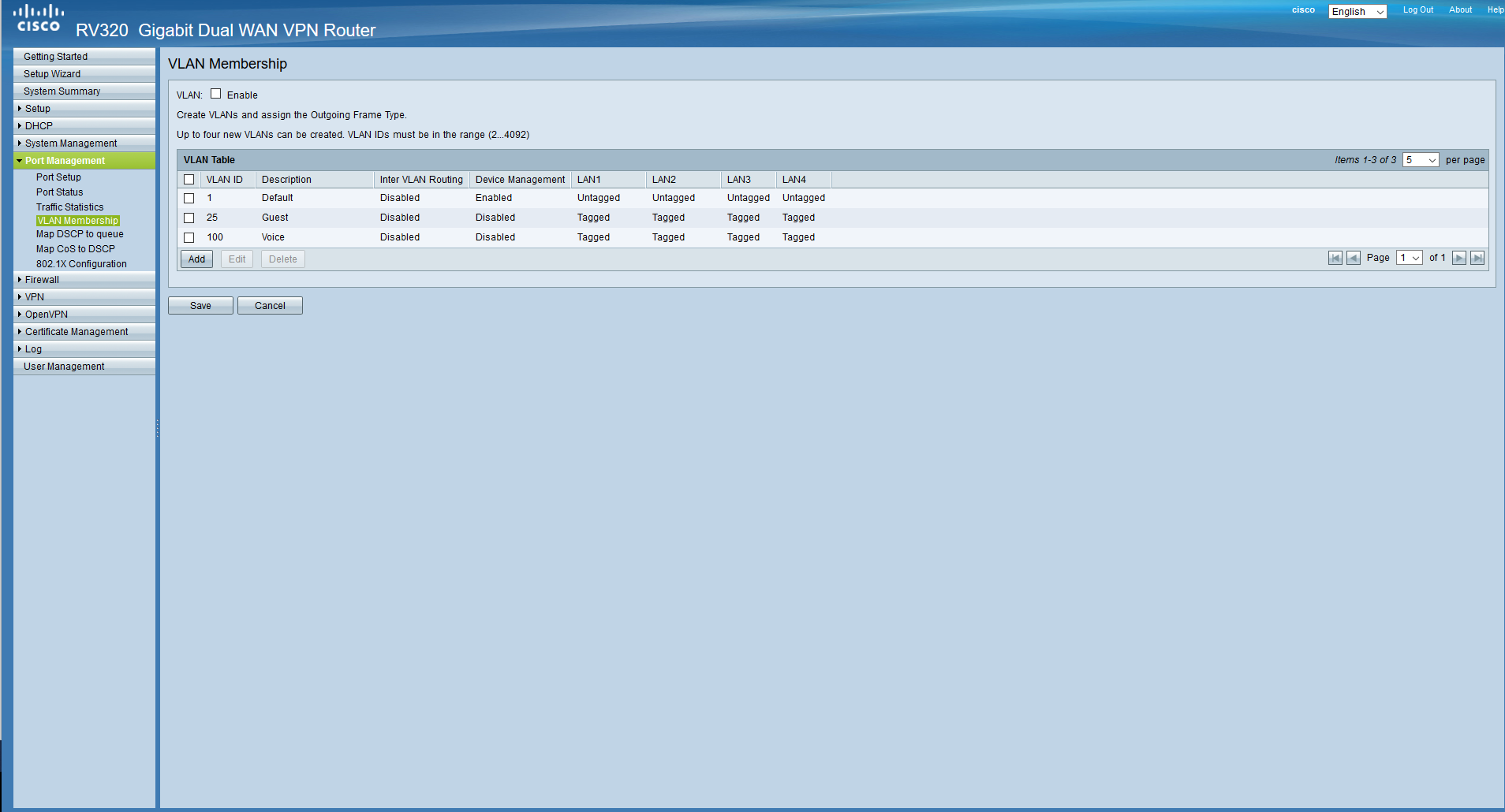

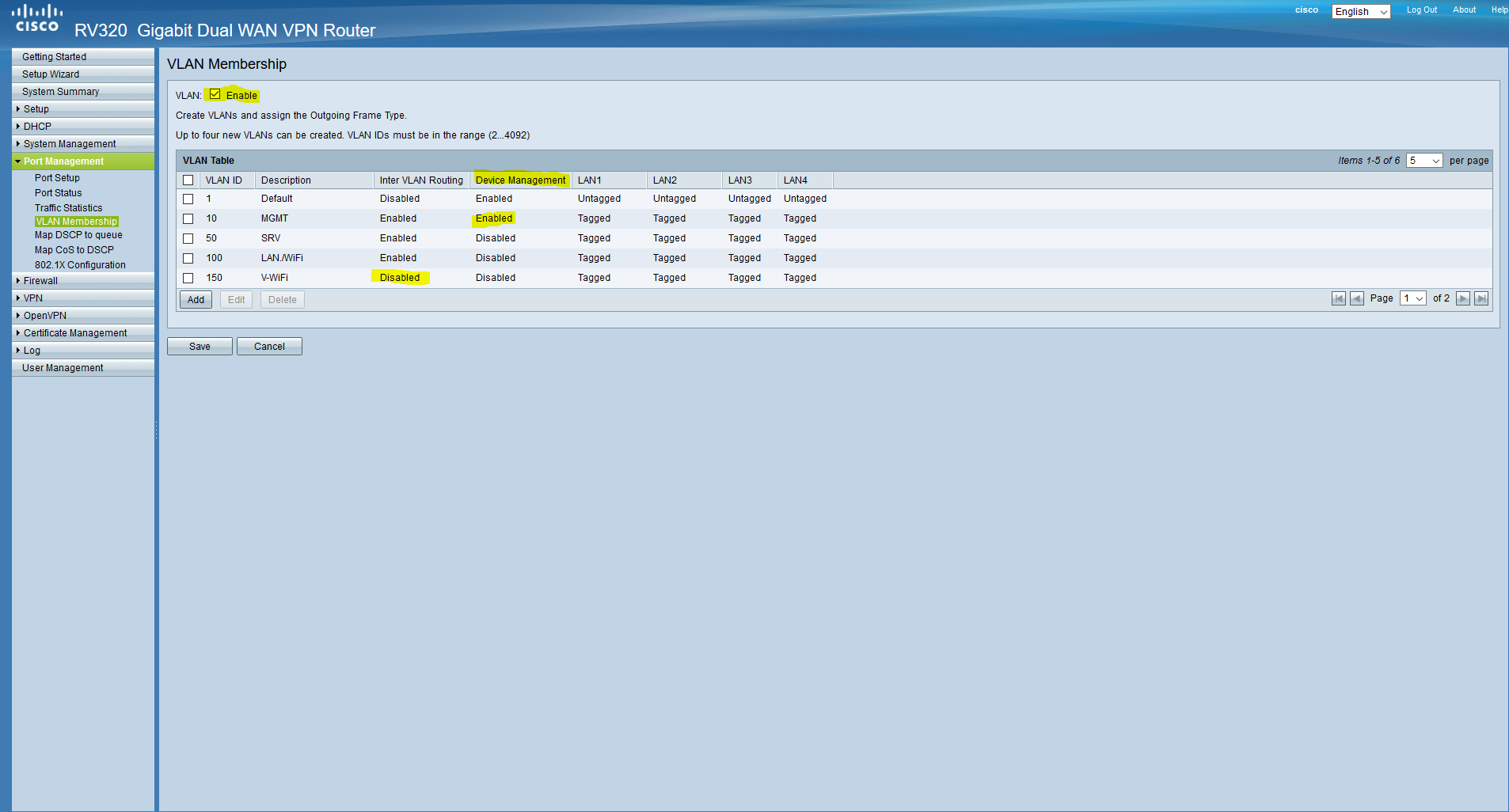

Теперь добавим в наш роутер VLAN-ы. Идем в Port Management/VLAN Membership. Нас встретит табличка VLAN-ok, настроенных по умолчанию

Они нам не нужны, удалим все, кроме первой, так как она дефолтная и удалять ее нельзя, тут же добавим VLAN-ы, которые мы запланировали. Не забудем поставить галочку вверху. Также управление устройствами разрешим только из сети управления, а маршрутизацию между сетями разрешим везде, кроме гостевой сети. Порты настроим чуть позже.

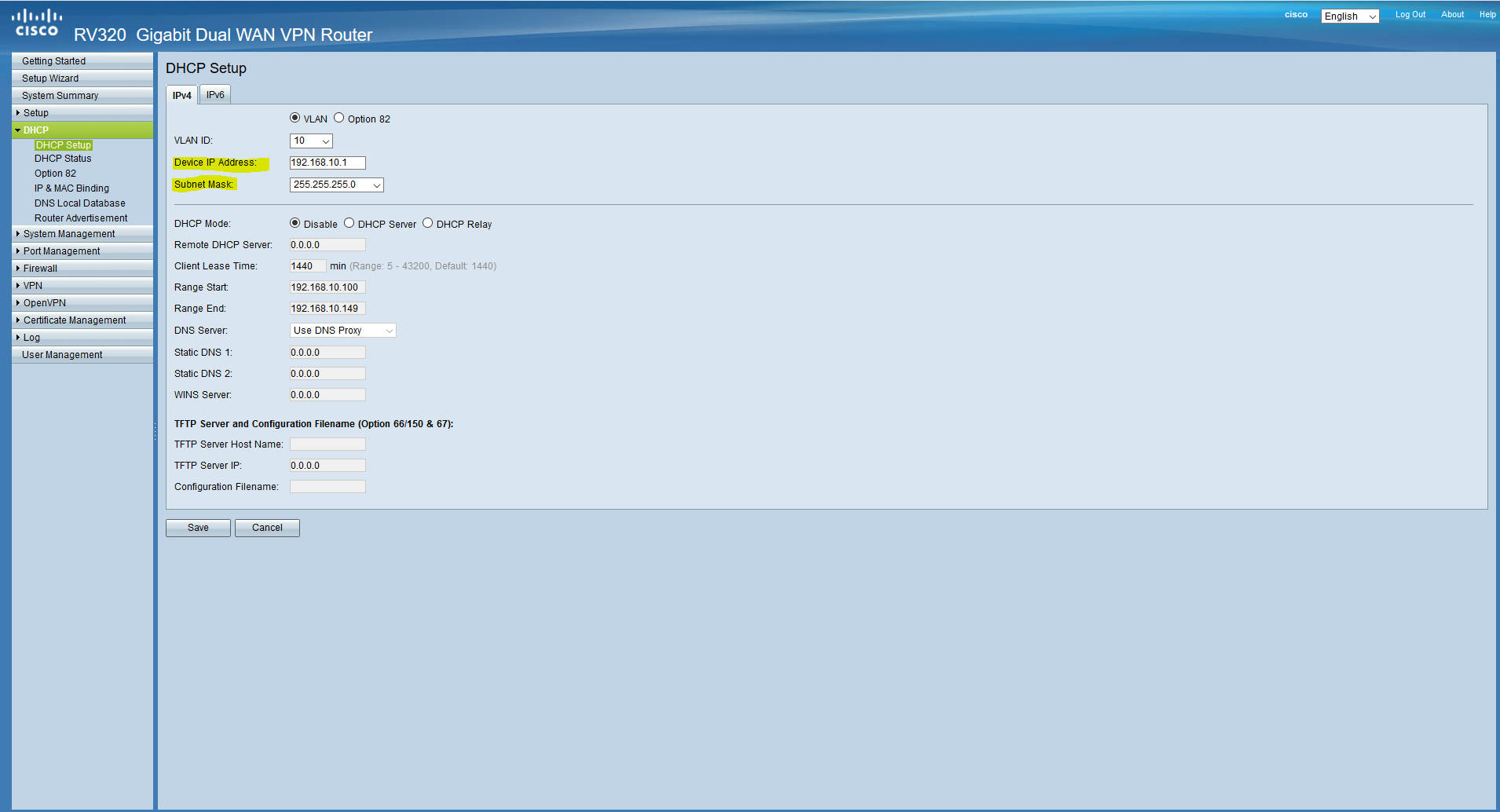

Теперь настроим DHCP сервера согласно нашей таблицы. Для этого идем DHCP/DHCP Setup.

Для сетей, в которых DHCP будет отключен, настроим только адрес шлюза, который будет первым в подсети (соответсвенно и маску).

В сетях с DHCP все достаточно просто, также настраиваем адрес шлюза, ниже прописываем пулы и DNS-ки:

На этом мы разобрались с DHCP, теперь клиенты, подключеные в локальную сеть, будут получать адрес автоматически. Теперь сконфигурируем порты (порты конфигурируются по стандарту 802.1q, ссылка кликабельна, можете с ней ознакомиться). Так как подразумевается, что все клиенты будут подключены через управляемые свитчи нетегированной (нативной) VLAN-ой на всех портах будет MGMT, это означает, что любое устройство, подключенное в этот порт, попадет в эту сеть (подробнее тут). Возвращаемся в Port Management/VLAN Membership и настраиваем это. VLAN1 на всех портах оставляем Excluded, она нам не нужна.

Теперь на своей сетевой карте нам необходимо настроить статический адрес из подсети управления, так как мы попали в эту подсеть после того, как кликнули «сохранить», а DHCP сервера тут нет. Идем в настройки сетевого адаптера и настраиваем адрес. После этого роутер будет доступен на адресе 192.168.10.1

Настроим наше подключение к Интеренету. Предположим, что мы получили статический адрес от провайдера. Идем в Setup/Network, внизу отмечаем WAN1, нажимаем Edit. Выбираем Static IP и настраиваем свой адрес.

И последнее на сегодня — сконфигурируем дистанционный доступ. Для этого идем в Firewall/General и ставим галочку Remote Management, по необходимости настраиваем порт

На сегодня, пожалуй, всё. По итогу статьи мы имеем базово сконфигурированный роутер, с помощью которого можем получить доступ в интернет. Объем статьи выходит больше, чем я предполагал, поэтому в следующей части мы закончим настройку роутера, поднимем VPN-ку, сконфигурируем файрвол и логирование, а также сконфигурируем свитч и уже сможем запустить наш офис в работу. Надеюсь, что статья была для Вас хоть немного полезна и познавательна. Пишу в первый раз, буду очень рад конструктивной критике и вопросам, попытаюсь ответить всем и принять во внимание ваши замечания. Также, как я писал в начале, приветсвуются ваши мысли насчет того что ещё может появиться в офисе и что ещё будем конфигурировать.

Мои контакты:

Telegram: hebelz

Skype/mail: kashuba@antik.sk

Добавляйтесь, пообщаемся.