[Из песочницы] Минимализм в криптографии, или схема Even–Mansour

Израильские ученые Шиман Ивэн (Shimon Even) и Ишэй Мансур (Yishay Mansour) еще в 1997 году задались вопросом: насколько минимальной конструкцией может обладать стойкий блочный шифр? Под минимальностью они подразумевали число конструктивных элементов в схеме шифра, а под стойкостью — любую (формально верную) оценку снизу сложностей атак на этот шифр. Как говорится, под катом — описание минимального (и по сей день) блочного шифра с доказуемой стойкостью.

Лирическое отступление

Практически все стандарты шифрования, используемые сегодня, не являются формально стойкими. Никто не дает, и не может дать никаких гарантий, что в них нет закладок, уязвимостей или слабостей. Просто до сих никто не придумал (или, по крайней мере, не опубликовал) никаких способов взломать эти шифры = способов существенно снизить экспоненциальную сложность полного перебора. Вскрытие практически любых криптографических алгоритмов, на которых зиждятся ваши безопасность и конфиденциальность, будь то симметричное, асимметричное шифрование, или хэширование, сводится к решению относительно сложных задач (например, к задаче дискретного логарифмирования). Сложных потому, что относительно простых решений до сих пор никто не предложил. Пока мы не научимся логарифмировать в конечном поле или разлагать числа на множители за полиномиальное время (или пока не построим квантовый компьютер побольше), DH и RSA будут считаться стойкими, и только число бит в ключе будет расти пропорционально мощности персональных компьютеров.

А все потому, что мы пока не умеем получать оценок снизу. Друзья, в математике (и особенно в криптографии) не так много красивых идей и изящных решений, а доказанных оценок снизу — еще меньше. Рассмотренный здесь шифр, на мой взгляд, попадает в пересечение: он максимально прост, и в то же время формально стоек.

Предупреждаю сразу, что эта публикация — не художественное произведение для неподготовленных читателей, хотя и не содержит ничего более сложного, чем формулу условной вероятности Байеса и элементарную арифметику дробей. Неискушенный читатель останется удовлетворенным и описанием конструкции шифра, а строгое доказательство его стойкости приведено здесь для специалистов и истинных ценителей математики.

Израильские ученые Шиман Ивэн (Shimon Even) и Ишэй Мансур (Yishay Mansour) в [EM97] предложили способ построить блочный шифр, обладающий доказуемой стойкостью, на основе единственной случайно выбранной подстановки из .

Прежде, чем я познакомлю вас непосредственно с этим блочным шифром, позволю себе указать список введенных условных обозначений и базовых определений. Впрочем, вы всегда сможете к нему вернуться, поэтому, в том случае, если мне удалось пробудить в вас нешуточный интерес увидеть все «здесь и сейчас», переходите непосредственно к описанию шифра.

Определения и условные обозначения

Израильские ученые Шимон Ивэн (Shimon Even) и Ишай Мансур (Yishay Mansour) в своей работе предложили блочный шифр c доказуемой криптостойкостью, для которого требуется всего одна подстановка , которая случайным (или псевдослучайным) образом выбирается из множества всех перестановок

над открытыми текстами.

При этом предполагается, что выбранная подстановка не является частью ключа, и доступна любому атакающему в виде некоторого «черного ящика».

Утверждается, что, с точки зрения атакующего, предложенный шифр практически неотличим от идеального случайного шифра, и вероятность успешного вскрытия системы (восстановления секретного ключа ) полиномиально мала (основной результат — Теорема 2, Следствие 2.1 из нее, и Теорема 3).

Утверждается также, что использование псевдослучайной подстановки вместо истинно случайной подстановки не изменяет показанной стойкости шифра.

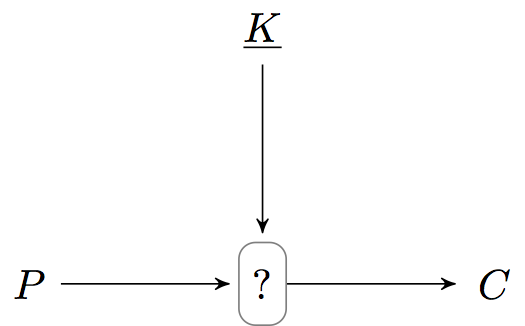

Описание

Пусть , и

— подстановка, выбранная из множества

всех подстановок над множеством открытых текстов, а

— обратная к ней.

Предполагается, что для любых элементов и

множеств открытых и шифртекстов значения

и

могут быть легко получены либо с помощью непосредственного вычисления значения подстановок

и

, либо посредством обращения к общедоступным оракулам

и

.

Пространства открытых и шифртекстов являются пространствами двоичных –мерных векторов:

, а пространство ключей системы является пространством двоичных векторов размерности

:

.

Секретный ключ является упорядоченной парой двух

–мерных подключей (половин)

и

; каждый подключ выбирается случайно из пространства

–мерных двоичных векторов с равной вероятностью

.

Предполагается также, что выбранный секретный ключ известен только легитимным пользователям, и используется ими для шифрования открытых текстов (сообщений) и расшифрования шифртекстов (криптограмм).

Шифрование открытого текста с помощью секретного ключа

и выбранной подстановки

производится следующим образом:

а расшифрование шифртекста с помощью ключа

и выбранной подстановки

— следующим:

Действительно, просто? Взяли сообщение, поксорили с первой половиной ключа, по открытой и доступной всем табличке заменили, поксорили со второй половиной ключа, и получилась криптограмма. Здорово, правда? Почему же никто не использует эту схему на практике? Ведь она намного проще AES, да и DES. Самый простой блочный шифр. Где здесь подвох?

О минимальности схемы

Следует отметить, что классическая схема минимальна в том смысле, что удаление любого из элементов этой схемы приводит к значительному ослаблению ее стойкости. Легко показать, что удаление любого из сложений с подключами, либо подстановки сделает схему уязвимой, и, как следствие, совершенно нестойкой.

О стойкости схемы

Предположения стойкости, определения

Стойкость предложенной схемы обусловлена следующими предположениями:

- злоумышленнику не известен истинный ключ

;

- злоумышленник имеет возможность шифровать открытые тексты (сообщения) и расшифровывать шифртексты (криптограммы) на секретном ключе

;

- злоумышленник имеет возможность вычислять значения перестановки

и обратной к ней перестановки

.

Всякий алгоритм, вскрывающий систему, может обращаться к следующим четырем оракулам :

- оракул

вычисляет значение перестановки

на

–мерном двоичном входном наборе

:

- оракул

вычисляет значение перестановки

на

–мерном двоичном входном наборе

:

Далее, если подстановка, значение которой вычисляет оракул (

), выбрана, а шифрование и расшифрование осуществляется на фиксированном ключе

, то индекс у обозначений оракулов мы будем опускать:

.

Обращаясь к оракулам и

с запросами на вычисление значения подстановок

и

в точках

и

, алгоритм получает ответы

и

соответственно.

Таким образом, общение всякого алгоритма с оракулами и

сводится к формированию пар вида «точка», «значение подстановки

в этой точке»:

Назовем такие пары –парами, а набор всех

–пар, выработанных некоторым алгоритмом

в результате его выполнения, обозначим через

, или просто

.

Обращаясь к оракулам и

с запросами на шифрование открытого текста

и расшифрование шифртекста

, алгоритм получает ответы

и

соответственно.

Так, общение всякого алгоритма с оракулами и

сводится к формированию пар вида «открытый текст», «шифртекст»:

Назовем такие пары –парами, а набор всех

–пар, выработанных некоторым алгоритмом

в результате его выполнения, обозначим через

, или просто

.

Определение–пары

и

называются пересекающимися, если

, либо

.

Аналогичное определение можно сформулировать и для –пар.

Определение–пары

и

называются пересекающимися, если

, либо

.

Утверждение 1 (Overlapping pairs are identical)

Ввиду того, что все оракулы честны, для любых фиксированных

и

справедливы утверждения:

- пересекающиеся

–пары совпадают;

- пересекающиеся

–пары совпадают.

По модулю утверждения 1 можно полагать, что все пары множеств и

не пересекаются между собой.

Вероятностью успеха алгоритма

назовем вероятность вычисления этим алгоритмом

корректного выхода на произвольных (но корректных) входах. Так, например, вероятностью

успеха алгоритма

, вычисляющего ключ шифрования по

–паре

, будет вероятность

Под временем выполнения алгоритма

будем понимать число запросов, выполненных этим алгоритмом к оракулам

.

Определение

Функция называется полиномиально мaлой (polynomially negligable), если для любого полинома

найдется

, такое, что для всех

выполняется

:

Определение

Задачу назовем трудной, если вероятность успеха любого решающего ее алгоритма, полиномиально ограниченного по времени, полиномиально мала.

Описание формальной модели

В предложенной в [EM97] модели злоумышленник в полном объеме обладает знаниями об устройстве шифра и выбранной подстановке . Для вскрытия системы злоумышленник использует некоторый алгоритм

, который может решать одну из двух задач: задачу дешифрования

, или задачу построения новой пары открытый текст / шифртекст

.

Задача дешифрования ( )

)

Под задачей дешифрования (, cracking problem) понимается проблема дешифрования злоумышленником некоторого закрытого текста

. При этом всякий алгоритм

, используемый злоумышленником для решения задачи, может обращаться к оракулам

,

,

,

, где:

Алгоритм успешно вскрывает систему, если

.

Задача построения новой пары открытый текст / шифртекст ( )

)

Под задачей построения новой пары текстов (, existential forgery problem) понимается проблема построения такой пары

, которая бы удовлетворяла соотношению

, и при этом не состояла из запроса и ответа к одному из оракулов

. При этом всякий алгоритм

, используемый злоумышленником для решения задачи, может обращаться ко всем четырем оракулам

.

Успехом алгоритма считается получение новой корректной пары открытого текста и шифртекста

.

Сведение задачи построения пары текст / шифртекст к задаче вскрытия ( )

)

Теорема 1 (EFP to CP reduction)

Пусть , и существует алгоритм

, решающий задачу вскрытия

за время

с вероятностью успеха

, тогда существует алгоритм

, строящий пару текстов

за то же самое время

с вероятностью успеха

:

Без ограничения общности можно полагать, что, если алгоритм успешно дешифрует

, то в некоторый критический момент времени

выполнения этого алгоритма злоумышленник проверяет найденный открытый текст, –, кандидат

, отправив (впервые) запрос на его шифрование к оракулу

и сравнив дешифруемый шифртекст

с ответом оракула:

На основании алгоритма

- Зафиксируем шифртекст

;

- Начнем выполнение алгоритма

;

- Выберем случайное

, распределенное равномерно на отрезке

;

- Остановим выполнение алгоритма

после

запросов к оракулам;

- Если в запросе

алгоритм

запрашивает шифрование

, то выполнение алгоритма прекращается, и исходная пара —

.

Легко видеть, что алгоритм

что и требовалось доказать.

Следствие 1.1

Пусть задача трудна (для любого полиномиального решающего алгоритма

его вероятность успеха

полиномиально мала), тогда задача

тоже трудна (для любого полиномиального решающего алгоритма

его вероятность успеха

полиномиально мала).

Следует заметить, что обратное утверждение (сводимость ) не верно в общем случае: в некоторых классах криптосистем существуют открытые тексты, такие, что соответствующие им шифртексты заранее известны и не зависят от ключа (например,

в схеме RSA).

Стойкость системы при использовании случайной подстановки

Основные идеи доказательства стойкости заключаются в следующем:

- показать, что на любом этапе полиномиально ограниченной атаки, множество «хороших» ключей (ключей, истинность которых злоумышленник ни подтвердить, ни опровергнуть на основе имеющихся у него данных) экспоненциально велико (Лемма 1);

- показать, что злоумышленник может «угадать» истинный ключ

только с полиномиально малой вероятностью (Теорема 2);

- показать, что злоумышленник собрать достаточно данных для выявления истинного ключа

за полиномиальное число запросов к оракулам (Теорема 2).

Определение

Первый подключ ключа

называется плохим относительно алгоритма

и выработанных им множеств

и

, если существуют

–пара

и

–пара

, такие, что

; и хорошим в другом случае:

Другими словами, подключ будем считать хорошим, если на основе материала, полученного в результате выполнения алгоритма

невозможно выяснить, является ли

подключом истинного ключа

. Поясним это неформальное определение следующим примером: пусть подключ

является плохим, тогда, согласно определению плохого подключа, найдутся

–пара

где

, и

–пара

. Тогда ключ

является кандидатом на роль истинного ключа

, где

Очевидно, такой ключ удовлетворяет этой

–паре, ведь

С помощью других собранных –пар и

–пар злоумышленник имеет возможность проверить, является ли построенный таким образом ключ

истинным ключом

вскрываемой системы; и принять (в качестве подключа

), либо отбросить подключ

.

Аналогичное определение можно сформулировать и для вторых подключей .

Определение

Второй подключ ключа

называется плохим относительно алгоритма

и выработанных им множеств

и

, если существуют

–пара

и

–пара

, такие, что

; и хорошим в другом случае:

Определение

Ключ называется хорошим, если оба подключа

и

являются хорошими, и плохим в другом случае.

Утверждение 2 (True subkeys share goodness)

При секретном ключе и перестановке

подключи

и

либо оба являются хорошими, либо плохими:

Лемма 1 (The fraction of bad keys)

Пусть алгоритм выработал множества

и

непересекащихся

–пар и

–пар соответственно, тогда доля

плохих ключей в ключевом пространстве

не превышает

.

В крайнем случае, последнее равенство может выполниться для всех наборов

Аналогичные рассуждения приводят к тому, что наибольшее число плохих подключей тоже не превышает

.

Оба подключа выбираются из , что позволяет получить верхние оценки для числа плохих ключей:

и доли плохих ключей в ключевом пространстве

что и требовалось доказать.

Определение

Пусть — подстановка из

, а

— некоторый ключ.

Будем говорить, что пара удовлетворяет (satisfies) множествам

–пар

и

–пар

, если выполняются следующие условия:

- подстановка

неотличима от истинной подстановки

на полученных множестве

–пар:

- подстановка

неотличима от истинной подстановки

на полученных множестве

–пар: