Zyxel Nebula: облачная система управления сетевым оборудованием

Сетевая инфраструктура небольших компаний обычно состоит из маршрутизатора, коммутаторов и точек доступа. Конечно, бывает и так, что все это собрано в едином устройстве — беспроводном роутере, но в этом материале мы будем рассматривать все-таки более крупный вариант локальной сети.

При росте числа устройств встает вопрос об удобстве управления инфраструктурой. Если они никак не связаны между собой, то некоторые операции конфигурации администратору может потребоваться проводить индивидуально на каждом устройстве, что требует большего времени и потенциально может приводить к ошибкам. Кроме того, повышаются и требования к квалификации сотрудников. При этом использование «больших» систем управления сетями не вписывается в бюджет организации или ограничивает выбор оборудования.

Компания Zyxel, известный производитель сетевого оборудования, в прошлом году представила свой вариант решения задачи централизованного управления и контроля — систему Nebula. Этот продукт представляет собой облачный сервис для работы с сетевым оборудованием компании, который может быть использован для сетей разных масштабов — от одного небольшого офиса до компании с несколькими филиалами или отделениями.

Прежде всего, стоит сказать пару слов о вопросах безопасности. Все-таки когда речь заходит об облачных продуктах, у многих пользователей возникает опасение за конфиденциальность своих данных. Конечно, если политика компании не допускает передачи какой-либо информации сторонним лицам, облака могут и не подойти. Однако в современном мире очень многие сервисы реализованы именно таким образом, включая электронную почту, мессенджеры, системы обмена данными и прочее, что позволяет существенно сократить расходы на них и при этом обеспечить необходимую надежность и производительность. Так что в данном случае речь может идти скорее об административном ограничении, чем техническом. Кроме того, не секрет, что для предприятий SMB вполне характерна ситуация, когда системный администратор не является штатным сотрудником компании или эти функции отданы на аутсорс сторонней компании. Поэтому можно считать облачную реализацию просто одной из характеристик рассматриваемого решения и учитывать плюсы и минусы такого подхода. Что же касается вопроса зависимости работы системы от наличия доступа к интернету в офисе, то и здесь можно привести довод, что современный бизнес без интернета практически неработоспособен и обеспечение надежного доступа к сети не зависит от системы управления сетевой инфраструктурой.

Оборудование

Среди поддерживаемого системой оборудования сегодня представлены шлюзы безопасности, коммутаторы и точки доступа. При этом часть устройств является гибридными — может управляться или через облако или локально. Детально рассматривать использованные для публикации продукты в этой статье не будем, но коротко опишем их технические возможности.

Облачный шлюз Zyxel NSG100

Всего в линейке шлюзов представлено четыре модели, отличающиеся в основном общей производительностью и набором портов. Из них NSG100 является вторым в линейке и способен обеспечить до 450 Мбит/с через межсетевой экран и до 150 Мбит/с по VPN. В комплект поставки шлюза входит внешний блок питания (12 А 2,5 А), уголки для крепления в стойку, резиновые ножки, консольный кабель, краткая инструкция, гарантийный талон.

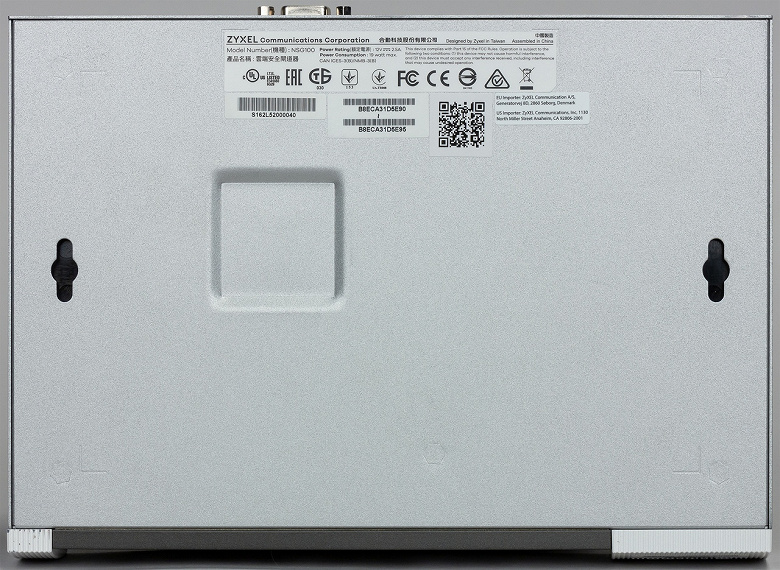

Устройство выполнено в металлическом корпусе с пластиковыми элементами. Отметим, что охлаждение пассивное, но нагрев под нагрузкой может быть достаточно заметный, так что к выбору места расположения надо отнестись внимательно. В частности не стоит закрывать решётки вентиляции. Вариантов установки сразу три — на резиновые ножки, в стойку и на стену. Габаритные размеры составляют 240×170×35 мм без учета подключения кабелей.

На задней панели есть только вход блока питания, выключатель питания и консольный порт DB9. Как и для другого «взрослого» оборудования, все ключевые подключения и индикаторы находятся на лицевой панели.

Здесь можно увидеть два светодиодных индикатора статуса, скрытую кнопку сброса, два порта USB 2.0, два порта WAN и четыре порта LAN. Все проводные порты гигабитные и имеют встроенные индикаторы состояния и активности.

Шлюз предназначен для подключения офисной локальной сети к интернету, он обеспечивает функции межсетевого экрана, управления полосой пропускания, системы обнаружения и предотвращения вторжений, антивируса, фильтрации контента. Кроме того, благодаря наличию двух портов WAN можно реализовать резервирование подключений. Важной функцией является и сервер VPN (IPSec и L2TP/IPSec) для безопасного удаленного доступа. Заметим, что некоторые из сервисов требуют оформления платной подписки.

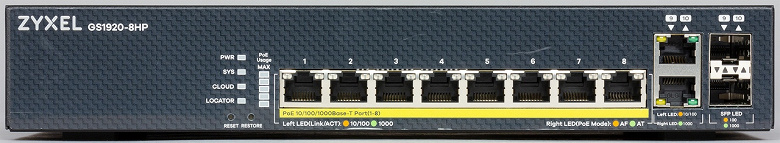

Гибридный коммутатор Zyxel GS1920–8HPv2

К коммутаторам в сегменте SOHO/SMB обычно редко предъявляются какие-то специальные требования. Но серия GS1920v2 интересна тем, что совмещает Smart-возможности и поддержку PoE/PoE+, что упрощает использование такого сетевого оборудования, как точки доступа и IP-видеокамеры. Комплект поставки состоит из краткой инструкции, набора креплений, резиновых ножек и кабеля питания (блок питания здесь встроенный).

Металлический корпус имеет габаритные размеры 270×160×45 мм. Как и шлюз, коммутатор можно разместить в нужном месте одним из трех вариантов. Учитывая, что блок питания здесь встроенный (и способен обеспечить до 130 Вт для клиентов), также не рекомендуется закрывать решетки вентиляции на корпусе, поскольку вентиляторов в этой модели тоже нет.

На задней панели находится вход кабеля питания, винтовое крепление для заземления и немного решеток. На передней панели находятся четыре служебных индикатора (один из них показывает подключение к облаку), две скрытые кнопки, шкала общей выходной мощности по PoE, восемь портов с PoE, два комбопорта RJ45/SFP. Все сетевые порты здесь гигабитные и имеют индикаторы.

Функции Smart включают в себя поддержку VLAN, LACP, IPv6, различных вариантов STP и IGMP, QoS, ACL, Port Security и других функции уровней 2/¾. Поддерживается мониторинг и управление по SNMP, работа с сервером Syslog.

Для настройки и контроля можно использовать фирменную утилиту ZON, веб-интерфейс, CLI через telnet и ssh или облачный сервис Nebula. Подробнее о продукте можно узнать на сайте производителя.

Облачая точка доступа Zyxel NAP102

После шлюзов и коммутаторов по распространенности в локальных сетях идут точки доступа, без которых представить себе современный офис непросто. Компания Zyxel предлагает несколько серий продуктов для решения этой задачи. Zyxel NAP102 является младшей в линейке управляемых исключительно через облако Nebula продуктов. В комплект поставки входят блок питания (12 В 1 А), комплект креплений (рамка, два варианта дюбелей и шурупы), инструкция, пара листовок.

Точка доступа имеет корпус из белого матового пластика диаметром 13 см и высотой 6 см. Крепление осуществляется с использованием комплектной рамки на любую горизонтальную поверхность, в роли которой обычно выступает потолок. На внешней стороне расположен единственный светодиодный индикатор и несколько щелей системы охлаждения.

С обратной стороны установлен гигабитный сетевой порт RJ45, вход блока питания, скрытая кнопка сброса и консольный порт под заглушкой. Как и остальное оборудование в этой статье, данная точка доступа предназначена для работы внутри помещений.

Устройство поддерживает получение питания по PoE IEEE 802.3af (бюджет 9 Вт) , так что при наличии соответствующего коммутатора достаточно будет провести к ней только один кабель. Внутри находятся два радиоблока — для диапазона 2,4 ГГц и 5 ГГц. Каждый имеет по две антенны, а максимальные скорости подключения составляют 300 Мбит/с с 802.11n и 867 Мбит/с c 802.11ac соответственно. Поддерживаются несколько SSID, различные варианты контроля доступа, VLAN и другие распространенные технологии.

Гибридная точка доступа Zyxel NWA1123-AC Pro

Кроме точек доступа с работой только через облако, есть в каталоге компании гибридные продукты с технологией NebulaFlex, в частности Zyxel NWA1123-AC Pro. Устройство поставляется в комплекте с креплением, инжектором питания с кабелем, сетевым кабелем и документацией. Корпус из матового белого пластика имеет диаметр 20 см и высоту 3,5 см. Модель оборудована аппаратным переключателем конфигурации антенн, позволяющим обеспечить оптимальные режимы в случае крепления как на потолке, так и на стене.

На лицевой стороне корпуса расположены сразу семь индикаторов состояния точки доступа. С обратной стороны находятся два сетевых порта, что позволяет подключить через эту точку доступа другое сетевое оборудование, например IP-видеокамеру (однако питания в данной модели на этому порту нет). Также здесь есть кнопка сброса и консольный порт.

Точки доступа имеет два независимых радиоблока для диапазонов 2,4 и 5 ГГц. Конфигурация из трех антенн позволяет получить скорости соединения для 450 Мбит/с в 2,4 ГГц с 802.11n и до 1300 Мбит/с в 5 ГГц с 802.11ac.

Питание подается исключительно по PoE IEEE 802.3at. Максимальное потребление заявлено на уровне 12,48 Вт. С программной точки зрения, в дополнение к привычным для данного сегмента возможностям, интерес представляет поддержка протоколов 802.11r/k/v.

Начало работы

Перед работой с облачным сервисом нужно будет создать в нем ваш аккаунт, для чего потребуется адрес электронной почты. Далее в аккаунте создается «организация» и в ней «сайт» (подразделение). Кстати, на странице https://nebula.zyxel.com/ есть и тестовый доступ, так что можно заранее ознакомиться с возможностями системы. Обратим внимание, что интерфейс сервиса есть как на английском, таки и на русском языках, что повышает удобство работы с системой для потенциального пользователя. Для тестирования производитель предоставил нам аккаунт с сайтом в своей тестовой организации. Заметим, что данный сервис доступен как в базовом бесплатном варианте, так и в профессиональном с лицензированием по устройству на год или на все время. Таблица сравнения доступна на сайте производителя. Ключевые отличия платного варианта: хранение журналов в течение года (против недели у бесплатной версии), больше аккаунтов администраторов и пользователей, уведомления, специальные сервисы для крупных организаций. Описание в данном материале относится именно к платному варианту. При этом лицензирование и оплата относятся к организации в целом, а не к ее отдельным отделам.

Ориентировочная стоимость расширенной версии в год — около 3000 рублей для точки доступа и коммутатора, примерно 5500 рублей для шлюза. Бессрочные лицензии — в 4–5 раз дороже.

Первым к сети подключаем шлюз, который будет выполнять функции маршрутизатора, межсетевого экрана и сервера доступа. Для варианта, когда устройство новое в состоянии «из коробки», потребуется подключить шлюз к локальной сети (хотя бы к одному компьютеру) и к интернету, зайти в его веб-интерфейс, поменять пароль по умолчанию, убедиться, что активно подключение к интернету (например, шлюз получил IP-адреса от вышестоящего оборудования).

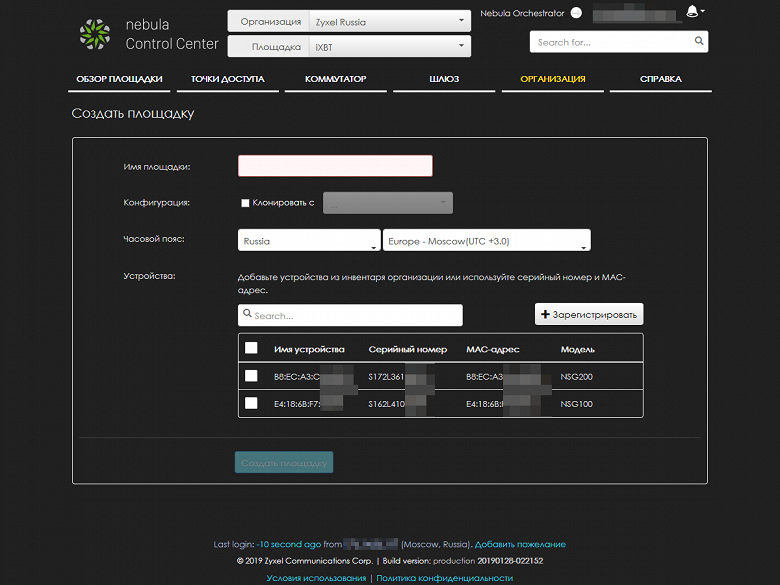

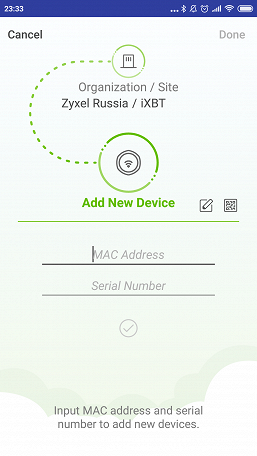

После этого заходим в облачный аккаунт Nebula и добавляем в него шлюз, указав его MAC-адрес и серийный номер. Интересно, что в системе предусмотрена возможность импорта сразу большого числа устройств, например, точек доступа. Для этого нужно заполнить предлагаемый шаблон в формате Microsoft Excel и импортировать его. Обратите внимание, что в общем случае для добавления устройства в сеть нет необходимости иметь физическое оборудование на руках. Так что если администратору нужно добавить точку доступа в удаленном офисе, то достаточно обеспечить ее покупку и доставку, узнать MAC-адрес и серийный номер (которые обычно приводятся на упаковке), далее удаленно внести новое оборудование в облачный сервис, а на месте будет достаточно только подключить ее к локальной сети. Безусловно, это существенно упрощает подобные операции, особенно в случае отсутствия на месте квалифицированного персонала. Еще один удобный момент — устройства регистрируются на «баланс организации» в целом, а потом уже осуществляется привязка непосредственно к подразделению. Так что при необходимости вы можете легко «переносить» их из одного филиала в другой и для этого не потребуется новых регистраций.

Далее подключаем коммутатор. Напомним, что это гибридная модель, которая способна управляться и через облако и локально. Для интеграции в облачный сервис добавляем через браузер его данные в аккаунт и наше подразделение. Аналогичным образом поступаем и с точками доступа. Обратите внимание, что для гибридных моделей администратор может применять облачное или локальное управление (и менять режим в любой момент), но переключение сопровождается полным сбросом настроек.

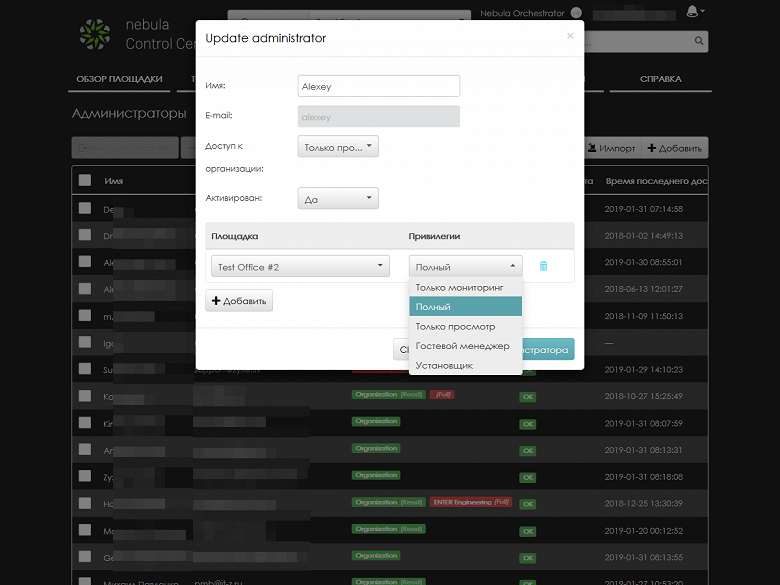

Посмотрим в этом разделе и на доступные для организации настройки. Прежде всего, стоит отметить возможность гибкой настройки прав пользователей системы. На странице «Administrator» представлены все аккаунты, привязанные к данной организации.

Для каждого из них доступны настройка режима контроля организации в целом (нет доступа, только просмотр, полный доступ) и далее можно добавить нужное число сайтов (подразделений) в режимах «только мониторинг», «полный», «только чтение», «гость» и «установщик». Так что при необходимости, главный администратор может делегировать полномочия на управление сетью удаленного офиса другому сотруднику.

Создать новый сайт при наличии прав может любой сотрудник. При этом сразу можно добавить в него устройства из пула зарегистрированных в аккаунте организации, но не распределенных ранее. Кроме того, есть опция клонирования параметров из другого сайта, что может быть удобно с точки зрения экономии времени на настройку.

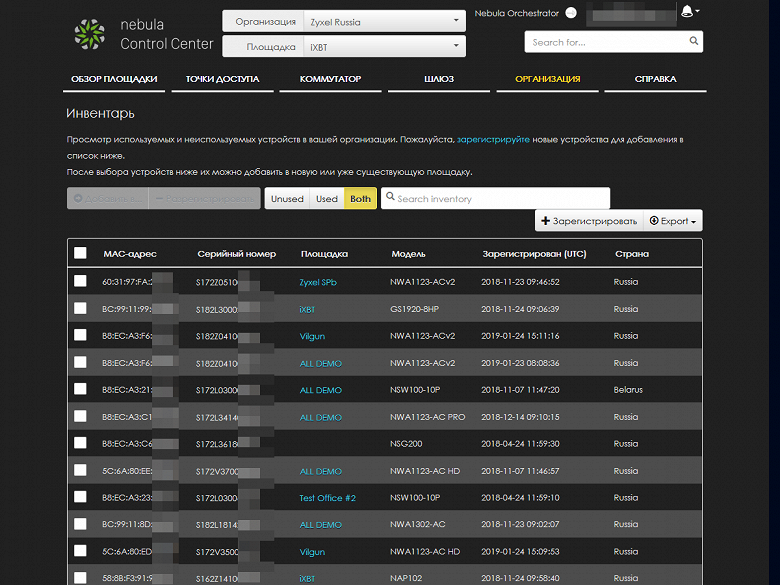

На отдельной странице можно посмотреть полный список всех устройств в организации с указанием их MAC-адресов и серийных номеров, так что инвентаризацию провести несложно.

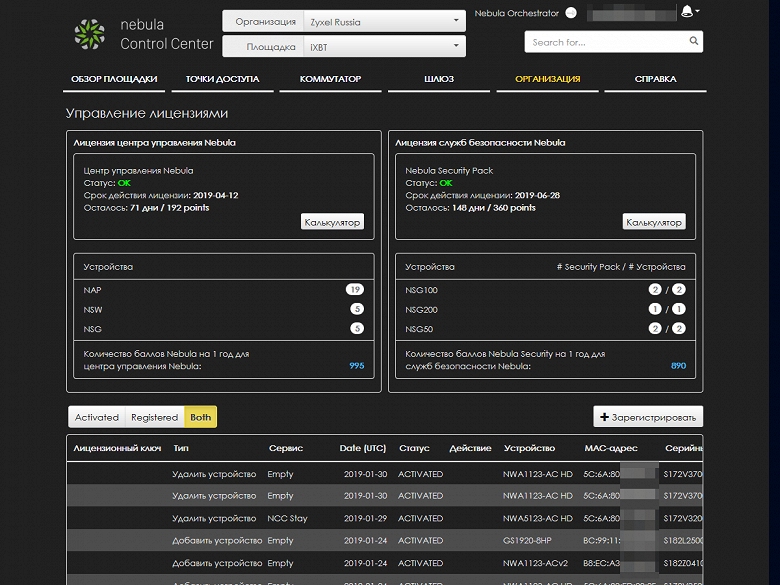

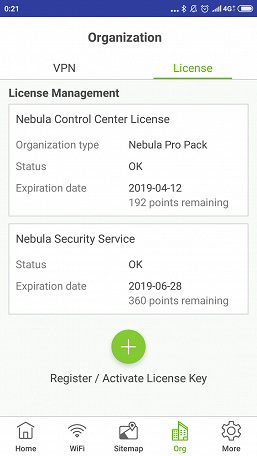

Аналогичным способом можно проверить и статус лицензий, которые, напомним, выдаются на каждое устройство в системе.

Из глобальных настроек организации присутствуют: имя (можно изменить в дальнейшем), таймаут бездействия на облачном сервисе, фильтр IP-адресов для удаленного доступа, а также загрузка собственного сертификата.

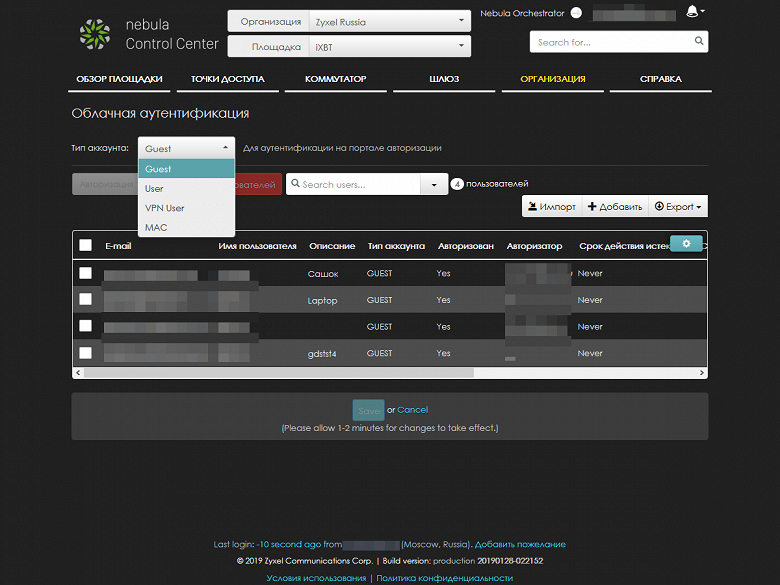

На странице «Cloud authentication» можно управлять аккаунтами для различных сервисов для организации в целом: гостевого портала, VPN, 802.1x, MAC-аутентификации. При этом предусмотрены операции импорта и экспорта списков.

Модуль «VPN Topology» представлен сейчас в статусе беты и предназначен для контроля и настройки собственных сервисов VPN организации, например, объединения офисов в единую сеть.

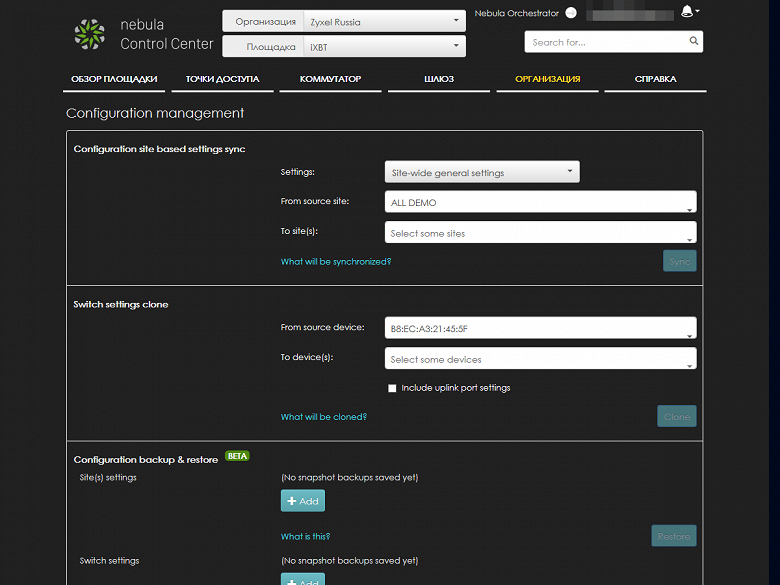

Для крупных компаний и сетей могут быть полезны функции копирования конфигураций между сайтами, клонирования настроек шлюзов, а также резервное копирование и восстановление конфигураций.

Что касается собственно аккаунта пользователя, то в облачном интерфейсе можно выбрать язык интерфейса, проверить даты и адреса последних входов в систему, просмотреть список сессий. А сам аккаунт пользователя можно изменить уже на портале myZyxel. В частности, на нем настраивается двухфакторная аутентификация и связи с другими порталами.

Использование

Учитывая, что настроенная система работает в автономном режиме и не требует постоянного контроля или вмешательства со стороны пользователя, можно сказать что непосредственно «использование» проводится через облачный портал только при необходимости и состоит из изменения настроек отдельных устройств, проверки их работы, просмотра статистики, получения уведомлений и других подобных операций. Посмотрим подробнее, что может предложить рассматриваемый сервис. Напомним, что данные приводятся для платной версии системы, которая, в частности, поддерживает хранение статистики в течение года. Кроме того, не забываем, что непосредственно предоставляемая информация определяется преимущественно самим облачным порталом и производитель активно развивает сервис, так что к моменту публикации материала вполне могут появиться и новые страницы.

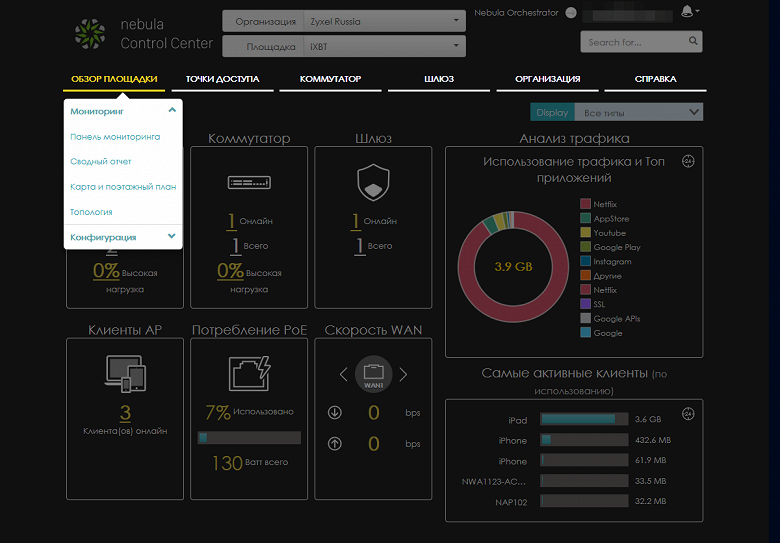

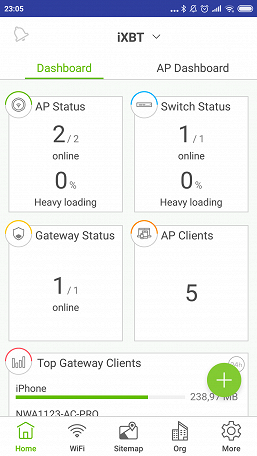

На стартовом экране рабочего стола в приводится ключевая информация для быстрой оценки состояния сети подразделения: общее число и число активных устройств по типам, общая оценка нагрузки, использование канала WAN, число беспроводных клиентов, оценка потребления по PoE, распределение трафика по типам и по клиентам за последние сутки. При этом все поля являются гиперссылками, по которым можно получить более подробную информацию. Непосредственно переход осуществляется на страницы соответствующего оборудования.

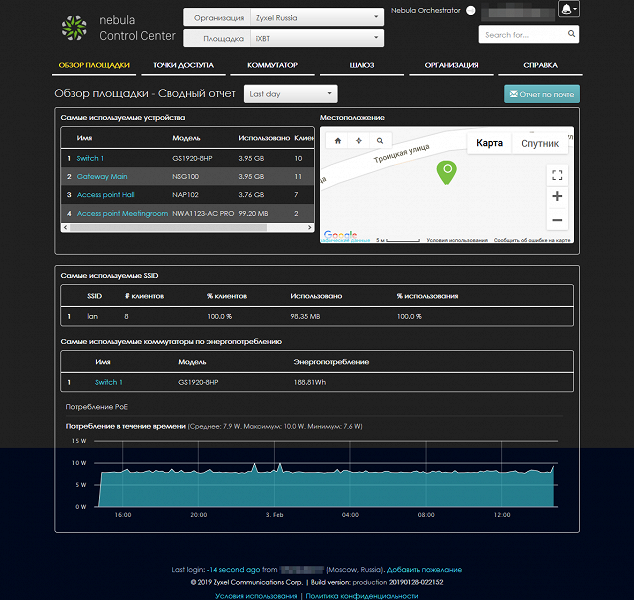

Но для начала заглянем в пункт меню «Обзор площадки». На странице «Сводный отчет» администратор видит другой вариант подачи общей информации с распределением устройство самой сети и беспроводных сетей (SSID) по трафику, а также по наибольшему энергопотреблению.

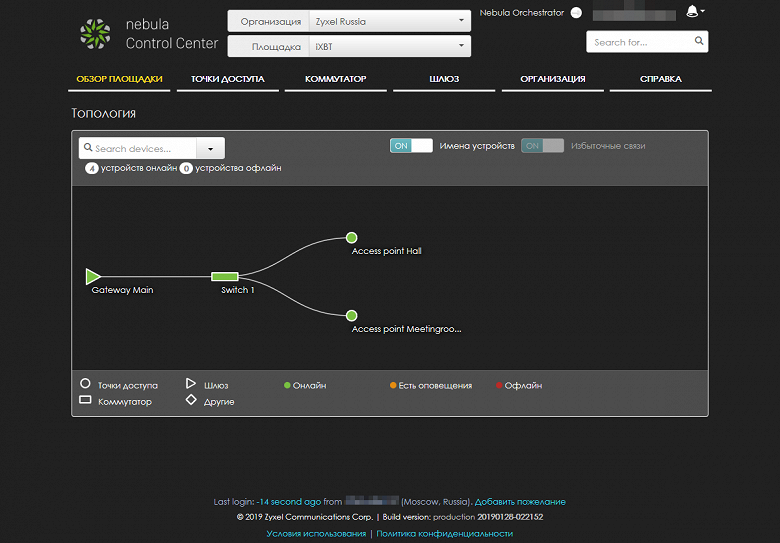

В случае, если сеть достаточно крупная, здесь можно добавить информацию с местом расположения оборудования, включая планы этажей. В платной версии также есть модуль визуализации топологии сети с автоматическим построением схемы подключений.

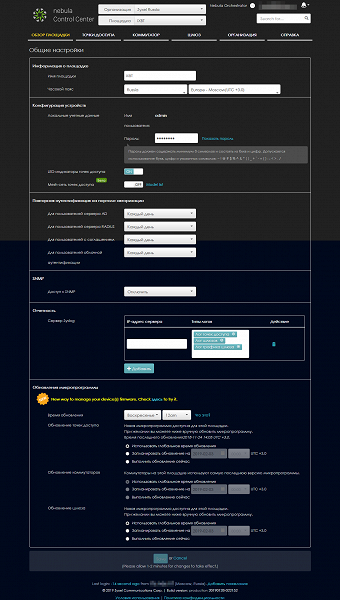

При создании новой сети стоит заглянуть и в раздел «Обзор площадки» → «Конфигурация». Здесь можно настроить глобальные параметры сети, включая активность индикаторов точек доступа, политики повторных аутентификаций, сервер syslog для централизованного хранения журналов, включить SNMP, указать время и частоту обновления прошивок.

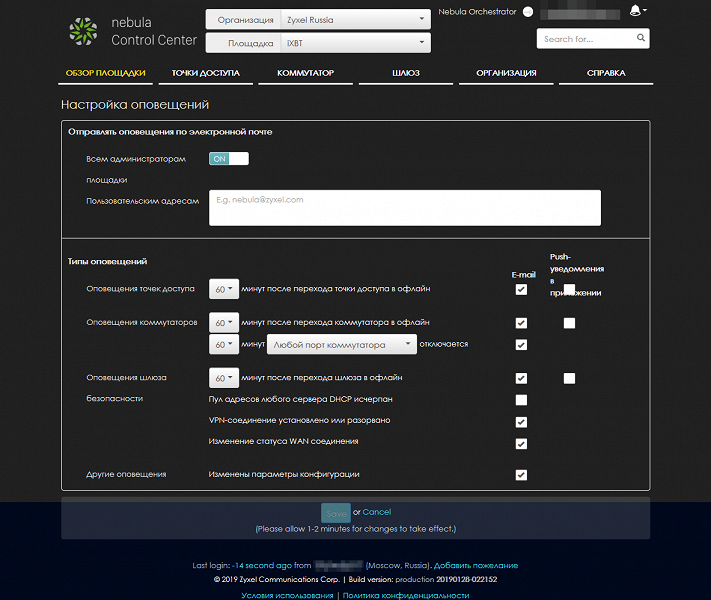

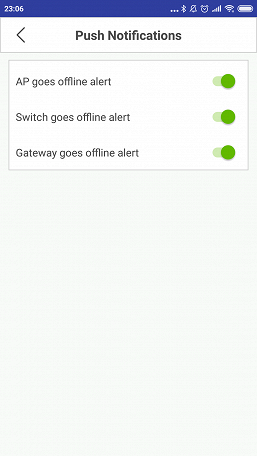

Несомненно, потребуется и настройка системы уведомлений. Для них применяется канал электронной почты (напрямую с облачного сервера, так что собственный почтовый сервер настраивать не нужно). Из параметров есть задержка на отправку сообщений при переходе устройств в режим оффлайн и активация push-сообщений на мобильное устройство. Однако поставить время реакции менее пяти минут нельзя, что может не всем подходить. Сервис присылает информацию по электронной почте администраторам сети подразделения согласно настройкам. Кроме того, приходят письма об изменении настроек (в том числе и с указанием этих изменений и их автора).

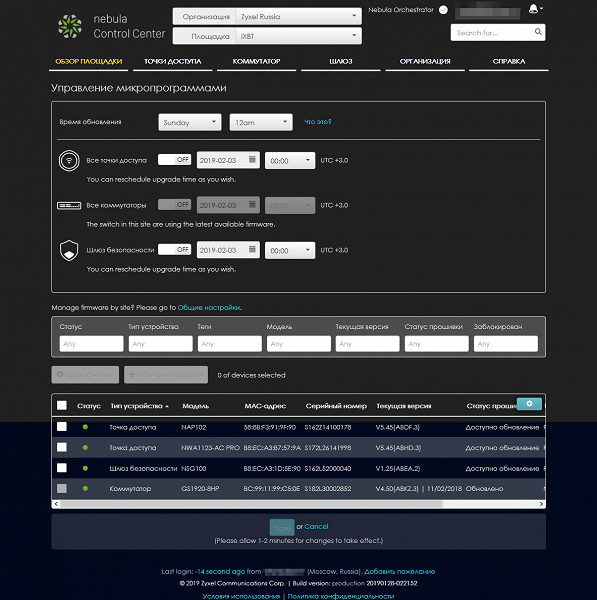

Недавно была добавлена отдельная страница с более подробной информацией о встроенном программном обеспечении. Кстати, при необходимости запустить обновление можно в любой момент, а не только по расписанию.

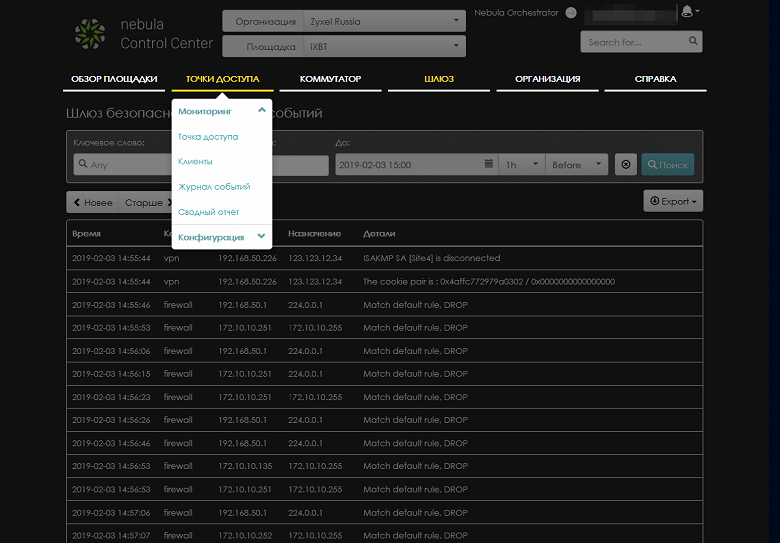

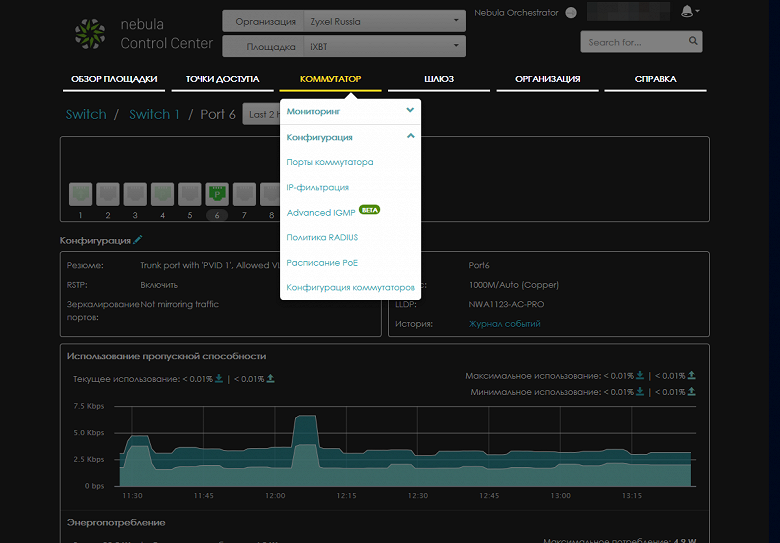

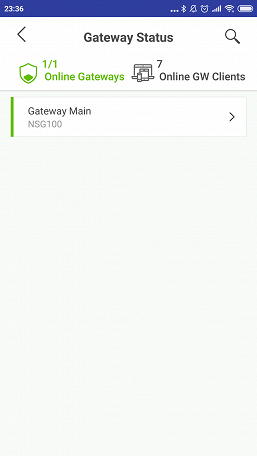

Далее в основном меню идут пункты для точек доступа, коммутаторов и шлюзов, в каждом из которых есть разделы «Мониторинг» и «Конфигурация». При этом некоторые пункты будут одинаковы, например список оборудования данного типа, а также «Журнал событий» и «Сводный отчет».

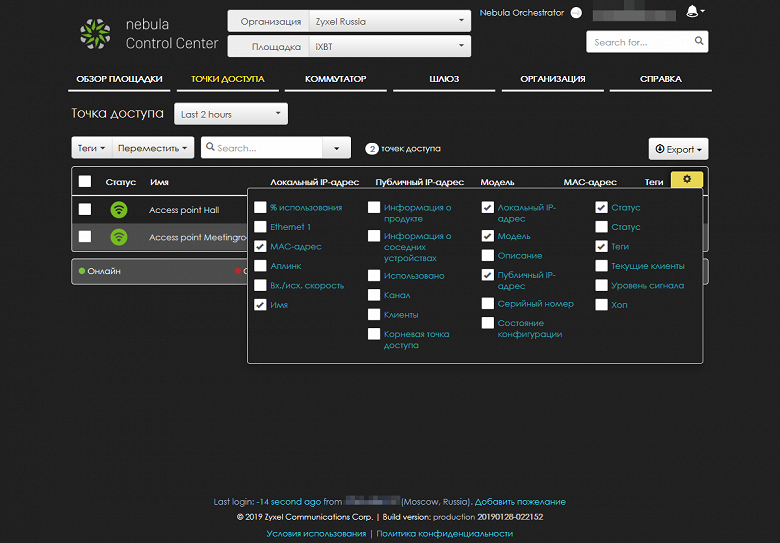

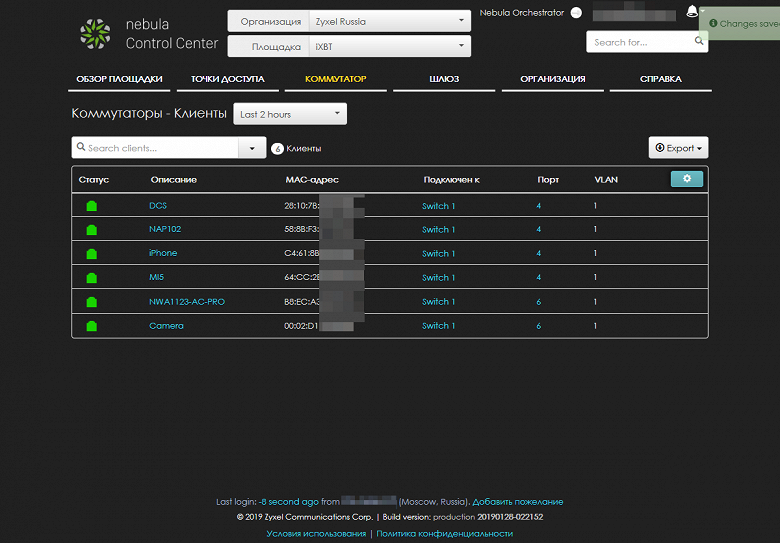

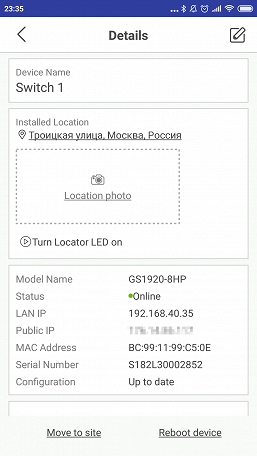

В общих списках представлена краткая информация об устройствах — статус, имя, адреса, модели и т. п. При этом набор полей таблицы можно изменить самостоятельно.

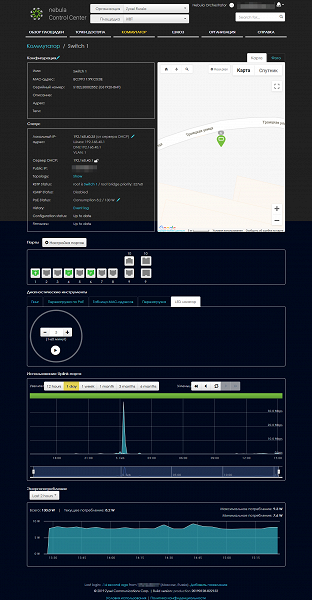

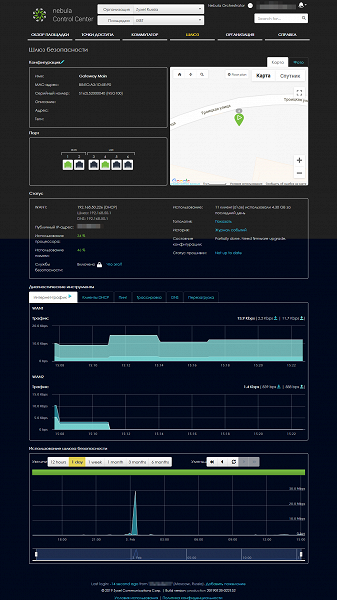

При выборе конкретного устройства можно получить более подробные данные о нем, состав которых зависит от типа оборудования. Например, для коммутатора есть таблица MAC-адресов, для шлюза — список аренд сервера DHCP. На этой же странице можно изменить некоторые параметры, в частности имя устройства. Здесь же собраны и различные диагностические утилиты.

При просмотре журнала предусмотрены операции поиска, фильтрации, экспорта.

Для сводного отчета можно выбрать нужный период, а предоставляемая информация зависит от типа устройства. Для точек доступа это общий трафик, наиболее активные точки доступа, беспроводные сети и клиенты. Также есть объем трафика по дням (если отчет более чем за одни сутки), информация по операционным системам на клиентах и производителях. Для коммутаторов здесь указывается график потребления (если применяется PoE) и наиболее потребляющее устройство. Дополнительно можно узнать самые активные (по трафику) порты.

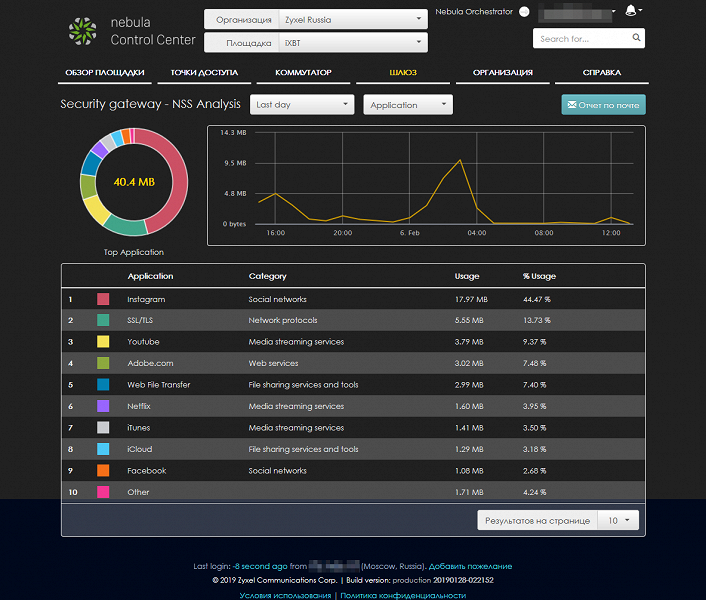

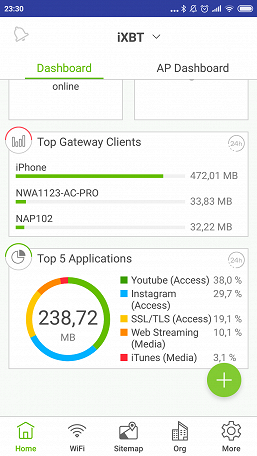

Информация от шлюзов, пожалуй, самая интересная: график потребления по портам WAN, использование VPN, статистика трафика по приложениям, число клиентов по дням, самые активные клиенты.

Плюс есть страницы с туннелями VPN и с анализом трафика по типу (сервис NSS Analysis) и категориям.

Как и для точек доступа, дополнительно есть таблицы с ОС на клиентах и с производителями клиентов. Здесь стоит сделать замечание, что, к сожалению, отдельного выделенного пункта по клиентам в системе не предусмотрено. Так что, например, смартфоны будут встречаться и в разделе точек доступа и в разделе коммутаторов, что не очень удобно.

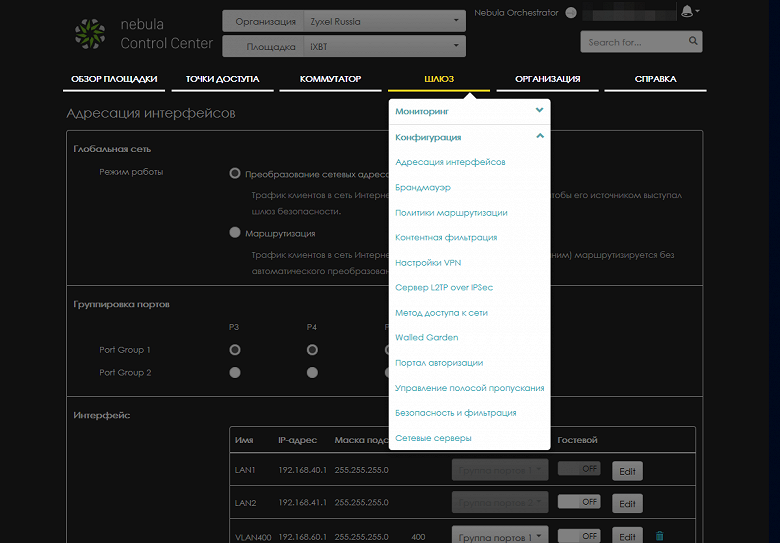

Говоря о возможностях настройки оборудования через облачный интерфейс сервиса, прежде всего, нужно напомнить, что в облачном режиме конфигурация устройств осуществляется только через портал, никаких локальных настроек в данном случае не предусмотрено. Непосредственно набор опций зависит от типа и модели оборудования. Больше всего страниц конфигурации есть у шлюза, поскольку это наиболее сложное с точки зрения выполняемых задач устройство.

В частности использованная для подготовки материала модель поддерживает разделение портов LAN на две независимые группы, работает с VLAN, имеет гибкий межсетевой экран, систему обнаружения вторжений и функции фильтрации контента, позволяет ограничить доступ клиентов с использованием портала или сервера аутентификации, имеет функцию контроля полосы пропускания и балансировку каналов WAN, может выступать в роли сервера VPN и использовать технологии VPN для объединения локальных сетей.

Точки доступа подразделения автоматически используют единые настройки SSID для обеспечения роуминга беспроводных клиентов. Предусмотрено создание до восьми SSID, в опциях которых кроме имени и защиты можно выбрать диапазон, ограничить скорость, включить тегирование VLAN, для гостевых сетей предусмотрена L2 Isolation, многие модели поддерживают протоколы быстрого роуминга 802.11r/k/v. Поддерживается настройка расписаний для работы беспроводных сетей, распространенные варианты аутентификации клиентов, включая встроенный или внешний портал. Заметим, что можно использовать с Nebula только точки доступа и включить в них сервисы аутентификации для беспроводных сетей общего использования согласно законодательству РФ. В крупных сетях можно использовать функции балансировки для распределения клиентов по точкам доступа и отсечения клиентов со слабым сигналом с целью обеспечения максимальной производительности.

Коммутаторы позволяют проконтролировать работу портов и получить детальную статистику трафика на них, а также потребления PoE, если используется эта функция. В свойствах портов можно указать различные опции, в частности STP и RSTP, включить ограничения на число пакетов в секунду для защиты от атак, настроить VLAN. Также через портал устанавливаются правила IP-фильтрации, опции работы с IGMP, аутентификация через RADIUS, расписания PoE и некоторые дополнительные параметры коммутатора в целом.

Как мы видим, схема портала достаточно понятная и с ним могут разобраться и не профессионалы. Однако все-таки определенный опыт и подготовка по сетевым технологиям желательна, если речь идет о чем-то большем, чем интернет в офис по кабелю и сеть Wi-Fi.

Мобильное приложение

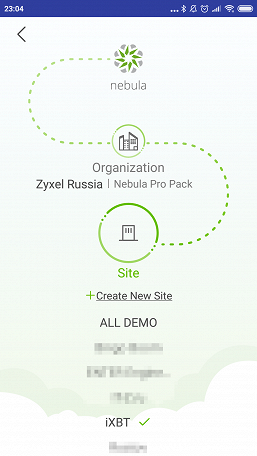

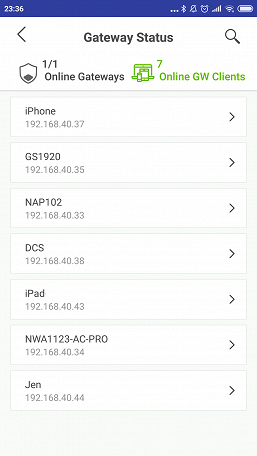

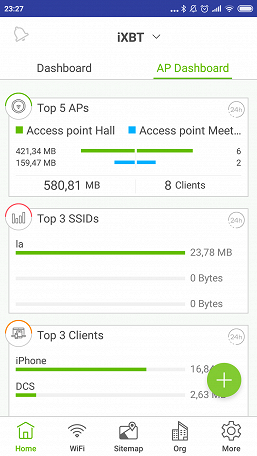

В общем случае с мобильных устройств можно пользоваться и веб-интерфейсом сервиса в браузере, но, конечно, отдельное специализированное приложение будет заметно удобнее. В плюсы также можно записать поддержку уведомлений. Правда, по понятным причинам программа может отличаться по возможностям от варианта для браузера. Утилиту Zyxel Nebula можно найти и загрузить (бесплатно) в магазинах приложений для Android и iOS. Заметим, что для знакомства в данным вариантом вы тоже можете использовать демоаккаунт сервиса. Дизайн приложения достаточно удобный, но, конечно, рекомендуем запускать его на устройствах минимум с экраном 5″ и разрешением Full HD. В настоящий момент в версии для Android русской локализации нет, но разобраться будет несложно.

Как и при работе с веб-интерфейсом, при входе в свой аккаунт вы выбираете организацию и подразделение из всех доступных для вас, а при необходимости его можно быстро поменять. Основное меню из пяти значков находится в нижней части окна.

На основном рабочем столе («Dashboard») по аналогии с версией в браузере представлена основная информация о состоянии локальной сети подразделения, включая список точек доступа, коммутаторов, шлюзов и клиентов. Кроме того, есть список максимальных потребителей трафика и распределение трафика по приложениям за последние сутки.

Здесь же можно нажатием кнопки »+» добавить новое устройство к сети. При этом для удобства можно просто отсканировать информацию о нем (QR-код) с коробки с использованием камеры смартфона вместо ввода MAC-адреса и серийного номера.

Первые три поля являются также ссылками на страницы соответствующих групп устройств по типам. На них можно посмотреть общий список, некоторые детали о самих участниках сети, при необходимости переименовать их и добавить фото (например, места расположения), а также перезагрузить.

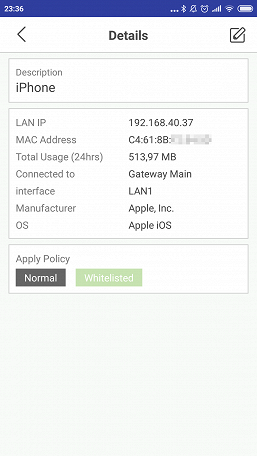

Здесь же можно добраться и до непосредственно клиентов локальной сети, узнать их MAC- и IP-адреса, задать имя, порт подключения, для беспроводных клиентов — SSID сети подключения и объем трафика, а также другую информацию.

Предусмотрен и специальный отдельный рабочий стол для беспроводных устройств. На нем приводится статистика по объему трафика по точкам доступа сети, по SSID и по клиентам. Но вот «глубже» здесь уже не заглянуть.

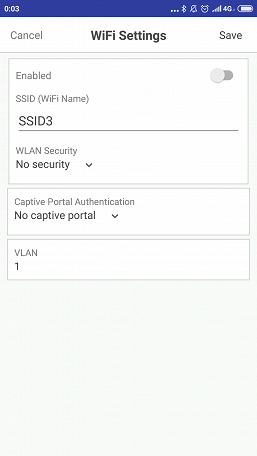

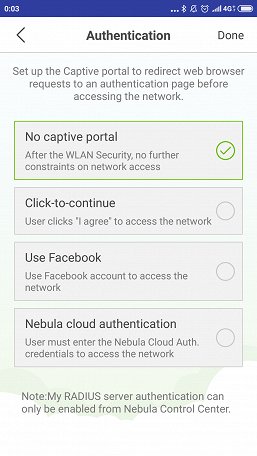

Второй пункт основного меню — настройка точек доступа, а точнее — беспроводных сетей. Здесь представлены все SSID подразделения и есть возможность изменения их параметров. В частности можно оперативно отключить конкретный SSID, создать новую сеть (максимально — восемь), посмотреть или поменять ключ, включить Captive portal, указать VLAN. Заметим, что в приложении доступны не все возможные настройки для беспроводных сетей.

Пункт «Sitemap» используется для просмотра географического расположения устройств сети и не очень интересен для небольших организаций.

В меню «Org» представлена информация о взаимодействии подразделений по VPN, а также просмотра и удаления лицензий для организации (если пользователь имеет право на эту операцию).

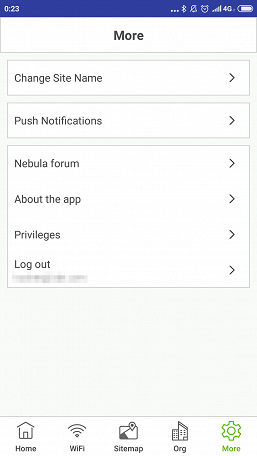

Последний пункт, «More», используется для изменения названия подразделения, активации push-уведомлений, просмотра прав доступа текущего пользователя и некоторых других операций.

В целом мобильная программа показала себя неплохо. Она позволяет оперативно получать информацию о работе локальной сети и управлять некоторыми ее параметрами, но все-таки веб-портал имеет существенно больше возможностей.

Заключение

Сама идея объединения ключевых устройств для организации локальной сети в едином портале, безусловно, заслуживает внимания. В сегменте SMB часто применяется разнородное сетевое оборудование, выбранное по критериям стоимости, наличия у поставщика или полученное «по наследству». И при том, что требования и сервисы здесь редко являются сложными и уникальными, управляться с ними бывает очень непросто именно с точки зрения работы внештатного администратора. Zyxel Nebula в данном случае обеспечивает удобство и единый интерфейс для всего сетевого оборудования и может легко масштабироваться от небольшого офиса до сети со многими филиалами. Как мы писали ранее, схему работы исключительно через облако (кстати, сами сервера в настоящий момент находятся в Ирландии) нужно считать особенностью решения и оценивать комплексно исходя из требований конкретного клиента. Заметим, что в облако отправляется информация об устройствах сети, аккаунты, настройки и различная статистика, но, конечно, не сами передаваемые данные. Что из этого считать приватной информацией и готовы ли вы отдавать ее в облако, вы должны определиться самостоятельно. При отсутствии доступа к интернету сама локальная сеть, конечно, будет продолжать работать (в том числе, собирать статистику и журналы, насколько будет хватать памяти). Кстати, производитель говорит и о наличии функции автоматического отката изменений конфигурации, если они привели к потере связи с облачным сервисом.

Понравилась возможность предварительного добавления оборудования к облачному сервису. Для установки новых устройств (например, точек доступа) в удаленных офисах это очень полезная функция, способная сократить затраты на проведение этих работ. Конечно, в наших условиях это может быть не очень заметно, но сегодня все больше сервисных работ отдаются третьим компаниям для возможности сосредоточиться на основной деятельности, и в такой форме сервис будет востребован. В плюсы решения, которые непосредственно связаны с облачной схемой работы, нужно записать и работающие «из коробки» удаленный доступ (в том числе и при «сером адресе» от провайдера), ведение журналов и статистики, систему уведомлений. Неплохо показала себя и функция мониторинга и подсчета трафика. Удобно, что можно посмотреть не только текущую нагрузку, но и данные за другие дни. Привязка сервиса к аккаунту пользователя и возможность распределения прав позволит обеспечить требуемое сочетание управляемости и безопасности, а мобильная программа поможет оперативно решать задачи контроля и конфигурации в любой момент.

Не очень понравилась в текущей реализации сервиса работа с клиентами локальной сети, когда информация о них «разбросана» по разным страницам с привязкой к типу сетевого оборудования. Если уж объединять всё в единую систему, было бы логично создать новый пункт в меню верхнего уровня непосредственно для клиентов. И уже в нем настраивать права, доступы, скорости и все остальное.

Полный текст статьи читайте на iXBT