Штатные «разглашатаи»: пять судебных дел по статье 183 в российских компаниях

«Незаконные получение и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну» — так называется ст. 183 УК РФ, по которой организации могут привлечь к ответственности горе-работников. Аналитики «СёрчИнформ» изучили открытые материалы уголовных дел за последний год. Избранные примеры показывают, что чаще всего у компаний получается доказать в суде утечку данных. Но за утечкой всегда кроется попытка реализовать мошенническую схему.

Памятный подарок

Перед увольнением из екатеринбургской компании-производителя сладких подарков начальница отдела продаж решила сделать «презент» новому работодателю. Сотрудница отправила на личную почту, а также на e-mail компании, где собиралась работать, базу контрагентов, наименования товаров, закупочные цены и финансовый результат прежнего работодателя.

На новом месте работы она получила должность менеджера по развитию. На общем собрании сотрудница объявила, что у нее есть свежая клиентская база, которую необходимо обработать и заключить договоры поставки с новыми партнерами.

Переманить всех клиентов менеджер не успела: бывший работодатель обнаружил слив данных и обратился в суд. Среди прочих доказательств фигурировал и подписанный трудовой договор, который запрещал сотруднице разглашать конфиденциальную информацию о компании еще пять лет после увольнения.

Сотрудницу приговорили к 1 году 6 месяцам исправительных работ с удержанием 20% из заработка в доход государства.

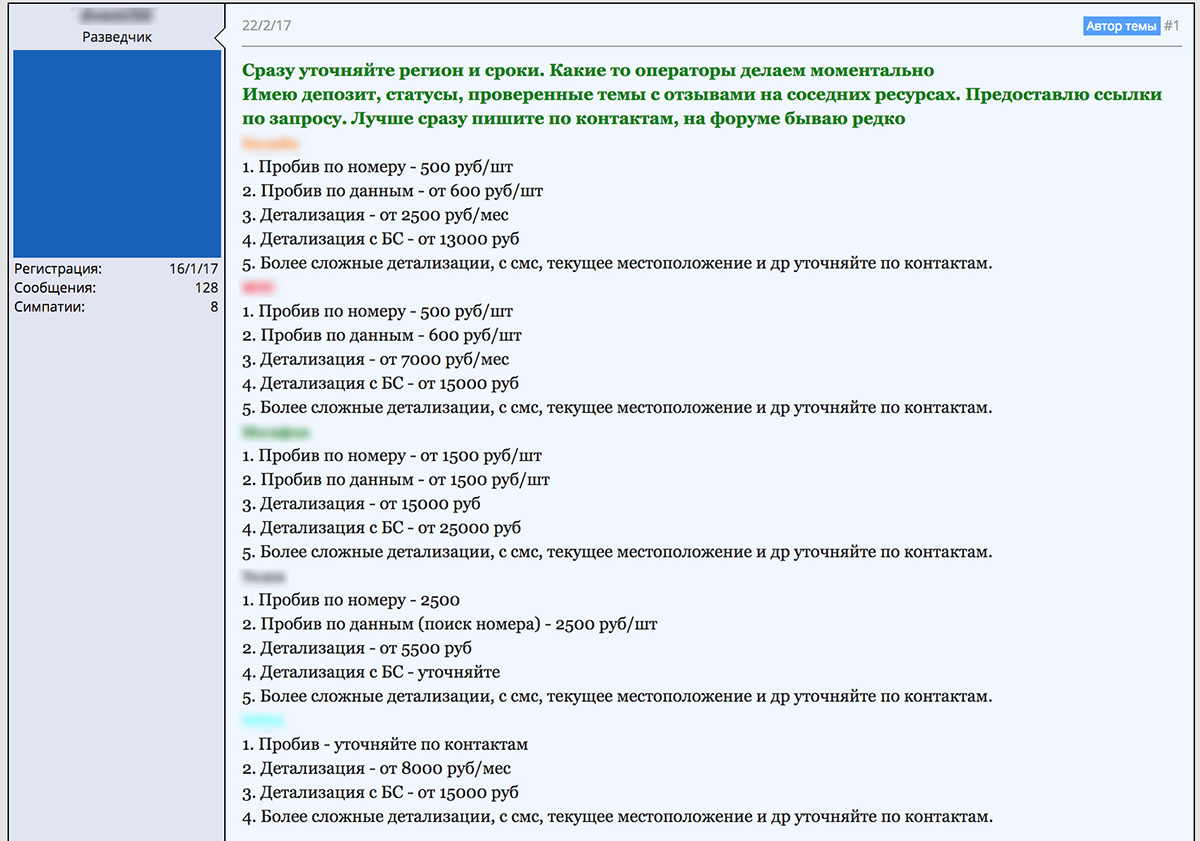

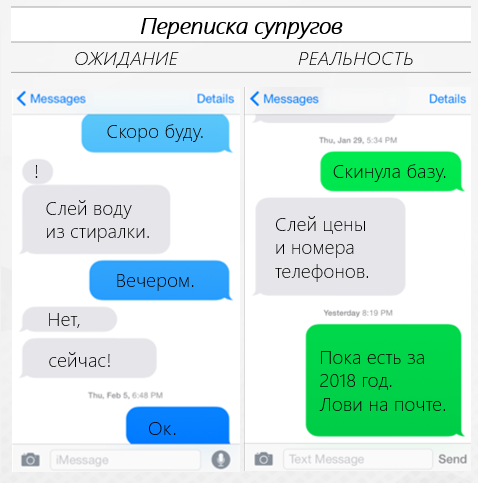

«Пробейте номерок!»

Источник

Источник

Оператор контактного центра из саранской телеком-компании обрабатывала запросы абонентов, блокировала и заменяла сим-карты, а также консультировала клиентов. И за скромные 4 200 рублей согласилась «пробить» информацию о четырех абонентах — текстовые сообщения, ФИО, паспортные данные, сведения о состоянии счета. Обязательство о неразглашении конфиденциальных сведений, которое сотрудница подписала при устройстве на работу, ее не остановило. Она скопировала нужные сведения из внутренней системы компании и отправила на Viber заказчику «пробива».

В итоге суд назначил наказание — лишение свободы на срок 1 год 2 месяца условно. А также лишил ее права заниматься деятельностью, связанной с обработкой персданных на 2,5 года.

Сорванная сделка

Супервайзер новосибирского филиала телеком-компании и недавно уволившийся из компании сотрудник задумали нажиться на продаже персданных. «Добывать сведения» пособники пришли в офис. Чтобы ослабить бдительность коллег, супервайзер при свидетелях начал обзванивать клиентов, предлагая им новые услуги компании. А бывший сотрудник тем временем через логин и пароль, который попросил у одного из знакомых ему работников, вошел в корпоративную систему, скопировал данные о 506 185 абонентах, в том числе информацию о контрактах и выставленных счетах, заархивировал и отправил на личную почту.

Сделка на стороне могла состояться, но DLP-система вовремя зафиксировала пересылку конфиденциальной информации на сторонний e-mail. Завершив служебное расследование, компания обратилась в суд. В итоге подсудимых приговорили к 1,5 годам и 1 год 3 месяцам условно.

Распорядитель нала

Ведущий специалист по обслуживанию клиентов одного из банков в Казани тоже решил провернуть махинацию «на стороне». По долгу службы он обращался к данным, защищенным законом о банковской тайне. Через рабочую учетку сотрудник собрал подробные сведения о 110 клиентах — полные персональные данные, количество открытых счетов с реквизитами и остатком денежных средств. Собранные сведения менеджер передал третьим лицам, которые использовали чужие данные для сомнительных операций. Так, через некоторые из счетов сторонние юрлица обналичивали деньги.

После внутренней проверки оказалось, что многие из клиентов банка, чьи персданные незаконно использовал сотрудник, давно не интересовались состоянием своих счетов, а некоторые даже о них забыли. Это позволяло экс-сотруднику некоторое время оставаться в тени.

В итоге суд назначил подсудимому штраф 500 тыс. рублей и лишил его права работать в банках на 2 года и 6 месяцев.

Теневой счетовод

Похожее дело рассматривал суд в Сургуте. Менеджер по работе с клиентами воспользовалась служебным доступом к банковской системе с большими полномочиями. Она открывала вклады, делала выписки, подключала услуги и обрабатывала персданные клиентов. При приеме на работу женщину уведомляли, что она несет персональную ответственность за разглашение и незаконное использование информации, составляющей банковскую тайну.

Обнаружив, что по некоторым «тяжелым» счетам давно не было движения, менеджер решилась на авантюру. Она перевела деньги шести клиентов (суммы от 100 до 499 тыс. рублей) на свою карточку. Каждую операцию оформляла через платежное поручение, заверенное у главного менеджера, доверием которой воспользовалась работница.

Суд назначил подсудимой наказание в виде лишения свободы на 2,5 года условно. Также менеджер должна возместить банку причиненный ущерб.

Руководитель отдела аналитики «СёрчИнформ» Алексей Парфентьев видит во всех историях ключевое сходство:

— Конфиденциальность информации в России защищает сразу несколько законов: о персональных данных (152-ФЗ), о коммерческой тайне (98-ФЗ), об инсайдерской информации (224-ФЗ) и т.д. В последнее время число случаев нарушений этих законов растет. Это происходит из-за доступности больших массивов данных для сотрудников, а также по мере цифровизации документооборота.

Все выше перечисленные кейсы касаются утечки данных, но в их основе — мошенничество, от которого не спасают ни федеральные законы, ни классические технические средства, вроде блокировки и разграничения доступа к информации на уровне локальной сети. Простой технический подход не применим к защите от мошенничества, потому что это человеческая, а не техническая угроза. Это понимают и заказчики, и разработчики средств защиты информации. Компаниям ищут гораздо более продвинутые системы защиты информации, попутно популярность набирают и системы анализа рисков, которые помогают прогнозировать поведение сотрудников.

Полный текст статьи читайте на Компьютерра