Опубликована статистика компрометации сайтов в 2018 году

Исследователи из компании Sucuri обобщили (PDF) статистику по взломам сайтов, основанную на информации из более чем 25 тысяч обращений в службы разбора инцидентов и противодействия вредоносной активности компаний GoDaddy и Sucuri.

Наиболее интересные выводы:

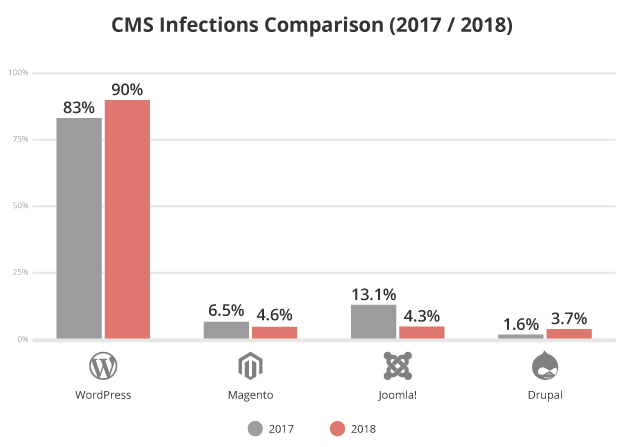

- 90% обращений для устранения последствий взломов были связаны с платформой WordPress, 4.6% — Magento, 4.3% — Joomla, 3.6% — Drupal. Следует отметить, что значительный перевес WordPress обусловлен популярностью данной CMS (применяется на 30% из десяти миллионов крупнейших сайтов) и специализацией Sucuri в области решения проблем с WordPress;

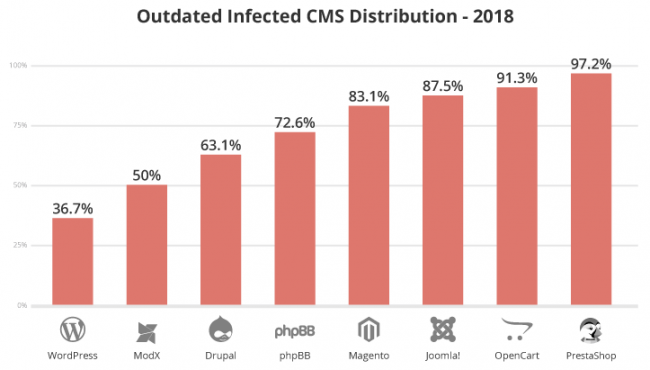

- На момент взлома 56% сайтов были обновлены до актуального выпуска CMS, а 44% использовали устаревшие версии. За год замечена тенденция к увеличению c 69.8% до 87.50% числа необновлённых уязвимых установок CMS Joomla на момент взлома. Для WordPress ситуация обратная и доля использования устаревших версий во время взлома снижается (атакуют в основном через уязвимости в плагинах и темах оформления);

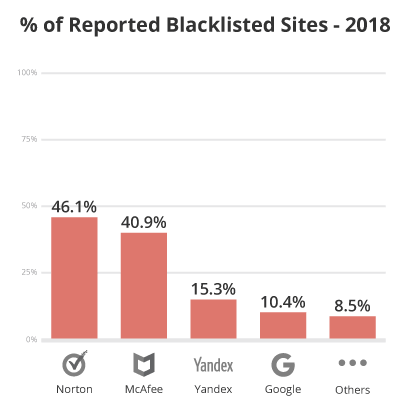

- Анализ чёрных списков скомпрометированных сайтов показал, что они охватывают только 11% из общего объёма сайтов с вредоносным кодом, взломы которых разбирались в Sucuri. По размеру чёрного списка лидируют Norton Safe Web и McAfee SiteAdvisor, которые охватывают более 40% сайтов, которые занесены в проанализированные чёрные списки;

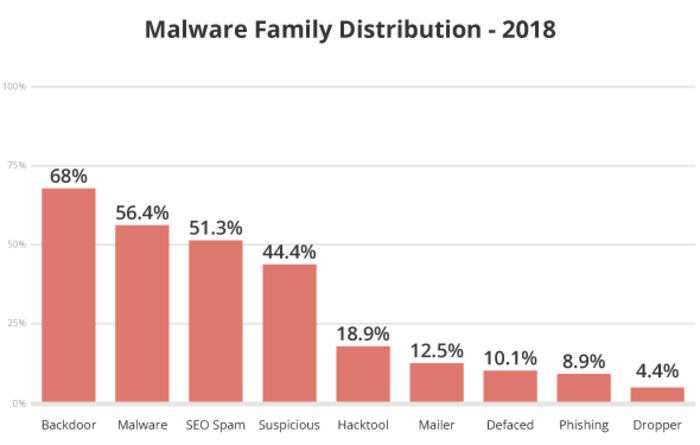

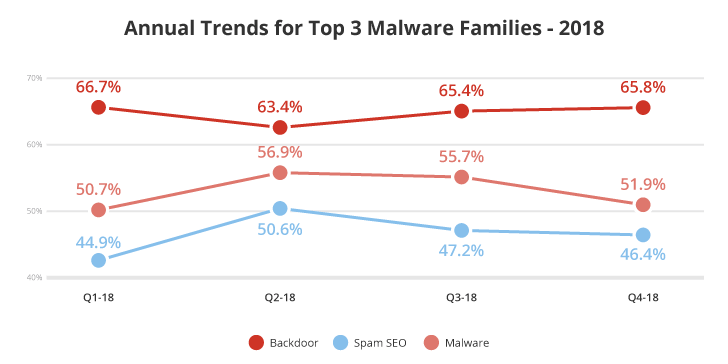

- Наиболее популярной (68%) вредоносной активностью после взлома остаётся внедрение бэкдора для получения доступа к системе. Доля вредоносной активности на взломанных сайтах, связанной с распространением вредоносного ПО, увеличилось за год с 47% до 56.4%, а связанной с размещением SEO-спама, возросла с 44% до 51.3%. Число выявленных скриптов для рассылки спама сократилось с 19% до 12.5%

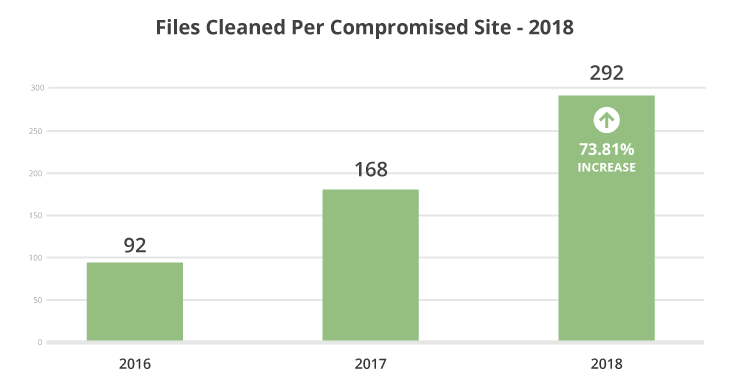

- Среднее число файлов, которые приходилось чистить при удалении следов вредоносного ПО за год возросло со 168 до 292. В 34.5% случаях вредоносные изменения вносились в файлы index.php, в 13.5% в functions.php и в 10.6% в файл wp-config.php.

Полный текст статьи читайте на OpenNet